Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra ID offre una posizione centrale per gestire le identità dei dispositivi e monitorare le informazioni sugli eventi correlati.

È possibile accedere alla panoramica dei dispositivi completando questi passaggi:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un lettore globale.

- Passare a Panoramica dei dispositivi>di identità.>

Nella panoramica dei dispositivi è possibile visualizzare il numero totale di dispositivi, dispositivi non aggiornati, dispositivi non conformi e dispositivi non gestiti. Fornisce collegamenti a Intune, accesso condizionale, chiavi BitLocker e monitoraggio di base.

I conteggi dei dispositivi nella pagina di panoramica non vengono aggiornati in tempo reale. Le modifiche devono essere riflesse ogni poche ore.

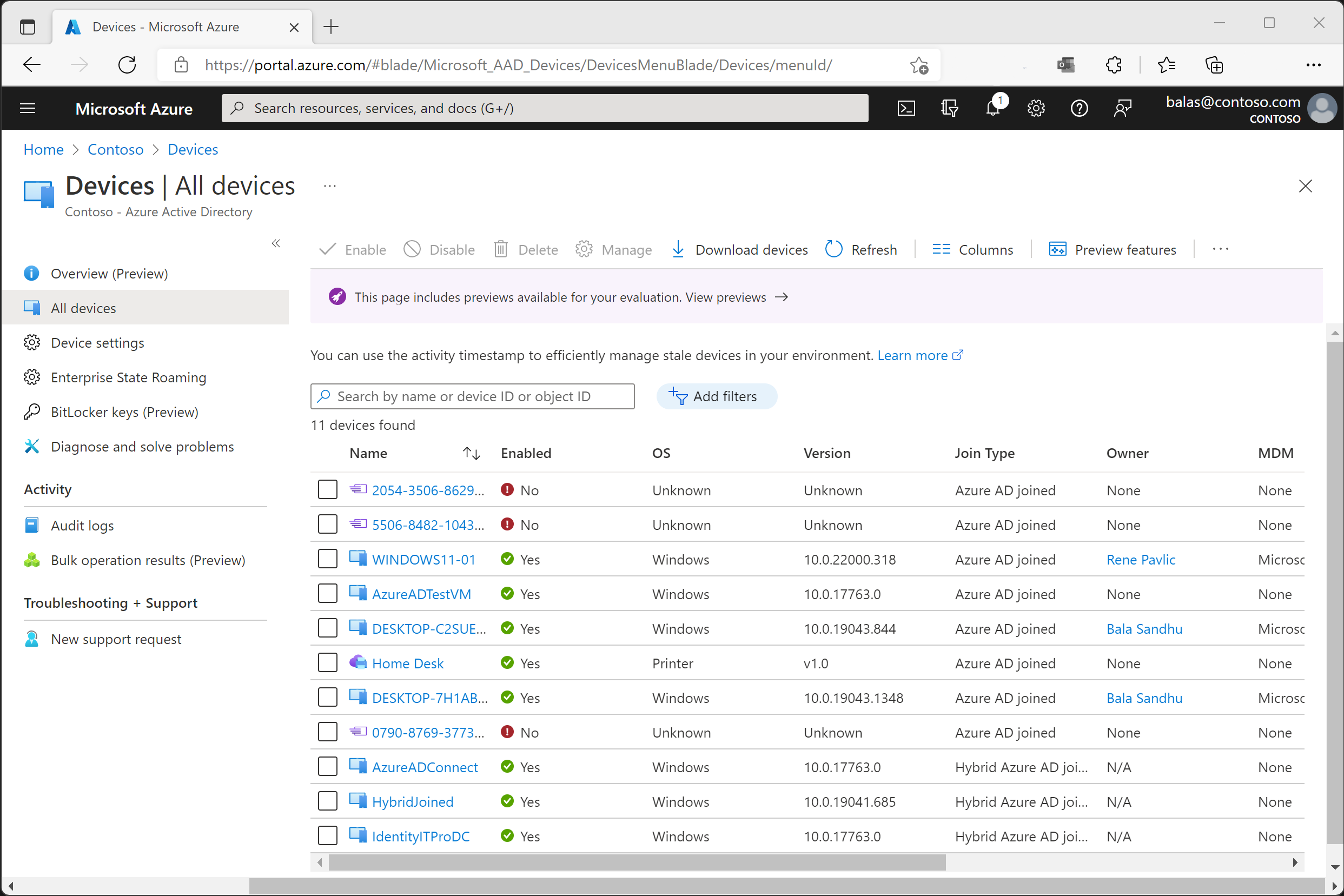

Da qui è possibile passare a Tutti i dispositivi per:

- Identificare i dispositivi, tra cui:

- Dispositivi aggiunti o registrati in Microsoft Entra ID.

- Dispositivi distribuiti tramite Windows Autopilot.

- Stampanti che utilizzano stampa universale.

- Completare le attività di gestione delle identità dei dispositivi, ad esempio abilitare, disabilitare, eliminare e gestire.

- Le opzioni di gestione per stampanti e Windows Autopilot sono limitate in Microsoft Entra ID. Questi dispositivi devono essere gestiti dalle rispettive interfacce di amministrazione.

- Configurare le impostazioni delle identità dei dispositivi.

- Abilitare o disabilitare il roaming dello stato dell'organizzazione.

- Esaminare i log di controllo correlati ai dispositivi.

- Scaricare i dispositivi.

Suggerimento

I dispositivi Windows 10 o versioni successive aggiunti a Microsoft Entra ibride non hanno un proprietario a meno che l'utente primario non sia impostato in Microsoft Intune. Se stai cercando un dispositivo in base al proprietario e non lo trovi, cerca in base all'ID dispositivo.

Se viene visualizzato un dispositivo aggiunto ibrido a Microsoft Entra con lo stato In sospeso nella colonna Registrato, il dispositivo è stato sincronizzato da Microsoft Entra Connessione ed è in attesa di completare la registrazione dal client. Vedere Come pianificare l'implementazione dell'aggiunta ibrida a Microsoft Entra. Per altre informazioni, vedere Domande frequenti sulla gestione dei dispositivi.

Per alcuni dispositivi iOS, i nomi dei dispositivi che contengono apostrofi possono usare caratteri diversi che sembrano apostrofi. Quindi la ricerca di tali dispositivi è un po 'difficile. Se non vengono visualizzati risultati di ricerca corretti, assicurarsi che la stringa di ricerca contenga il carattere apostrofo corrispondente.

Gestire un dispositivo Intune

Se si dispone dei diritti per gestire i dispositivi in Intune, è possibile gestire i dispositivi per i quali la gestione dei dispositivi mobili è elencata come Microsoft Intune. Se il dispositivo non è registrato con Microsoft Intune, l'opzione Gestisci non è disponibile.

Abilitare o disabilitare un dispositivo Microsoft Entra

Esistono due modi per abilitare o disabilitare i dispositivi:

- La barra degli strumenti nella pagina Tutti i dispositivi dopo aver selezionato uno o più dispositivi.

- La barra degli strumenti, dopo aver eseguito il drill-down per un dispositivo specifico.

Importante

- È necessario essere un Amministrazione istrator globale, Intune Amministrazione istrator o Cloud Device Amministrazione istrator in Microsoft Entra ID per abilitare o disabilitare un dispositivo.

- La disabilitazione di un dispositivo impedisce l'autenticazione tramite Microsoft Entra ID. Ciò impedisce l'accesso alle risorse di Microsoft Entra protette dall'accesso condizionale basato su dispositivo e dall'uso delle credenziali di Windows Hello for Business.

- La disabilitazione di un dispositivo revoca il token di aggiornamento primario (PRT) ed eventuali token di aggiornamento nel dispositivo.

- Le stampanti non possono essere abilitate o disabilitate in Microsoft Entra ID.

Eliminare un dispositivo Microsoft Entra

Esistono due modi per eliminare un dispositivo:

- La barra degli strumenti nella pagina Tutti i dispositivi dopo aver selezionato uno o più dispositivi.

- La barra degli strumenti, dopo aver eseguito il drill-down per un dispositivo specifico.

Importante

- Per eliminare un dispositivo, è necessario essere un Amministrazione istrator cloud, Intune Amministrazione istrator, Windows 365 Amministrazione istrator o Global Amministrazione istrator in Microsoft Entra ID.

- Non è possibile eliminare stampanti e dispositivi Windows Autopilot in Microsoft Entra ID.

- Eliminazione di un dispositivo:

- Impedisce l'accesso alle risorse di Microsoft Entra.

- Rimuove tutti i dettagli collegati al dispositivo. Ad esempio, le chiavi BitLocker per i dispositivi Windows.

- È un'attività non irreversibile. Non è consigliabile, a meno che non sia necessario.

Se un dispositivo è gestito in un'altra autorità di gestione, ad esempio Microsoft Intune, assicurarsi che venga cancellato o ritirato prima di eliminarlo. Vedere Come gestire i dispositivi non aggiornati prima di eliminare un dispositivo.

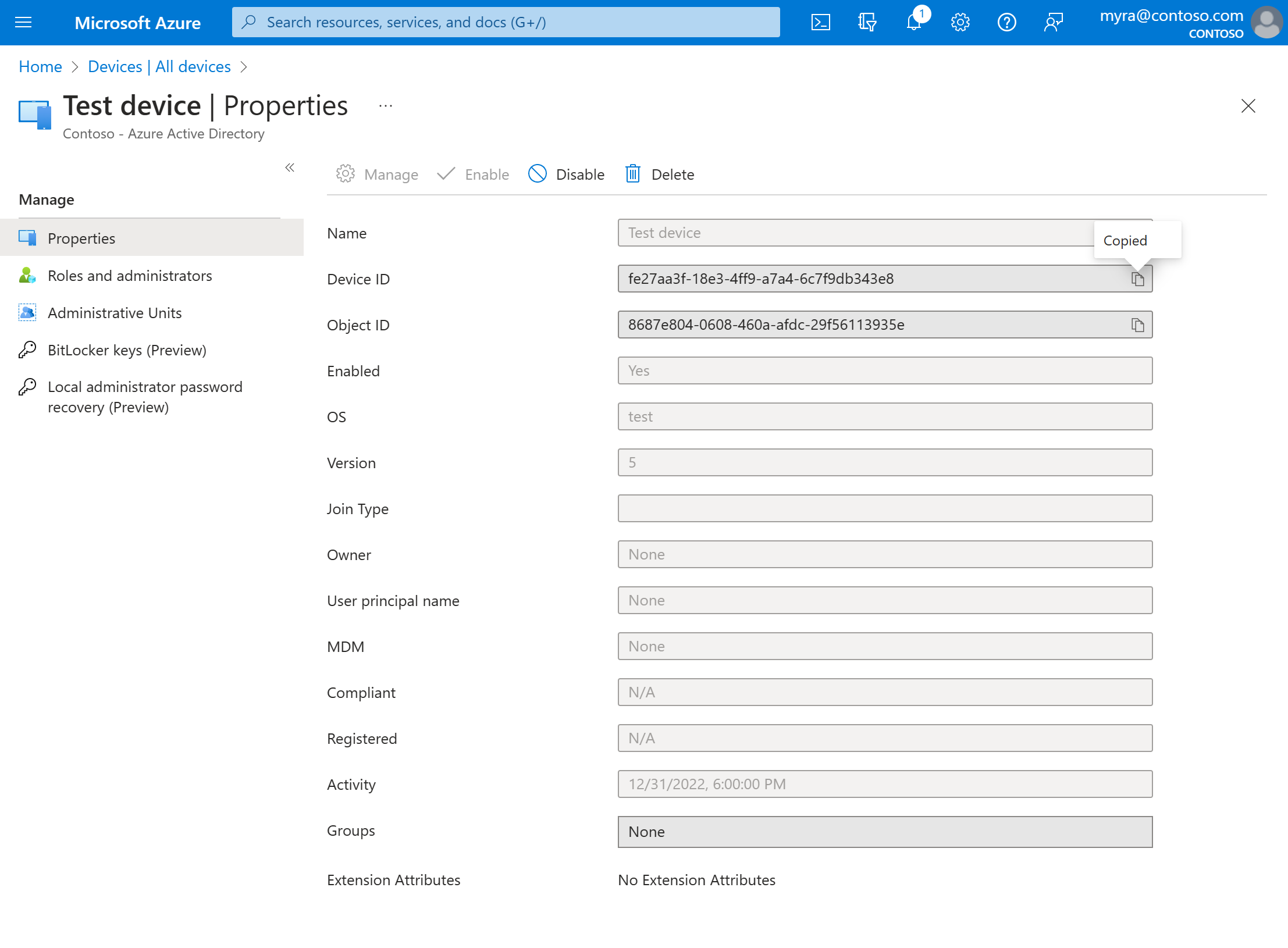

Visualizzare o copiare un ID dispositivo

È possibile usare un ID dispositivo per verificare i dettagli dell'ID dispositivo nel dispositivo o risolvere i problemi tramite PowerShell. Per accedere all'opzione di copia, selezionare il dispositivo.

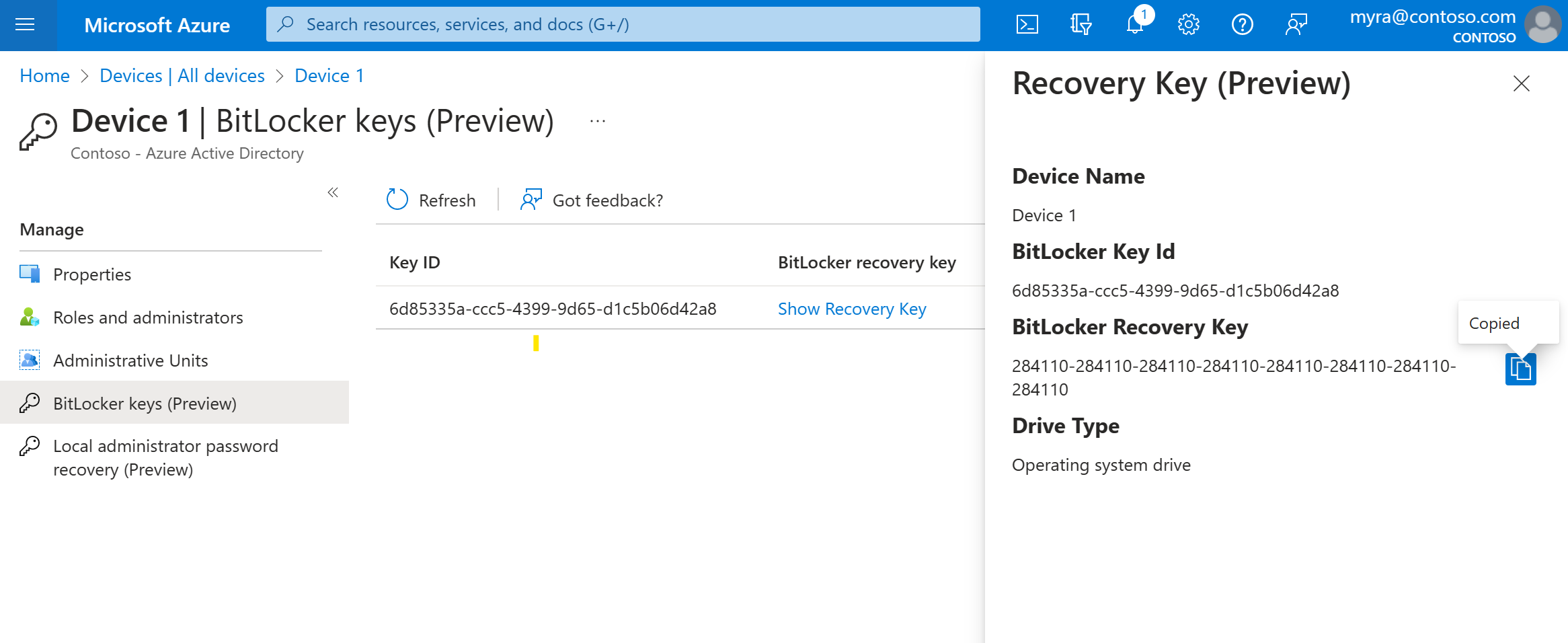

Visualizzare o copiare le chiavi BitLocker

È possibile visualizzare e copiare chiavi BitLocker per consentire agli utenti di ripristinare le unità crittografate. Queste chiavi sono disponibili solo per i dispositivi Windows crittografati e archiviare le relative chiavi in Microsoft Entra ID. È possibile trovare queste chiavi quando si visualizzano i dettagli di un dispositivo selezionando Mostra chiave di ripristino. Selezionando Mostra chiave di ripristino viene generata una voce del log di controllo, disponibile nella KeyManagement categoria .

Per visualizzare o copiare le chiavi BitLocker, è necessario essere il proprietario del dispositivo o avere uno di questi ruoli:

- Amministratore dispositivo cloud

- Amministratore globale

- Amministratore supporto tecnico

- Amministratore del servizio Intune

- Amministratore della sicurezza

- Ruolo con autorizzazioni di lettura per la sicurezza

Visualizzare e filtrare i dispositivi

È possibile filtrare l'elenco di dispositivi in base a questi attributi:

- Stato abilitato

- Stato conforme

- Tipo di join (aggiunto a Microsoft Entra, aggiunto a Microsoft Entra ibrido, Microsoft Entra registrato)

- Timestamp dell'attività

- Tipo di sistema operativo e versione del sistema operativo

- Windows viene visualizzato per i dispositivi Windows 11 e Windows 10 (con KB5006738).

- Windows Server viene visualizzato per le versioni supportate gestite con Microsoft Defender per endpoint.

- Tipo di dispositivo (stampante, macchina virtuale sicura, dispositivo condiviso, dispositivo registrato)

- MDM

- Autopilot

- Attributi di estensione

- Unità amministrativa

- Proprietario

Scaricare i dispositivi

I lettori globali, i dispositivi cloud Amministrazione istrators, i Amministrazione istrator di Intune e i Amministrazione istrator globali possono usare l'opzione Scarica dispositivi per esportare un file CSV che elenca i dispositivi. È possibile applicare filtri per determinare quali dispositivi elencare. Se non si applicano filtri, vengono elencati tutti i dispositivi. Un'attività di esportazione può essere eseguita fino a un'ora, a seconda delle selezioni. Se l'attività di esportazione supera 1 ora, l'operazione ha esito negativo e non viene restituito alcun file.

L'elenco esportato include questi attributi di identità del dispositivo:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Per l'attività di esportazione è possibile applicare i filtri seguenti:

- Stato abilitato

- Stato conforme

- Tipo di join

- Timestamp dell'attività

- Tipo di sistema operativo

- Tipo di dispositivo

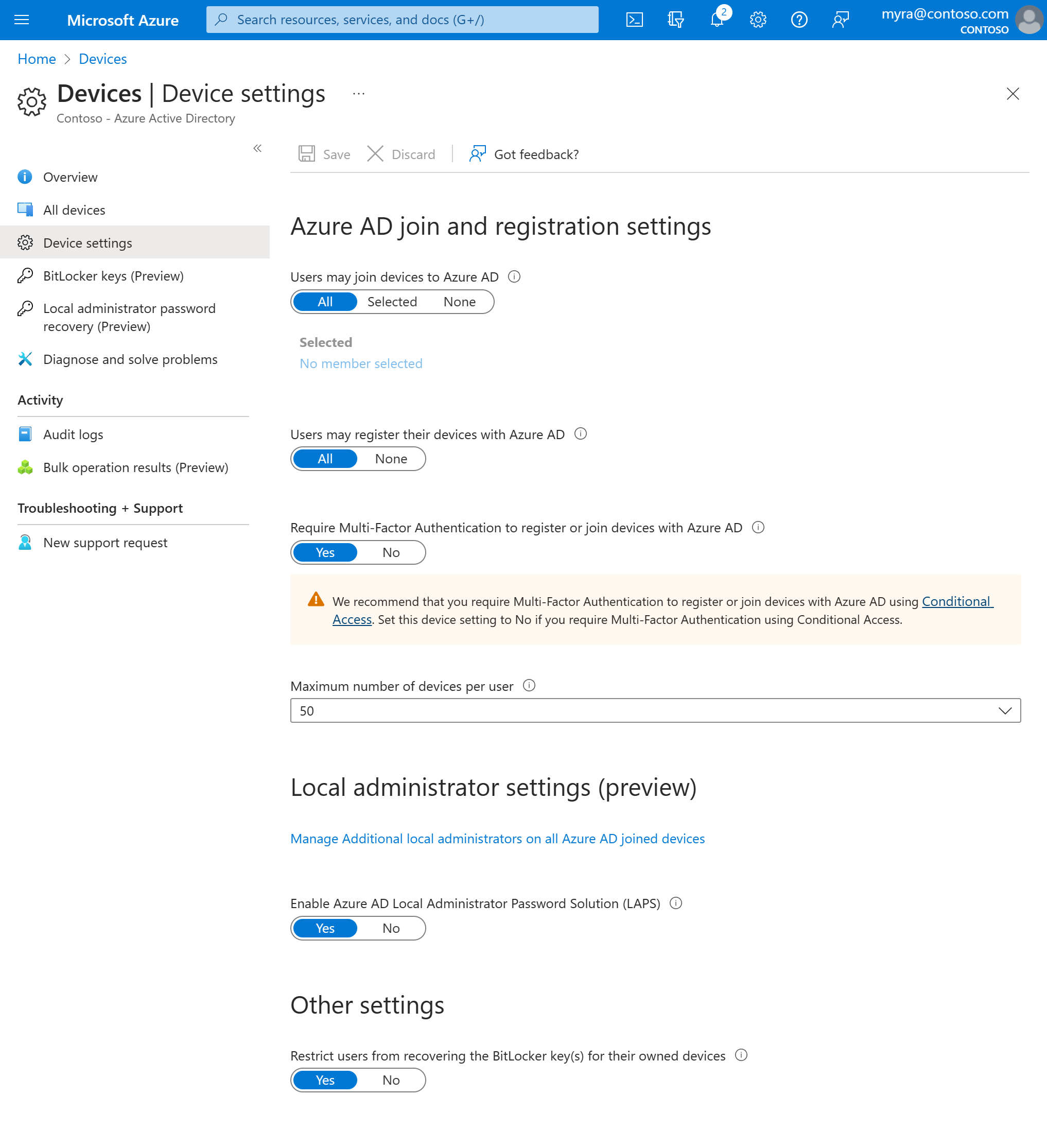

Configurare le impostazioni del dispositivo

Per gestire le identità dei dispositivi tramite l'interfaccia di amministrazione di Microsoft Entra, i dispositivi devono essere registrati o aggiunti a Microsoft Entra ID. Gli amministratori possono controllare il processo di registrazione e aggiunta dei dispositivi configurando le impostazioni del dispositivo seguenti.

Per visualizzare le impostazioni del dispositivo, è necessario assegnare uno dei ruoli seguenti:

- Amministratore globale

- Lettore globale

- Amministratore dispositivo cloud

- Amministratore di Intune

- Amministratore di Windows 365

- Revisore directory

Per gestire le impostazioni del dispositivo, è necessario assegnare uno dei ruoli seguenti:

- Amministratore globale

- Amministratore dispositivo cloud

Gli utenti possono aggiungere dispositivi a Microsoft Entra ID: questa impostazione consente di selezionare gli utenti che possono registrare i propri dispositivi come dispositivi aggiunti a Microsoft Entra. Il valore predefinito è All.

Nota

L'impostazione Users may join devices to Microsoft Entra ID is applicable only to Microsoft Entra join on Windows 10 or newer. Questa impostazione non si applica ai dispositivi aggiunti a Microsoft Entra ibrido, alle macchine virtuali aggiunte a Microsoft Entra in Azure o ai dispositivi aggiunti a Microsoft Entra che usano la modalità di distribuzione automatica di Windows Autopilot perché questi metodi funzionano in un contesto senza utente.

Gli utenti possono registrare i propri dispositivi con Microsoft Entra ID: è necessario configurare questa impostazione per consentire agli utenti di registrare i dispositivi Personali, iOS, Android e macOS con Microsoft Entra ID. Se si seleziona Nessuno, i dispositivi non sono autorizzati a registrarsi con Microsoft Entra ID. La registrazione con Microsoft Intune o la gestione dei dispositivi mobili per Microsoft 365 richiede la registrazione. Se è stato configurato uno di questi servizi, viene selezionato ALL e NONE non è disponibile.

Richiedere l'autenticazione a più fattori per registrare o aggiungere dispositivi con Microsoft Entra ID:

- Per applicare l'autenticazione a più fattori, è consigliabile usare l'azione Registrare o aggiungere dispositivi all'utente nell'accesso condizionale. È necessario configurare questa opzione su No se si usa un criterio di accesso condizionale per richiedere l'autenticazione a più fattori.

- Questa impostazione consente di specificare se gli utenti devono fornire un altro fattore di autenticazione per aggiungere o registrare i propri dispositivi in Microsoft Entra ID. Il valore predefinito è No. È consigliabile richiedere l'autenticazione a più fattori quando un dispositivo viene registrato o aggiunto. Prima di abilitare l'autenticazione a più fattori per questo servizio, è necessario assicurarsi che l'autenticazione a più fattori sia configurata per gli utenti che registrano i propri dispositivi. Per altre informazioni sui servizi di autenticazione a più fattori Di Microsoft Entra, vedere Introduzione all'autenticazione a più fattori di Microsoft Entra. Questa impostazione potrebbe non funzionare con provider di identità di terze parti.

Nota

L'impostazione Richiedi autenticazione a più fattori per registrare o aggiungere dispositivi con l'ID Microsoft Entra si applica ai dispositivi aggiunti a Microsoft Entra (con alcune eccezioni) o registrati da Microsoft Entra. Questa impostazione non si applica ai dispositivi aggiunti a Microsoft Entra ibridi, alle macchine virtuali aggiunte a Microsoft Entra in Azure o ai dispositivi aggiunti a Microsoft Entra che usano la modalità di distribuzione automatica di Windows Autopilot.

Numero massimo di dispositivi: questa impostazione consente di selezionare il numero massimo di dispositivi aggiunti a Microsoft Entra o registrati da Microsoft Entra che un utente può avere in Microsoft Entra ID. Se gli utenti raggiungono questo limite, non possono aggiungere altri dispositivi fino a quando non vengono rimossi uno o più dispositivi esistenti. Il valore predefinito è 50. È possibile aumentare il valore fino a 100. Se si immette un valore superiore a 100, l'ID di Microsoft Entra lo imposta su 100. È anche possibile usare Unlimited per applicare limiti diversi dai limiti di quota esistenti.

Nota

L'impostazione Numero massimo di dispositivi si applica ai dispositivi che sono aggiunti a Microsoft Entra o Microsoft Entra registrati. Questa impostazione non si applica ai dispositivi aggiunti all'ambiente ibrido Microsoft Entra.

Altri amministratori locali nei dispositivi aggiunti a Microsoft Entra: questa impostazione consente di selezionare gli utenti a cui sono concessi diritti di amministratore locale in un dispositivo. Questi utenti vengono aggiunti al ruolo Device Amministrazione istrators in Microsoft Entra ID. Per impostazione predefinita, agli Amministrazione istrator globali in Microsoft Entra ID e proprietari di dispositivi vengono concessi diritti di amministratore locale. Questa opzione è una funzionalità premium edition disponibile tramite prodotti come Microsoft Entra ID P1 o P2 ed Enterprise Mobility + Security.

Enable Microsoft Entra Local Amministrazione istrator Password Solution (L piattaforma di strumenti analitici) (preview): L piattaforma di strumenti analitici è la gestione delle password degli account locali nei dispositivi Windows. L piattaforma di strumenti analitici offre una soluzione per gestire e recuperare in modo sicuro la password di amministratore locale predefinita. Con la versione cloud di L piattaforma di strumenti analitici, i clienti possono abilitare l'archiviazione e la rotazione delle password di amministratore locale per i dispositivi microsoft Entra ID e Microsoft Entra hybrid join. Per informazioni su come gestire L piattaforma di strumenti analitici in Microsoft Entra ID, vedere l'articolo panoramica.

Limitare gli utenti non amministratori a ripristinare le chiavi BitLocker per i dispositivi di proprietà: Amministrazione possono bloccare l'accesso della chiave BitLocker self-service al proprietario registrato del dispositivo. Gli utenti predefiniti senza l'autorizzazione di lettura BitLocker non sono in grado di visualizzare o copiare le chiavi BitLocker per i propri dispositivi di proprietà. Per aggiornare questa impostazione, è necessario essere un Amministrazione istrator globale o un ruolo con privilegi Amministrazione istrator.

Enterprise State Roaming: per informazioni su questa impostazione, vedere l'articolo panoramica.

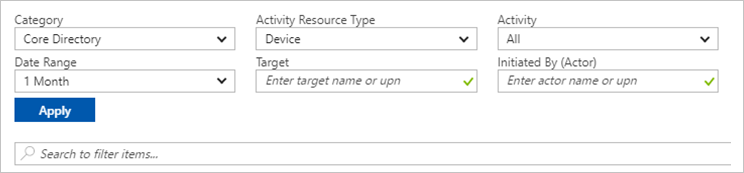

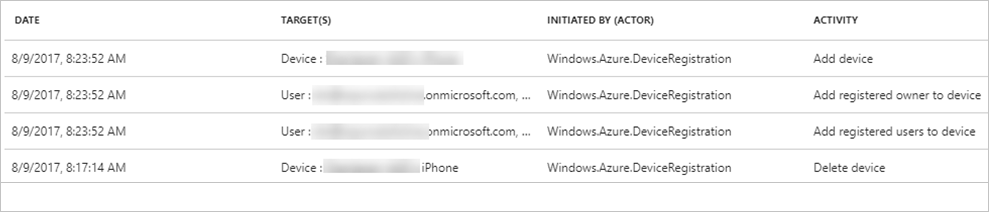

Log di audit

Le attività del dispositivo sono visibili nei log attività. Questi log includono le attività attivate dal servizio di registrazione del dispositivo e dagli utenti:

- Creazione di un dispositivo e aggiunta di proprietari/utenti nel dispositivo

- Modifiche alle impostazioni del dispositivo

- Operazioni del dispositivo come l'eliminazione o l'aggiornamento di un dispositivo

Il punto di ingresso ai dati di controllo è Log di controllo nella sezione Attività della pagina Dispositivi .

Il log di controllo ha una visualizzazione elenco predefinita che mostra:

- Data e ora dell'occorrenza.

- Destinazioni.

- Iniziatore/attore di un'attività.

- Attività.

È possibile personalizzare la visualizzazione elenco selezionando Colonne sulla barra degli strumenti:

Per ridurre i dati segnalati a un livello appropriato, è possibile filtrarli usando questi campi:

- Categoria

- Tipo di risorsa attività

- Attività

- Date Range (Intervallo di date)

- Destinazione

- Avviato da (attore)

È anche possibile cercare voci specifiche.