Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le organizzazioni possono migliorare la sicurezza dei dispositivi Windows in Azure o connessi usando Azure Arc integrando l'autenticazione di Microsoft Entra. È ora possibile usare Microsoft Entra ID come piattaforma di autenticazione principale per Remote Desktop Protocol (RDP) in Windows Server 2019 Datacenter Edition e versioni successive o Windows 10 1809 e versioni successive. È quindi possibile controllare e applicare centralmente il controllo degli accessi in base al ruolo di Azure e i criteri di accesso condizionale che consentono o negano l'accesso ai dispositivi.

Questo articolo illustra come creare e configurare un computer Windows e accedere usando l'autenticazione basata su ID di Microsoft Entra.

L'autenticazione basata sull'ID di Microsoft Entra offre molti vantaggi per la sicurezza per accedere ai dispositivi Windows in Azure o connettersi con Azure Arc. Includono:

- Usare l'autenticazione di Microsoft Entra, inclusa l'opzione senza password, per accedere ai dispositivi Windows. Ridurre la dipendenza dagli account amministratore locali.

- Usare la complessità delle password e i criteri di durata delle password configurati per Microsoft Entra ID consentono anche di proteggere i dispositivi Windows.

- Usare il controllo degli accessi in base al ruolo di Azure:

- Specificare chi può accedere come utente normale o con privilegi di amministratore.

- Quando gli utenti accedono o lasciano il team, è possibile aggiornare i criteri di controllo degli accessi in base al ruolo di Azure per concedere l'accesso in base alle esigenze.

- Quando i dipendenti lasciano l'organizzazione e gli account utente vengono disabilitati o rimossi da Microsoft Entra ID, non hanno più accesso alle risorse.

- Usare il criterio di accesso condizionale "autenticazione a più fattori resistente al phishing" e altri segnali, come il rischio di accesso utente.

- Usare Azure Policy per distribuire e verificare criteri che richiedano l'accesso tramite Microsoft Entra per i dispositivi Windows e contrassegnino l'uso di account locali non approvati sui dispositivi.

- Usa Intune per automatizzare e scalare la connessione a Microsoft Entra, con la registrazione automatica nella gestione dispositivi mobili (MDM) delle macchine virtuali Azure Windows che fanno parte delle implementazioni della tua infrastruttura desktop virtuale (VDI). La registrazione automatica MDM richiede licenze P1 di Microsoft Entra ID. Le macchine virtuali Windows Server non supportano la registrazione MDM.

La registrazione automatica MDM richiede licenze P1 di Microsoft Entra ID. Le macchine virtuali Windows Server non supportano la registrazione MDM.

Importante

Dopo aver abilitato questa funzionalità, la macchina virtuale di Azure/la macchina abilitata per Arc verrà associata a Microsoft Entra. Non è possibile aggiungerli a un altro dominio, ad esempio Active Directory locale o Microsoft Entra Domain Services. Se è necessario farlo, disconnettere il dispositivo da Microsoft Entra disinstallando l'estensione. Inoltre, se si distribuisce una golden image supportata, è possibile abilitare l'autenticazione Microsoft Entra ID installando l'estensione.

Requisiti

Aree di Azure e distribuzioni di Windows supportate

Questa funzionalità supporta attualmente le seguenti distribuzioni di Windows:

- Windows 11 21H2 o versione successiva installata.

- Windows 10, versione 1809 o successiva installata.

- Windows Server 1809 o versione successiva installato con Esperienza Desktop.

- Windows 11 24H2 o versione successiva installata.

- Windows Server 2025 o versione successiva installato con Esperienza Desktop.

Questa funzionalità è ora disponibile nei seguenti cloud di Azure:

- Azure Global

- Azure per enti pubblici

- Microsoft Azure gestito da 21Vianet

Nota

Le immagini rinforzate CIS supportano l'autenticazione ID Microsoft Entra per le offerte Microsoft Windows Enterprise e Microsoft Windows Server. Per altre informazioni, vedere: CIS Hardened Images on Microsoft Windows Enterprise (Immagini con protezione avanzata CIS in Microsoft Windows Enterprise).

Requisiti di rete

Per abilitare l'autenticazione di Microsoft Entra nelle macchine virtuali nei server Windows abilitati per Azure o Arc, è necessario assicurarsi che la configurazione di rete consenta l'accesso in uscita agli endpoint seguenti sulla porta TCP 443.

Azure Globale:

-

https://enterpriseregistration.windows.net: registrazione del dispositivo.

-

http://169.254.169.254: endpoint del servizio metadati dell'istanza di Azure.

-

http://localhost:40342: endpoint del servizio metadati dell'istanza di Arc.

-

https://login.microsoftonline.com: flussi di autenticazione. -

https://pas.windows.net: controllo degli accessi basato sui ruoli di Azure.

Azure per enti pubblici:

-

https://enterpriseregistration.microsoftonline.us: registrazione del dispositivo.

-

http://169.254.169.254: endpoint del servizio metadati dell'istanza di Azure.

-

http://localhost:40342: endpoint del servizio metadati dell'istanza di Arc.

-

https://login.microsoftonline.us: flussi di autenticazione. -

https://pasff.usgovcloudapi.net: flussi di controllo degli accessi in base al ruolo di Azure.

Microsoft Azure gestito da 21Vianet:

-

https://enterpriseregistration.partner.microsoftonline.cn: registrazione del dispositivo.

-

http://169.254.169.254: endpoint del servizio metadati dell'istanza di Azure.

-

http://localhost:40342: endpoint del servizio di metadati dell'istanza di Arc.

-

https://login.chinacloudapi.cn: flussi di autenticazione. -

https://pas.chinacloudapi.cn: Flussi di controllo dell'accesso basati su ruoli di Azure.

Per i server Windows abilitati per Azure Arc, sono disponibili altri requisiti di rete nella documentazione del server connesso ad Arc.

Requisiti di autenticazione

Gli account Guest Microsoft Entra non possono connettersi alle macchine virtuali di Azure, alle macchine virtuali abilitate per Azure Bastion o ai server Windows abilitati per Arc tramite l'autenticazione Microsoft Entra.

Abilitare l'accesso a Microsoft Entra per una macchina virtuale Windows in Azure o in un Windows Server con funzionalità Arc abilitate

Per effettuare l'accesso a Microsoft Entra per una macchina virtuale Windows in Azure o su un server Windows abilitato per Arc, è necessario:

- Abilitare l'estensione di accesso di Microsoft Entra per il dispositivo.

- Configurare le assegnazioni di ruolo di Azure per gli utenti.

Abilitare l'estensione di accesso a Microsoft Entra

Seguire il collegamento appropriato per il dispositivo per istruzioni dettagliate sulla distribuzione e gli esempi.

È necessario abilitare l'identità gestita assegnata dal sistema nella macchina virtuale di Azure o in Windows Server abilitato per Arc prima di installare l'estensione della macchina virtuale di accesso a Microsoft Entra. Le identità gestite vengono archiviate in un singolo tenant di Microsoft Entra e attualmente non supportano scenari tra directory.

I seguenti esempi illustrano i modelli di Azure per le estensioni delle macchine virtuali di Azure e le estensioni per Windows Server con supporto Arc.

{

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2015-06-15",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion": true

}

}

]

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

}

},

"resources": [

{

"name": "[concat(parameters('vmName'),'/AADLogin')]",

"type": "Microsoft.HybridCompute/machines/extensions",

"location": "[parameters('location')]",

"apiVersion": "2024-07-10",

"properties": {

"publisher": "Microsoft.Azure.ActiveDirectory",

"type": "AADLoginForWindows",

"typeHandlerVersion": "2.1.0.0",

"autoUpgradeMinorVersion": true,

"settings": {

"mdmId": ""

}

}

}

]

}

Nota

L'estensione di accesso di Microsoft Entra abilitata per Arc per Windows Server richiede la proprietà mdmId annidata all'interno di settings. Il valore della proprietà può essere lasciato come stringa vuota.

Dopo l'installazione dell'estensione nel dispositivo, provisioningState mostra Succeeded.

Configurare le assegnazioni di ruolo

Un account utente in Microsoft Entra deve essere aggiunto a un'assegnazione di ruolo in Azure prima che l'utente possa accedere alle macchine virtuali di Azure o a Windows Server connesso ad Arc. Gli stessi ruoli vengono usati sia per le macchine virtuali di Azure che per Windows Server abilitato per Arc.

Per assegnare i ruoli utente, è necessario avere il ruolo Amministratore accesso ai dati della macchina virtuale o qualsiasi ruolo che includa l'azione Microsoft.Authorization/roleAssignments/write , ad esempio il ruolo Amministratore controllo degli accessi in base al ruolo. Tuttavia, se si usa un ruolo diverso da Amministratore accesso ai dati della macchina virtuale, è consigliabile aggiungere una condizione per ridurre l'autorizzazione per creare assegnazioni di ruolo.

- Account di accesso amministratore macchina virtuale: Gli utenti con questo ruolo assegnato possono accedere a una macchina virtuale di Azure con privilegi di amministratore.

- Accesso utente macchina virtuale: Gli utenti con questo ruolo assegnato possono accedere a una macchina virtuale di Azure con privilegi utente normali.

Nota

Elevare manualmente un utente per diventare un amministratore locale sul dispositivo aggiungendo l'utente al gruppo degli amministratori locali o eseguendo il comando net localgroup administrators /add "AzureAD\UserUpn" non è supportato. È necessario usare i ruoli in Azure per autorizzare l'accesso.

Nota

Un utente di Azure a cui è assegnato il ruolo Proprietario o Collaboratore non ha automaticamente i privilegi per accedere ai dispositivi. Il motivo è fornire una separazione controllata tra il set di persone che controllano le macchine virtuali e il set di persone che possono accedere alle macchine virtuali.

La documentazione seguente fornisce informazioni dettagliate per aggiungere account utente alle assegnazioni di ruolo in Azure:

- Assegnare ruoli di Azure usando il portale di Azure

- Assegnare ruoli di Azure usando l'interfaccia della riga di comando di Azure

- Assegnare ruoli di Azure usando Azure PowerShell

Accedere con le credenziali di Microsoft Entra a una macchina virtuale Windows

È possibile accedere tramite RDP usando uno dei due metodi seguenti:

- Senza password usando una delle credenziali di Microsoft Entra supportate (scelta consigliata)

- Password/utilizzo ridotto di password con Windows Hello for Business distribuito con il modello di attendibilità del certificato

Accedere con l'autenticazione senza password con Microsoft Entra ID

Per usare l'autenticazione senza password per le macchine virtuali Windows in Azure, sono necessari il computer client Windows e l'host della sessione (VM) nei seguenti sistemi operativi:

- Windows 11 con aggiornamenti cumulativi 2022-10 per Windows 11 (KB5018418) o versioni successive installate.

- Windows 10 versione 20H2 o successiva con aggiornamenti cumulativi 2022-10 per Windows 10 (KB5018410) o versioni successive installate.

- Windows Server 2022 con aggiornamento cumulativo 2022-10 per il sistema operativo server Microsoft (KB5018421) o versione successiva installata.

Nota

Quando si usa l'account Web per accedere all'opzione computer remoto , non è necessario che il dispositivo locale venga aggiunto a un dominio o a un ID Microsoft Entra.

Per connettersi al computer remoto:

- Avvia Connessione Desktop Remoto da Windows Search o eseguendo

mstsc.exe. - Selezionare Usa un account Web per accedere all'opzione Computer remoto nella scheda Avanzate . Questa opzione equivale alla

enablerdsaadauthproprietà RDP. Per altre informazioni, vedere Proprietà RDP supportate con Servizi Desktop remoto. - Specificare il nome del computer remoto e selezionare Connetti.

Importante

Non è possibile usare l'indirizzo IP con l'opzione Usa un account Web per accedere al computer remoto . Il nome deve corrispondere al nome host del dispositivo remoto in Microsoft Entra ID ed essere accessibile tramite rete, risolvendosi nell'indirizzo IP del dispositivo remoto.

- Quando vengono richieste le credenziali, specificare il nome utente in formato

user@domain.com. - Quando ci si connette a un nuovo PC, viene poi richiesto di consentire la connessione desktop remoto. Microsoft Entra ricorda fino a 15 host per 30 giorni prima di ripetere la richiesta. Se viene visualizzata questa finestra di dialogo, selezionare Sì per connettersi.

Importante

Se l'organizzazione usa l'accesso condizionale Microsoft Entra, il dispositivo deve soddisfare i requisiti di accesso condizionale per consentire la connessione al computer remoto. I criteri di accesso condizionale possono essere applicati all'applicazione Desktop remoto Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) per l'accesso controllato.

Nota

La schermata di blocco di Windows nella sessione remota non supporta i token di autenticazione Microsoft Entra o i metodi di autenticazione senza password, ad esempio le chiavi FIDO. La mancanza di supporto per questi metodi di autenticazione significa che gli utenti non possono sbloccare le schermate in una sessione remota. Quando si tenta di bloccare una sessione remota, tramite l'azione dell'utente o i criteri di sistema, la sessione viene invece disconnessa e il servizio invia un messaggio all'utente. La disconnessione della sessione garantisce anche che quando la connessione viene riavviata dopo un periodo di inattività, Microsoft Entra ID rivaluta i Criteri di accesso condizionale applicabili.

Accedere usando l'autenticazione senza password/autenticazione con password limitata con Microsoft Entra ID

Importante

La connessione remota alle macchine virtuali aggiunte a Microsoft Entra ID è consentita solo dai PC Windows 10 o versioni successive che siano registrati a Microsoft Entra (build minima richiesta 20H1) o aggiunti a Microsoft Entra o aggiunti in modo ibrido a Microsoft Entra alla stessa directory della macchina virtuale. Inoltre, per RDP, usando le credenziali di Microsoft Entra, gli utenti devono appartenere a uno dei due ruoli di Azure, l'accesso amministratore delle macchine virtuali o l'accesso utente delle macchine virtuali.

Se si sta usando un PC Windows 10 registrato da Microsoft Entra o versioni successive, occorre immettere le credenziali nel formato AzureAD\UPN (ad esempio, AzureAD\john@contoso.com). A questo punto, è possibile usare Azure Bastion per accedere con l'autenticazione di Microsoft Entra tramite l'interfaccia della riga di comando di Azure e il client RDP nativo mstsc.

Per accedere alla macchina virtuale Windows Server 2019 usando Microsoft Entra ID:

- Passare alla pagina di panoramica della macchina virtuale abilitata con l'accesso a Microsoft Entra.

- Selezionare Connetti per aprire il riquadro Connetti alla macchina virtuale .

- Selezionare Scarica il file RDP.

- Selezionare Apri per aprire il client Connessione Desktop remoto.

- Selezionare Connetti per aprire la finestra di dialogo di accesso di Windows.

- Accedere usando le credenziali di Microsoft Entra.

È stato effettuato l'accesso alla macchina virtuale di Azure di Windows Server 2019 con le autorizzazioni del ruolo assegnato, ad esempio come utente della macchina virtuale oppure amministratore della macchina virtuale.

Nota

È possibile salvare il .RDP file in locale nel computer per avviare connessioni desktop remoto future alla macchina virtuale, invece di passare alla pagina di panoramica della macchina virtuale nel portale di Azure e usando l'opzione di connessione.

Imporre i Criteri di accesso condizionale

È possibile applicare criteri di accesso condizionale, ad esempio "MFA resistente al phishing" o il controllo dei rischi di accesso degli utenti, prima che gli utenti possano accedere ai dispositivi Windows in Azure o a Windows Server abilitato per Arc. Per applicare un criterio di Accesso Condizionale, è necessario selezionare l'app Accesso alla macchina virtuale Windows di Microsoft Azure dall'opzione di assegnazione delle app cloud o delle azioni.

I criteri di accesso condizionale che limitano l'accesso usando le regole di configurazione del dispositivo non sono supportati durante la connessione da un dispositivo Windows Server.

Nota

Se è necessaria l'autenticazione a più fattori come controllo, è necessario fornire un'attestazione MFA come parte del client che avvia la sessione RDP nel dispositivo Windows di destinazione. L'applicazione Desktop remoto in Windows supporta i criteri di accesso condizionale, ma se si usa l'accesso Web, è necessario usare un PIN di Windows Hello for Business o l'autenticazione biometrica. Il supporto per l'autenticazione biometrica è stato aggiunto al client RDP in Windows 10 versione 1809. Desktop remoto che usa l'autenticazione di Windows Hello for Business è disponibile solo per le distribuzioni che utilizzano un modello di attendibilità dei certificati e non è disponibile per un modello di attendibilità delle chiavi.

Usare i Criteri di Azure per soddisfare gli standard e valutare la conformità

Usare Criteri di Azure per:

- Assicurarsi che l'accesso a Microsoft Entra sia abilitato per i dispositivi Windows nuovi ed esistenti.

- Valutare la conformità dell'ambiente su larga scala in un dashboard di conformità.

Con questa funzionalità, è possibile usare molti livelli di imposizione. È possibile contrassegnare i dispositivi Windows nuovi ed esistenti all'interno dell'ambiente in cui non è abilitato l'accesso a Microsoft Entra. È anche possibile usare Azure Policy per distribuire l'estensione Microsoft Entra nelle macchine virtuali Windows in Azure o nei server Windows abilitati per Arc.

Oltre a queste funzionalità, è possibile usare Criteri di Azure per rilevare e contrassegnare i computer Windows con account locali non approvati creati nei dispositivi. Per altre informazioni, vedere Criteri di Azure.

Risolvere i problemi di distribuzione

Per completare il processo di aggiunta a Microsoft Entra, l'estensione AADLoginForWindows deve essere installata correttamente. Se l'estensione non viene installata correttamente, seguire questa procedura:

Connettersi al dispositivo ed esaminare il file CommandExecution.log in C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Se l'estensione viene riavviata dopo l'errore iniziale, il log con l'errore di distribuzione verrà salvato come CommandExecution_YYYYMMDDHHMMSSSSS.log.

Aprire una finestra di PowerShell nel dispositivo. Verificare che le query seguenti sull'endpoint del servizio metadati dell'istanza di Azure in esecuzione nell'host restituisca l'output previsto:

Per le macchine virtuali di Azure:

Comando da eseguire Output previsto curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Correggere le informazioni sulla macchina virtuale di Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Un ID tenant valido è associato alla sottoscrizione di Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Token di accesso valido rilasciato da Microsoft Entra ID per l'identità gestita assegnata a questa macchina virtuale Per i server Windows abilitati per Arc:

Comando da eseguire Output previsto curl.exe -H Metadata:true "http://localhost:40342/metadata/instance?api-version=2017-08-01"Correggere le informazioni su Windows Server abilitato per Azure Arc curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/info?api-version=2018-02-01"Un ID tenant valido è associato alla sottoscrizione di Azure curl.exe -H Metadata:true "http://localhost:40342/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Token di accesso valido rilasciato dal Microsoft Entra ID per l'identità gestita assegnata a questo Windows Server abilitato per Azure Arc. È possibile decodificare il token di accesso usando uno strumento come https://jwt.ms/. Verificare che il

oidvalore nel token di accesso corrisponda all'identità gestita del dispositivo.Assicurarsi che gli endpoint necessari siano accessibili dal dispositivo tramite PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Sostituire

<TenantID>con l'ID tenant di Microsoft Entra associato alla sottoscrizione di Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netepas.windows.netdevono restituire 404 Not Found, ovvero il comportamento previsto.Visualizzare lo stato del dispositivo eseguendo

dsregcmd /status. L'obiettivo è che lo stato del dispositivo venga visualizzato comeAzureAdJoined : YES.L'attività di registrazione a Microsoft Entra viene registrata nel Visualizzatore eventi nel registro Registrazione dispositivi utente\Admin nel Visualizzatore eventi (locale)\Registri applicazioni e Servizi\Microsoft\Windows\Registrazione dispositivi utente\Admin.

Se l'estensione AADLoginForWindows ha esito negativo con un codice errore, è possibile eseguire la procedura seguente.

Nome del dispositivo già esistente

Se un oggetto dispositivo con lo stesso displayName del nome host della macchina virtuale di Azure esiste, il dispositivo non riesce a unirsi a Microsoft Entra a causa di un errore di duplicazione del nome host. Evitare la duplicazione modificando il nome host.

Codice di errore del terminale 1007 e codice di uscita -2145648574

Il codice errore del terminale 1007 e il codice di uscita -2145648574 si traducono in DSREG_E_MSI_TENANTID_UNAVAILABLE. L'estensione non può eseguire query sulle informazioni sul tenant di Microsoft Entra.

Connettersi al dispositivo come amministratore locale e verificare che l'endpoint restituisca un ID tenant valido dal servizio metadati dell'istanza di Azure. Eseguire il comando seguente da una finestra di PowerShell con privilegi elevati nel dispositivo:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Questo problema può verificarsi anche quando l'amministratore tenta di installare l'estensione AADLoginForWindows, ma il dispositivo non ha un'identità gestita assegnata dal sistema. In tal caso, passare al riquadro Identità del dispositivo. Nella scheda Assegnata dal sistema verificare che l'interruttore Stato sia impostato su Sì.

Codice di uscita -2145648607

Il codice di uscita -2145648607 si traduce in DSREG_AUTOJOIN_DISC_FAILED. L'estensione non riesce a raggiungere l'endpoint https://enterpriseregistration.windows.net.

Verificare che gli endpoint necessari siano accessibili dal dispositivo tramite PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Sostituire

<TenantID>con l'ID tenant Microsoft Entra della sottoscrizione di Azure. Se è necessario trovare l'ID tenant, è possibile posizionare il puntatore del mouse sul nome dell'account o selezionare Entra ID>Panoramica>Proprietà>ID tenant.I tentativi di connessione a

enterpriseregistration.windows.netpotrebbero restituire 404 Not Found, ovvero il comportamento previsto. I tentativi di connessione apas.windows.netpotrebbero richiedere credenziali PIN o restituire 404 Non trovato. (Non è necessario immettere il PIN). Uno di questi è sufficiente per verificare che l'URL sia raggiungibile.Se uno dei comandi ha esito negativo con "Non è stato possibile risolvere l'host

<URL>", provare a eseguire questo comando per determinare quale server DNS usa Windows:nslookup <URL>Sostituire

<URL>con i nomi di dominio completi usati dagli endpoint, comelogin.microsoftonline.com.Verificare se specificare un server DNS pubblico consente al comando di avere esito positivo:

nslookup <URL> 208.67.222.222Se necessario, modificare il server DNS assegnato al gruppo di sicurezza di rete a cui appartiene il dispositivo.

Codice di uscita 51

Il codice di uscita 51 viene convertito in "Questa estensione non è supportata in questo sistema operativo".

L'estensione AADLoginForWindows deve essere installata solo in macchine virtuali di Azure con sistemi operativi Windows Server 2019 o Windows 10 1809 o versioni successive e server Windows abilitati per Arc con sistemi operativi Windows Server 2025 o Windows 11 24H2 in Windows Server abilitato per Arc. Assicurarsi che la versione o la build di Windows sia supportata. Se non è supportata, disinstallare l'estensione.

Risolvere i problemi di accesso

Usare le informazioni seguenti per correggere i problemi di accesso.

È possibile visualizzare lo stato del dispositivo e dell'accesso Single Sign-On (SSO) eseguendo dsregcmd /status. L'obiettivo è che lo stato del dispositivo venga visualizzato come AzureAdJoined : YES e che lo stato SSO mostri AzureAdPrt : YES.

L'accesso a RDP tramite account Microsoft Entra viene acquisito nel Visualizzatore eventi nei log eventi Applications and Services Logs\Microsoft\Windows\AAD\Operational.

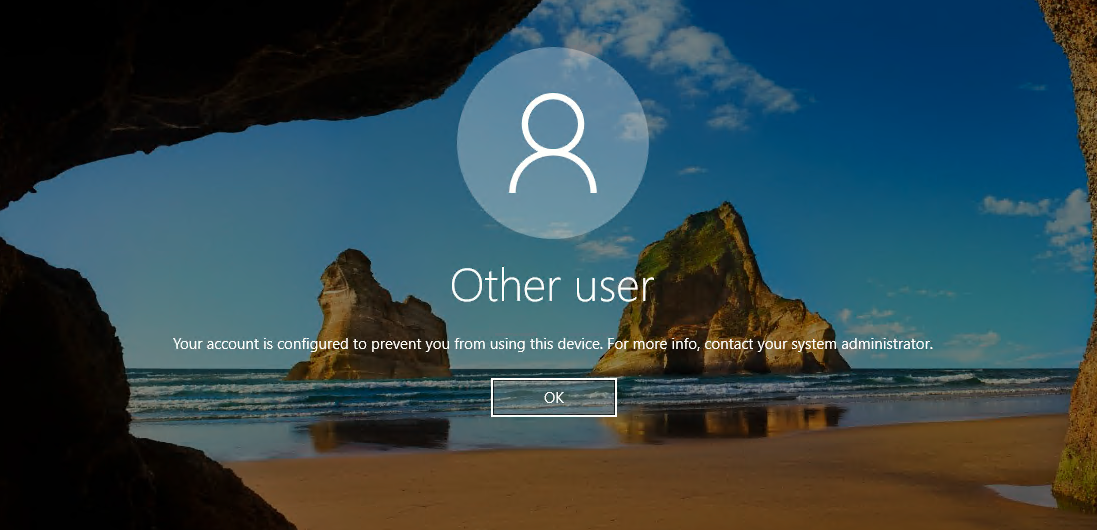

Ruolo di Azure non assegnato

È possibile che venga visualizzato il messaggio di errore seguente quando si avvia una connessione Desktop remoto al dispositivo: "L'account è configurato per impedire l'uso di questo dispositivo. Per altre informazioni, contattare il proprio amministratore di sistema."

Verificare le politiche di controllo degli accessi basate sui ruoli di Azure che concedono all'utente il ruolo di Accesso amministratore macchina virtuale o Accesso utente macchina virtuale.

Se si verificano problemi con le assegnazioni di ruolo di Azure, vedere Risolvere i problemi relativi al controllo degli accessi in base al ruolo di Azure.

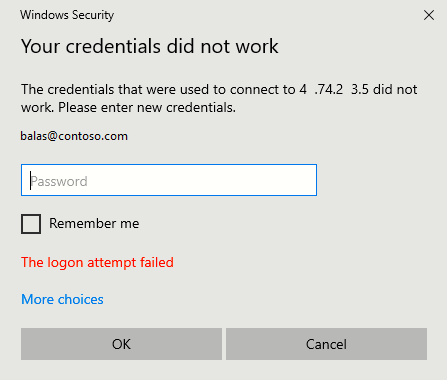

Modifica non autorizzata del client o richiesta di cambio password

È possibile che venga visualizzato il messaggio di errore seguente quando si avvia una connessione Desktop remoto al dispositivo: "Le credenziali non funzionano".

Provare queste soluzioni:

Il PC con Windows 10 o successivo che stai utilizzando per avviare la connessione al desktop remoto deve essere unito a Microsoft Entra o unito in modo ibrido a Microsoft Entra, all'interno della stessa directory di Microsoft Entra. Per altre informazioni sull'identità del dispositivo, vedere l'articolo Che cos'è un'identità del dispositivo?.

Windows 10 Build 20H1 ha aggiunto il supporto per un PC registrato di Microsoft Entra per avviare una connessione RDP al dispositivo. Quando si utilizza un PC registrato con Microsoft Entra (non aggiunto a Microsoft Entra o aggiunto al dominio ibrido di Microsoft Entra) come client RDP per avviare le connessioni al dispositivo, è necessario immettere le credenziali nel formato

AzureAD\UPN(ad esempio,AzureAD\john@contoso.com).Verificare che l'estensione AADLoginForWindows non sia stata disinstallata al termine dell'aggiunta a Microsoft Entra.

Assicurarsi inoltre che il criterio di sicurezza Sicurezza di rete: consentire alle richieste di autenticazione PKU2U a questo computer di usare le identità online sia abilitato sia sul server che sul client.

Verificare che l'utente non abbia una password temporanea. Non è possibile usare password temporanee per accedere a una connessione Desktop remoto.

Accedi con l'account utente nel browser. Ad esempio, accedere al portale di Azure in una finestra di esplorazione privata. Se viene richiesto di modificare la password, impostare una nuova password. Poi provare a eseguire di nuovo la connessione.

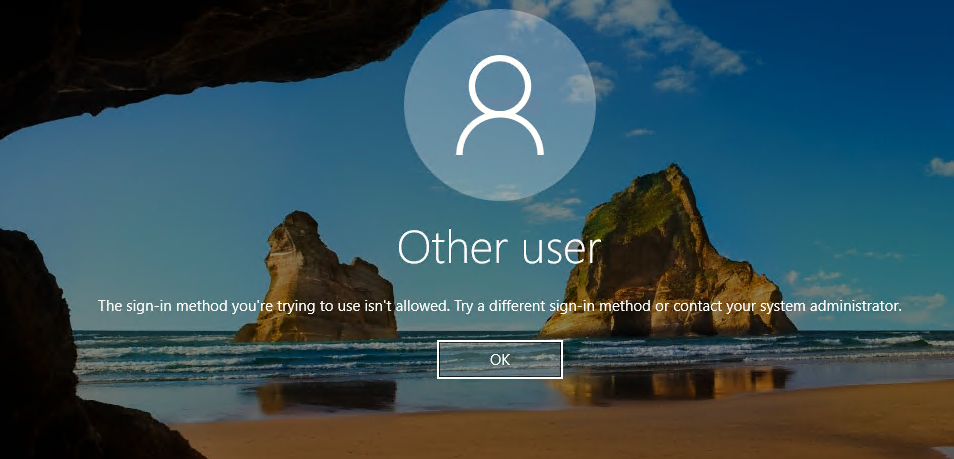

Metodo di accesso con autenticazione multifattore obbligatorio

Quando si avvia una connessione Desktop remoto al dispositivo, potrebbe essere visualizzato il messaggio di errore seguente: "Il metodo di accesso che si sta tentando di usare non è consentito. Provare un altro metodo di accesso o contattare l'amministratore di sistema."

Se si configura un criterio di accesso condizionale che richiede L'autenticazione a più fattori, è necessario assicurarsi che il dispositivo che avvia la connessione usi l'autenticazione avanzata, ad esempio Windows Hello.

Un altro messaggio di errore correlato all'autenticazione a più fattori è quello descritto in precedenza: "Le credenziali non funzionano".

Se configuri un'impostazione legacy di autenticazione a più fattori di Microsoft Entra abilitata e applicata per utente e viene visualizzato l'errore, puoi risolvere il problema rimuovendo l'impostazione MFA per utente. Per altre informazioni, vedere l'articolo Abilitare l'autenticazione a più fattori Microsoft Entra per utente per proteggere gli eventi di accesso.

Se Windows Hello for Business non è un'opzione, configurare un criterio di accesso condizionale che esclude l'app di accesso alla macchina virtuale Windows di Microsoft Azure. Per altre informazioni su Windows Hello for Business, vedere Panoramica di Windows Hello for Business.

Il supporto per l'autenticazione biometrica con RDP è stato aggiunto in Windows 10 versione 1809. L'uso dell'autenticazione di Windows Hello for Business durante RDP è disponibile per le distribuzioni che usano un modello di attendibilità certificato o un modello di attendibilità delle chiavi.

Condividere commenti e suggerimenti su questa funzionalità o segnalare problemi relativi all'uso nel forum di feedback di Microsoft Entra.

Applicazione mancante

Se l'applicazione di accesso alla macchina virtuale Windows di Microsoft Azure non è presente nell'accesso condizionale, assicurarsi che l'applicazione si trovi nel tenant:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud.

- Passare a Entra ID>app Enterprise.

- Rimuovere i filtri per visualizzare tutte le applicazioni e cercare la macchina virtuale. Se non viene visualizzato Accesso alla macchina virtuale Windows in Microsoft Azure, il principale del servizio non è presente nel tenant.

Un altro modo per verificarlo è tramite Graph PowerShell:

- Installare Graph PowerShell SDK.

- Eseguire

Connect-MgGraph -Scopes "ServicePrincipalEndpoint.ReadWrite.All", seguito da"Application.ReadWrite.All". - Effettua l'accesso con un account amministratore globale.

- Consenti al prompt delle autorizzazioni.

- Eseguire

Get-MgServicePrincipal -ConsistencyLevel eventual -Search '"DisplayName:Azure Windows VM Sign-In"'.Se questo comando non restituisce alcun output e viene restituito al prompt di PowerShell, è possibile creare l'entità servizio con il comando Graph PowerShell seguente:

New-MgServicePrincipal -AppId 372140e0-b3b7-4226-8ef9-d57986796201L'output riuscito mostra che l'app di accesso alla macchina virtuale Windows di Microsoft Azure e il relativo ID sono stati creati.

- Disconnettersi da Graph PowerShell usando il comando

Disconnect-MgGraph.

Alcuni tenant potrebbero vedere l'applicazione denominata Accesso alla VM Windows di Azure anziché Accesso alla macchina virtuale Windows di Microsoft Azure. L'applicazione ha lo stesso ID applicazione 372140e0-b3b7-4226-8ef9-d57986796201.

Non è possibile usare questa funzionalità quando vengono applicati criteri di accesso condizionato conformi al dispositivo nella risorsa di accesso per le macchine virtuali Windows di Azure e ci si connette da un dispositivo Windows Server.

La configurazione della conformità dei dispositivi Windows Server nei criteri di accesso condizionale non è supportata.

Passaggi successivi

Per altre informazioni sull'ID Microsoft Entra, vedere Che cos'è Microsoft Entra ID?.