Risoluzione dei problemi relativi a Collaborazione B2B di Microsoft Entra

Ecco alcuni rimedi per i problemi comuni relativi alla collaborazione B2B di Microsoft Entra.

L'accesso guest non riesce con codice di errore AADSTS50020

Quando un utente guest di un provider di identità (IdP) non riesce ad accedere a un tenant di risorse in Microsoft Entra ID e riceve un codice di errore AADSTS50020, esistono diverse possibili cause. Vedere l'articolo sulla risoluzione dei problemi relativo all'errore AADSTS50020.

L'utente B2B direct connect non è in grado di accedere a un canale condiviso (errore AADSTS90071)

Quando una connessione diretta B2B visualizza il messaggio di errore seguente quando si tenta di accedere al canale condiviso di Teams di un'altra organizzazione, le impostazioni di attendibilità dell'autenticazione a più fattori non sono state configurate dall'organizzazione esterna:

L'organizzazione che si sta tentando di raggiungere deve aggiornare le impostazioni per consentire l'accesso.

AADSTS90071: un amministratore dell'organizzazione <> deve aggiornare le impostazioni di accesso per accettare l'autenticazione a più fattori in ingresso.

L'organizzazione che ospita il canale condiviso di Teams deve abilitare l'impostazione di attendibilità per l'autenticazione a più fattori per consentire l'accesso agli utenti con connessione diretta B2B. Le impostazioni di attendibilità sono configurabili nelle impostazioni di accesso tra tenant di un'organizzazione.

Viene visualizzato un errore simile a "Errore di aggiornamento dei criteri a causa del limite di oggetti" durante la configurazione delle impostazioni di accesso tra tenant

Quando si configurano le impostazioni di accesso tra tenant, se viene visualizzato un errore che indica che non è possibile aggiornare i criteri a causa del limite di oggetti, è stato raggiunto il limite di 25 KB per gli oggetti criteri. Stiamo lavorando per aumentare questo limite. Se è necessario essere in grado di calcolare la chiusura del criterio corrente a questo limite, eseguire le operazioni seguenti:

Aprire Microsoft Graph Explorer ed eseguire quanto segue:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyCopiare l'intera risposta JSON e salvarla come file txt, ad esempio

policyobject.txt.Aprire PowerShell ed eseguire lo script seguente, sostituendo il percorso del file nella prima riga con il file di testo:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Gli utenti non possono più leggere la posta elettronica crittografata con Microsoft Rights Management Service (OME))

Quando si configurano le impostazioni di accesso tra tenant, se si blocca l'accesso a tutte le app per impostazione predefinita, gli utenti non potranno leggere i messaggi di posta elettronica crittografati con Microsoft Rights Management Service (noto anche come OME). Per evitare questo problema, è consigliabile configurare le impostazioni in uscita per consentire agli utenti di accedere a questo ID app: 00000012-0000-0000-c000-000000000000000. Se si tratta dell'unica applicazione consentita, l'accesso a tutte le altre app verrà bloccato per impostazione predefinita.

Ho aggiunto un utente esterno, ma non li vedo nella rubrica globale o nella selezione utenti

Nei casi in cui gli utenti esterni non vengono popolati nell'elenco, l'oggetto potrebbe richiedere alcuni minuti per la replica.

Un utente guest B2B non viene visualizzato nella selezione utenti di SharePoint Online/OneDrive

La possibilità di cercare gli utenti guest esistenti nella selezione utenti di SharePoint Online è disattivata per impostazione predefinita per corrispondenza con il comportamento legacy.

È possibile abilitare questa funzionalità usando l'impostazione "ShowPeoplePickerSuggestionsForGuestUsers" a livello di tenant e di raccolta siti. Può essere impostata con i cmdlet Set-SPOTenant e Set-SPOSite, che consentono ai membri di cercare tutti gli utenti guest esistenti nella directory. Le modifiche nell'ambito del tenant non influiscono sui siti SPO di cui è già stato effettuato il provisioning.

Le impostazioni dell'invito guest e le restrizioni del dominio non vengono rispettate da SharePoint Online/OneDrive

Per impostazione predefinita, SharePoint Online e OneDrive hanno un proprio set di opzioni utente esterne e non usano le impostazioni di Microsoft Entra ID. È necessario abilitare l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B per garantire che le opzioni siano coerenti tra tali applicazioni.

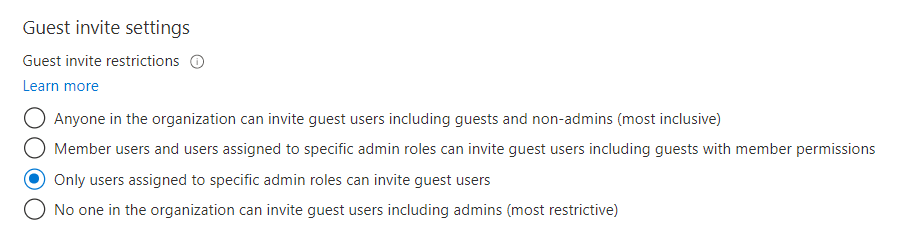

Gli inviti sono stati disabilitati per la directory

Se si riceve una notifica che non si dispone delle autorizzazioni per invitare gli utenti, verificare che l'account utente sia autorizzato a invitare utenti esterni in Impostazioni utente > Utenti di Microsoft Entra ID > Utenti Utenti > Esterni > Gestisci impostazioni di collaborazione esterna:

Se queste impostazioni sono state modificate di recente o è stato assegnato il ruolo Mittente dell'invito guest a un utente, potrebbe verificarsi un ritardo di 15-60 minuti prima che le modifiche abbiano effetto.

L'utente invitato riceve un errore durante il processo di riscatto

Di seguito sono riportati gli errori più comuni.

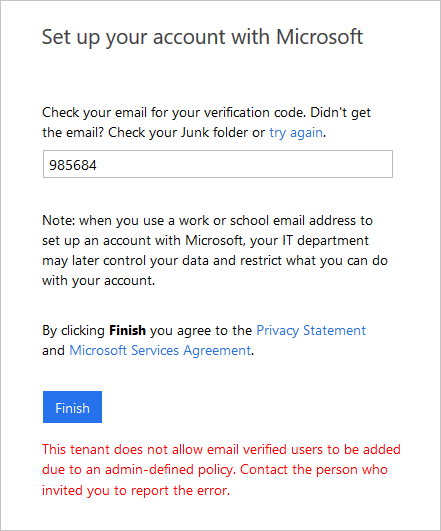

L'amministratore dell'invitato non consente la creazione di utenti EmailVerified nel tenant

Quando si invitano utenti la cui organizzazione usa l'ID Microsoft Entra, ma in cui l'account dell'utente specifico non esiste( ad esempio, l'utente non esiste in Microsoft Entra contoso.com). L'amministratore di contoso.com potrebbe aver impostato criteri che impediscono la creazione di utenti. L'utente deve rivolgersi all'amministratore per determinare se gli utenti esterni sono consentiti. L'amministratore dell'utente esterno potrebbe dover consentire gli utenti verificati tramite posta elettronica nel dominio (vedere questo articolo su come consentire gli utenti verificati tramite posta elettronica).

L'utente esterno non esiste già in un dominio federato

Se si usa l'autenticazione federativa e l'utente non esiste già in Microsoft Entra ID, l'utente non può essere invitato.

Per risolvere questo problema, l'amministratore dell'utente esterno deve sincronizzare l'account dell'utente con l'ID Microsoft Entra.

L'utente esterno ha un proxyAddress in conflitto con un proxyAddress di un utente locale esistente

Quando si verifica se un utente è in grado di essere invitato al tenant, una delle cose che viene verificata è la presenza di un conflitto nel proxyAddress. Sono inclusi tutti i proxyAddresses per l'utente nel tenant principale e qualsiasi proxyAddress per gli utenti locali nel tenant. Per gli utenti esterni, aggiungeremo il messaggio di posta elettronica all'indirizzo proxyAddress dell'utente B2B esistente. Per gli utenti locali, è possibile chiedere loro di accedere usando l'account già disponibile.

Non è possibile invitare un indirizzo di posta elettronica a causa di un conflitto negli indirizzi proxy

Questo problema si verifica quando un altro oggetto nella directory contiene lo stesso indirizzo di posta elettronica invitato di uno dei relativi indirizzi proxy. Per risolvere il conflitto, rimuovere il messaggio di posta elettronica dall'oggetto utente ed eliminare anche l'oggetto contatto associato prima di tentare di invitare nuovamente il messaggio di posta elettronica.

L'oggetto utente guest non ha un proxyAddress

In alcuni casi, l'utente guest esterno che si sta invitando è in conflitto con un oggetto Contact esistente. In questo caso, l'utente guest viene creato senza proxyAddress. Ciò significa che l'utente non sarà in grado di riscattare questo account usando il riscatto JIT o l'autenticazione con passcode monouso tramite posta elettronica. Inoltre, se l'oggetto contatto che si sta sincronizzando da ACTIVE Directory locale è in conflitto con un utente guest esistente, proxyAddress in conflitto viene rimosso dall'utente guest esistente.

In che modo '#', che normalmente non è un carattere valido, sincronizzare con Microsoft Entra ID?

"#" è un carattere riservato negli UPN per Microsoft Entra B2B Collaboration o utenti esterni, perché l'account user@contoso.com invitato diventa user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Pertanto, #in UPN provenienti dall'ambiente locale non è autorizzato ad accedere all'interfaccia di amministrazione di Microsoft Entra.

Viene visualizzato un errore durante l'aggiunta di utenti esterni a un gruppo sincronizzato

È possibile aggiungere utenti esterni solo a gruppi "assegnati" o "di sicurezza" e non a gruppi gestiti in locale.

L'utente esterno non ha ricevuto un messaggio di posta elettronica da riscattare

L'invito deve controllare con il filtro ISP o posta indesiderata per assicurarsi che sia consentito l'indirizzo seguente: Invites@microsoft.com.

Nota

- Per il servizio di Azure gestito da 21Vianet in Cina, l'indirizzo del mittente è Invites@oe.21vianet.com.

- Per il cloud Microsoft Entra Government, l'indirizzo del mittente è invites@azuread.us.

Si noti che il messaggio personalizzato non viene incluso con i messaggi di invito a volte

Per rispettare le leggi sulla privacy, le API non includono messaggi personalizzati nell'invito tramite posta elettronica quando:

- Il mittente dell'invito non ha un indirizzo di posta elettronica nel tenant che emette l'invito

- Un'entità servizio app invia l'invito

Se questo scenario è importante per l'utente, è possibile eliminare il messaggio di posta elettronica di invito dell'API e inviarlo tramite il meccanismo di posta elettronica preferito. Richiedere al consulente legale della propria organizzazione di verificare che qualsiasi messaggio di posta elettronica inviato in questo modo sia conforme alle leggi sulla privacy.

Viene visualizzato un errore "AADSTS65005" quando si tenta di accedere a una risorsa di Azure

Un utente con un account guest non può accedere e riceve il messaggio di errore seguente:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

L'utente ha un account utente di Azure ed è un tenant virale che è stato abbandonato o non gestito. Inoltre, nel tenant non sono presenti Amministrazione istrator globali.

Per risolvere questo problema, è necessario assumere il ruolo del tenant abbandonato. Fare riferimento a Take over an unmanaged directory as administrator in Microsoft Entra ID( È inoltre necessario accedere al DNS con connessione Internet per il suffisso di dominio in questione per fornire prove dirette che si è sotto il controllo dello spazio dei nomi. Dopo che il tenant viene restituito a uno stato gestito, discutere con il cliente se lasciare gli utenti e il nome di dominio verificato è l'opzione migliore per l'organizzazione.

Un utente guest con un tenant JIT o "virale" non può reimpostare la password

Se il tenant dell'identità è un tenant JIT o virale (ovvero un tenant di Azure non gestito separato), solo l'utente guest può reimpostare la propria password. A volte un'organizzazione acquisirà la gestione dei tenant virali che vengono creati quando i dipendenti usano gli indirizzi di posta elettronica aziendali per registrarsi ai servizi. Quando l'organizzazione acquisisce un tenant virale, solo l'amministratore dell'organizzazione può reimpostare la password dell'utente o abilitare la reimpostazione password self-service. Se necessario, l'organizzazione che emette l'invito può rimuovere l'account utente guest dalla directory e inviare di nuovo l'invito.

Un utente guest non è in grado di usare il modulo Azure AD PowerShell V1

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

A partire dal 18 novembre 2019, gli utenti guest nella directory (definiti come account utente in cui la proprietà userType è uguale a Guest) non possono usare il modulo Azure AD PowerShell V1. In futuro, un utente dovrà essere un utente membro (dove userType è uguale a Member) o usare il modulo Azure AD PowerShell V2.

In un tenant di Azure US Government non è possibile invitare un utente guest di Collaborazione B2B

All'interno del cloud di Azure US Government, la collaborazione B2B è abilitata tra i tenant che si trovano entrambi nel cloud di Azure US Government e che supportano entrambe la collaborazione B2B. Se si invita un utente in un tenant che non supporta ancora la collaborazione B2B, verrà visualizzato un errore. Per informazioni dettagliate e limitazioni, vedere Varianti P1 e P2 di Microsoft Entra ID.

Se è necessario collaborare con un'organizzazione Microsoft Entra esterna al cloud di Azure US Government, è possibile usare le impostazioni cloud Microsoft per abilitare la collaborazione B2B.

L'invito è bloccato a causa dei criteri di accesso tra tenant

Quando si tenta di invitare un utente di Collaborazione B2B, è possibile che venga visualizzato questo messaggio di errore: "Questo invito è bloccato dalle impostazioni di accesso tra tenant. Amministrazione sia nell'organizzazione che nell'organizzazione dell'utente invitato devono configurare le impostazioni di accesso tra tenant per consentire l'invito." Verrà visualizzato questo messaggio di errore, se la collaborazione B2B è supportata, ma è bloccata dalle impostazioni di accesso tra tenant. Controllare le impostazioni di accesso tra tenant e assicurarsi che le impostazioni consentano la collaborazione B2B con l'utente. Quando si tenta di collaborare con un'altra organizzazione Microsoft Entra in un cloud di Microsoft Azure separato, è possibile usare le impostazioni cloud Microsoft per abilitare Microsoft Entra B2B Collaboration.

L'invito è bloccato a causa della disabilitazione dell'applicazione Microsoft B2B Cross Cloud Worker

Raramente, potrebbe essere visualizzato questo messaggio: "Questa azione non può essere completata perché l'applicazione Microsoft B2B Cross Cloud Worker è stata disabilitata nel tenant dell'utente invitato. Chiedere all'amministratore dell'utente invitato di riabilitarlo, quindi riprovare." Questo errore indica che l'applicazione Microsoft B2B Cross Cloud Worker è stata disabilitata nel tenant principale dell'utente di Collaborazione B2B. Questa app è in genere abilitata, ma potrebbe essere stata disabilitata da un amministratore nel tenant principale dell'utente, tramite PowerShell o l'interfaccia di amministrazione di Microsoft Entra (vedere Disabilitare l'accesso di un utente). Un amministratore nel tenant principale dell'utente può riabilitare l'app tramite PowerShell o l'interfaccia di amministrazione di Microsoft Entra. Nell'interfaccia di amministrazione cercare "Microsoft B2B Cross Cloud Worker" per trovare l'app, selezionarla e quindi scegliere di riabilitarla.

Viene visualizzato l'errore che microsoft Entra ID non riesce a trovare aad-extensions-app nel tenant

Quando si usano funzionalità di iscrizione self-service, ad esempio attributi utente personalizzati o flussi utente, viene creata automaticamente un'app denominata aad-extensions-app. Do not modify. Used by AAD for storing user data. . Viene usato da Microsoft Entra per ID esterno per archiviare informazioni sugli utenti che si registrano e sugli attributi personalizzati raccolti.

Se aad-extensions-app è stata eliminata accidentalmente, è possibile eseguirne il recupero entro 30 giorni. È possibile ripristinare l'app usando il modulo Microsoft Graph PowerShell.

- Avviare il modulo PowerShell di Microsoft Graph ed eseguire

Connect-MgGraph. - Accedere come Amministrazione istrator globale per il tenant di Microsoft Entra per cui si vuole ripristinare l'app eliminata.

- Eseguire il comando

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}di PowerShell . Ad esempio:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Eseguire il comando

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}di PowerShell . Sostituire la{id}parte del comando con l'oggettoDirectoryObjectIddel passaggio precedente.

L'app ripristinata dovrebbe ora essere visualizzata nell'interfaccia di amministrazione di Microsoft Entra.

Un utente guest è stato invitato correttamente, ma l'attributo di posta elettronica non viene popolato

Si supponga di invitare inavvertitamente un utente guest con un indirizzo di posta elettronica corrispondente a un oggetto utente già nella directory. Viene creato l'oggetto utente guest, ma l'indirizzo di posta elettronica viene aggiunto alla otherMail proprietà anziché alle mail proprietà o proxyAddresses . Per evitare questo problema, è possibile cercare oggetti utente in conflitto nella directory di Microsoft Entra seguendo questa procedura di PowerShell:

- Aprire il modulo PowerShell di Microsoft Graph ed eseguire

Connect-MgGraph. - Accedere come Amministrazione istrator globale per il tenant di Microsoft Entra in cui si desidera verificare la presenza di oggetti contatto duplicati.

- Eseguire il comando

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}di PowerShell .

Accesso esterno bloccato dall'errore dei criteri nella schermata di accesso

Quando si tenta di accedere al tenant, è possibile che venga visualizzato questo messaggio di errore: "L'amministratore di rete ha limitato le organizzazioni a cui è possibile accedere. Contattare il reparto IT per sbloccare l'accesso." Questo errore è correlato alle impostazioni di restrizione del tenant. Per risolvere questo problema, chiedere al team IT di seguire le istruzioni riportate in questo articolo.

L'invito è bloccato a causa delle impostazioni di accesso tra tenant mancanti

Potrebbe essere visualizzato questo messaggio: "Questo invito è bloccato dalle impostazioni di accesso tra tenant nell'organizzazione. L'amministratore deve configurare le impostazioni di accesso tra tenant per consentire l'invito." In questo caso, chiedere all'amministratore di controllare le impostazioni di accesso tra tenant.