Domande frequenti sulle identità gestite per le risorse di Azure

Le identità gestite per le risorse di Azure sono una funzionalità di Microsoft Entra ID. Tutti i servizi di Azure che supportano le identità gestite per le risorse di Azure sono soggetti alla sequenza temporale di tali entità. Prima di iniziare, assicurarsi di esaminare lo stato di disponibilità delle identità gestite per la risorsa e i problemi noti.

Nota

Identità gestite per le risorse di Azure è il nuovo nome del servizio precedentemente noto come identità del servizio gestita.

Amministrazione

Come è possibile trovare le risorse con un'identità gestita?

È possibile trovare l'elenco delle risorse con un'identità gestita assegnata dal sistema usando il comando dell'interfaccia della riga di comando di Azure seguente:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Quali autorizzazioni di controllo degli accessi in base al ruolo di Azure sono necessarie per usare un'identità gestita in una risorsa?

- Identità gestita assegnata dal sistema: è necessario disporre delle autorizzazioni di scrittura sulla risorsa. Ad esempio, per le macchine virtuali occorre

Microsoft.Compute/virtualMachines/write. Questa azione è inclusa in ruoli predefiniti specifici della risorsa come Collaboratore Macchina virtuale. - Assegnazione di identità gestite assegnate dall'utente alle risorse: sono necessarie autorizzazioni di scrittura sulla risorsa. Ad esempio, per le macchine virtuali occorre

Microsoft.Compute/virtualMachines/write. È anche necessariaMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionun'azione sull'identità assegnata dall'utente. Questa azione è inclusa nel ruolo predefinito Operatore identità gestita. - Gestione delle identità assegnate dall'utente: per creare o eliminare identità gestite assegnate dall'utente, è necessaria l'assegnazione di ruolo Collaboratore identità gestita.

- Gestione delle assegnazioni di ruolo per le identità gestite: è necessaria l'assegnazione di ruolo Proprietario o Amministratore accesso utenti sulla risorsa a cui si concede l'accesso. È necessaria l'assegnazione di ruolo Lettore alla risorsa con un'identità assegnata dal sistema o all'identità assegnata dall'utente a cui viene assegnata l'assegnazione di ruolo. Se non si ha accesso in lettura, è possibile eseguire una ricerca in base a "Utente, gruppo o entità servizio" per trovare l'entità servizio di supporto dell'identità, anziché eseguire ricerche in base all'identità gestita durante l'aggiunta dell'assegnazione di ruolo. Altre informazioni sull'assegnazione dei ruoli di Azure.

Ricerca per categorie impedire la creazione di identità gestite assegnate dall'utente?

È possibile impedire agli utenti di creare identità gestite assegnate dall'utente usando Criteri di Azure

Accedere al portale di Azure e passare a Criteri.

Scegliere definizioni

Selezionare + Definizione di criteri e immettere le informazioni necessarie.

Nella sezione regola dei criteri incollare:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Dopo aver creato i criteri, assegnarlo al gruppo di risorse che si vuole usare.

- Passare a gruppi di risorse.

- Trovare il gruppo di risorse usato per il test.

- Scegliere Criteri dal menu a sinistra.

- Selezionare Assegna criterio

- Nella sezione Informazioni di base specificare:

- Ambito Gruppo di risorse usato per il test

- Definizione dei criteri: i criteri creati in precedenza.

- Lasciare tutte le altre impostazioni predefinite e scegliere Rivedi e crea

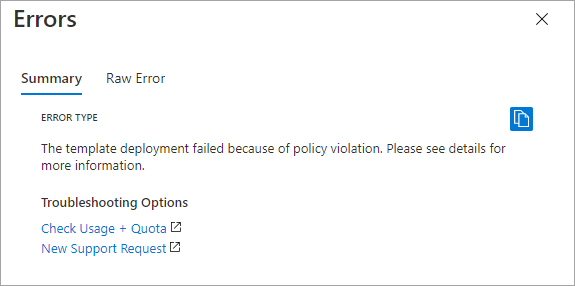

A questo punto, qualsiasi tentativo di creare un'identità gestita assegnata dall'utente nel gruppo di risorse non riesce.

Concetti

Le identità gestite hanno un oggetto app di backup?

No, le identità gestite e le registrazioni dell'app Microsoft Entra non sono uguali nella directory.

Registrazioni app hanno due componenti: un oggetto Application e un oggetto entità servizio. Le identità gestite per le risorse di Azure hanno solo uno di questi componenti: un oggetto entità servizio.

Le identità gestite non hanno un oggetto applicazione nella directory, ovvero ciò che viene comunemente usato per concedere le autorizzazioni dell'app per MS Graph. Al contrario, le autorizzazioni del grafo MS per le identità gestite devono essere concesse direttamente all'entità servizio.

Quali sono le credenziali associate a un'identità gestita? Quanto tempo è valido e con quale frequenza viene ruotata?

Nota

La modalità di autenticazione delle identità gestite è un dettaglio di implementazione interno soggetto a modifiche senza preavviso.

Le identità gestite usano l'autenticazione basata su certificati. Le credenziali di ogni identità gestita hanno una scadenza di 90 giorni e vengono implementate dopo 45 giorni.

Quale identità verrà predefinito imDS se non si specifica l'identità nella richiesta?

- Se l'identità gestita assegnata dal sistema è abilitata e nella richiesta non viene specificata alcuna identità, per impostazione predefinita il servizio metadati dell'istanza di Azure viene impostato sull'identità gestita assegnata dal sistema.

- Se l'identità gestita assegnata dal sistema non è abilitata e esiste solo un'identità gestita assegnata dall'utente, per impostazione predefinita IMDS corrisponde all'identità gestita assegnata dal singolo utente.

Se un'altra identità gestita assegnata dall'utente viene assegnata alla risorsa per qualsiasi motivo, le richieste a IMDS inizieranno a non riuscire con l'errore

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request. È consigliabile specificare in modo esplicito un'identità nella richiesta, anche se esiste attualmente una sola identità gestita assegnata dall'utente per la risorsa. - Se l'identità gestita assegnata dal sistema non è abilitata e esistono più identità gestite assegnate dall'utente, è necessario specificare un'identità gestita nella richiesta.

Limiti

È possibile usare la stessa identità gestita in più aree?

In breve, sì, è possibile usare le identità gestite assegnate dall'utente in più di un'area di Azure. La risposta più lunga è che, mentre le identità gestite assegnate dall'utente vengono create come risorse a livello di area, l'entità servizio associata creata in Microsoft Entra ID è disponibile a livello globale. L'entità servizio può essere usata da qualsiasi area di Azure e la relativa disponibilità dipende dalla disponibilità dell'ID Microsoft Entra. Ad esempio, se è stata creata un'identità gestita assegnata dall'utente nell'area centro-meridionale e tale area diventa non disponibile, questo problema influisce solo sulle attività del piano di controllo sull'identità gestita stessa. Le attività eseguite da qualsiasi risorsa già configurata per l'uso delle identità gestite non saranno interessate.

Le identità gestite per le risorse di Azure funzionano con Azure Servizi cloud (versione classica)?

Le identità gestite per le risorse di Azure non hanno attualmente il supporto per Azure Servizi cloud (versione classica). “

Cosa si intende per limite di sicurezza delle identità gestite per le risorse di Azure?

Il limite di sicurezza dell'identità è la risorsa a cui è collegata. Ad esempio, il limite di sicurezza per una macchina virtuale con identità gestite per le risorse di Azure abilitate è la macchina virtuale. Qualsiasi codice in esecuzione in tale macchina virtuale è in grado di chiamare l'endpoint delle identità gestite e richiedere i token. L'esperienza è simile quando si usano altre risorse che supportano le identità gestite.

Le identità gestite saranno ricreate automaticamente se si sposta una sottoscrizione in un'altra directory?

No, se si sposta una sottoscrizione in un'altra directory, è necessario ricrearle manualmente e concedere di nuovo le assegnazioni di ruolo di Azure.

- Per le identità gestite assegnate dal sistema: disabilitare e abilitare di nuovo.

- Per le identità gestite assegnate dall'utente: eliminare, ricreare e collegare nuovamente alle risorse necessarie (ad esempio macchine virtuali)

È possibile usare un'identità gestita per accedere a risorse in tenant/directory diversi?

No, le identità gestite non supportano attualmente scenari tra directory.

Esistono limiti di velocità per le identità gestite?

I limiti delle identità gestite hanno dipendenze dai limiti dei servizi di Azure, dai limiti del servizio metadati dell'istanza di Azure (IMDS) e dai limiti del servizio Microsoft Entra.

- I limiti dei servizi di Azure definiscono il numero di operazioni di creazione che possono essere eseguite a livello di tenant e sottoscrizione. Le identità gestite assegnate dall'utente presentano anche limitazioni relative al modo in cui possono essere denominate.

- IMDS In generale, le richieste a IMDS sono limitate a cinque richieste al secondo. Le richieste che superano questa soglia verranno rifiutate con risposte 429. Le richieste alla categoria Identità gestita sono limitate a 20 richieste al secondo e 5 richieste simultanee. Per altre informazioni, vedere l'articolo Servizio metadati dell'istanza di Azure (Windows).

- Servizio Microsoft Entra Ogni identità gestita conta per il limite di quota di oggetti in un tenant di Microsoft Entra, come descritto in Limiti e restrizioni del servizio Microsoft Entra.

È possibile spostare un'identità gestita assegnata dall'utente in un gruppo di risorse o una sottoscrizione diversa?

Lo spostamento di un'identità gestita assegnata dall'utente in un gruppo di risorse diverso non è supportato.

I token delle identità gestite vengono memorizzati nella cache?

I token di identità gestiti vengono memorizzati nella cache dall'infrastruttura di Azure sottostante a scopo di prestazioni e resilienza: i servizi back-end per le identità gestite mantengono una cache per ogni URI di risorsa per circa 24 ore. L'applicazione delle autorizzazioni di un'identità gestita può richiedere diverse ore, ad esempio. Attualmente non è possibile forzare l'aggiornamento del token di un'identità gestita prima della scadenza. Per altre informazioni, vedere Limitazione dell'uso di identità gestite per l'autorizzazione.

Le identità gestite vengono eliminate soft?

Sì, le identità gestite vengono eliminate soft per 30 giorni. È possibile visualizzare l'entità servizio dell'identità gestita eliminata temporaneamente, ma non è possibile ripristinarla o eliminarla definitivamente.

Cosa accade ai token dopo l'eliminazione di un'identità gestita?

Quando un'identità gestita viene eliminata, una risorsa di Azure precedentemente associata a tale identità non può più richiedere nuovi token per tale identità. I token rilasciati prima dell'eliminazione dell'identità saranno ancora validi fino alla scadenza originale. Alcuni sistemi di autorizzazione degli endpoint di destinazione possono eseguire altri controlli nella directory per l'identità, nel qual caso la richiesta ha esito negativo perché l'oggetto non viene trovato. Tuttavia, alcuni sistemi, come il controllo degli accessi in base al ruolo di Azure, continueranno ad accettare richieste da tale token fino alla scadenza.

Passaggi successivi

- Informazioni sul funzionamento delle identità gestite con le macchine virtuali

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per