Configurare PIM per le impostazioni dei gruppi

In Privileged Identity Management (PIM) per i gruppi in Microsoft Entra ID le impostazioni dei ruoli definiscono le proprietà di appartenenza o di assegnazione di proprietà. Queste proprietà includono i requisiti di autenticazione a più fattori e approvazione per l'attivazione, la durata massima dell'assegnazione e le impostazioni di notifica. Questo articolo illustra come configurare le impostazioni del ruolo e configurare il flusso di lavoro di approvazione per specificare chi può approvare o negare le richieste per elevare i privilegi.

Sono necessarie autorizzazioni di gestione dei gruppi per gestire le impostazioni. Per i gruppi assegnabili a ruoli, è necessario avere un ruolo Amministrazione istrator globale o con ruolo con privilegi Amministrazione istrator o essere proprietario del gruppo. Per i gruppi non assegnabili a ruoli, è necessario disporre di un ruolo global Amministrazione istrator, directory writer, gruppi Amministrazione istrator, Identity Governance Amministrazione istrator o utente Amministrazione istrator o essere proprietario del gruppo. Le assegnazioni di ruolo per gli amministratori devono essere con ambito a livello di directory (non a livello di unità amministrativa).

Nota

Altri ruoli con autorizzazioni per gestire i gruppi (ad esempio gli amministratori di Exchange per i gruppi di Microsoft 365 non assegnabili a ruoli) e gli amministratori con assegnazioni con ambito a livello di unità amministrativa possono gestire i gruppi tramite l'API/l'esperienza utente di Gruppi ed eseguire l'override delle modifiche apportate in Microsoft Entra Privileged Identity Management.

Le impostazioni del ruolo vengono definite per ogni ruolo per gruppo. Tutte le assegnazioni per lo stesso ruolo (membro o proprietario) per lo stesso gruppo seguono le stesse impostazioni del ruolo. Le impostazioni del ruolo di un gruppo sono indipendenti dalle impostazioni del ruolo di un altro gruppo. Le impostazioni del ruolo per un ruolo (membro) sono indipendenti dalle impostazioni del ruolo per un altro ruolo (proprietario).

Aggiornare le impostazioni del ruolo

Per aprire le impostazioni per un ruolo di gruppo:

Accedi all'Interfaccia di amministrazione di Microsoft Entra.

Passare a Identity Governance>Privileged Identity Management Groups (Gruppi di gestione>delle identità con privilegi).

Selezionare il gruppo per cui si desidera configurare le impostazioni del ruolo.

Seleziona Impostazioni.

Selezionare il ruolo per cui è necessario configurare le impostazioni del ruolo. Le opzioni sono Membro o Proprietario.

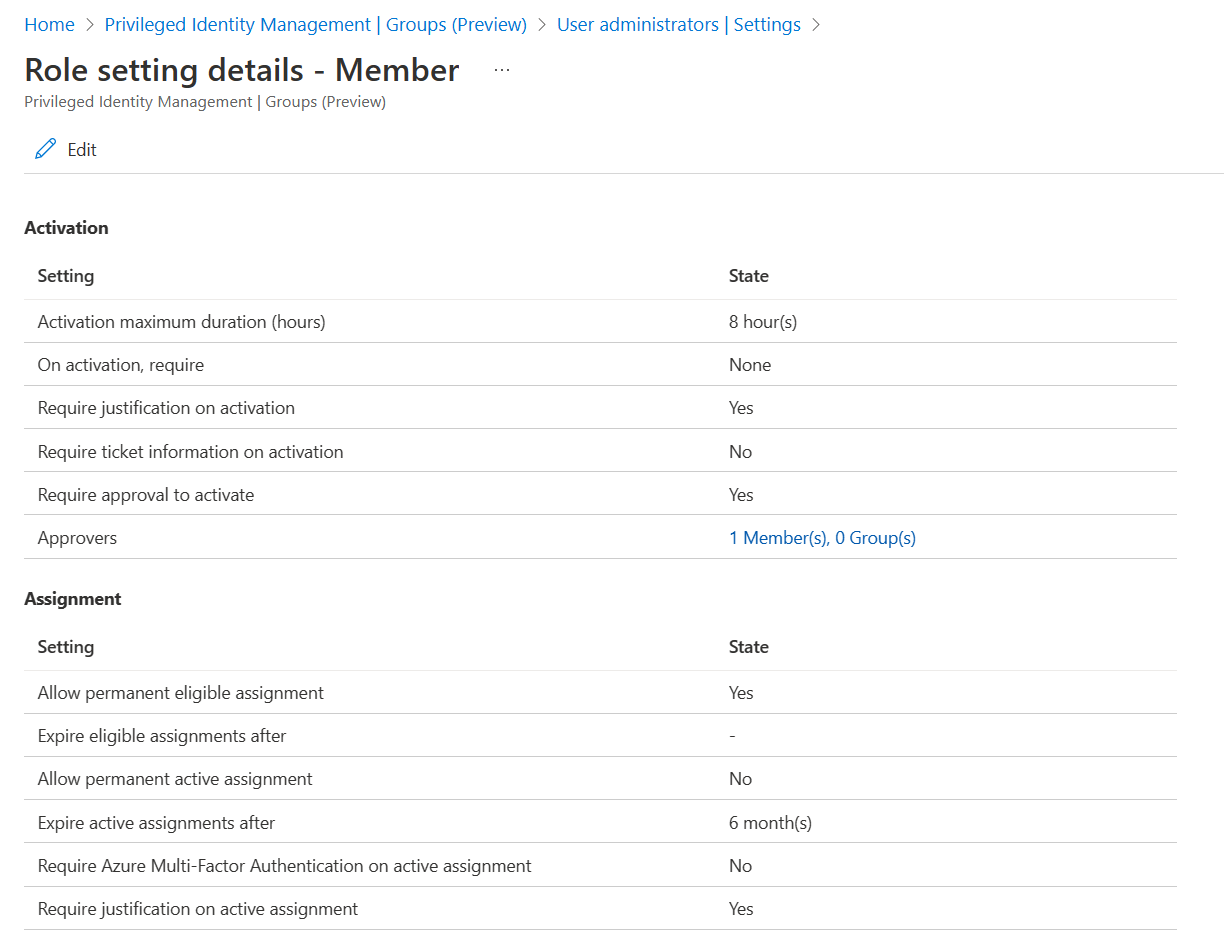

Esaminare le impostazioni correnti del ruolo.

Selezionare Modifica per aggiornare le impostazioni del ruolo.

Selezionare Aggiorna.

Impostazioni dei ruoli

Questa sezione illustra le opzioni delle impostazioni del ruolo.

Durata massima dell'attivazione

Usare il dispositivo di scorrimento Durata massima attivazione per impostare il tempo massimo, espresso in ore, che una richiesta di attivazione per un'assegnazione di ruolo rimane attiva prima della scadenza. Questo valore può essere compreso tra 1 e 24 ore.

All'attivazione, richiedere l'autenticazione a più fattori

È possibile richiedere agli utenti idonei per un ruolo di dimostrare chi sono usando la funzionalità di autenticazione a più fattori in Microsoft Entra ID prima di poter attivare. L'autenticazione a più fattori consente di proteggere l'accesso ai dati e alle applicazioni. Fornisce un altro livello di sicurezza usando una seconda forma di autenticazione.

Gli utenti potrebbero non essere richiesti per l'autenticazione a più fattori se sono stati autenticati con credenziali complesse o se sono stati forniti l'autenticazione a più fattori in precedenza in questa sessione. Se l'obiettivo è garantire che gli utenti devono fornire l'autenticazione durante l'attivazione, è possibile usare All'attivazione, richiedere il contesto di autenticazione condizionale di Microsoft Entra insieme ai punti di forza dell'autenticazione.

Gli utenti devono eseguire l'autenticazione durante l'attivazione usando metodi diversi da quello usato per accedere al computer. Ad esempio, se gli utenti accedono al computer usando Windows Hello for Business, è possibile usare l'attivazione attiva, richiedere il contesto di autenticazione dell'accesso condizionale di Microsoft Entra e i punti di forza dell'autenticazione per richiedere agli utenti di eseguire l'accesso senza password con Microsoft Authenticator quando attivano il ruolo.

Dopo che l'utente fornisce l'accesso senza password con Microsoft Authenticator una volta in questo esempio, è possibile eseguire l'attivazione successiva in questa sessione senza un'altra autenticazione. L'accesso senza password con Microsoft Authenticator fa già parte del token.

È consigliabile abilitare la funzionalità di autenticazione a più fattori in Microsoft Entra ID per tutti gli utenti. Per altre informazioni, vedere Pianificare una distribuzione dell'autenticazione a più fattori di Microsoft Entra.

All'attivazione, richiedere il contesto di autenticazione dell'accesso condizionale di Microsoft Entra

È possibile richiedere agli utenti idonei per un ruolo di soddisfare i requisiti dei criteri di accesso condizionale. Ad esempio, è possibile richiedere agli utenti di usare un metodo di autenticazione specifico applicato tramite punti di forza di autenticazione, elevare il ruolo da un dispositivo conforme a Intune e rispettare le condizioni per l'utilizzo.

Per applicare questo requisito, creare il contesto di autenticazione dell'accesso condizionale.

Configurare criteri di accesso condizionale che applicherebbero i requisiti per questo contesto di autenticazione.

L'ambito dei criteri di accesso condizionale deve includere tutti o gli utenti idonei per l'appartenenza o la proprietà dei gruppi. Non creare contemporaneamente un criterio di accesso condizionale con ambito contesto di autenticazione e gruppo. Durante l'attivazione, un utente non ha ancora l'appartenenza al gruppo, quindi i criteri di accesso condizionale non verranno applicati.

Configurare il contesto di autenticazione nelle impostazioni di PIM per il ruolo.

Se le impostazioni di PIM sono attivate, richiedere che il contesto di autenticazione dell'accesso condizionale di Microsoft Entra sia configurato, i criteri di accesso condizionale definiscono le condizioni che gli utenti devono soddisfare per soddisfare i requisiti di accesso.

Ciò significa che le entità di sicurezza con autorizzazioni per gestire i criteri di accesso condizionale, ad esempio amministratori dell'accesso condizionale o amministratori della sicurezza, possono modificare i requisiti, rimuoverli o impedire agli utenti idonei di attivare l'appartenenza o la proprietà del gruppo. Le entità di sicurezza che possono gestire i criteri di accesso condizionale devono essere considerate con privilegi elevati e protette di conseguenza.

È consigliabile creare e abilitare criteri di accesso condizionale per il contesto di autenticazione prima che il contesto di autenticazione sia configurato nelle impostazioni di PIM. Come meccanismo di protezione dei backup, se nel tenant non sono presenti criteri di accesso condizionale che hanno come destinazione il contesto di autenticazione configurato nelle impostazioni PIM, durante l'attivazione dell'appartenenza al gruppo/proprietà, la funzionalità di autenticazione a più fattori in Microsoft Entra ID è necessaria come attivazione attiva, richiedere l'impostazione di autenticazione a più fattori.

Questo meccanismo di protezione dei backup è progettato per proteggere esclusivamente da uno scenario in cui le impostazioni di PIM sono state aggiornate prima della creazione dei criteri di accesso condizionale a causa di un errore di configurazione. Questo meccanismo di protezione dei backup non viene attivato se il criterio di accesso condizionale è disattivato, è in modalità solo report o ha utenti idonei esclusi dai criteri.

Per l'attivazione, richiedere l'impostazione del contesto di autenticazione dell'accesso condizionale di Microsoft Entra definisce i requisiti del contesto di autenticazione che gli utenti devono soddisfare quando attivano l'appartenenza al gruppo/proprietà. Dopo l'attivazione dell'appartenenza o della proprietà del gruppo, gli utenti non possono usare un'altra sessione di esplorazione, un dispositivo o una posizione per usare l'appartenenza/proprietà del gruppo.

Ad esempio, gli utenti potrebbero usare un dispositivo conforme a Intune per attivare l'appartenenza o la proprietà dei gruppi. Dopo l'attivazione del ruolo, potrebbero quindi accedere allo stesso account utente da un altro dispositivo che non è conforme a Intune e usare la proprietà/appartenenza del gruppo attivata in precedenza da questa posizione.

Per evitare questa situazione, è possibile definire l'ambito dei criteri di accesso condizionale per applicare direttamente determinati requisiti per gli utenti idonei. Ad esempio, è possibile richiedere agli utenti idonei per determinati membri o proprietà del gruppo di usare sempre i dispositivi conformi a Intune.

Per altre informazioni sul contesto di autenticazione dell'accesso condizionale, vedere Accesso condizionale: app cloud, azioni e contesto di autenticazione.

Richiedi la giustificazione all'attivazione

È possibile richiedere agli utenti di immettere una motivazione aziendale quando attivano l'assegnazione idonea.

Richiedi l'informazione sul ticket all'attivazione

È possibile richiedere agli utenti di immettere un ticket di supporto quando attivano l'assegnazione idonea. Questa opzione è un campo di sola informazione. La correlazione con le informazioni in qualsiasi sistema di ticketing non viene applicata.

Richiedere l'approvazione per l'attivazione

È possibile richiedere l'approvazione per l'attivazione di un'assegnazione idonea. Il responsabile approvazione non deve essere un membro del gruppo o un proprietario. Quando si usa questa opzione, è necessario selezionare almeno un responsabile approvazione. È consigliabile selezionare almeno due responsabili approvazione. Non esistono responsabili approvazione predefiniti.

Per altre informazioni sulle approvazioni, vedere Approvare le richieste di attivazione per PIM per i membri e i proprietari di gruppi.

Durata dell'assegnazione

Quando si configurano le impostazioni per un ruolo, è possibile scegliere tra due opzioni di durata dell'assegnazione per ogni tipo di assegnazione: idoneo e attivo. Queste opzioni diventano la durata massima predefinita quando un utente viene assegnato al ruolo in Privileged Identity Management.

È possibile scegliere una delle opzioni seguenti per la durata dell'assegnazione idonea.

| Impostazione | Descrizione |

|---|---|

| Consenti le assegnazioni idonee permanenti | Gli amministratori delle risorse possono assegnare assegnazioni idonee permanenti. |

| Scadenza delle assegnazioni attive dopo | Gli amministratori delle risorse possono richiedere che per tutte le assegnazioni idonee venga specificata una data di inizio e fine. |

È anche possibile scegliere una di queste opzioni di durata dell'assegnazione attiva.

| Impostazione | Descrizione |

|---|---|

| Consenti l'assegnazione permanente attiva | Gli amministratori delle risorse possono assegnare assegnazioni attive permanenti. |

| Scadenza delle assegnazioni attive dopo | Gli amministratori delle risorse possono richiedere che per tutte le assegnazioni attive venga specificata una data di inizio e fine. |

Tutte le assegnazioni con una data di fine specificata possono essere rinnovate dagli amministratori delle risorse. Inoltre, gli utenti possono avviare richieste self-service per estendere o rinnovare le assegnazioni di ruolo.

Richiedere l'autenticazione a più fattori nell'assegnazione attiva

È possibile richiedere che un amministratore o un proprietario del gruppo fornisca l'autenticazione a più fattori quando creano un'assegnazione attiva (anziché idonea). Privileged Identity Management non può applicare l'autenticazione a più fattori quando l'utente usa l'assegnazione di ruolo perché è già attiva nel ruolo dal momento in cui viene assegnata.

Un amministratore o un proprietario del gruppo potrebbe non essere richiesto per l'autenticazione a più fattori se sono stati autenticati con credenziali complesse o se sono stati forniti l'autenticazione a più fattori in precedenza in questa sessione.

Richiedi giustificazione all'assegnazione attiva

È possibile richiedere che gli utenti immettano una motivazione aziendale quando creano un'assegnazione attiva (anziché idonea).

Nella scheda Notifiche della pagina Impostazioni ruolo Privileged Identity Management consente un controllo granulare sugli utenti che ricevono notifiche e sulle notifiche ricevute. Sono disponibili le seguenti opzioni:

- Disattivazione di un messaggio di posta elettronica: è possibile disattivare messaggi di posta elettronica specifici deselezionando la casella di controllo del destinatario predefinito ed eliminando eventuali altri destinatari.

- Limitare i messaggi di posta elettronica agli indirizzi di posta elettronica specificati: è possibile disattivare i messaggi di posta elettronica inviati ai destinatari predefiniti deselezionando la casella di controllo destinatario predefinita. È quindi possibile aggiungere altri indirizzi di posta elettronica come destinatari. Se si desidera aggiungere più indirizzi di posta elettronica, separarli usando un punto e virgola (;).

- Inviare messaggi di posta elettronica sia a destinatari predefiniti che a più destinatari: è possibile inviare messaggi di posta elettronica sia al destinatario predefinito che a un altro destinatario. Selezionare la casella di controllo destinatario predefinito e aggiungere indirizzi di posta elettronica per altri destinatari.

- Solo messaggi di posta elettronica critici: per ogni tipo di messaggio di posta elettronica, è possibile selezionare la casella di controllo solo per ricevere messaggi di posta elettronica critici. Privileged Identity Management continua a inviare messaggi di posta elettronica ai destinatari specificati solo quando il messaggio di posta elettronica richiede un'azione immediata. Ad esempio, i messaggi di posta elettronica che chiedono agli utenti di estendere l'assegnazione di ruolo non vengono attivati. Vengono attivati i messaggi di posta elettronica che richiedono agli amministratori di approvare una richiesta di estensione.

Nota

Un evento in Privileged Identity Management può generare notifiche tramite posta elettronica a più destinatari: assegnatari, responsabili approvazione o amministratori. Il numero massimo di notifiche inviate per un evento è 1000. Se il numero di destinatari supera 1000, solo i primi 1000 destinatari riceveranno una notifica tramite posta elettronica. Ciò non impedisce ad altri assegnatari, amministratori o responsabili approvazione di usare le relative autorizzazioni in Microsoft Entra ID e Privileged Identity Management.

Gestire le impostazioni dei ruoli con Microsoft Graph

Per gestire le impostazioni dei ruoli per i gruppi usando le API PIM in Microsoft Graph, usare il tipo di risorsa unifiedRoleManagementPolicy e i relativi metodi.

In Microsoft Graph le impostazioni dei ruoli vengono definite regole. Vengono assegnati ai gruppi tramite i criteri dei contenitori. È possibile recuperare tutti i criteri con ambito a un gruppo e per ogni criterio. Recuperare la raccolta associata di regole usando un $expand parametro di query. La sintassi per la richiesta è la seguente:

GET https://graph.microsoft.com/beta/policies/roleManagementPolicies?$filter=scopeId eq '{groupId}' and scopeType eq 'Group'&$expand=rules

Per altre informazioni su come gestire le impostazioni dei ruoli tramite le API PIM in Microsoft Graph, vedere Impostazioni del ruolo e PIM. Per esempi di come aggiornare le regole, vedere Aggiornare le regole in PIM usando Microsoft Graph.

Passaggi successivi

Assegnare l'idoneità per un gruppo in Privileged Identity Management