Questo articolo fornisce linee guida per l'uso di collegamento privato di Azure in una topologia di rete hub-spoke. Il gruppo di destinatari include architetti di rete e architetti di soluzioni cloud. In particolare, questa guida illustra come usare l'endpoint privato di Azure per accedere privatamente alle risorse PaaS (Platform as a Service).

Questa guida non illustra l'integrazione della rete virtuale, gli endpoint di servizio e altre soluzioni per la connessione dei componenti IaaS (Infrastructure as a Service) alle risorse PaaS di Azure. Per altre informazioni su queste soluzioni, vedere Integrare i servizi di Azure con le reti virtuali per l'isolamento della rete.

Panoramica

Le sezioni seguenti forniscono informazioni generali su collegamento privato e sul relativo ambiente.

Topologie hub-spoke di Azure

Hub e spoke è una topologia di rete che è possibile usare in Azure. Questa topologia è ideale per gestire in modo efficiente i servizi di comunicazione e soddisfare i requisiti di sicurezza su larga scala. Per altre informazioni sui modelli di rete hub-spoke, vedere Topologia di rete hub-spoke.

Usando un'architettura hub-spoke, è possibile sfruttare questi vantaggi:

- Distribuzione di singoli carichi di lavoro tra team IT centrali e team del carico di lavoro

- Risparmio dei costi riducendo al minimo le risorse ridondanti

- Gestione efficiente delle reti centralizzando i servizi condivisi da più carichi di lavoro

- Superamento dei limiti associati alle singole sottoscrizioni di Azure

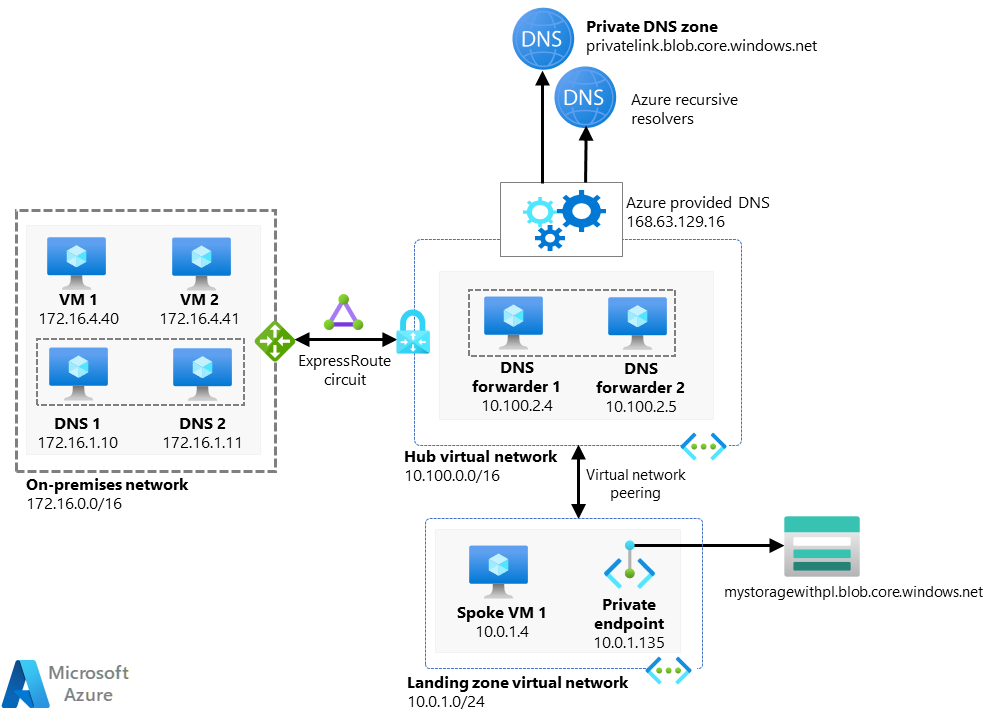

Questo diagramma illustra una tipica topologia hub-spoke che è possibile distribuire in Azure:

A sinistra, il diagramma contiene una casella punteggiata con etichetta Rete locale. Contiene icone per le macchine virtuali e i server dei nomi di dominio. Una freccia bidirezionale connette tale casella a una casella punteggiata sulla rete virtuale hub a destra etichettata. Icona sopra la freccia con etichetta Azure ExpressRoute. La casella hub contiene icone per i server d'inoltro D N S. Le frecce si allontanano dalla casella dell'hub verso le icone per le zone D N S private. Una freccia bidirezionale collega la casella hub a una casella sotto di essa etichettata Rete virtuale della zona di destinazione. A destra della freccia, viene etichettata un'icona Peering di rete virtuale. La casella zona di destinazione contiene icone per una macchina virtuale e un endpoint privato. Una freccia punta dall'endpoint privato a un'icona di archiviazione esterna alla casella della zona di destinazione.

Scaricare un file PowerPoint di questa architettura.

Questa architettura è una delle due opzioni per la topologia di rete che supporto tecnico di Azure. Questa progettazione di riferimento classica usa componenti di rete di base come Azure Rete virtuale, peering di rete virtuale e route definite dall'utente. Quando si usa hub e spoke, si è responsabili della configurazione dei servizi. È anche necessario assicurarsi che la rete soddisfi i requisiti di sicurezza e routing.

Azure rete WAN virtuale offre un'alternativa per le distribuzioni su larga scala. Questo servizio usa una progettazione di rete semplificata. rete WAN virtuale riduce anche il sovraccarico di configurazione associato al routing e alla sicurezza.

collegamento privato supporta diverse opzioni per le reti hub-spoke tradizionali e per le reti rete WAN virtuale.

Collegamento privato

collegamento privato fornisce l'accesso ai servizi tramite l'interfaccia di rete dell'endpoint privato. L'endpoint privato usa un indirizzo IP privato dalla rete virtuale. È possibile accedere a vari servizi tramite tale indirizzo IP privato:

- Servizi PaaS di Azure

- Servizi di proprietà del cliente ospitati da Azure

- Servizi partner ospitati da Azure

Il traffico tra la rete virtuale e il servizio a cui si accede passa attraverso il backbone di rete di Azure. Di conseguenza, non si accede più al servizio tramite un endpoint pubblico. Per altre informazioni, vedere Che cos'è collegamento privato di Azure?.

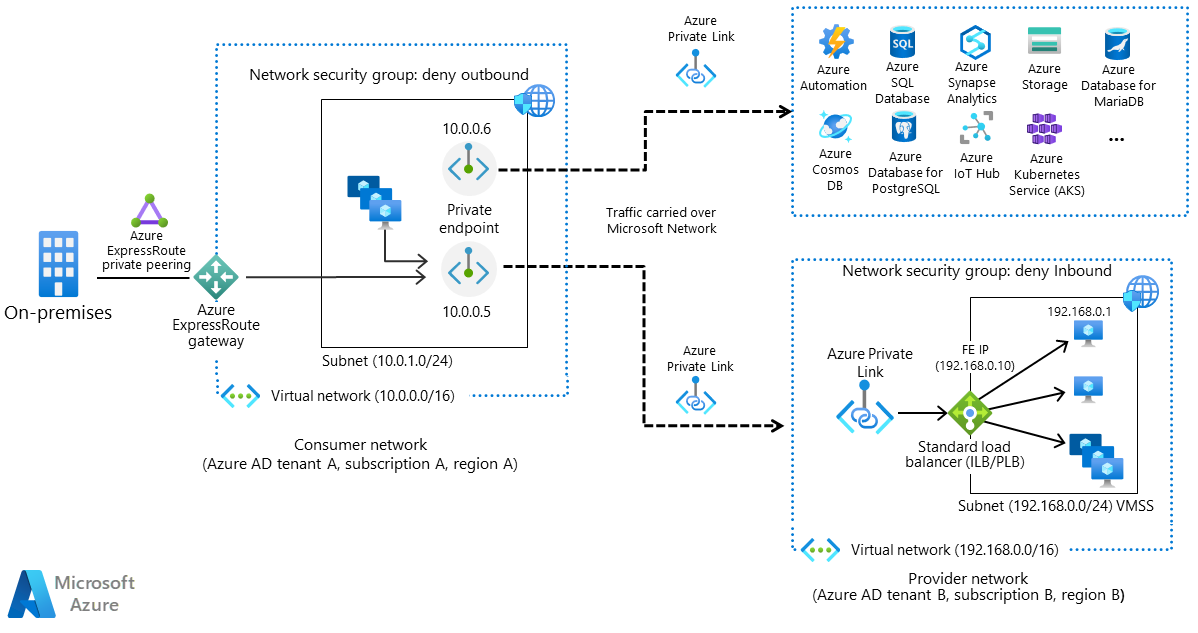

Il diagramma seguente illustra come gli utenti locali si connettono a una rete virtuale e usano collegamento privato per accedere alle risorse PaaS:

Il diagramma contiene una casella punteggiata sulla rete consumer a sinistra. Un'icona si trova sul bordo e viene etichettata azure ExpressRoute. All'esterno della casella a sinistra sono presenti icone per gli utenti locali e un peering privato. All'interno della casella è presente una casella punteggiata più piccola con etichetta Subnet che contiene icone per computer ed endpoint privati. Il bordo della casella più piccola contiene un'icona per un gruppo di sicurezza di rete. Due frecce tratteggiate scorrono fuori dalla scatola interna. Passano anche attraverso il bordo della scatola esterna. Uno punta a una casella punteggiata a destra che include icone per i servizi di Azure. L'altra freccia punta a una casella punteggiata sulla rete provider etichettata a destra. La casella di rete del provider contiene una casella punteggiata più piccola e un'icona per collegamento privato di Azure. La casella punteggiata più piccola contiene icone per i computer. Il bordo contiene due icone: una per un servizio di bilanciamento del carico e una per un gruppo di sicurezza di rete.

Scaricare un file PowerPoint di questa architettura.

Albero delle decisioni per la distribuzione di collegamento privato

È possibile distribuire endpoint privati in un hub o in uno spoke. Alcuni fattori determinano quale posizione funziona meglio in ogni situazione. I fattori sono rilevanti per i servizi PaaS di Azure e per i servizi di proprietà del cliente e dei partner ospitati da Azure.

Fattori da considerare

Usare le domande seguenti per determinare la configurazione migliore per l'ambiente:

È rete WAN virtuale soluzione di connettività di rete?

Se si usa rete WAN virtuale, è possibile distribuire solo endpoint privati in reti virtuali spoke connesse all'hub virtuale. Non è possibile distribuire risorse nell'hub virtuale o nell'hub protetto.

Per altre informazioni sull'integrazione dell'endpoint privato nella rete, vedere gli articoli seguenti:

Si usa un'appliance virtuale di rete, ad esempio Firewall di Azure?

Il traffico verso endpoint privato usa il backbone di rete di Azure e viene crittografato. Potrebbe essere necessario registrare o filtrare il traffico. È anche possibile usare un firewall per analizzare il traffico che passa all'endpoint privato se si usa un firewall in una di queste aree:

- Attraverso gli spoke

- Tra l'hub e gli spoke

- Tra i componenti locali e le reti di Azure

In questo caso, distribuire endpoint privati nell'hub in una subnet dedicata. Questa disposizione:

- Semplifica la configurazione della regola SNAT (Secure Network Address Translation). È possibile creare una singola regola SNAT nell'appliance virtuale di rete per il traffico verso la subnet dedicata che contiene gli endpoint privati. È possibile instradare il traffico ad altre applicazioni senza applicare SNAT.

- Semplifica la configurazione della tabella di route. Per il traffico che passa agli endpoint privati, è possibile aggiungere una regola per instradare il traffico attraverso l'appliance virtuale di rete. È possibile riutilizzare tale regola in tutti gli spoke, i gateway VPN (Virtual Private Network) e i gateway Azure ExpressRoute.

- Consente di applicare regole del gruppo di sicurezza di rete per il traffico in ingresso nella subnet dedicata all'endpoint privato. Queste regole filtrano il traffico verso le risorse. Forniscono un'unica posizione per controllare l'accesso alle risorse.

- Centralizza la gestione degli endpoint privati. Se si distribuiscono tutti gli endpoint privati in un'unica posizione, è possibile gestirli in modo più efficiente in tutte le reti virtuali e le sottoscrizioni.

Quando tutti i carichi di lavoro devono accedere a ogni risorsa PaaS protetta con collegamento privato, questa configurazione è appropriata. Tuttavia, se i carichi di lavoro accedono a risorse PaaS diverse, non distribuire endpoint privati in una subnet dedicata. Migliorare invece la sicurezza seguendo il principio dei privilegi minimi:

- Posizionare ogni endpoint privato in una subnet separata.

- Concedere solo ai carichi di lavoro che usano un accesso protetto a tale risorsa.

Si usa l'endpoint privato da un sistema locale?

Se si prevede di usare endpoint privati per accedere alle risorse da un sistema locale, distribuire gli endpoint nell'hub. Con questa disposizione, è possibile sfruttare alcuni dei vantaggi descritti nella sezione precedente:

- Uso dei gruppi di sicurezza di rete per controllare l'accesso alle risorse

- Gestione degli endpoint privati in una posizione centralizzata

Se si prevede di accedere alle risorse dalle applicazioni distribuite in Azure, la situazione è diversa:

- Se una sola applicazione deve accedere alle risorse, distribuire l'endpoint privato nello spoke dell'applicazione.

- Se più applicazioni devono accedere alle risorse, distribuire l'endpoint privato nell'hub.

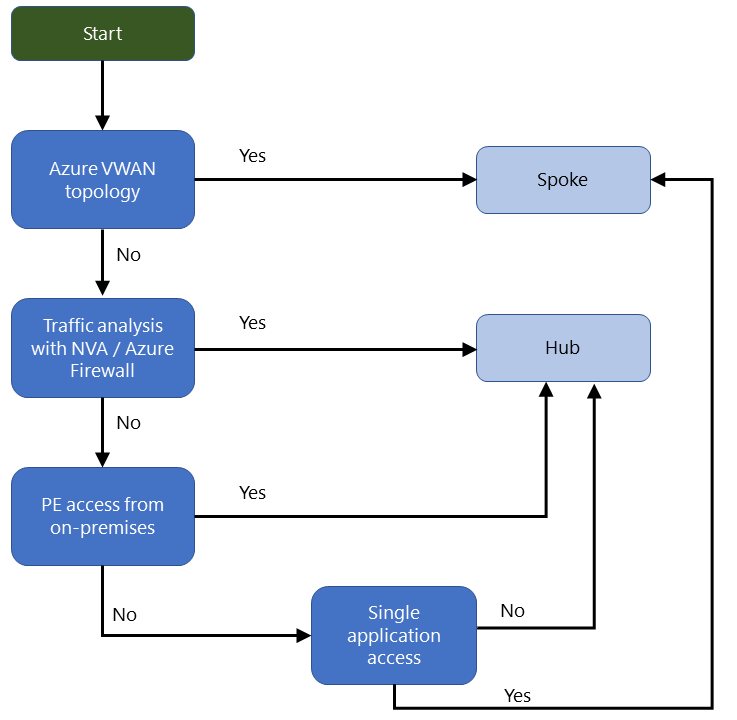

Diagramma di flusso

Il diagramma di flusso seguente riepiloga le varie opzioni e raccomandazioni. Poiché ogni cliente ha un ambiente univoco, prendere in considerazione i requisiti del sistema quando si decide dove posizionare gli endpoint privati.

Nella parte superiore del diagramma di flusso è presente una casella verde con l'etichetta Start. Una freccia punta da tale casella a una casella blu con etichetta Topologia W A N virtuale di Azure. Due frecce escono da quella casella. Uno con etichetta Sì punta a una casella arancione con etichetta Spoke. La seconda freccia è contrassegnata con l'etichetta No. Punta a una casella blu con etichetta Analisi del traffico con N V A o Firewall di Azure. Due frecce escono anche dalla casella di analisi del traffico. Uno con etichetta Sì punta a una casella arancione con etichetta Hub. La seconda freccia è contrassegnata con l'etichetta No. Punta a una casella blu con etichetta Private Endpoint access from on-premises (Accesso endpoint privato dall'ambiente locale). Due frecce escono dalla casella Endpoint privato. Uno con etichetta Sì punta alla casella arancione con etichetta Hub. La seconda freccia è contrassegnata con l'etichetta No. Punta a una casella blu con l'etichetta Accesso single application. Due frecce escono da quella casella. Uno con etichetta No punta alla casella arancione con etichetta Hub. La seconda freccia è contrassegnata con l'etichetta Sì. Punta alla casella arancione con etichetta Spoke.

Scaricare un file PowerPoint di questa architettura.

Considerazioni

Alcuni fattori possono influire sull'implementazione dell'endpoint privato. Si applicano ai servizi PaaS di Azure e ai servizi di proprietà del cliente e partner ospitati da Azure. Quando si distribuisce l'endpoint privato, tenere presente questi punti:

Rete

Quando si usa l'endpoint privato in una rete virtuale spoke, la tabella di route predefinita della subnet include una /32 route con un tipo di hop successivo di InterfaceEndpoint.

Se si usa una topologia hub-spoke tradizionale:

- È possibile visualizzare questa route efficace a livello di interfaccia di rete delle macchine virtuali.

- Per altre informazioni, vedere Diagnosticare un problema di routing delle macchine virtuali.

Se si usa rete WAN virtuale:

- È possibile visualizzare questa route nelle route valide dell'hub virtuale.

- Per altre informazioni, vedere Visualizzare le route valide dell'hub virtuale.

Il /32 percorso viene propagato a queste aree:

- Qualsiasi peering di rete virtuale configurato

- Qualsiasi connessione VPN o ExpressRoute a un sistema locale

Per limitare l'accesso dall'hub o dal sistema locale all'endpoint privato, usare un gruppo di sicurezza di rete nella subnet in cui è stato distribuito l'endpoint privato. Configurare le regole in ingresso appropriate.

Risoluzione dei nomi

I componenti nella rete virtuale associano un indirizzo IP privato a ogni endpoint privato. Questi componenti possono risolvere tale indirizzo IP privato solo se si usa una configurazione DNS (Domain Name System) specifica. Se si usa una soluzione DNS personalizzata, è consigliabile usare i gruppi di zone DNS. Integrare un endpoint privato con una zona DNS privata di Azure centralizzata. Non importa se le risorse sono state distribuite in un hub o in uno spoke. Collegare la zona DNS privata a tutte le reti virtuali che devono risolvere il nome DNS dell'endpoint privato.

Con questo approccio, i client DNS di Azure e locali possono risolvere il nome e accedere all'indirizzo IP privato. Per un'implementazione di riferimento, vedere integrazione di collegamento privato e DNS su larga scala.

Costi

- Quando si usa l'endpoint privato in un peering di rete virtuale a livello di area, non vengono addebitate tariffe di peering per il traffico da e verso l'endpoint privato.

- I costi di peering si applicano ancora con altro traffico di risorse dell'infrastruttura che passa attraverso un peering di rete virtuale.

- Se si distribuiscono endpoint privati in aree diverse, si applicano collegamento privato tariffe e peering globali in ingresso e in uscita.

Per altre informazioni, vedere Prezzi della larghezza di banda.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Jose Angel Fintune Miguelues | Senior Specialist GBB

Altro collaboratore:

- Applicazioni Ivens | Product Manager 2

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

- Topologia di rete hub-spoke in Azure

- Topologia di rete hub-spoke in Azure

- collegamento privato di Azure disponibilità

- Che cos'è l'endpoint privato di Azure?

- Che cos'è Rete virtuale di Azure?

- Che cos'è DNS di Azure?

- Che cos'è una zona DNS di Azure privata?

- Usare il firewall di Azure per controllare il traffico destinato a un endpoint privato

- Come i gruppi di sicurezza di rete filtrano il traffico di rete

Risorse correlate

- Elaborazione del flusso di eventi serverless in una rete virtuale con endpoint privati

- Proteggere il bot del canale e l'app Web di Microsoft Teams con un firewall

- Connettività privata dell'app Web al database SQL di Azure

- [App Web in più aree con connettività privata al database] [App Web in più aree con connettività privata al database]