Questo articolo offre una panoramica delle soluzioni di database di Azure descritte in Centro architetture di Azure.

Apache, Apache Cassandra® e il logo Hadoop sono marchi registrati o marchi di Apache® Software Foundation nei Stati Uniti e/o in altri paesi. L'uso di questi marchi non implica alcuna approvazione da parte di Apache Software Foundation.

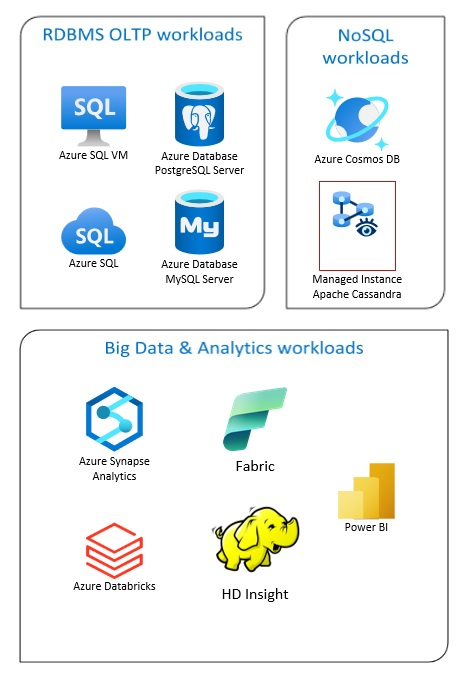

Le soluzioni di database di Azure includono sistemi di gestione di database relazionali tradizionali (RDBMS e OLTP), carichi di lavoro big data e di analisi (inclusi OLAP) e carichi di lavoro NoSQL.

I carichi di lavoro RDBMS includono l'elaborazione delle transazioni online (OLTP) e l'elaborazione analitica online (OLAP). I dati di più origini dell'organizzazione possono essere consolidati in un data warehouse. È possibile usare un processo di estrazione, trasformazione e caricamento (ETL) o estrazione, caricamento e trasformazione (ELT) per spostare e trasformare i dati di origine. Per altre informazioni sui database RDBMS, vedere Esplorare i database relazionali in Azure.

Un'architettura di Big Data è progettata per gestire l'inserimento, l'elaborazione e l'analisi di dati complessi o di grandi dimensioni. Le soluzioni Big Data in genere comportano una grande quantità di dati relazionali e non relazionali, che i sistemi RDBMS tradizionali non sono adatti per l'archiviazione. Si tratta in genere di soluzioni come Data Lake, Delta Lake e lakehouse. Per altre informazioni, vedere Progettazione dell'architettura di Analisi.

I database NoSQL vengono definiti in modo intercambiabile come database non relazionali, database NoSQL o non SQL per evidenziare il fatto che possono gestire volumi enormi di dati non strutturati e in rapida evoluzione. Non archiviano dati in tabelle, righe e colonne, ad esempio (SQL). Per altre informazioni su Nessun database SQL, vedere NoSQL Data and What are No database SQL s?.

Questo articolo fornisce risorse per informazioni sui database di Azure. Descrive i percorsi per implementare le architetture che soddisfano le esigenze e le procedure consigliate da tenere presenti durante la progettazione delle soluzioni.

Sono disponibili molte architetture da cui trarre per soddisfare le esigenze del database. Vengono inoltre fornite idee per la soluzione da sviluppare, che includono collegamenti a tutti i componenti necessari.

Informazioni sui database in Azure

Quando si inizia a pensare alle possibili architetture per la soluzione, è fondamentale scegliere l'archivio dati corretto. Se non si ha familiarità con i database in Azure, il punto migliore per iniziare è Microsoft Learn. Questa piattaforma online gratuita offre video ed esercitazioni per l'apprendimento pratico. Microsoft Learn offre percorsi di apprendimento basati sul ruolo di sviluppatore o analista di dati.

È possibile iniziare con una descrizione generale dei diversi database in Azure e il relativo uso. È anche possibile esplorare i moduli dati di Azure e scegliere un approccio di archiviazione dei dati in Azure. Questi articoli consentono di comprendere le scelte disponibili nelle soluzioni dati di Azure e di scoprire perché alcune soluzioni sono consigliate in scenari specifici.

Ecco alcuni moduli Learn che potrebbero risultare utili:

- Progettare la migrazione ad Azure

- Distribuire database SQL di Azure

- Esplorare i servizi di analisi e database di Azure

- Proteggere il database SQL di Azure

- Azure Cosmos DB

- Database di Azure per PostgreSQL

- Database di Azure per MySQL

- SQL Server in macchine virtuali di Azure

Percorso di produzione

Per trovare opzioni utili per gestire i dati relazionali, prendere in considerazione queste risorse:

- Per informazioni sulle risorse per la raccolta di dati da più origini e su come applicare le trasformazioni dei dati all'interno delle pipeline di dati, vedere Analisi in Azure.

- Per informazioni su OLAP, che organizza database aziendali di grandi dimensioni e supporta l'analisi complessa, vedere Elaborazione analitica online.

- Per informazioni sui sistemi OLTP, registrare le interazioni aziendali man mano che si verificano, vedere Elaborazione delle transazioni online.

Un database non relazionale non usa lo schema tabulare di righe e colonne. Per altre informazioni, vedere Dati non relazionali e NoSQL.

Per informazioni sui data lake, che contengono una grande quantità di dati nel formato nativo e non elaborato, vedere Data lake.

Un'architettura di Big Data può gestire l'inserimento, l'elaborazione e l'analisi dei dati troppo grandi o troppo complessi per i sistemi di database tradizionali. Per altre informazioni, vedere Architetture e analisi di Big Data.

Un cloud ibrido è un ambiente IT che combina il cloud pubblico e i data center locali. Per altre informazioni, vedere Estendere le soluzioni dati locali al cloud o prendere in considerazione Azure Arc combinato con i database di Azure.

Azure Cosmos DB è un servizio di database NoSQL completamente gestito per lo sviluppo di app moderne. Per altre informazioni, vedere Modello di risorse di Azure Cosmos DB.

Per informazioni sulle opzioni per il trasferimento di dati da e verso Azure, vedere Trasferire dati da e verso Azure.

Procedure consigliate

Esaminare queste procedure consigliate durante la progettazione delle soluzioni.

| Procedure consigliate | Descrizione |

|---|---|

| Modelli di gestione dei dati | La gestione dei dati è l'elemento chiave delle applicazioni cloud. Influenza la maggior parte degli attributi di qualità. |

| Modello Outbox transazionale con Azure Cosmos DB | Informazioni su come usare il modello Outbox transazionale per la messaggistica affidabile e il recapito garantito degli eventi. |

| Distribuire i dati a livello globale con Azure Cosmos DB | Per ottenere bassa latenza e disponibilità elevata, alcune applicazioni devono essere distribuite nei data center vicini agli utenti. |

| Sicurezza in Azure Cosmos DB | Le procedure consigliate per la sicurezza consentono di prevenire, rilevare e rispondere alle violazioni del database. |

| Backup continuo con ripristino temporizzato in Azure Cosmos DB | Informazioni sulla funzionalità di ripristino temporizzato di Azure Cosmos DB. |

| Ottenere la disponibilità elevata con Azure Cosmos DB | Azure Cosmos DB offre più funzionalità e opzioni di configurazione per ottenere la disponibilità elevata. |

| Disponibilità elevata per database SQL di Azure e Istanza gestita di SQL | Il database non deve essere un singolo punto di errore nell'architettura. |

Scelte di tecnologia

Sono disponibili molte opzioni per le tecnologie da usare con Database di Azure. Questi articoli consentono di scegliere le tecnologie migliori per le proprie esigenze.

- Scegliere un archivio dati

- Scegliere un archivio dati analitici in Azure

- Scegliere una tecnologia di analisi dei dati in Azure

- Scegliere una tecnologia di elaborazione batch in Azure

- Scegliere una tecnologia di archiviazione per Big Data in Azure

- Scegliere una tecnologia di orchestrazione della pipeline di dati in Azure

- Scegliere un archivio dati di ricerca in Azure

- Scegliere una tecnologia di elaborazione dei flussi in Azure

Rimanere aggiornati con i database

Fare riferimento agli aggiornamenti di Azure per mantenere aggiornati la tecnologia Database di Azure.

Risorse correlate

- Scenario di Adatum Corporation per la gestione e l'analisi dei dati in Azure

- Scenario di Lamna Healthcare per la gestione e l'analisi dei dati in Azure

- Ottimizzare l'amministrazione delle istanze di SQL Server

- Scenario relecloud per la gestione e l'analisi dei dati in Azure

Soluzioni di esempio

Queste idee di soluzione sono alcuni degli approcci di esempio che è possibile adattare alle proprie esigenze.

Prodotti di database simili

Se si ha familiarità con Amazon Web Services (AWS) o Google Cloud, fare riferimento ai confronti seguenti: