Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Oltre al supporto nativo di Active Directory, Azure NetApp Files supporta l'integrazione nativa con i servizi directory, tra cui FreeIPA, OpenLDAP e Red Hat Directory Server per server di directory LDAP (Lightweight Directory Access Protocol). Con il supporto del server di directory LDAP nativo, è possibile ottenere un controllo degli accessi sicuro e scalabile basato sull'identità per i volumi NFS in ambienti Linux.

L'integrazione LDAP di Azure NetApp Files semplifica la gestione degli accessi alle condivisioni file sfruttando i servizi directory attendibili. Supporta protocolli NFSv3 e NFSv4.1 e usa l'individuazione basata su record SRV DNS per la disponibilità elevata e il bilanciamento del carico tra server LDAP. Dal punto di vista aziendale, questa funzionalità migliora:

- Conformità: la gestione centralizzata delle identità supporta la verificabilità e l'applicazione dei criteri

- Efficienza: riduce il sovraccarico amministrativo unificando i controlli delle identità nei sistemi Linux e NTFS

- Sicurezza: supporta LDAP su TLS, mapping di nomi simmetrici/asimmetrici e appartenenze a gruppi estesi

- Integrazione facile: funziona con l'infrastruttura LDAP esistente

- Scalabilità: supporta directory di utenti e gruppi di grandi dimensioni

- Flessibilità: compatibile con più implementazioni LDAP

Servizi directory supportati

- FreeIPA: ideale per la gestione sicura e centralizzata delle identità negli ambienti Linux

- OpenLDAP: servizio directory leggero e flessibile per distribuzioni personalizzate

- Red Hat Directory Server: servizio LDAP di livello aziendale con funzionalità avanzate di scalabilità e sicurezza

Importante

Per configurare LDAP con Active Directory, vedere Configurare LDAP di Active Directory con gruppi estesi per l'accesso al volume NFS.

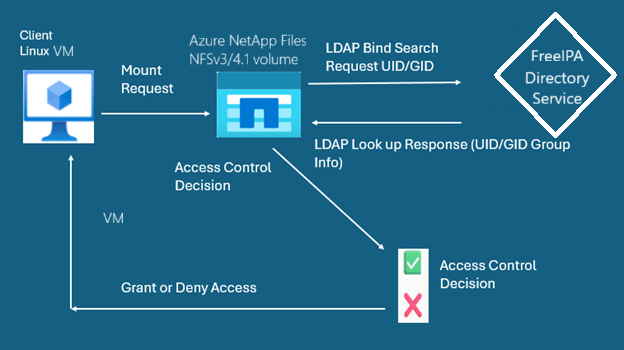

Architecture

Il diagramma seguente illustra in che modo Azure NetApp Files usa le operazioni di associazione/ricerca LDAP per autenticare gli utenti e applicare il controllo di accesso in base alle informazioni sulla directory.

L'architettura include i componenti seguenti:

- Client vm Linux: avvia una richiesta di montaggio NFS in Azure NetApp Files

- Volume di Azure NetApp Files: riceve la richiesta di montaggio ed esegue query LDAP

- Server directory LDAP: risponde alle richieste di associazione/ricerca con informazioni su utenti e gruppi

- Logica di controllo di accesso: applica le decisioni di accesso in base alle risposte LDAP

Flusso di dati

- Richiesta di montaggio: la macchina virtuale Linux invia una richiesta di montaggio NFSv3 o NFSv4.1 ad Azure NetApp Files.

- Associazione/ricerca LDAP: Azure NetApp Files invia una richiesta di associazione/ricerca al server LDAP (FreeIPA, OpenLDAP o RHDS) usando UID/GID.

- Risposta LDAP: il server di directory restituisce attributi utente e gruppo.

- Decisione di controllo di accesso: Azure NetApp Files valuta la risposta e concede o nega l'accesso.

- Accesso cliente: la decisione viene comunicata al cliente.

Casi d'uso

Ogni servizio directory fa appello a diversi casi d'uso in Azure NetApp Files.

FreeIPA

- Ambienti Linux ibridi: ideale per le aziende che usano FreeIPA per la gestione centralizzata delle identità nei sistemi Linux nelle distribuzioni cloud ibride.

- Carichi di lavoro HPC e analytics: supporta l'autenticazione sicura per cluster di elaborazione ad alte prestazioni e piattaforme di analisi che si basano su FreeIPA.

- Integrazione Kerberos: abilita gli ambienti che richiedono l'autenticazione basata su Kerberos per i carichi di lavoro NFS senza Active Directory.

OpenLDAP

- Supporto delle applicazioni legacy: ideale per le organizzazioni che eseguono applicazioni legacy o personalizzate che dipendono da OpenLDAP per i servizi di gestione delle identità.

- Gestione delle identità multipiattaforma: offre una soluzione leggera basata su standard per la gestione dell'accesso tra carichi di lavoro Linux, UNIX e in contenitori.

- Distribuzioni ottimizzate per i costi: adatto per le aziende che cercano una soluzione directory open source e flessibile senza il sovraccarico di Active Directory.

Red Hat Directory Server

- Sicurezza e conformità di livello aziendale: progettata per le organizzazioni che richiedono servizi LDAP avanzati e supportati dall'organizzazione con controlli di sicurezza avanzati.

- Settori regolamentati: ideale per settori finanziari, sanitari e governativi in cui la conformità e il supporto dei fornitori sono fondamentali.

- Integrazione con Red Hat Ecosystem: si adatta perfettamente agli ambienti sfruttando Red Hat Enterprise Linux e le soluzioni correlate.

Considerazioni

- FreeIPA, OpenLDAP e Red Hat Directory Server sono supportati con volumi NFSv3 e NFSv4.1; non sono attualmente supportati con volumi a doppio protocollo.

- Questi servizi directory non sono attualmente supportati con volumi di grandi dimensioni.

- È necessario configurare il server LDAP prima di creare il volume.

- È possibile configurare solo FreeIPA, OpenLDAP o Red Hat Directory Server nei nuovi volumi NFS. Non è possibile convertire i volumi esistenti per usare questi servizi directory.

- Kerberos non è attualmente supportato con FreeIPA, OpenLDAP o Red Hat Directory Server.

Registrare la funzionalità

Il supporto per FreeIPA, OpenLDAP e Red Hat Directory Server è attualmente in anteprima. Prima di connettere i volumi NFS a uno di questi server directory, è necessario registrare la funzionalità:

Registrare la funzionalità :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAPVerificare lo stato della registrazione della funzionalità:

Annotazioni

RegistrationState può rimanere nello

Registeringstato per un massimo di 60 minuti prima di passare aRegistered. Attendere che lo stato siaRegisteredprima di continuare.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFOpenLDAP

È anche possibile usare i comandi CLI di Azureaz feature register e az feature show per registrare la funzionalità e visualizzare lo stato di registrazione.

Creare il server LDAP

Prima di potersi connettere ad Azure NetApp Files, è necessario creare il server LDAP. Seguire le istruzioni per il server pertinente:

- Per configurare FreeIPA, vedere la Guida introduttiva a FreeIPA e quindi seguire le indicazioni di Red Hat.

- Per OpenLDAP, vedere la documentazione di OpenLDAP.

- Per Red Hat Directory Server, seguire la documentazione di Red Hat. Per altre informazioni, vedere la guida all'installazione per il server di directory 389.

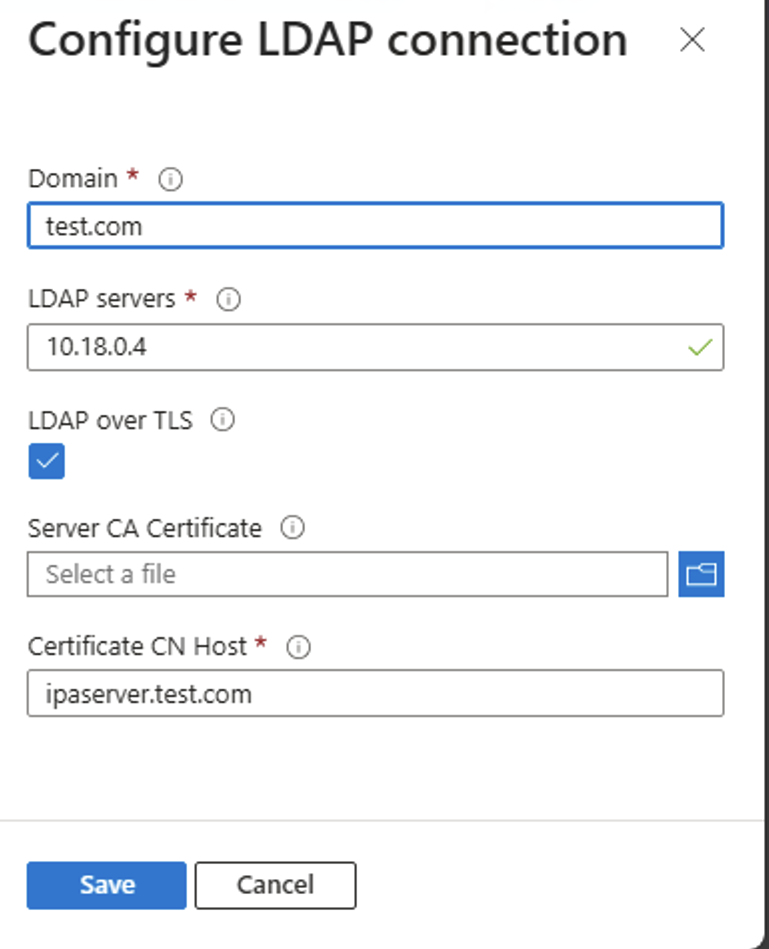

Configurare la connessione LDAP in Azure NetApp Files

Nel portale di Azure, vai a Connessioni LDAP sotto Azure NetApp Files.

Creare la nuova connessione LDAP.

Nel nuovo menu specificare:

Dominio: Il nome di dominio funge da DN di base.

Server LDAP: Indirizzo IP del server LDAP.

LDAP su TLS: Facoltativamente, selezionare la casella per abilitare LDAP su TLS per la comunicazione sicura. Per altre informazioni, vedere Configurare LDAP su TLS.

Annotazioni

Per abilitare LDAP su TLS in più server, è necessario generare e installare il certificato comune in ogni server e quindi caricare il certificato ca del server nel portale di Azure.

Certificato CA server: Certificato dell'autorità di certificazione. Questa opzione è necessaria se si usa LDAP su TLS.

Host nome comune certificato: server di nomi comuni dell'host, ad esempio contoso.server.com.

Seleziona Salva.

Dopo aver configurato la connessione LDAP, è possibile creare un volume NFS.

Convalidare la connessione LDAP

- Per convalidare la connessione, naviga alla panoramica del volume utilizzando la connessione LDAP.

- Selezionare Connessione LDAP e quindi Elenco ID gruppo LDAP.

- Nel campo Nome utente immettere il nome utente specificato quando è stato configurato il server LDAP. Seleziona Ottieni ID Gruppo. Verificare che gli ID gruppo corrispondano al client e al server.