Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

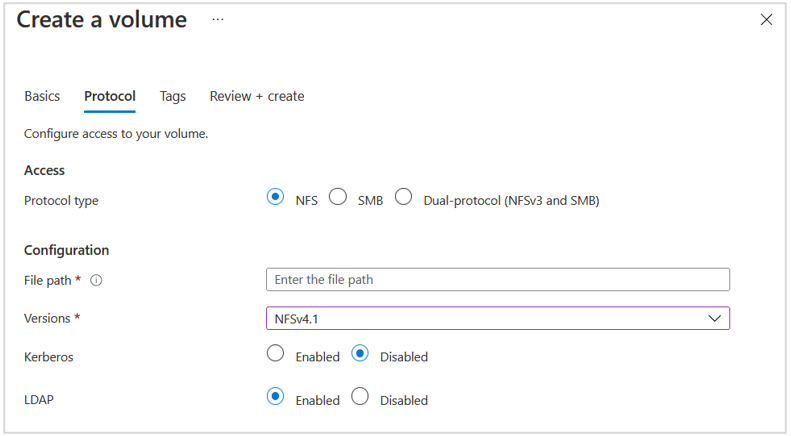

Quando si crea un volume NFS, è possibile abilitare la funzionalità LDAP con gruppi estesi (opzione LDAP) per il volume. Questa funzionalità consente agli utenti LDAP di Active Directory e ai gruppi estesi (fino a 1.024 gruppi) di accedere a file e directory nel volume. È possibile usare la funzionalità LDAP con gruppi estesi con volumi NFSv4.1 e NFSv3.

Note

Per impostazione predefinita, nei server LDAP di Active Directory l'attributo MaxPageSize è impostato su 1.000. Con questa impostazione, i gruppi superiori al valore 1.000 vengono troncati nelle query LDAP. Per abilitare il supporto completo con il valore 1.024 per i gruppi estesi, l'attributo MaxPageSize deve essere modificato in modo da riflettere il valore 1.024. Per informazioni su come modificare questo valore, vedere Come visualizzare e impostare i criteri LDAP in Active Directory usando Ntdsutil.exe.

Azure NetApp Files supporta il recupero di gruppi estesi dal servizio nomi LDAP anziché dall'intestazione RPC. Azure NetApp Files interagisce con LDAP eseguendo query su attributi quali nomi utente, ID numerici, gruppi e appartenenze a gruppi per operazioni sul protocollo NFS.

Quando si decide di usare LDAP per operazioni quali la ricerca di nomi e il recupero di gruppi estesi, viene eseguito il processo seguente:

- Azure NetApp Files usa una configurazione client LDAP per tentare una connessione al server LDAP di Active Directory Domain Services o Microsoft Entra Domain Services specificato nella configurazione AD di Azure NetApp Files.

- Se la connessione TCP tramite la porta del servizio LDAP di AD DS o Microsoft Entra Domain Services definita ha esito positivo, il client LDAP di Azure NetApp Files tenta di “associarsi” (accedere) al server LDAP di AD DS o Microsoft Entra Domain Services (controller di dominio) usando le credenziali definite nella configurazione del client LDAP.

- Se l'associazione ha esito positivo, il client LDAP di Azure NetApp Files usa lo schema LDAP RFC 2307bis per eseguire una query di ricerca LDAP sul server LDAP di AD DS o Microsoft Entra Domain Services (controller di dominio).

Nella query vengono passate al server le informazioni seguenti:

- DN base/utente (per restringere l'ambito di ricerca)

- Tipo di ambito di ricerca (sottoalbero)

- Classe oggetto (

user,posixAccountper gli utenti eposixGroupper i gruppi) - UID o nome utente

- Attributi richiesti (

uid,uidNumber,gidNumberper gli utenti ogidNumberper i gruppi)

- Se l'utente o il gruppo non viene trovato, la richiesta ha esito negativo e l'accesso viene negato.

- Se la richiesta ha esito positivo, gli attributi utente e gruppo vengono memorizzati nella cache per un uso futuro. Questa operazione migliora le prestazioni delle query LDAP successive associate agli attributi utente o gruppo memorizzati nella cache. Riduce inoltre il carico sul server LDAP di AD DS o Microsoft Entra Domain Services.

Importante

Per configurare LDAP con un server alternativo, vedere Configurare un server LDAP.

Considerazioni

È possibile abilitare la funzionalità LDAP con gruppi estesi solo durante la creazione del volume. Non può essere abilitata retroattivamente in volumi esistenti.

La funzionalità LDAP con gruppi estesi è supportata solo con Active Directory Domain Services (AD DS) o Microsoft Entra Domain Services. OpenLDAP o altri servizi di directory LDAP di terze parti non sono supportati.

LDAP su TLS non deve essere abilitato se si usa Microsoft Entra Domain Services.

Non è possibile modificare l'impostazione dell'opzione LDAP (abilitata o disabilitata) dopo aver creato il volume.

Nella tabella seguente vengono descritte le impostazioni TTL (Time to Live) per la cache LDAP. È necessario attendere che la cache venga aggiornata prima di provare ad accedere a un file o a una directory tramite un client. In caso contrario, nel client viene visualizzato un messaggio di accesso o autorizzazione negata.

Cache Timeout predefinito Elenco di appartenenze al gruppo TTL di 24 ore Gruppi Unix TTL di 24 ore, TTL negativo di 1 minuto Utenti Unix TTL di 24 ore, TTL negativo di 1 minuto Le cache hanno un periodo di timeout specifico denominato TTL (Time to Live). Dopo il periodo di timeout, le voci scadono in modo che quelle obsolete non vengano conservate. Il valore TTL negativo indica la posizione in cui si trova una ricerca non riuscita, in modo da evitare problemi di prestazioni dovuti a query LDAP su oggetti che potrebbero non esistere.

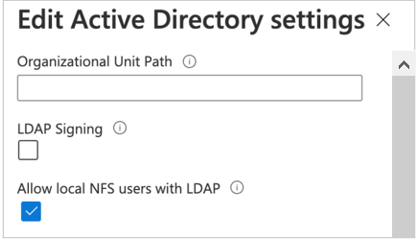

L'opzione Consenti utenti NFS locali con LDAP nelle connessioni Active Directory prevede di fornire l'accesso occasionale e temporaneo agli utenti locali. Quando questa opzione è abilitata, l'autenticazione utente e la ricerca dal server LDAP smetteranno di funzionare e il numero di appartenenze a gruppi supportate da Azure NetApp Files sarà limitato a 16. Di conseguenza, è consigliabile mantenere questa opzione disabilitata nelle connessioni Active Directory, ad eccezione dell'occasione in cui un utente locale deve accedere ai volumi abilitati per LDAP. In tal caso, è consigliabile disabilitare questa opzione non appena l'accesso utente locale non è più necessario per il volume. Vedere Consentire agli utenti NFS locali con LDAP di accedere a un volume a doppio protocollo sulla gestione dell'accesso utente locale.

Passaggi

I volumi LDAP richiedono una configurazione di Active Directory ottimizzata per le impostazioni del server LDAP. Seguire le istruzioni riportate in Requisiti per le connessioni Active Directory e Creare una connessione Active Directory per configurare le connessioni Active Directory nel portale di Azure.

Note

Assicurarsi di aver configurato le impostazioni di connessione di Active Directory. Nell'unità organizzativa specificata nelle impostazioni di connessione di Active Directory verrà creato un account computer. Le impostazioni vengono usate dal client LDAP per eseguire l'autenticazione con Active Directory.

Verificare che il server LDAP di Active Directory sia operativo in Active Directory.

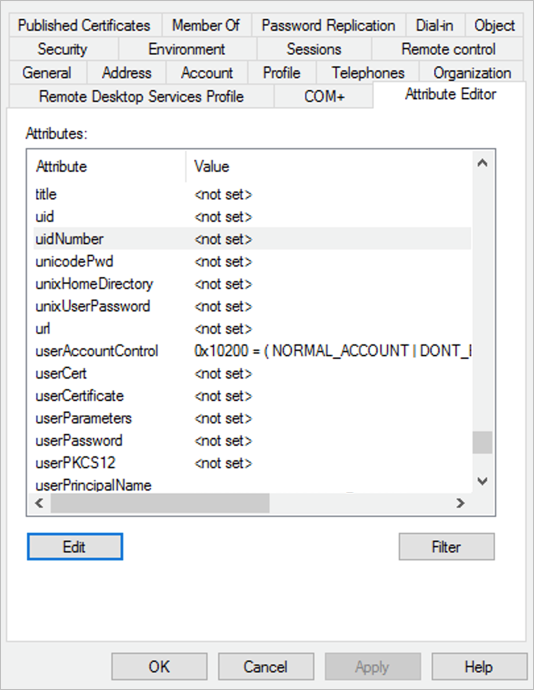

Gli utenti NFS LDAP devono avere determinati attributi POSIX nel server LDAP. Impostare gli attributi per gli utenti LDAP e i gruppi LDAP come indicato di seguito:

- Attributi obbligatori per gli utenti LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

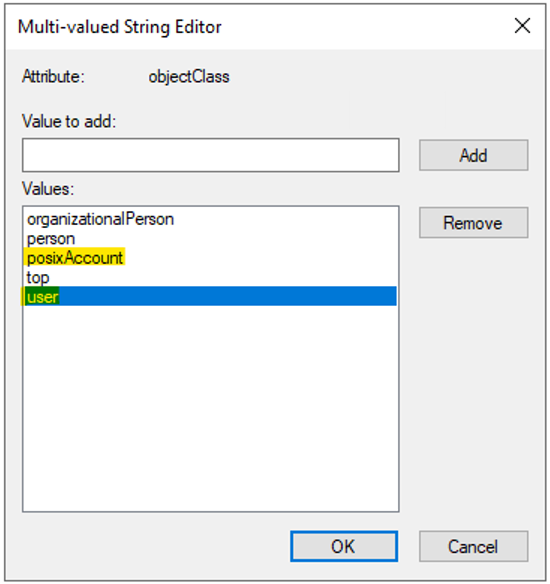

objectClass: user, posixAccount - Attributi obbligatori per i gruppi LDAP:

objectClass: group, posixGroup,

gidNumber: 555

I valori specificati per

objectClasssono voci separate. Ad esempio, nell'editor di stringhe multivaloreobjectClassavranno valori separati (usereposixAccount) specificati come indicato di seguito per gli utenti LDAP:Note

Se gli attributi POSIX non sono configurati correttamente, le operazioni di ricerca di utenti e gruppi potrebbero non riuscire e gli utenti potrebbero essere compressi in

nobodydurante l'accesso a volumi NFS.

È possibile gestire gli attributi POSIX usando lo snap-in di MMC di Utenti e computer di Active Directory. L'esempio seguente mostra l'editor di attributi di Active Directory. Per informazioni dettagliate, vedere Accedere all'editor di attributi di Active Directory.

- Attributi obbligatori per gli utenti LDAP:

Per configurare un client Linux NFSv4.1 integrato con LDAP, vedere Configurare un client NFS per Azure NetApp Files.

Se i volumi abilitati per LDAP usano NFSv4.1, seguire le istruzioni riportate in Configurare il dominio ID NFSv4.1 per configurare il file

/etc/idmapd.conf.È necessario impostare

Domainnella directory/etc/idmapd.confdel dominio configurato nella connessione Active Directory dell'account NetApp. Ad esempio, secontoso.comè il dominio configurato nell'account NetApp, impostareDomain = contoso.com.È quindi necessario riavviare il servizio

rpcbindnell'host o riavviare l'host.Seguire la procedura descritta in Creare un volume NFS per Azure NetApp Files per creare un volume NFS. Durante il processo di creazione del volume, nella scheda Protocollo, abilitare l'opzione LDAP.

Facoltativo: è possibile abilitare utenti di client NFS locali non presenti nel server LDAP di Windows per accedere a un volume NFS in cui è abilitata la funzionalità LDAP con gruppi estesi. A questo scopo, abilitare l'opzione Consenti utenti NFS locali con LDAP come indicato di seguito:

- Selezionare connessioni di Active Directory. In una connessione Active Directory esistente selezionare il menu di scelta rapida (i tre puntini

…) e scegliere Modifica. - Nella finestra Modifica impostazioni di Active Directory visualizzata, selezionare l'opzione Consenti utenti NFS locali con LDAP.

- Selezionare connessioni di Active Directory. In una connessione Active Directory esistente selezionare il menu di scelta rapida (i tre puntini

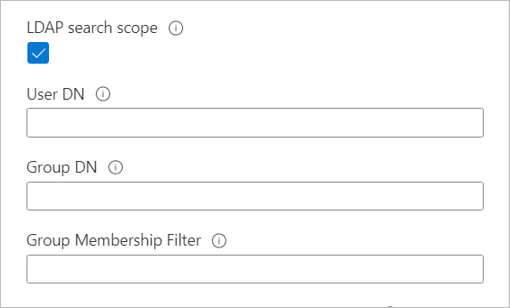

Facoltativo: se si dispone di topologie di grandi dimensioni e si usa lo stile di sicurezza Unix con un volume a doppio protocollo o LDAP con gruppi estesi, è possibile usare l'opzione Ambito di ricerca LDAP per evitare errori di accesso negato nei client Linux per Azure NetApp Files.

L'opzione Ambito di ricerca LDAP viene configurata tramite la pagina Connessioni Active Directory.

Per risolvere gli utenti e il gruppo da un server LDAP per topologie di grandi dimensioni, impostare i valori delle opzioni DN utente, DN gruppo e Filtro appartenenza a gruppi nella pagina Connessioni Active Directory come indicato di seguito:

- Specificare le opzioni DN utente e DN gruppo annidate nel formato

OU=subdirectory,OU=directory,DC=domain,DC=com. È possibile specificare più unità organizzative usando un punto e virgola, ad esempio:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Specificare l’opzione Filtro appartenenza a gruppi nel formato

(gidNumber=*). Ad esempio, l'impostazione(gidNumber=9*)cercagidNumbersche iniziano con 9. È anche possibile usare due filtri insieme:(|(cn=*22)(cn=*33))cerca i valori CN che terminano con 22 o 33. - Se un utente è membro di più di 256 gruppi, verranno elencati solo 256 gruppi.

- Se si verificano errori, vedere Errori per i volumi LDAP.

- Specificare le opzioni DN utente e DN gruppo annidate nel formato

Passaggi successivi

- Creare un volume NFS per Azure NetApp Files

- Creare e gestire connessioni Active Directory

- Configurare il dominio NFSv4.1

- Configurare un client NFS per Azure NetApp Files

- Risolvere i problemi di volume di Azure NetApp Files

- Modificare le connessioni Active Directory per Azure NetApp Files

- Informazioni sulle appartenenze ai gruppi NFS e sui gruppi supplementari