Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Azure NetApp Files supporta la crittografia client NFS in modalità Kerberos (krb5, krb5i e krb5p) con crittografia AES-256. Questo articolo descrive le configurazioni necessarie per l'uso di un volume NFSv4.1 con la crittografia Kerberos.

Requisiti

I requisiti seguenti si applicano alla crittografia client NFSv4.1:

- Active Directory Domain Services (AD DS) o connessione a Servizi di dominio Microsoft Entra per facilitare il ticket Kerberos

- Creazione di record DNS A/PTR sia per il client che per gli indirizzi IP del server NFS di Azure NetApp Files

- Un client Linux: questo articolo fornisce indicazioni per i client RHEL e Ubuntu. Altri client funzionano anche con passaggi di configurazione simili.

- Accesso al server NTP: è possibile usare uno dei controller di dominio Active Directory Domain Controller (AD DC) di uso comune.

- Per sfruttare l'autenticazione utente di dominio o LDAP, assicurarsi che i volumi NFSv4.1 siano abilitati per LDAP. Vedere Configurare ADDS LDAP con gruppi estesi.

- Assicurarsi che i nomi delle entità utente per gli account utente non terminano con un simbolo

$, ad esempio user$@REALM.COM.

Per gli account del servizio gestito di gruppo (gMSA), è necessario rimuovere l'elemento finale$dal nome dell'entità utente prima che l'account possa essere usato con la funzionalità Kerberos di Azure NetApp Files.

Creare un volume Kerberos NFS

Seguire la procedura descritta in Creare un volume NFS per Azure NetApp Files per creare il volume NFSv4.1.

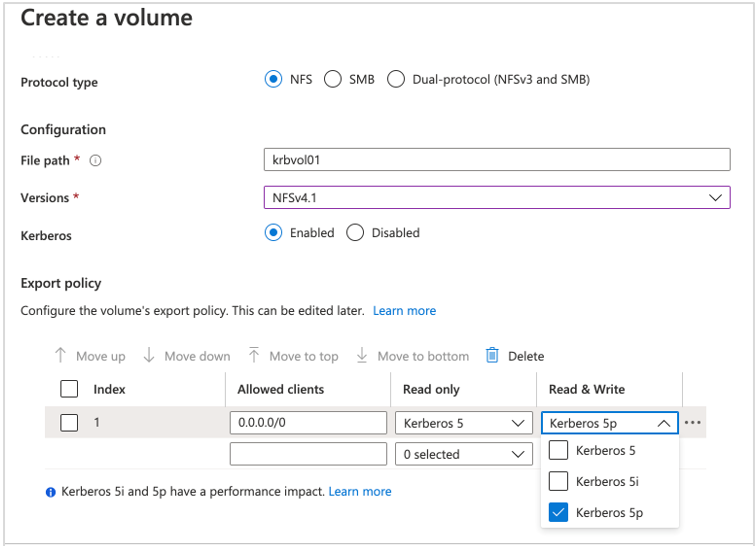

Nella pagina Crea un volume impostare la versione NFS su NFSv4.1 e impostare Kerberos su Abilitato.

Importante

Non è possibile modificare la selezione dell'abilitazione Kerberos dopo la creazione del volume.

Selezionare Esporta criteri in modo che corrispondano al livello di accesso e sicurezza desiderato (Kerberos 5, Kerberos 5i o Kerberos 5p) per il volume.

Per un impatto sulle prestazioni di Kerberos, vedere Impatto sulle prestazioni di Kerberos su NFSv4.1.

È anche possibile modificare i metodi di sicurezza Kerberos per il volume facendo clic su Esporta criteri nel riquadro di spostamento di Azure NetApp Files.

Selezionare Rivedi e crea per creare il volume NFSv4.1.

Configurare il portale di Azure

Seguire le istruzioni in Creare una connessione Active Directory.

Kerberos richiede la creazione di almeno un account computer in Active Directory. Le informazioni sull'account fornite vengono usate per creare gli account per i volumi Kerberos SMB e NFSv4.1. Questo account computer viene creato automaticamente durante la creazione del volume.

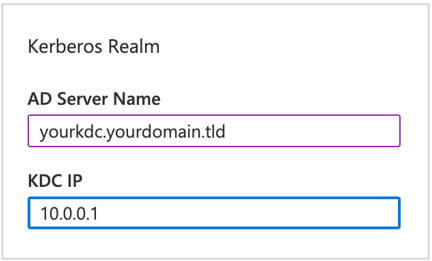

In Area di autenticazione Kerberos, immettere il nome del server AD e l'indirizzo IP KDC.

Server ACTIVE Directory e IP KDC possono essere lo stesso server. Queste informazioni vengono usate per creare l'account computer SPN usato da Azure NetApp Files. Dopo aver creato l'account computer, Azure NetApp Files usa i record server DNS per individuare altri server KDC in base alle esigenze. Nel Nome del server di Active Directory, indicare il nome host del computer senza aggiungere il dominio.

Selezionare Partecipa per salvare la configurazione.

Configurare la connessione di Active Directory

La configurazione di Kerberos NFSv4.1 crea due account computer in Active Directory:

- Un account computer per condivisioni SMB

- Un account computer per NFSv4.1- È possibile identificare questo account usando il prefisso

NFS-.

Dopo aver creato il primo volume Kerberos NFSv4.1, impostare il tipo di crittografia per l'account computer con il comando Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 di PowerShell.

Configurare il client NFS

Seguire le istruzioni in Configurare un client NFS per Azure NetApp Files per configurare il client NFS.

Montare il volume Kerberos NFS

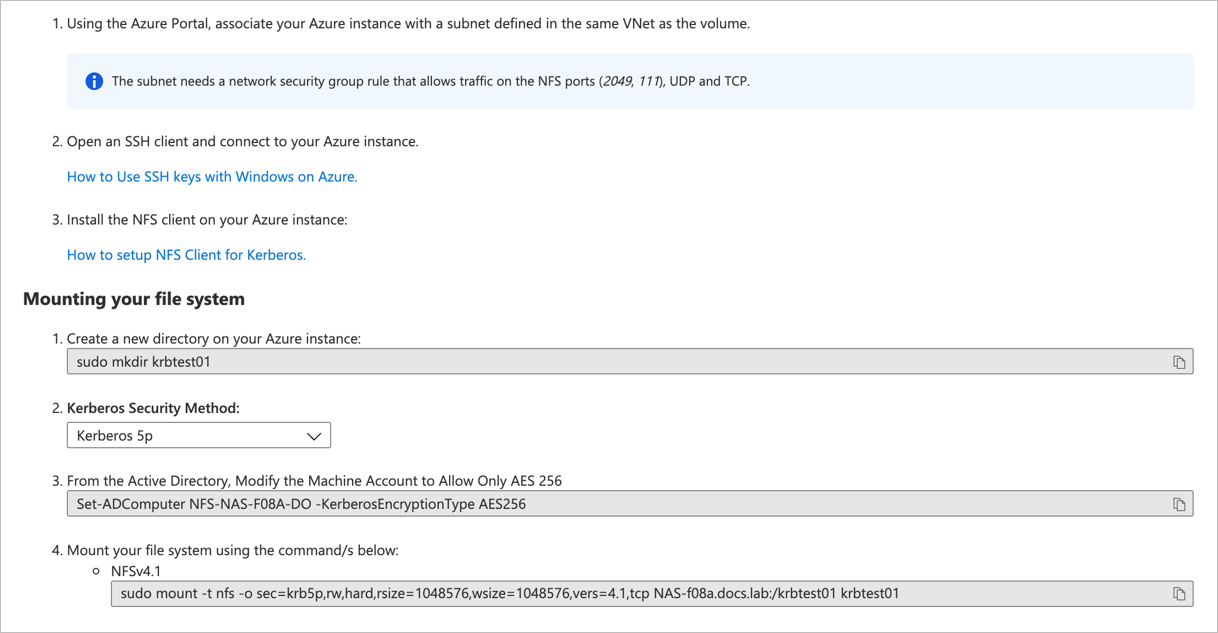

Nella pagina Volumi, selezionare il volume NFS da montare.

Selezionare Monta istruzioni dal volume per visualizzare le istruzioni.

Per esempio:

Creare la directory (punto di montaggio) per il nuovo volume.

Impostare il tipo di crittografia predefinito su AES 256 per l'account computer:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- È necessario eseguire questo comando una sola volta per ogni account computer.

- È possibile eseguire questo comando da un controller di dominio o da un PC con Strumenti di amministrazione remota del server installati.

- La variabile

$NFSCOMPUTERACCOUNTè l'account computer creato in Active Directory quando si distribuisce il volume Kerberos. Si tratta dell'account preceduto daNFS-. - La variabile

$ANFSERVICEACCOUNTè un account utente di Active Directory senza privilegi con controlli delegati sull'unità organizzativa in cui è stato creato l'account computer.

Montare il volume nell'host:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- La variabile

$ANFEXPORTè il percorsohost:/exportdisponibile nelle istruzioni di montaggio. - La variabile

$ANFMOUNTPOINTè la cartella creata dall'utente nell'host Linux.

- La variabile

Impatto sulle prestazioni di Kerberos in NFSv4.1

È necessario comprendere le opzioni di sicurezza disponibili per i volumi NFSv4.1, i vettori di prestazioni testati e l'impatto previsto sulle prestazioni di Kerberos. Per informazioni dettagliate, vedere Impatto sulle prestazioni di Kerberos nei volumi NFSv4.1.

Passaggi successivi

- Impatto sulle prestazioni di Kerberos nei volumi NFSv4.1

- Risolvere i problemi di volume di Azure NetApp Files

- Domande frequenti su NFS

- Domande frequenti sulle prestazioni

- Creare un volume NFS per Azure NetApp Files

- Creare una connessione Active Directory

- Configurare un client NFS per Azure NetApp Files

- Configurare ADDS LDAP con gruppi estesi per l'accesso al volume NFS