Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: Istanza gestita di SQL di Azure SQL

Questo articolo offre una panoramica dell'endpoint privato per Istanza gestita di SQL di Azure, nonché la procedura per configurarlo. Gli endpoint privati stabiliscono una connettività sicura e isolata tra un servizio e più reti virtuali senza esporre l'intera infrastruttura di rete del servizio.

Panoramica

Collegamento privato è la tecnologia di Azure che rende disponibile Istanza gestita di SQL di Azure in una rete virtuale di propria scelta. Un amministratore di rete può stabilire un endpoint privato per Istanza gestita di SQL di Azure nella rete virtuale, mentre l'amministratore SQL sceglie di accettare o rifiutare l'endpoint prima che diventi attivo. Gli endpoint privati stabiliscono una connettività sicura e isolata tra un servizio e più reti virtuali senza esporre l'intera infrastruttura di rete del servizio.

Differenze tra endpoint privati ed endpoint locali della rete virtuale

L'endpoint locale della rete virtuale predefinito e distribuito con ogni Istanza gestita di SQL di Azure si comporta come se un computer che esegue il servizio fosse collegato fisicamente alla rete virtuale. Consente un controllo del traffico quasi totale tramite tabelle di route, gruppi di sicurezza di rete, risoluzione DNS, firewall e meccanismi simili. È anche possibile usare questo endpoint per coinvolgere l'istanza in scenari che richiedono la connettività su porte diverse dalla porta 1433, ad esempio gruppi di failover, transazioni distribuite e collegamento all'istanza gestita. Anche se l'endpoint locale della rete virtuale offre flessibilità, aggiunge complessità durante la configurazione di scenari specifici, in particolare quelli che coinvolgono più reti virtuali o tenant.

Al contrario, la configurazione di un endpoint privato è simile all'estensione di un cavo di rete fisico da un computer che esegue Istanza gestita di SQL di Azure a un'altra rete virtuale. Questo percorso di connettività viene stabilito virtualmente tramite la tecnologia del collegamento privato di Azure. Consente le connessioni in una sola direzione: dall'endpoint privato a Istanza gestita di SQL di Azure e trasporta solo il traffico sulla porta 1433, ovvero la porta di traffico TDS standard. In questo modo, Istanza gestita di SQL di Azure diventa disponibile in una rete virtuale diversa senza dover configurare il peering di rete o attivare l'endpoint pubblico dell'istanza. Anche se si sposta l'istanza in un'altra subnet, gli endpoint privati stabiliti continueranno a puntare a essa.

Per una descrizione più dettagliata dei diversi tipi di endpoint supportati da Istanza gestita di SQL di Azure, vedere Panoramica delle comunicazioni.

Quando usare gli endpoint privati

Gli endpoint privati per Istanza gestita di SQL di Azure sono più sicuri rispetto all'endpoint locale della rete virtuale o all'endpoint pubblico e semplificano l'implementazione di scenari di connettività importanti. Tali scenari includono:

- Airlock. Gli endpoint privati per Istanza gestita di SQL di Azure vengono distribuiti in una rete virtuale con jump server e un gateway ExpressRoute e offrono sicurezza e isolamento tra risorse locali e cloud.

- Topologia hub-spoke. Gli endpoint privati nelle reti virtuali spoke conducono il traffico da client e applicazioni SQL alle istanze gestite di SQL di Azure in una rete virtuale hub, stabilendo un chiaro isolamento rete e la separazione delle responsabilità.

- Server di pubblicazione-consumer. Il tenant del server di pubblicazione, ad esempio ISV, gestisce più istanze gestite di SQL nelle reti virtuali. Il server di pubblicazione crea gli endpoint privati nelle reti virtuali di altri tenant per rendere disponibili le istanze ai propri consumer.

- Integrazione dei servizi PaaS e SaaS di Azure. Alcuni servizi PaaS e SaaS, come Azure Data Factory, possono creare e gestire gli endpoint privati per Istanza gestita di SQL di Azure.

I vantaggi dell'uso di endpoint privati su un endpoint locale della rete virtuale o pubblico includono:

- Prevedibilità degli indirizzi IP: a un endpoint privato per Istanza gestita di SQL di Azure viene assegnato un indirizzo IP fisso dall'intervallo di indirizzi della subnet. Questo indirizzo IP rimane statico anche se gli indirizzi IP degli endpoint locali e pubblici della rete virtuale cambiano.

- Accesso granulare alla rete: un endpoint privato è visibile solo nella rete virtuale.

- Isolamento rete sicuro: in uno scenario di peering, le reti virtuali con peering stabiliscono la connettività bidirezionale, mentre gli endpoint privati sono unidirezionali e non espongono le risorse di rete all'interno della rete a Istanza gestita di SQL di Azure.

- Si evita la sovrapposizione degli indirizzi: il peering di più reti virtuali richiede un'attenta allocazione dello spazio IP e può rappresentare un problema quando gli spazi indirizzi si sovrappongono.

- Conservazione dello spazio dell'indirizzo IP: un endpoint privato utilizza un solo indirizzo IP dello spazio indirizzi della subnet.

Limiti

- Per Istanza gestita di SQL di Azure è necessario che il nome host esatto dell'istanza venga visualizzato nella stringa di connessione inviata dal client SQL. Non è supportato l'uso dell'indirizzo IP dell'endpoint privato, e avrà esito negativo. Per risolvere questo problema, configurare il server DNS o usare una zona DNS privata come descritto in Configurare la risoluzione dei nomi di dominio per l'endpoint privato.

- Non è ancora supportata la registrazione automatica dei nomi DNS. In alternativa, seguire la procedura descritta in Configurare la risoluzione dei nomi di dominio per l'endpoint privato.

- Gli endpoint privati per Istanza gestita di SQL possono essere usati solo per connettersi alla porta 1433, la porta TDS standard per il traffico SQL. Gli scenari di connettività più complessi che richiedono la comunicazione su altre porte devono essere stabiliti tramite l'endpoint locale della rete virtuale dell'istanza.

- Gli endpoint privati per Istanza gestita di SQL di Azure richiedono una configurazione speciale per configurare la risoluzione DNS necessaria, come descritto in Configurare la risoluzione dei nomi di dominio per l'endpoint privato.

- Gli endpoint privati usano sempre il tipo di connessione proxy indipendentemente dall'impostazione del tipo di connessione.

Creare un endpoint privato in una rete virtuale

Creare un endpoint privato usando il portale Azure, Azure PowerShell o l'Interfaccia della riga di comando di Azure:

Dopo aver creato un endpoint privato, potrebbe anche essere necessario approvarne la creazione all'interno della rete virtuale di destinazione; vedere Esaminare e approvare una richiesta per creare un endpoint privato.

Per rendere l'endpoint privato per Istanza gestita di SQL completamente funzionante, seguire le istruzioni per configurare la risoluzione dei nomi di dominio per l'endpoint privato.

Creare un endpoint privato in un servizio PaaS o SaaS

Alcuni servizi PaaS e SaaS di Azure possono usare degli endpoint privati per accedere ai dati dall'interno degli ambienti. La procedura per configurare un endpoint privato in tale servizio (a volte denominato "endpoint privato gestito" o "endpoint privato in una rete virtuale gestita") varia tra i servizi. Un amministratore deve comunque esaminare e approvare la richiesta in Istanza gestita di SQL di Azure, come descritto in Esaminare e approvare una richiesta per creare un endpoint privato.

Nota

Istanza gestita di SQL di Azure richiede che la stringa di connessione dal client SQL contenga il nome dell'istanza come primo segmento del nome di dominio (ad esempio: <instance-name>.<dns-zone>.database.windows.net). I servizi PaaS e SaaS che tentano di connettersi all'endpoint privato di Istanza gestita di SQL di Azure usando il relativo indirizzo IP non saranno in grado di connettersi.

Creare un endpoint privato tra tenant

Gli endpoint privati per Istanza gestita di SQL di Azure possono essere creati anche in tenant di Azure diversi. A tale scopo, l'amministratore della rete virtuale in cui deve essere visualizzato l'endpoint privato deve prima ottenere l'ID risorsa completo di Istanza gestita di SQL di Azure da cui sta per richiedere un endpoint privato. Con queste informazioni, è possibile creare un nuovo endpoint privato in Centro collegamento privato. Come in precedenza, l'amministratore di Istanza gestita di SQL di Azure riceverà una richiesta che può esaminare e approvare o rifiutare, come indicato in Esaminare e approvare una richiesta di creazione di un endpoint privato.

Esaminare e approvare una richiesta di creazione di un endpoint privato

Dopo aver effettuato la richiesta di creazione dell'endpoint privato, l'amministratore SQL può gestire la connessione dell'endpoint privato a Istanza gestita di SQL di Azure. Il primo passaggio per la gestione di una nuova connessione dell'endpoint privato consiste nell'esaminare e approvare l'endpoint privato. Questo passaggio è automatico se l'utente o il servizio che crea l'endpoint privato dispone di un numero sufficiente di autorizzazioni di Controllo degli accessi in base al ruolo di Azure nella risorsa Istanza gestita di SQL di Azure. Se l'utente non dispone di autorizzazioni sufficienti, è necessario esaminare e approvare manualmente l'endpoint privato.

Seguire questi passaggi per approvare un endpoint privato:

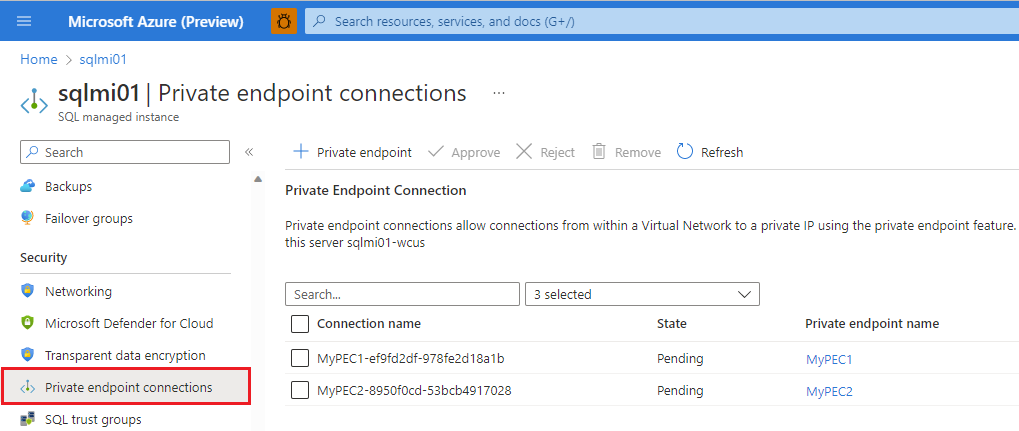

Passare a Istanza gestita di SQL di Azure nel portale di Azure.

In Sicurezza, selezionare Connessioni endpoint privato.

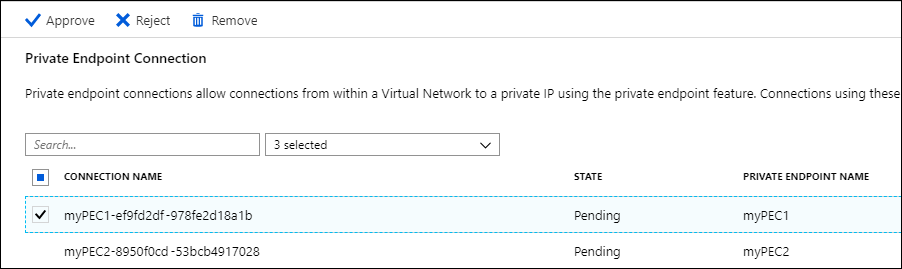

Esaminare le connessioni con stato In sospeso e selezionare la casella per scegliere una o più connessioni endpoint privato da approvare o rifiutare.

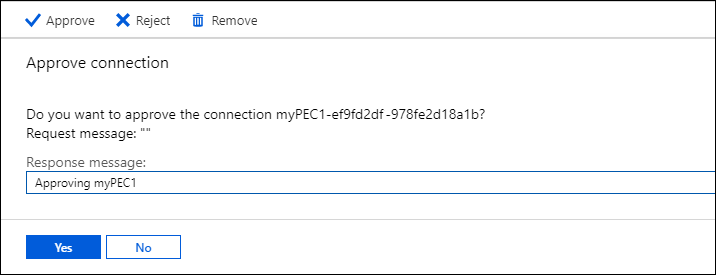

Scegliere Approva o Rifiuta e quindi selezionare Sì nella finestra di dialogo per verificare l'azione.

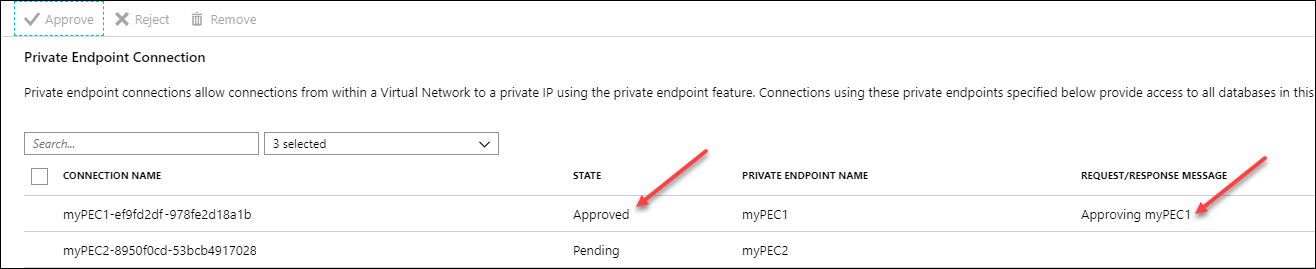

Dopo aver approvato o rifiutato una connessione, l'elenco Connessione endpoint privato riflette lo stato delle connessioni dell'endpoint privato corrente, nonché il messaggio Richiesta/Risposta.

Configurare la risoluzione dei nomi di dominio per l'endpoint privato

Dopo aver creato un endpoint privato per Istanza gestita di SQL di Azure, è necessario configurare la risoluzione dei nomi di dominio, altrimenti i tentativi di accesso avranno esito negativo. Il metodo seguente funziona per le reti virtuali che usano la risoluzione DNS di Azure. Se la rete virtuale è configurata per l'uso di un server DNS personalizzato, modificare la procedura di conseguenza.

Per configurare la risoluzione dei nomi di dominio per un endpoint privato in un'istanza il cui nome di dominio dell'endpoint locale della rete virtuale è <instance-name>.<dns-zone>.database.windows.net, seguire una delle due procedure seguenti, a seconda che l'istanza e il relativo endpoint privato si trovino nella stessa rete virtuale o in reti virtuali diverse.

Importante

Non modificare la modalità in cui il nome di dominio dell'endpoint locale della rete virtuale di Istanza gestita di SQL di Azure viene risolto all'interno della propria rete virtuale. Questa operazione interrompe la capacità dell'istanza di eseguire operazioni di gestione.

Seguire questa procedura se l'endpoint privato e Istanza gestita di SQL di Azure si trovano in reti virtuali diverse.

Dopo aver completato questa procedura, i client SQL che si connettono a <instance-name>.<dns-zone>.database.windows.net all'interno della rete virtuale dell'endpoint verranno indirizzati in modo trasparente tramite l'endpoint privato.

Per ottenere l'indirizzo IP dell'endpoint privato, visitare il Centro collegamento privato o seguire questa procedura:

Passare a Istanza gestita di SQL di Azure nel portale di Azure.

In Sicurezza, selezionare Connessioni endpoint privato.

Individuare la connessione endpoint privato nella tabella e scegliere il Nome dell'endpoint privato per la connessione scelta.

Nella pagina *Panoramica, selezionare l'interfaccia di rete.

Nella pagina Panoramica, selezionare Essentials per identificare e copiare l'Indirizzo IP privato.

Creare una zona DNS di Azure privata denominata

privatelink.<dns-zone>.database.windows.net.Collegare la zona DNS privata alla rete virtuale dell'endpoint.

Nella zona DNS creare un nuovo set di record con i valori seguenti:

- Nome:

<instance-name> - Tipo: A

- Indirizzo IP: indirizzo IP dell'endpoint privato ottenuto nel set precedente.

- Nome:

Passaggi successivi

- Informazioni sull'Architettura della connettività di Istanza gestita di SQL di Azure.

- Altre informazioni su Collegamento privato di Azure ed endpoint privati.

- Vedere l'elenco dei servizi PaaS di Azure compatibili con collegamento privato in Disponibilità di collegamento privato di Azure