Guida alle decisioni relative alla gestione delle identità

In qualsiasi ambiente, che sia locale, ibrido o cloud, l'IT deve avere il controllo su quali amministratori, utenti e gruppi hanno accesso alle risorse. I servizi di gestione delle identità e degli accessi (IAM) consentono di gestire il controllo di accesso nel cloud.

Passare a: Determinare i requisiti di integrazione della soluzione di gestione delle identità | Baseline del cloud | Sincronizzazione della directory | Servizi di dominio ospitati nel cloud | Active Directory Federation Services | Altre informazioni

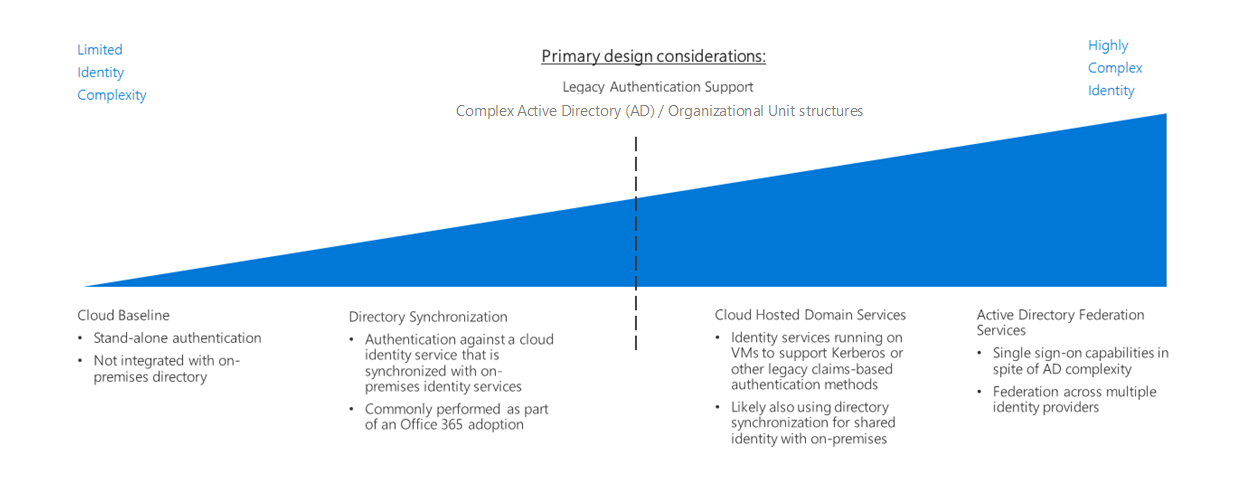

Sono disponibili diverse opzioni per la gestione delle identità in un ambiente cloud. Queste opzioni variano in termini di costi e complessità. Un fattore chiave nella strutturazione dei servizi di gestione delle identità basati sul cloud è il livello di integrazione necessario con l'infrastruttura di gestione delle identità locale esistente.

Microsoft Entra ID fornisce un livello di base di controllo di accesso e gestione delle identità per le risorse di Azure. Se l'infrastruttura Active Directory locale dell'organizzazione ha una struttura di foresta complessa o unità organizzative personalizzate, i carichi di lavoro basati sul cloud potrebbero richiedere la sincronizzazione della directory con Microsoft Entra ID per un set coerente di identità, gruppi e ruoli tra gli ambienti locali e cloud. Inoltre, per supportare le applicazioni che dipendono da meccanismi di autenticazione legacy potrebbe essere necessario distribuire Active Directory Domain Services (AD DS) nel cloud.

La gestione delle identità basata sul cloud è un processo iterativo. È possibile iniziare con una soluzione nativa del cloud con un piccolo gruppo di utenti e di ruoli corrispondenti per una distribuzione iniziale. Con il progressivo perfezionamento della migrazione, potrebbe diventare necessario integrare la soluzione di gestione delle identità con la sincronizzazione della directory o aggiungere servizi di dominio come parte delle distribuzioni del cloud. Rivedere la propria strategia di gestione delle identità in ogni iterazione del processo di migrazione.

Determinare i requisiti di integrazione della soluzione di gestione delle identità

| Domanda | Infrastruttura nativa del cloud | Sincronizzazione della directory | Servizi di dominio ospitati nel cloud | Active Directory Federation Services |

|---|---|---|---|---|

| Attualmente manca un servizio directory locale? | Sì | No | Numero | No |

| I carichi di lavoro devono usare un set comune di utenti e gruppi nell'ambiente cloud e in quello locale? | No | Sì | No | No |

| I carichi di lavoro dipendono da meccanismi di autenticazione legacy, come Kerberos o NTLM? | No | No | Sì | Sì |

| È necessario il Single Sign-On tra più provider di identità? | No | Numero | No | Sì |

Nell'ambito della pianificazione della migrazione ad Azure, è necessario determinare il modo migliore per integrare i servizi di gestione delle identità esistenti con i servizi cloud. Di seguito sono descritti alcuni scenari di integrazione comuni.

Infrastruttura nativa del cloud

Microsoft Entra ID è il sistema di gestione delle identità e degli accessi (IAM) nativo per concedere agli utenti e ai gruppi l'accesso alle funzionalità di gestione nella piattaforma Azure. Se l'organizzazione non dispone di una soluzione di gestione delle identità locale significativa e si prevede di eseguire la migrazione dei carichi di lavoro per essere compatibili con i meccanismi di autenticazione basati sul cloud, è consigliabile iniziare a sviluppare l'infrastruttura di identità usando Microsoft Entra ID come base.

Presupposti di base del cloud: l'uso di un'infrastruttura di identità nativa del cloud presuppone quanto segue:

- Le risorse basate sul cloud non hanno dipendenze dai servizi directory locali o da server Active Directory oppure è possibile modificare i carichi di lavoro per rimuovere queste dipendenze.

- I carichi di lavoro dell'applicazione o del servizio di cui viene eseguita la migrazione supportano meccanismi di autenticazione compatibili con l'ID Microsoft Entra o possono essere modificati facilmente per supportarli. Microsoft Entra ID si basa su meccanismi di autenticazione pronti per Internet, ad esempio SAML, OAuth e OpenID Connessione. I carichi di lavoro esistenti che dipendono da metodi di autenticazione legacy con protocolli come Kerberos o NTLM potrebbero dover essere sottoposti a refactoring prima della migrazione al cloud usando il modello di baseline del cloud.

Suggerimento

La migrazione completa dei servizi di gestione delle identità a Microsoft Entra ID elimina la necessità di mantenere la propria infrastruttura di identità, semplificando notevolmente la gestione IT.

Ma Microsoft Entra ID non è una sostituzione completa per un'infrastruttura di Active Directory locale tradizionale. Le funzionalità di directory, come i metodi di autenticazione legacy, la gestione dei computer o i criteri di gruppo potrebbero non essere disponibili se non si distribuiscono strumenti o servizi aggiuntivi nel cloud.

Per gli scenari in cui è necessaria l'integrazione delle identità o dei servizi di dominio locali con le distribuzioni nel cloud, vedere i modelli con sincronizzazione della directory e servizi di dominio ospitati nel cloud presentati in precedenza.

Sincronizzazione della directory

Per le organizzazioni che hanno già un'infrastruttura di Active Directory locale, la sincronizzazione della directory è spesso la soluzione migliore per mantenere la gestione esistente di utenti e accessi e fornire al contempo le funzionalità IAM necessarie per gestire le risorse cloud. Questo processo replica continuamente le informazioni sulla directory tra Microsoft Entra ID e i servizi directory locali, consentendo credenziali comuni per gli utenti e un sistema coerente di identità, ruolo e autorizzazioni nell'intera organizzazione.

Nota

Le organizzazioni che hanno adottato Microsoft 365 potrebbero aver già implementato la sincronizzazione delle directory tra l'infrastruttura Active Directory locale e l'ID Microsoft Entra.

Presupposti di sincronizzazione della directory: l'uso di una soluzione di gestione delle identità sincronizzata presuppone quanto segue:

- È necessario mantenere un set comune di account utente e di gruppi nell'infrastruttura cloud e in quella locale.

- I servizi di gestione delle identità locali supportano la replica con Microsoft Entra ID.

Suggerimento

Tutti i carichi di lavoro basati sul cloud che dipendono da meccanismi di autenticazione legacy forniti dai server Active Directory locale e che non sono supportati da Microsoft Entra ID richiederanno comunque la connettività ai servizi di dominio locali o ai server virtuali nell'ambiente cloud che forniscono questi servizi. L'uso di servizi di gestione delle identità locali introduce anche dipendenze a livello di connettività tra la rete cloud e la rete locale.

Servizi di dominio ospitati nel cloud

In presenza di carichi di lavoro che dipendono da un meccanismo di autenticazione basata sulle attestazioni con protocolli legacy come Kerberos o NTLM, e che non possono essere sottoposti a refactoring per accettare protocolli di autenticazione moderni come SAML o OAuth e OpenID Connect, potrebbe essere necessario eseguire la migrazione di alcuni servizi di dominio al cloud nell'ambito della distribuzione cloud.

Questo modello implica la distribuzione di macchine virtuali che eseguono Active Directory nelle reti virtuali aziendali basate sul cloud al fine di rendere disponibile Active Directory Domain Services (AD DS) per le risorse nel cloud. Le applicazioni e i servizi esistenti trasferiti nella rete cloud dovrebbero poter usare questi server di directory ospitati nel cloud con modifiche minime.

Probabilmente le directory e i servizi di dominio esistenti continueranno a essere usati nell'ambiente locale. In questo scenario è consigliabile usare anche la sincronizzazione della directory per fornire un set comune di utenti e ruoli sia nell'ambiente cloud che in quello locale.

Presupposti dei servizi di dominio ospitati nel cloud: l'esecuzione di una migrazione della directory presuppone quanto segue:

- I carichi di lavoro dipendono da un meccanismo di autenticazione basata sulle attestazioni che usa protocolli come Kerberos o NTLM.

- Le macchine virtuali dei carichi di lavoro devono essere aggiunte a un dominio ai fini della gestione o dell'applicazione di criteri di gruppo di Active Directory.

Suggerimento

Benché la migrazione della directory associata a servizi di dominio ospitati nel cloud assicuri un'ottima flessibilità per la migrazione dei carichi di lavoro esistenti, l'hosting di macchine virtuali nella rete virtuale cloud per fornire questi servizi aumenta la complessità delle attività di gestione IT. Man mano che la propria esperienza di migrazione nel cloud matura, esaminare i requisiti di manutenzione a lungo termine per l'hosting di questi server. Valutare se il refactoring dei carichi di lavoro esistenti per la compatibilità con provider di identità cloud, ad esempio Microsoft Entra ID, può ridurre la necessità di questi server ospitati nel cloud.

Active Directory Federation Services

La federazione delle identità stabilisce relazioni di trust fra più sistemi di gestione delle identità per abilitare funzionalità comuni di autenticazione e autorizzazione. È quindi possibile supportare funzionalità di Single Sign-On in più domini all'interno dell'organizzazione oppure sistemi di gestione delle identità gestiti da clienti o partner commerciali.

Microsoft Entra ID supporta la federazione dei domini Active Directory locale tramite Active Directory Federation Services (AD FS). Per altre informazioni su come implementare questo servizio in Azure, vedere Estendere AD FS ad Azure.

Altre informazioni

Per altre informazioni sui servizi di gestione delle identità in Azure, vedere:

- MICROSOFT Entra ID. Microsoft Entra ID fornisce servizi di gestione delle identità basati sul cloud. Consente di gestire l'accesso alle risorse di Azure e di controllare la gestione delle identità, la registrazione dei dispositivi, il provisioning degli utenti, il controllo di accesso alle applicazioni e la protezione dei dati.

- Microsoft Entra Connessione. Lo strumento Microsoft Entra Connessione consente di connettere le istanze di Microsoft Entra con le soluzioni di gestione delle identità esistenti, consentendo la sincronizzazione della directory esistente nel cloud.

- Controllo degli accessi in base al ruolo di Azure. Il Controllo degli accessi in base al ruolo di Azure consente di gestire in modo efficiente e sicuro l'accesso alle risorse nel piano di gestione. I processi e le responsabilità sono organizzati in ruoli e gli utenti sono assegnati a questi ruoli. Il Controllo degli accessi in base al ruolo di Azure consente di controllare chi ha accesso a una risorsa e quali azioni possono essere eseguite dall'utente su quella risorsa.

- Microsoft Entra Privileged Identity Management (PIM). PIM riduce il tempo di esposizione dei privilegi di accesso alle risorse e aumenta la visibilità sul loro utilizzo tramite report e avvisi. Impone agli utenti un limite per i privilegi just-in-time, che vengono assegnati per una durata limitata e quindi revocati automaticamente.

- Integrare Active Directory locale domini con Microsoft Entra ID. Questa architettura di riferimento fornisce un esempio di sincronizzazione della directory tra domini Active Directory locale e ID Microsoft Entra.

- Estendere Active Directory Domain Services in Azure. Questa architettura di riferimento fornisce un esempio di distribuzione di server AD DS per estendere i servizi di dominio alle risorse basate sul cloud.

- Estendere Active Directory Federation Services in Azure. Questa architettura di riferimento configura Active Directory Federation Services (AD FS) per eseguire l'autenticazione federata e l'autorizzazione con la directory Microsoft Entra.

Passaggi successivi

L'identità è solo uno dei componenti principali dell'infrastruttura che richiedono decisioni a livello di architettura durante un processo di adozione del cloud. Per informazioni su schemi o modelli alternativi usati per prendere decisioni di progettazione per altri tipi di infrastruttura, vedere la panoramica delle guide alle decisioni per l'architettura.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per