Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In questa guida introduttiva si connettono le organizzazioni GitHub nella pagina Impostazioni dell'ambiente in Microsoft Defender per il cloud. Questa pagina offre un'esperienza di onboarding semplice per l'individuazione automatica dei repository GitHub.

Connettendo gli ambienti GitHub a Defender per il cloud, è possibile estendere le funzionalità di sicurezza di Defender per il cloud alle risorse GitHub e migliorare la postura di sicurezza. Ulteriori informazioni.

Prerequisiti

Per completare la guida introduttiva, sono necessari gli elementi seguenti:

- È stato eseguito l’onboarding di un account Azure con Defender per il cloud. Se non si ha già un account Azure, crearne uno gratuitamente.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato di rilascio: | Disponibilità generale. |

| Prezzi: | Per i prezzi, vedere la pagina dei prezzi di Defender for Cloud È anche possibile stimare i costi con il calcolatore dei costi di Defender for Cloud. |

| Autorizzazioni necessarie: |

Amministratore account con autorizzazioni per accedere al portale di Azure. Collaboratore per creare il connettore nella sottoscrizione di Azure. Proprietario dell'organizzazione in GitHub. |

| Piani e modelli utente supportati da GitHub | GitHub Free, Pro, Team ed Enterprise Cloud (con account personali e utenti gestiti dall'organizzazione) |

| Aree e disponibilità: | Per informazioni sulla disponibilità del supporto e delle funzionalità regionali, vedere la sezione Supporto e prerequisiti. |

| Nuvole: |

Commerciale

Commerciale  Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet)

Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet) |

Annotazioni

È possibile applicare il ruolo Amministratore che legge i dati di sicurezza nell'ambito del connettore Gruppo di risorse/GitHub per evitare di impostare autorizzazioni con privilegi elevati a livello di sottoscrizione per l'accesso in lettura delle valutazioni della postura di sicurezza DevOps.

Connettere l'ambiente GitHub

Per connettere l'ambiente GitHub a Microsoft Defender per il cloud:

Accedi al portale di Azure.

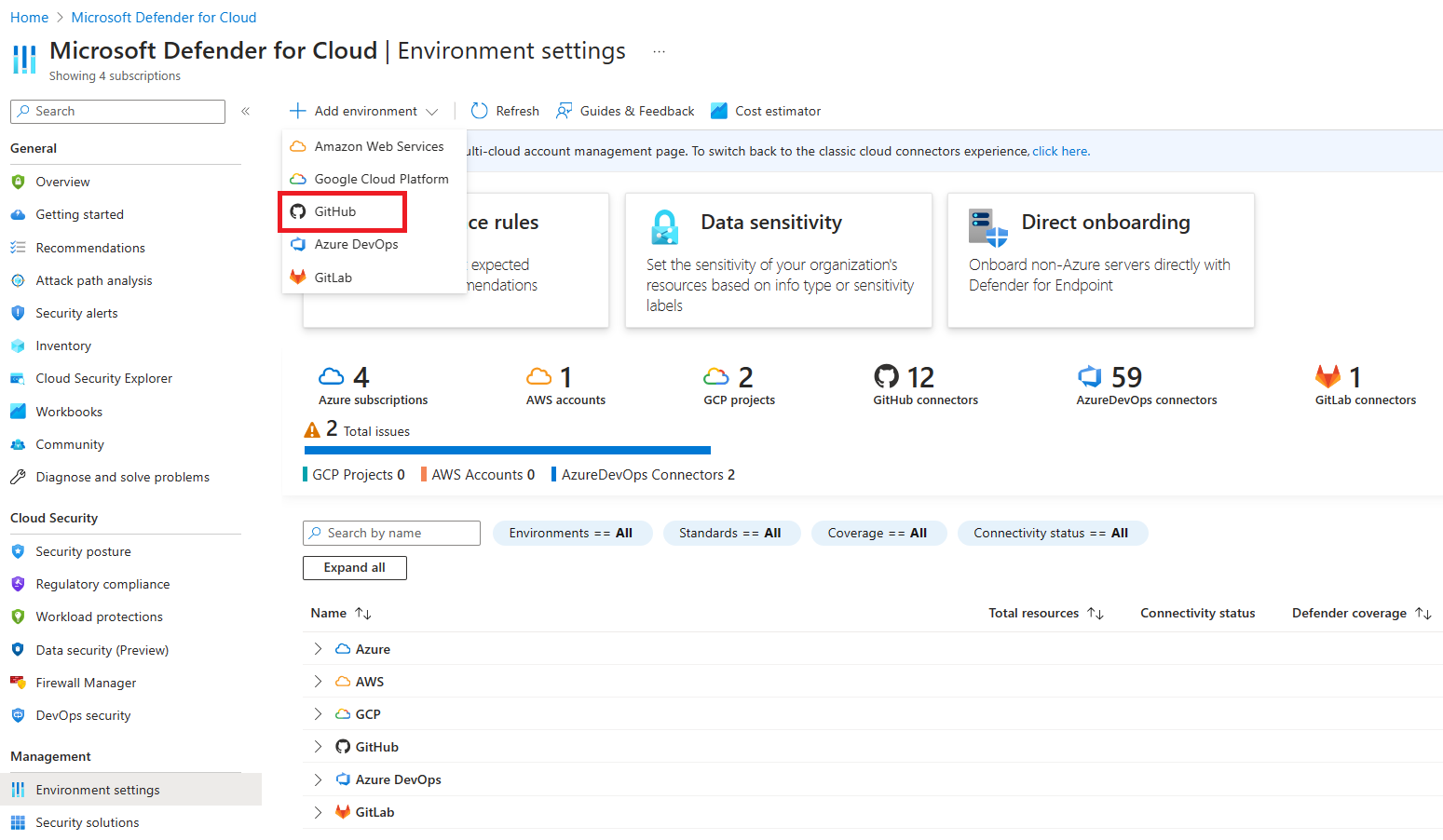

Andare su Microsoft Defender for Cloud>Impostazioni ambiente.

Selezionare Aggiungi ambiente.

Selezionare GitHub.

Immettere un nome (limite di 20 caratteri) e quindi selezionare la sottoscrizione, il gruppo di risorse e l'area.

La sottoscrizione è l'area in cui Defender for Cloud crea e archivia la connessione a GitHub.

Selezionare Avanti: Configurare l'accesso.

Seleziona Autorizza per concedere alla sottoscrizione Azure l'accesso ai tuoi repository GitHub. Accedi, se necessario, con un account che dispone delle autorizzazioni per i repository che desideri proteggere.

Dopo l'autorizzazione, se si attende troppo tempo per installare l'applicazione GitHub di sicurezza DevOps, si verifica il timeout della sessione e verrà visualizzato un messaggio di errore.

Selezionare Installa.

Selezionare le organizzazioni per installare l'applicazione GitHub Defender per il Cloud. È consigliabile concedere l'accesso a tutti i repository affinché Defender for Cloud possa proteggere l'intero ambiente GitHub.

Questo passaggio concede a Defender per il Cloud l'accesso alle organizzazioni di cui si vuole eseguire l'onboarding.

Tutte le organizzazioni con l'applicazione GitHub Defender per il Cloud installate verranno caricate in Defender per il Cloud. Per modificare il comportamento in futuro, selezionare una delle opzioni seguenti:

Selezionare tutte le organizzazioni esistenti per individuare automaticamente tutti i repository nelle organizzazioni GitHub in cui è installata l'applicazione GitHub per la sicurezza DevOps.

Selezionare tutte le organizzazioni esistenti e future per individuare automaticamente tutti i repository nelle organizzazioni GitHub in cui è installata l'applicazione GitHub per la sicurezza DevOps e le organizzazioni future in cui è installata l'applicazione GitHub per la sicurezza DevOps.

Annotazioni

Le organizzazioni possono essere rimosse dal connettore al termine della creazione del connettore. Per altre informazioni, vedere la pagina relativa alla modifica del connettore DevOps.

Selezionare Avanti: Esamina e genera.

Fare clic su Crea.

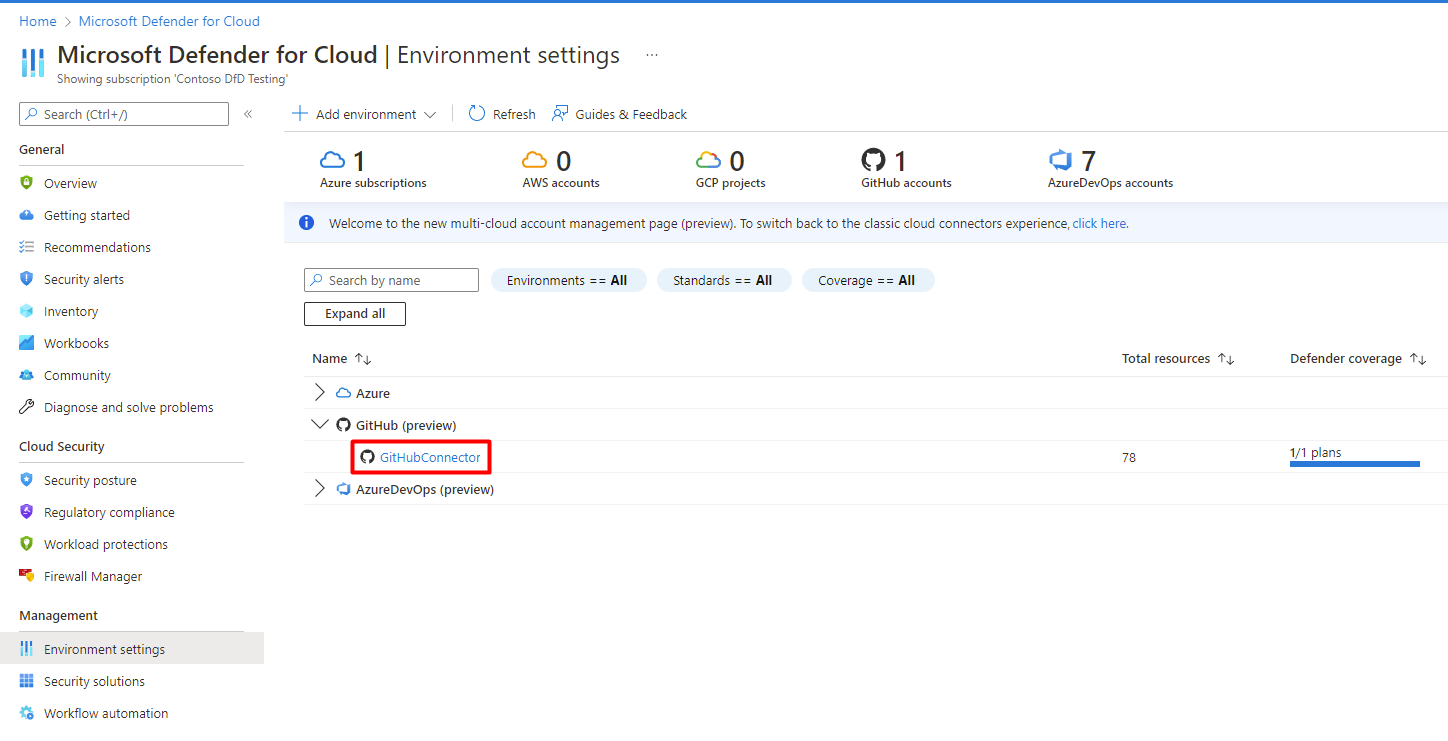

Al termine del processo, il connettore GitHub viene visualizzato nella pagina impostazioni Ambiente.

Il servizio Defender for Cloud individua automaticamente le organizzazioni in cui è stata installata l'applicazione GitHub per la sicurezza DevOps.

Annotazioni

Per garantire una funzionalità appropriata delle funzionalità avanzate del comportamento DevOps in Defender for Cloud, è possibile eseguire l'onboarding di una sola istanza di un'organizzazione GitHub nel tenant di Azure in cui si sta creando un connettore.

Al termine dell'onboarding, le risorse DevOps (ad esempio, repository, compilazioni) saranno presenti nelle pagine di sicurezza Inventario e DevOps. La visualizzazione delle risorse potrebbe richiedere fino a 8 ore. Le raccomandazioni per l'analisi della sicurezza potrebbero richiedere un passaggio aggiuntivo per configurare i flussi di lavoro. Gli intervalli di aggiornamento per i risultati della sicurezza variano in base alle raccomandazioni e i dettagli sono disponibili nella pagina Raccomandazioni.

Passaggi successivi

- Informazioni su Sicurezza DevOps in Defender per il cloud.

- Informazioni su come configurare l'azione GitHub di Microsoft Security DevOps.