Guida all'avvio rapido: Connettere l'ambiente GitLab a Microsoft Defender per il cloud

In questa guida introduttiva si connettono i gruppi di GitLab nella pagina Impostazioni dell'ambiente in Microsoft Defender per il cloud. Questa pagina offre un'esperienza di onboarding semplice per individuare automaticamente le risorse GitLab.

Connettendo i gruppi GitLab a Defender per il Cloud, è possibile estendere le funzionalità di sicurezza di Defender per il Cloud alle risorse GitLab. Queste funzionalità sono:

Funzionalità fondanti di Cloud Security Posture Management (CSPM): è possibile valutare il comportamento di sicurezza di GitLab tramite gli elementi consigliati di sicurezza specifici di GitLab. È anche possibile ottenere informazioni su tutti gli elementi consigliati delle risorse DevOps.

Funzionalità Defender CSPM: i clienti di Defender CSPM ricevono un codice per percorsi di attacco contestualizzati nel cloud, valutazioni dei rischi e informazioni dettagliate per identificare i punti deboli più critici che gli utenti malintenzionati possono usare per violare l'ambiente dei clienti. La connessione dei progetti GitLab consente di contestualizzare i risultati della sicurezza DevOps con i carichi di lavoro cloud e identificare l'origine e lo sviluppatore per una correzione tempestiva. Per altre informazioni, vedere come identificare e analizzare i rischi nell'ambiente in uso.

Prerequisiti

Per completare l'esercitazione introduttiva, sono necessari gli elementi seguenti:

- È stato eseguito l’onboarding di un account Azure con Defender per il cloud. Se non si ha già un account Azure, crearne uno gratuitamente.

- Licenza GitLab Ultimate per il gruppo GitLab.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Anteprima Le condizioni aggiuntive per l'anteprima di Azure includono termini legali che si applicano a funzionalità di Azure in versione beta, anteprima o altrimenti non ancora disponibili a livello generale. |

| Prezzi: | Per informazioni sui prezzi, vedere la pagina dei prezzi di Defender per il cloud. |

| Autorizzazioni obbligatorie: | Amministratore account con autorizzazioni per accedere al portale di Azure. Collaboratore per creare un connettore nella sottoscrizione di Azure. Proprietario del gruppo nel gruppo GitLab. |

| Aree e disponibilità: | Per informazioni sulla disponibilità del supporto e delle funzionalità regionali, vedere la sezione Supporto e prerequisiti. |

| Cloud: |  Commerciale Commerciale  Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet) Nazionale (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet) |

Nota

È possibile applicare il ruolo Amministratore che legge i dati di sicurezza nell'ambito del connettore Gruppo di risorse/GitLab per evitare di impostare autorizzazioni con privilegi elevati a livello di sottoscrizione per l'accesso in lettura delle valutazioni della postura di sicurezza DevOps.

Connettere il gruppo GitLab

Per connettere il gruppo di GitLab a Defender per il cloud usando un connettore nativo:

Accedere al portale di Azure.

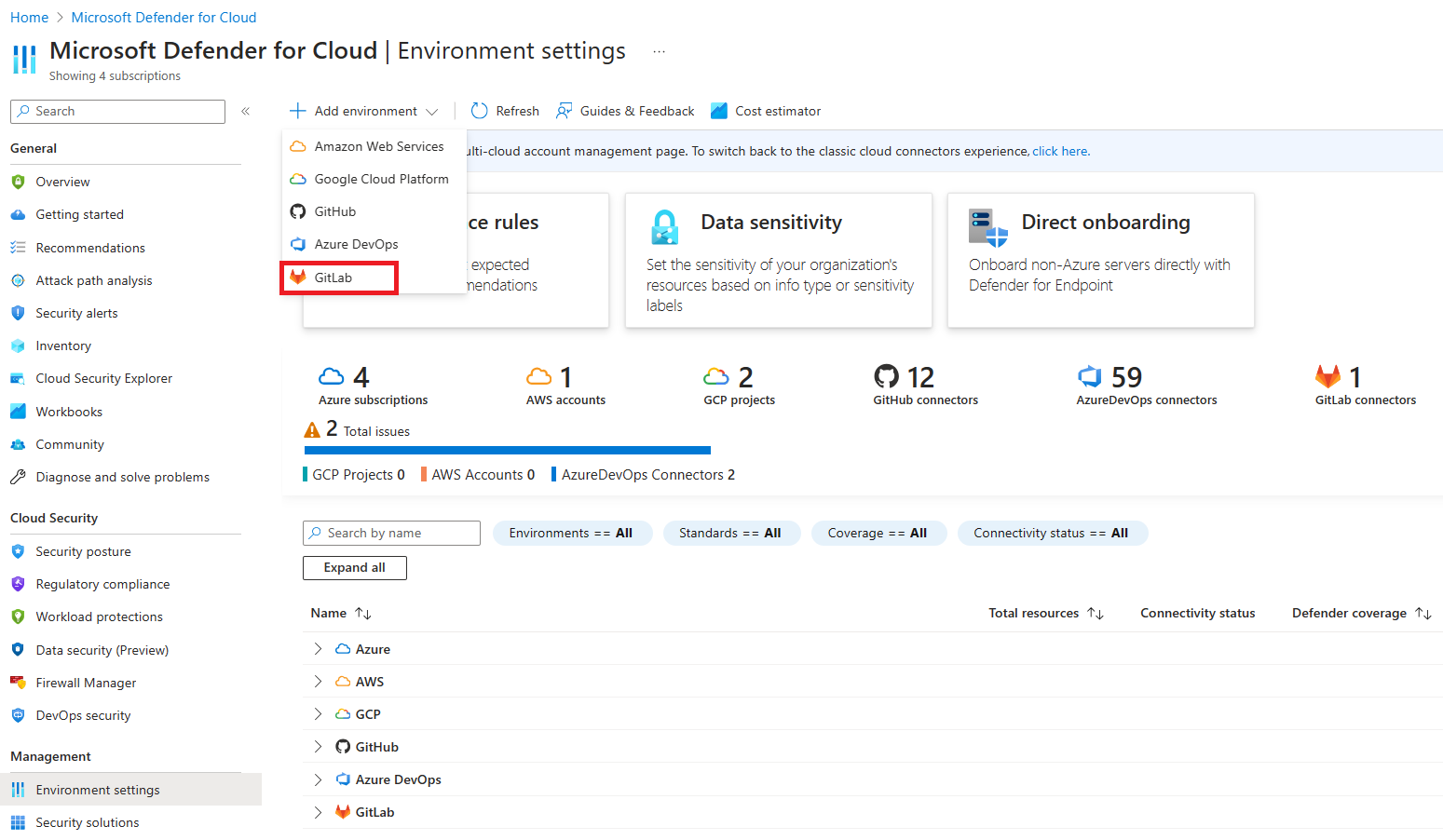

Passare a Microsoft Defender per il cloud>Impostazioni ambiente.

Selezionare Aggiungi ambiente.

Selezionare GitLab.

Immettere un nome, una sottoscrizione, un gruppo di risorse e un'area.

La sottoscrizione è il percorso in cui Microsoft Defender per il cloud crea e archivia la connessione GitLab.

Selezionare Avanti: Configurare l'accesso.

Seleziona Autorizza.

Nella finestra di dialogo popup leggere l'elenco delle richieste di autorizzazione e selezionare Accetta.

Per la voce Gruppi selezionare una delle opzioni seguenti:

- Selezionare tutti i gruppi esistenti per l'individuazione automatica di tutti i sottogruppi e i progetti nei gruppi di cui si è attualmente proprietari.

- Selezionare tutti i gruppi esistenti e futuri per individuare automaticamente tutti i sottogruppi e i progetti in tutti i gruppi attuali e futuri di cui si è proprietari.

Poiché i progetti GitLab vengono distribuiti senza costi aggiuntivi, l'individuazione automatica viene applicata all'interno del gruppo affinché Defender per il Cloud possa valutare in modo completo la postura di sicurezza e rispondere alle minacce alla sicurezza nell'intero ecosistema DevOps. I gruppi possono essere aggiunte e rimosse manualmente in un secondo momento tramite Microsoft Defender per il cloud>Impostazioni ambiente.

Selezionare Avanti: Esamina e genera.

Esaminare le informazioni e selezionare Crea.

Nota

Per garantire una corretta funzionalità delle funzionalità avanzate del comportamento DevOps in Defender per il cloud, è possibile eseguire l'onboarding di una sola istanza di un gruppo GitLab nel tenant di Azure in cui si sta creando un connettore.

Il riquadro di sicurezza DevOps mostra i repository di cui è stato eseguito l'onboarding in base al gruppo GitLab. Il riquadro Raccomandazioni mostra tutte le valutazioni della sicurezza correlate ai progetti GitLab.

Passaggi successivi

- Altre informazioni su Sicurezza DevOps in Defender per il cloud.