Abilitare Microsoft Defender per l'archiviazione (versione classica)

Questo articolo illustra come abilitare e configurare Microsoft Defender per l'archiviazione (classica) nelle sottoscrizioni usando vari modelli, ad esempio PowerShell, API REST e altri.

È anche possibile eseguire l'aggiornamento alla nuova Microsoft Defender per il piano di archiviazione e usare funzionalità di sicurezza avanzate, tra cui Analisi malware e rilevamento delle minacce sensibili ai dati. Trarre vantaggio da una struttura tariffaria più prevedibile e granulare che addebiti per ogni account di archiviazione, con costi aggiuntivi per le transazioni con volumi elevati. Questo nuovo piano tariffario include anche tutte le nuove funzionalità di sicurezza e i rilevamenti.

Nota

Se si usa Defender for Storage (versione classica) con prezzi per transazione o per account di archiviazione, è necessario eseguire la migrazione al nuovo piano Defender for Storage per accedere a queste funzionalità e prezzi. Informazioni sulla migrazione al nuovo piano defender per l'archiviazione.

Microsoft Defender per l'archiviazione è un livello nativo di intelligence di sicurezza di Azure che rileva tentativi insoliti e potenzialmente dannosi di accedere o sfruttare gli account di archiviazione. Usa funzionalità avanzate di rilevamento delle minacce e dati di Microsoft Threat Intelligence per fornire avvisi di sicurezza contestuali. Questi avvisi includono anche i passaggi per mitigare le minacce rilevate e prevenire attacchi futuri.

Microsoft Defender per l'archiviazione analizza continuamente le transazioni di Archiviazione BLOB di Azure, Azure Data Lake Storagee File di Azure servizi. Quando vengono rilevate attività potenzialmente dannose, vengono generati avvisi di sicurezza. Gli avvisi vengono visualizzati in Microsoft Defender per Cloud con i dettagli dell'attività sospetta, i passaggi di indagine appropriati, le azioni di correzione e le raccomandazioni sulla sicurezza.

I dati di telemetria analizzati di Archiviazione BLOB di Azure includono tipi di operazione, ad esempio Get BLOB, Put BLOB, Get Container ACL, List BLOB e Get BLOB. Esempi di tipi di operazioni di File di Azure analizzati includono Get File, Create File, List Files, Get File Properties e Put Range.

Defender per Archiviazione classica non accede ai dati dell'account di archiviazione e non ha alcun impatto sulle prestazioni.

Altre informazioni sui vantaggi, le funzionalità e le limitazioni di Defender for Storage. È anche possibile altre informazioni su Defender for Storage nell'episodio Defender for Storage della serie video Defender for Cloud nella serie video Field.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale (GA) |

| Prezzi: | Microsoft Defender per l'archiviazione viene fatturata come illustrato nei dettagli dei prezzi e nei piani Defender nel portale di Azure |

| Tipi di archiviazione protetti: | Archiviazione BLOB (Archiviazione Standard/PremiumV2, BLOB in blocchi) File di Azure (tramite API REST e SMB) Azure Data Lake Storage Gen2 (account Standard/Premium con spazi dei nomi gerarchici abilitati) |

| Cloud: |

Configurare Microsoft Defender per l'archiviazione (versione classica)

Configurare i prezzi per transazione per una sottoscrizione

Per i prezzi di Defender for Storage per transazione, è consigliabile abilitare Defender for Storage per ogni sottoscrizione in modo che tutti gli account di archiviazione esistenti e nuovi siano protetti. Se si vuole proteggere solo account specifici, configurare Defender per l'archiviazione per ogni account.

È possibile configurare Microsoft Defender per l'archiviazione nelle sottoscrizioni in diversi modi:

- Modello Terraform

- Modello Bicep

- Modello ARM

- PowerShell

- Interfaccia della riga di comando di Azure

- REST API

Modello Terraform

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione usando un modello Terraform, aggiungere questo frammento di codice al modello con l'ID parent_id sottoscrizione come valore:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Per disabilitare il piano, impostare il valore della pricingTier proprietà su Free e rimuovere la subPlan proprietà.

Altre informazioni sul modello di Resource Manager AzAPI di riferimento.

Modello Bicep

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione usando Bicep, aggiungere quanto segue al modello Bicep:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Per disabilitare il piano, impostare il valore della pricingTier proprietà su Free e rimuovere la subPlan proprietà.

Altre informazioni sul modello Bicep AzAPI di riferimento.

Modello ARM

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione usando un modello arm, aggiungere questo frammento JSON alla sezione risorse del modello di Resource Manager:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Per disabilitare il piano, impostare il valore della pricingTier proprietà su Free e rimuovere la subPlan proprietà.

Altre informazioni sul modello di Resource Manager AzAPI di riferimento.

PowerShell

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione tramite PowerShell:

Se non è già disponibile, installare il modulo Azure Az PowerShell.

Usare il cmdlet per accedere all'account

Connect-AzAccountAzure. Altre informazioni sull'accesso ad Azure con Azure PowerShell.Usare questi comandi per registrare la sottoscrizione al Microsoft Defender per il provider di risorse cloud:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Sostituire

<subscriptionId>con l'ID della sottoscrizione.Abilitare Microsoft Defender per l'archiviazione per la sottoscrizione con il

Set-AzSecurityPricingcmdlet:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Suggerimento

È possibile usare (GetAzSecurityPricingAz_Security) per visualizzare tutti i piani Defender for Cloud abilitati per la sottoscrizione.

Per disabilitare il piano, impostare il valore della -PricingTier proprietà su Free.

Altre informazioni sull'uso di PowerShell con Microsoft Defender per Cloud.

Interfaccia della riga di comando di Azure

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione tramite l'interfaccia della riga di comando di Azure:

Se non è già disponibile, installare l'interfaccia della riga di comando di Azure.

Usare il comando per accedere all'account

az loginAzure. Altre informazioni sull'accesso ad Azure con l'interfaccia della riga di comando di Azure.Usare questi comandi per impostare l'ID sottoscrizione e il nome:

az account set --subscription "<subscriptionId or name>"Sostituire

<subscriptionId>con l'ID della sottoscrizione.Abilitare Microsoft Defender per l'archiviazione per la sottoscrizione con il

az security pricing createcomando:az security pricing create -n StorageAccounts --tier "standard"

Suggerimento

È possibile usare il az security pricing show comando per visualizzare tutti i piani Defender for Cloud abilitati per la sottoscrizione.

Per disabilitare il piano, impostare il valore della -tier proprietà su free.

Altre informazioni sul az security pricing create comando.

API REST

Per abilitare Microsoft Defender per l'archiviazione a livello di sottoscrizione con prezzi per transazione tramite l'API REST del Microsoft Defender per cloud, creare una richiesta PUT con questo endpoint e corpo:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Sostituire {subscriptionId} con l'ID della sottoscrizione.

Per disabilitare il piano, impostare il valore della -pricingTier proprietà su Free e rimuovere il subPlan parametro.

Altre informazioni sui piani di aggiornamento di Defender con l'API REST in HTTP, Java, Go e JavaScript.

Configurare i prezzi per transazione per un account di archiviazione

È possibile configurare Microsoft Defender per Archiviazione con prezzi per transazione per account in diversi modi:

Modello ARM

Per abilitare Microsoft Defender per l'archiviazione per un account di archiviazione specifico con prezzi per transazione usando un modello di Resource Manager, usare il modello di Azure preparato.

Se si vuole disabilitare Defender per l'archiviazione nell'account:

- Accedere al portale di Azure.

- Passare all'account di archiviazione.

- Nella sezione Sicurezza e rete del menu Account di archiviazione selezionare Microsoft Defender for Cloud.

- Selezionare Disabilita.

PowerShell

Per abilitare Microsoft Defender per l'archiviazione per un account di archiviazione specifico con prezzi per transazione tramite PowerShell:

Se non è già disponibile, installare il modulo Azure Az PowerShell.

Usare il cmdlet Connect-AzAccount per accedere all'account Azure. Altre informazioni sull'accesso ad Azure con Azure PowerShell.

Abilitare Microsoft Defender per l'archiviazione per l'account di archiviazione desiderato con il

Enable-AzSecurityAdvancedThreatProtectioncmdlet:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Sostituire

<subscriptionId>,<resource-group>e<storage-account>con i valori per l'ambiente.

Se si desidera disabilitare i prezzi per transazione per un account di archiviazione specifico, usare il Disable-AzSecurityAdvancedThreatProtection cmdlet:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Altre informazioni sull'uso di PowerShell con Microsoft Defender per Cloud.

Interfaccia della riga di comando di Azure

Per abilitare Microsoft Defender per l'archiviazione per un account di archiviazione specifico con prezzi per transazione tramite l'interfaccia della riga di comando di Azure:

Se non è già disponibile, installare l'interfaccia della riga di comando di Azure.

Usare il comando per accedere all'account

az loginAzure. Altre informazioni sull'accesso ad Azure con l'interfaccia della riga di comando di Azure.Abilitare Microsoft Defender per l'archiviazione per la sottoscrizione con il

az security atp storage updatecomando:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Suggerimento

È possibile usare il az security atp storage show comando per verificare se Defender for Storage è abilitato in un account.

Per disabilitare Microsoft Defender per l'archiviazione per la sottoscrizione, usare il az security atp storage update comando:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

Altre informazioni sul comando az security atp storage .

Escludere un account di archiviazione da una sottoscrizione protetta nel piano di transazione

Quando si abilita Microsoft Defender per l'archiviazione in una sottoscrizione per i prezzi per transazione, tutti gli account di archiviazione di Azure correnti e futuri in tale sottoscrizione sono protetti. È possibile escludere account di archiviazione specifici da Defender per le protezioni di archiviazione usando l'portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

È consigliabile abilitare Defender per l'archiviazione nell'intera sottoscrizione per proteggere tutti gli account di archiviazione esistenti e futuri. Tuttavia, esistono alcuni casi in cui gli utenti vogliono escludere account di archiviazione specifici dalla protezione defender.

L'esclusione degli account di archiviazione dalle sottoscrizioni protette richiede:

- Aggiungere un tag per bloccare l'ereditazione dell'abilitazione della sottoscrizione.

- Disabilita Defender per Archiviazione (versione classica).

Nota

Valutare la possibilità di eseguire l'aggiornamento al nuovo piano defender per l'archiviazione se si dispone di account di archiviazione che si desidera escludere dal piano classico Defender for Storage. Non solo si risparmiano i costi per gli account pesanti delle transazioni, ma si otterrà anche l'accesso alle funzionalità di sicurezza avanzate. Altre informazioni sui vantaggi della migrazione al nuovo piano.

Gli account di archiviazione esclusi nella versione classica di Defender for Storage non vengono esclusi automaticamente quando si esegue la migrazione al nuovo piano.

Escludere una protezione dell'account di archiviazione di Azure in una sottoscrizione con prezzi per transazione

Per escludere un account di Archiviazione di Azure da Microsoft Defender per Archiviazione (versione classica), è possibile usare:

Usare PowerShell per escludere un account di archiviazione di Azure

Se il modulo Azure Az PowerShell non è installato, installarlo usando le istruzioni della documentazione di Azure PowerShell.

Uso di un account autenticato, connettersi ad Azure con il

Connect-AzAccountcmdlet, come illustrato in Accedere con Azure PowerShell.Definire il tag AzDefenderPlanAutoEnable nell'account di archiviazione con il

Update-AzTagcmdlet (sostituire ResourceId con l'ID risorsa dell'account di archiviazione pertinente):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeSe si ignora questa fase, le risorse non contrassegnate continuano a ricevere aggiornamenti giornalieri dai criteri di abilitazione a livello di sottoscrizione. Questo criterio consente di nuovo Defender per l'archiviazione nell'account. Altre informazioni sui tag in Usare i tag per organizzare le risorse di Azure e la gerarchia di gestione.

Disabilitare Microsoft Defender per l'archiviazione per l'account desiderato nella sottoscrizione pertinente con il

Disable-AzSecurityAdvancedThreatProtectioncmdlet (usando lo stesso ID risorsa):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Usare l'interfaccia della riga di comando di Azure per escludere un account di archiviazione di Azure

Se non è installata l'interfaccia della riga di comando di Azure, installarla usando le istruzioni della documentazione dell'interfaccia della riga di comando di Azure.

Usando un account autenticato, connettersi ad Azure con il comando come illustrato in Accedere con l'interfaccia della riga di comando di Azure e immettere le credenziali dell'account

loginquando richiesto:az loginDefinire il tag AzDefenderPlanAutoEnable nell'account di archiviazione con il

tag updatecomando (sostituire ResourceId con l'ID risorsa dell'account di archiviazione pertinente):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offSe si ignora questa fase, le risorse non contrassegnate continuano a ricevere aggiornamenti giornalieri dai criteri di abilitazione a livello di sottoscrizione. Questo criterio consente di nuovo Defender per l'archiviazione nell'account.

Suggerimento

Altre informazioni sui tag in az tag.

Disabilitare Microsoft Defender per l'archiviazione per l'account desiderato nella sottoscrizione pertinente con il

security atp storagecomando (usando lo stesso ID risorsa):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

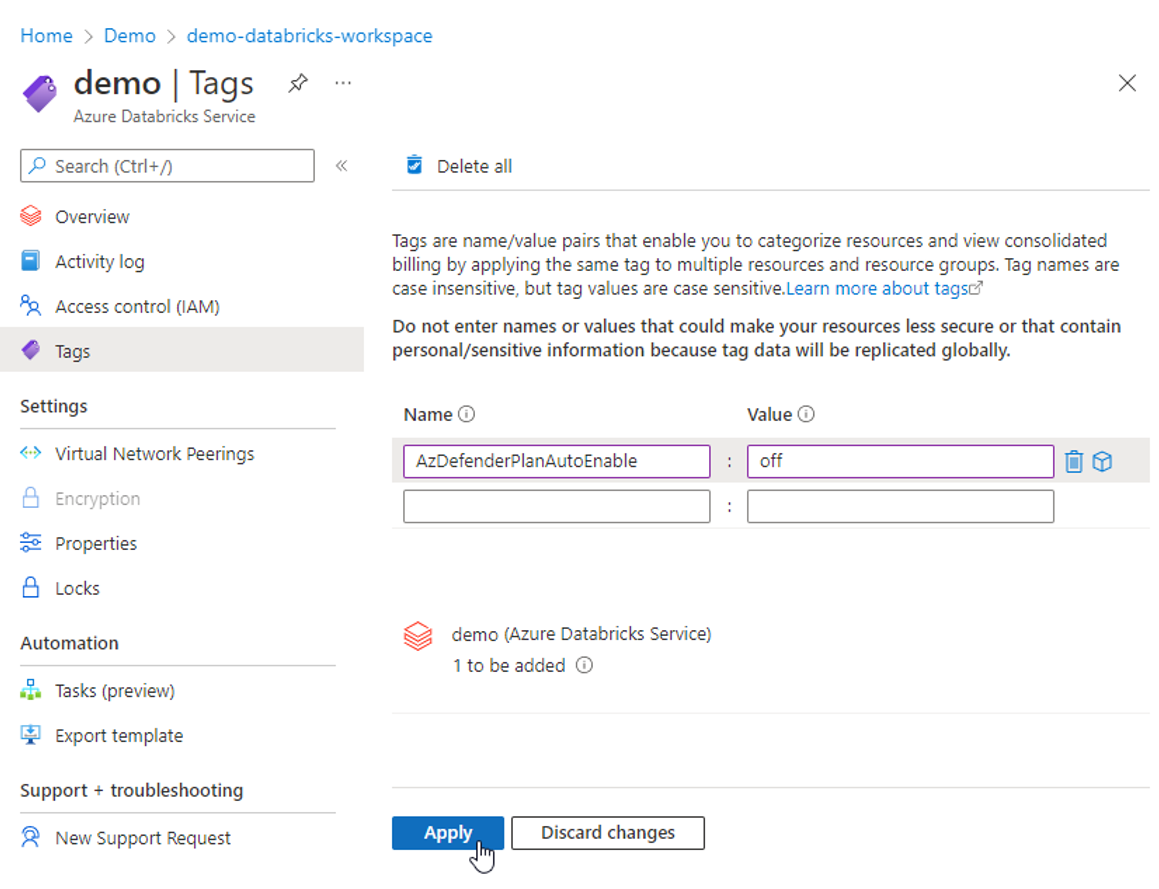

Escludere un account di archiviazione di Azure Databricks

Escludere un'area di lavoro di Databricks attiva

Microsoft Defender per l'archiviazione può escludere account di archiviazione dell'area di lavoro di Databricks attivi specifici, quando il piano è già abilitato in una sottoscrizione.

Per escludere un'area di lavoro di Databricks attiva:

Accedere al portale di Azure.

Passare aTagdi Azure Databricks>

Your Databricks workspace>.Nel campo Nome immettere

AzDefenderPlanAutoEnable.Nel campo Valore immettere

offe quindi selezionare Applica.

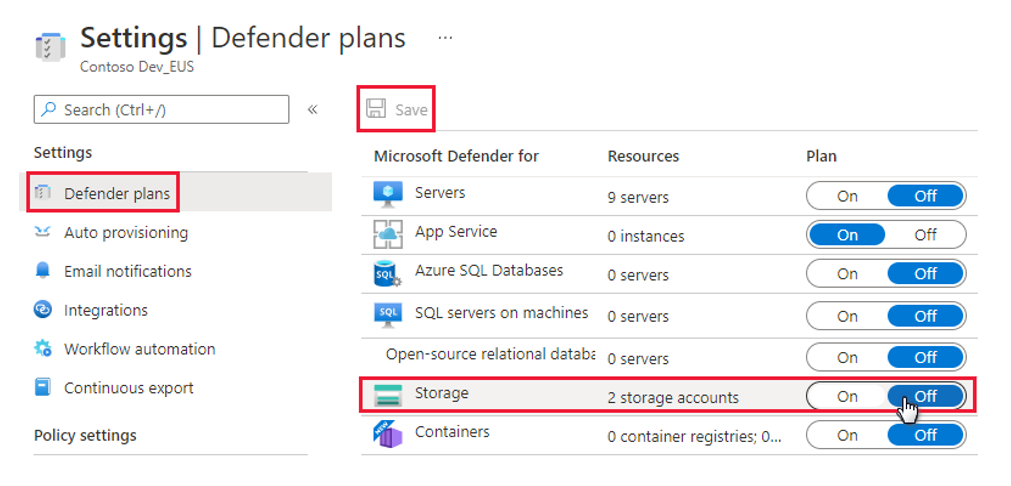

Passare a Microsoft Defender perle impostazioni>

Your subscriptiondell'ambiente cloud>.Disattivare il piano Defender for Storage e selezionare Salva.

Riabilitare Defender for Storage (versione classica) usando uno dei metodi supportati (non è possibile abilitare Defender for Storage classico dall'portale di Azure).

I tag vengono ereditati dall'account di archiviazione dell'area di lavoro Databricks e impediscono l'attivazione di Defender for Storage.

Nota

I tag non possono essere aggiunti direttamente all'account di archiviazione Di Databricks o al relativo gruppo di risorse gestito.

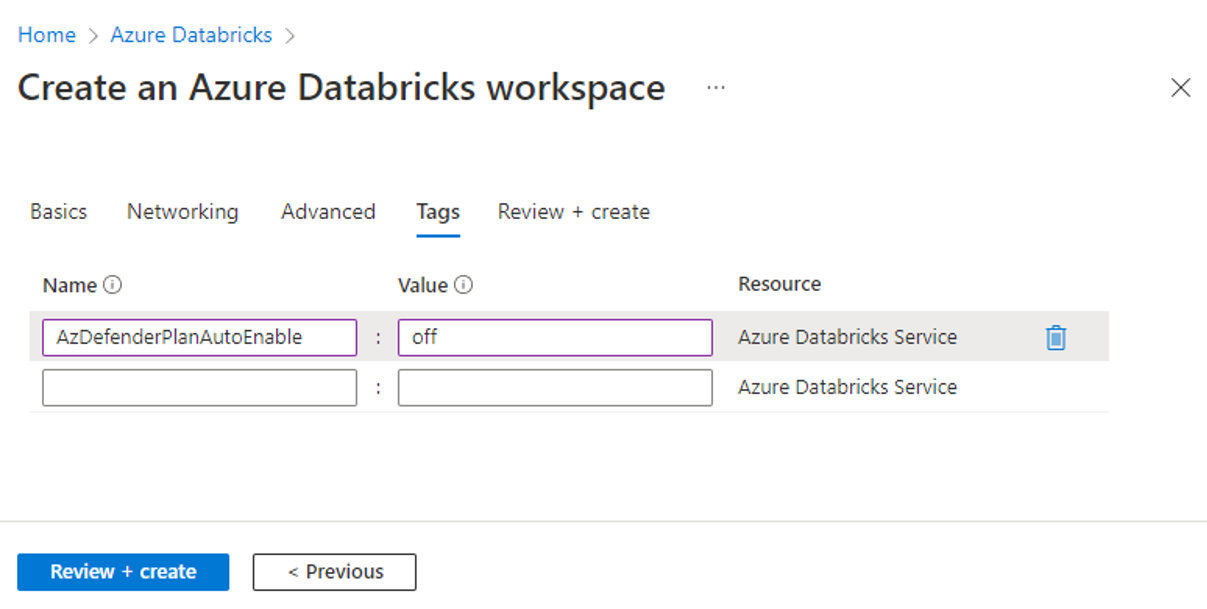

Impedire l'autoenabling in un nuovo account di archiviazione dell'area di lavoro Di Databricks

Quando si crea una nuova area di lavoro di Databricks, è possibile aggiungere un tag che impedisce l'abilitazione automatica dell'Microsoft Defender per l'account di archiviazione.

Per impedire l'abilitazione automatica in un nuovo account di archiviazione dell'area di lavoro Di Databricks:

Seguire questa procedura per creare una nuova area di lavoro di Azure Databricks.

Nella scheda Tag immettere un tag denominato

AzDefenderPlanAutoEnable.Immettere il valore

off.

Continuare a seguire le istruzioni per creare la nuova area di lavoro di Azure Databricks.

L'Microsoft Defender per l'account di archiviazione eredita il tag dell'area di lavoro Databricks, che impedisce l'attivazione automatica di Defender for Storage.

Passaggi successivi

- Vedere gli avvisi per Archiviazione di Azure

- Informazioni sulle funzionalità e i vantaggi di Defender per l'archiviazione

- Vedere domande comuni su Defender per Archiviazione classica.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per