Preparare il ritiro dell'agente di Log Analytics

L'agente di Log Analytics, noto anche come Microsoft Monitoring Agent (MMA) verrà ritirato ad agosto 2024. Di conseguenza, i piani defender per server e Defender per SQL nei computer in Microsoft Defender per il cloud verranno aggiornate e le funzionalità che si basano sull'agente di Log Analytics verranno riprogettati.

Questo articolo riepiloga i piani per il ritiro dell'agente.

Preparazione di Defender per server

Il piano Defender per server usa l'agente di Log Analytics nella disponibilità generale (GA) e in AMA per alcune funzionalità (in anteprima). Ecco cosa accade con queste funzionalità in futuro:

Per semplificare l'onboarding, tutte le funzionalità di sicurezza di Defender per server verranno fornite con un singolo agente (Microsoft Defender per endpoint), integrato dall'analisi automatica senza agente, senza alcuna dipendenza dall'agente di Log Analytics o da AMA.

- Le funzionalità di Defender per server, basate su AMA, sono attualmente in anteprima e non verranno rilasciate a livello generale.

- Le funzionalità in anteprima che si basano su AMA rimangono supportate fino a quando non viene fornita una versione alternativa della funzionalità, che si basa sull'integrazione di Defender per endpoint o sulla funzionalità di analisi del computer senza agente.

- Abilitando l'integrazione di Defender per endpoint e la funzionalità di analisi automatica senza agente prima che venga eseguita la deprecazione, la distribuzione di Defender per server sarà aggiornata e supportata.

Funzionalità

La tabella seguente riepiloga il modo in cui verranno fornite le funzionalità di Defender per server. La maggior parte delle funzionalità è già disponibile a livello generale usando l'integrazione di Defender per endpoint o l'analisi automatica senza agente. Il resto delle funzionalità sarà disponibile a livello generale al momento del ritiro dell'MMA o sarà deprecato.

| Funzionalità | Supporto corrente | Nuovo supporto | Nuovo stato dell'esperienza |

|---|---|---|---|

| Integrazione di Defender per endpoint per computer Windows di livello inferiore (Windows Server 2016/2012 R2) | Sensore Legacy Defender per endpoint, basato sull'agente di Log Analytics | Integrazione dell'agente unificata | - La funzionalità con l'agente unificato di MDE è disponibile a livello generale. - La funzionalità con il sensore legacy defender per endpoint che usa l'agente di Log Analytics sarà deprecata nel mese di agosto 2024. |

| Rilevamento delle minacce a livello di sistema operativo | Agente di Log Analytics | Integrazione dell'agente Defender per endpoint | La funzionalità con l'agente defender per endpoint è disponibile a livello generale. |

| Controlli adattivi delle applicazioni | Agente di Log Analytics (GA), AMA (anteprima) | --- | La funzionalità di controllo applicazioni adattivo è impostata per essere deprecata nell'agosto 2024. |

| Raccomandazioni per l'individuazione di Endpoint Protection | Raccomandazioni disponibili tramite il piano CSPM (Foundational Cloud Security Posture Management) e Defender per server, usando l'agente di Log Analytics (GA), AMA (anteprima) | Analisi automatica senza agente | - La funzionalità con l'analisi dei computer senza agente è stata rilasciata in anteprima all'inizio del 2024 come parte del piano Defender per server 2 e del piano Defender CSPM. - Le VM di Azure, le istanze di Google Cloud Platform (GCP) e le istanze di Amazon Web Services (AWS) sono supportate. I computer locali non sono supportati. |

| Raccomandazione per l'aggiornamento del sistema operativo mancante | Raccomandazioni disponibili nei piani di base di CSPM e Defender per server che usano l'agente di Log Analytics. | Integrazione con Update Manager, Microsoft | Nuove raccomandazioni basate sull'integrazione di Gestore aggiornamenti di Azure sono disponibili a livello generale e non hanno dipendenze dall'agente. |

| Configurazioni errate del sistema operativo (Microsoft Cloud Security Benchmark) | Consigli disponibili tramite i piani CSPM di base e Defender per server usando l'agente di Log Analytics, estensione Configurazione guest (anteprima). | Estensione configurazione guest, come parte del piano Defender per server 2. | - La funzionalità basata sull'estensione Configurazione guest verrà rilasciata a livello generale a settembre 2024 - Solo per i clienti Defender per il cloud: la funzionalità con l'agente log Analitica verrà deprecata a novembre 2024. - Il supporto di questa funzionalità per Docker-hub e set di scalabilità di macchine virtuali di Azure sarà deprecato nell'agosto 2024. |

| Monitoraggio dell'integrità dei file | Agente di Log Analytics, AMA (anteprima) | Integrazione dell'agente Defender per endpoint | La funzionalità con l'agente di Defender per endpoint sarà disponibile intorno ad agosto 2024. - Solo per i clienti Defender per il cloud: la funzionalità con l'agente log Analitica verrà deprecata a novembre 2024. - La funzionalità con AMA verrà deprecata quando viene rilasciata l'integrazione di Defender per endpoint. |

Vantaggio da 500 MB per l'inserimento dati

Per mantenere i 500 MB di abbuono di inserimento dati gratuito per i tipi di dati supportati, è necessario eseguire la migrazione da MMA ad AMA.

Nota

Il vantaggio è concesso a ogni computer AMA che fa parte di una sottoscrizione con il piano Defender per server 2 abilitato.

Il vantaggio è concesso all'area di lavoro in cui sta segnalando il computer.

La soluzione di sicurezza deve essere installata nell'area di lavoro correlata. Per altre informazioni su come eseguire questa operazione, vedere qui.

Se il computer segnala più di un'area di lavoro, il vantaggio verrà concesso solo a uno di essi.

Altre informazioni su come distribuire AMA.

Per i server SQL nei computer è consigliabile seguire la migrazione al processo di provisioning automatico dell'agente di Monitoraggio di Azure (AMA) SQL server-targeted.

Modifiche all'onboarding legacy di Defender per server piano 2 tramite l'agente di log Analitica

L'approccio legacy per eseguire l'onboarding dei server in Defender per server piano 2 in base all'agente di log Analitica e l'uso delle aree di lavoro log analitica è impostato anche per il ritiro:

L'esperienza di onboarding per l'onboarding di nuovi computer non Azure a Defender per server tramite agenti e aree di lavoro log Analitica viene rimossa dai pannelli inventario e Introduzione nel portale di Defender for Cloud.

Per evitare di perdere la copertura della sicurezza nei computer interessati connessi a un'area di lavoro log Analitica, con il ritiro dell'agente:

Se è stato eseguito l'onboarding di server non Azure (sia locali che multi-cloud) usando l'approccio legacy, è ora necessario connettere questi computer tramite i server abilitati per Azure Arc alle sottoscrizioni e ai connettori di Azure di Defender per server piano 2. Altre informazioni sulla distribuzione di computer Arc su larga scala.

- Se è stato usato l'approccio legacy per abilitare Defender per server Piano 2 nelle macchine virtuali di Azure selezionate, è consigliabile abilitare Defender per server Piano 2 nelle sottoscrizioni di Azure per questi computer. È quindi possibile escludere singoli computer dalla copertura di Defender per server usando la configurazione di Defender per server per risorsa.

Questo è un riepilogo dell'azione necessaria per ognuno dei server di cui è stato eseguito l'onboarding in Defender per server Piano 2 tramite l'approccio legacy:

| Tipo di computer | Azione necessaria per mantenere la copertura della sicurezza |

|---|---|

| Server locali | Onboarding in Arc e connesso a una sottoscrizione con Defender per server piano 2 |

| Macchine virtuali di Azure | Connettersi alla sottoscrizione con Defender per server piano 2 |

| Server multi-cloud | Connettersi al connettore multicloud con il provisioning di Azure Arc e Defender per server piano 2 |

Esperienza di raccomandazioni di Endpoint Protection - Linee guida per le modifiche e la migrazione

L'individuazione degli endpoint e le raccomandazioni sono attualmente fornite da Defender per il cloud Foundational CSPM e dai piani di Defender per server usando l'agente di Log Analytics in disponibilità generale o in anteprima tramite l'AMA. Questa esperienza verrà sostituita da raccomandazioni di sicurezza raccolte tramite l'analisi automatica senza agente.

Le raccomandazioni di Endpoint Protection vengono create in due fasi. La prima fase è l'individuazione di una soluzione di rilevamento e risposta degli endpoint. La seconda è la valutazione della configurazione della soluzione. Le tabelle seguenti forniscono informazioni dettagliate sulle esperienze correnti e nuove per ogni fase.

Informazioni su come gestire questi nuovi consigli di rilevamento e risposta degli endpoint (senza agente).

Soluzione di Rilevamento e risposta degli endpoint - Individuazione

| Area | Esperienza corrente (basata su AMA/MMA) | Nuova esperienza (basata sull'analisi automatica senza agente) |

|---|---|---|

| Cosa serve per classificare una risorsa come integra? | È in atto un antivirus. | È disponibile una soluzione di rilevamento e risposta degli endpoint. |

| Cosa serve per ottenere la raccomandazione? | Agente di Log Analytics | Analisi automatica senza agente |

| Quali piani sono supportati? | - Foundational CSPM (gratuito) - Defender per server Piano 1 e Piano 2 |

- Defender CSPM - Defender per i server Piano 2 |

| Quale correzione è disponibile? | Installare microsoft antimalware. | Installare Defender per endpoint in computer/sottoscrizioni selezionati. |

Soluzione di Rilevamento e risposta degli endpoint - Valutazione della configurazione

| Area | Esperienza corrente (basata su AMA/MMA) | Nuova esperienza (basata sull'analisi automatica senza agente) |

|---|---|---|

| Le risorse vengono classificate come non integre se uno o più controlli di sicurezza non sono integri. | Tre controlli di sicurezza: - La protezione in tempo reale è disattivata - Le firme non sono aggiornate. - Sia l'analisi rapida che l'analisi completa non vengono eseguite per sette giorni. |

Tre controlli di sicurezza: - L'antivirus è disattivato o parzialmente configurato - Le firme non sono aggiornate - Sia l'analisi rapida che l'analisi completa non vengono eseguite per sette giorni. |

| Prerequisiti per ottenere la raccomandazione | Una soluzione antimalware sul posto | Soluzione di rilevamento e risposta degli endpoint. |

Quali raccomandazioni sono deprecate?

La tabella seguente riepiloga il calendario delle raccomandazioni deprecate e sostituite.

Le nuove raccomandazioni basate sull'analisi automatica senza agente supportano sia il sistema operativo Windows che Linux nei computer multi-cloud.

Come funzionerà la sostituzione?

- Le raccomandazioni correnti fornite dall'agente di Log Analytics o dall'AMA verranno deprecate nel tempo.

- Alcune di queste raccomandazioni esistenti verranno sostituite da nuove raccomandazioni basate sull'analisi automatica senza agente.

- Le raccomandazioni attualmente disponibili nella disponibilità generale rimangono invariate fino al ritiro dell'agente di Log Analytics.

- Le raccomandazioni attualmente in anteprima verranno sostituite quando la nuova raccomandazione è disponibile in anteprima.

Cosa succede con il punteggio di sicurezza?

- Le raccomandazioni attualmente disponibili a livello generale continueranno a influire sul punteggio di sicurezza.

- Le nuove raccomandazioni attuali e future si trovano nello stesso controllo di Microsoft Cloud Security Benchmark, assicurandosi che non vi sia alcun impatto duplicato sul punteggio di sicurezza.

Come si preparano le nuove raccomandazioni?

- Assicurarsi che l'analisi dei computer senza agente sia abilitata come parte di Defender per server Piano 2 o Defender CSPM.

- Se adatto per l'ambiente in uso, per un'esperienza ottimale è consigliabile rimuovere le raccomandazioni deprecate quando la raccomandazione di sostituzione GA diventa disponibile. A tale scopo, disabilitare la raccomandazione nell'iniziativa predefinita Defender per il cloud in Criteri di Azure.

Esperienza di monitoraggio dell'integrità dei file - Linee guida per le modifiche e la migrazione

Microsoft Defender per server Piano 2 offre ora una nuova soluzione FIM (File Integrity Monitoring) basata sull'integrazione di Microsoft Defender per endpoint (MDE). Una volta che FIM basato su MDE è pubblico, l'esperienza FIM basata su AMA nel portale di Defender per il cloud verrà rimossa. A novembre, FIM basato su MMA sarà deprecato.

Migrazione da FIM su AMA

Se attualmente si usa FIM su AMA:

L'onboarding di nuove sottoscrizioni o server in FIM in base ad AMA e all'estensione di rilevamento delle modifiche, oltre a visualizzare le modifiche, non sarà più disponibile tramite il portale di Defender per il cloud a partire dal 30 maggio.

Se si desidera continuare a usare gli eventi FIM raccolti da AMA, è possibile connettersi manualmente all'area di lavoro pertinente e visualizzare le modifiche nella tabella Rilevamento modifiche con la query seguente:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeSe si desidera continuare l'onboarding di nuovi ambiti o configurare le regole di monitoraggio, è possibile usare manualmente le Regole di connessione dati per configurare o personalizzare vari aspetti della raccolta dati.

Microsoft Defender per il cloud consiglia di disabilitare FIM su AMA e di eseguire l'onboarding dell'ambiente nella nuova versione FIM basata su Defender per endpoint al rilascio.

Disabilitazione di FIM su AMA

Per disabilitare FIM su AMA, rimuovere la soluzione Rilevamento modifiche di Azure. Per altre informazioni, vedere Rimuovere la soluzione ChangeTracking.

In alternativa, è possibile rimuovere le regole di raccolta dei dati di rilevamento modifiche dei file correlate. Per altre informazioni, vedere Remove-AzDataCollectionRuleAssociation o Remove-AzDataCollectionRule.

Dopo aver disabilitato la raccolta di eventi di file usando uno dei metodi precedenti:

- I nuovi eventi smetteranno di essere raccolti nell'ambito selezionato.

- Gli eventi cronologici già raccolti rimangono archiviati nell'area di lavoro pertinente nella tabella ConfigurationChange nella sezione Rilevamento modifiche. Questi eventi rimarranno disponibili nell'area di lavoro pertinente in base al periodo di conservazione definito in questa area di lavoro. Per altre informazioni, vedere Funzionamento della conservazione e dell'archiviazione.

Migrazione da FIM tramite l'agente di Log Analytics (MMA)

Se attualmente si usa FIM tramite l'agente di Log Analytics (MMA):

FIM (File Integrity Monitoring) basato sull'agente di Log Analytics (MMA) verrà deprecato alla fine di novembre 2024.

Microsoft Defender per il cloud consiglia di disabilitare FIM su MMA e di eseguire l'onboarding dell'ambiente nella nuova versione FIM basata su Defender per endpoint al momento del rilascio.

Disabilitazione di FIM su MMA

Per disabilitare FIM su MMA, rimuovere la soluzione Rilevamento modifiche di Azure. Per altre informazioni, vedere Rimuovere la soluzione ChangeTracking.

Dopo aver disabilitato la raccolta di eventi di file:

- I nuovi eventi smetteranno di essere raccolti nell'ambito selezionato.

- Gli eventi cronologici già raccolti rimangono archiviati nell'area di lavoro pertinente nella tabella ConfigurationChange nella sezione Rilevamento modifiche. Questi eventi rimarranno disponibili nell'area di lavoro pertinente in base al periodo di conservazione definito in questa area di lavoro. Per altre informazioni, vedere Funzionamento della conservazione e dell'archiviazione.

Preparazione di Defender per SQL nei computer

Per altre informazioni su Defender per SQL Server nei computer, vedere il piano di deprecazione dell'agente di Log Analytics.

Se si usa il processo di provisioning automatico dell'agente di Log Analytics/agente di Monitoraggio di Azure, è consigliabile eseguire la migrazione al nuovo agente di monitoraggio di Azure per SQL Server nei computer che eseguono il provisioning automatico. Il processo di migrazione è facile e offre protezione continua per tutti i computer.

Eseguire la migrazione al processo di provisioning automatico AMA SQL server-targeted

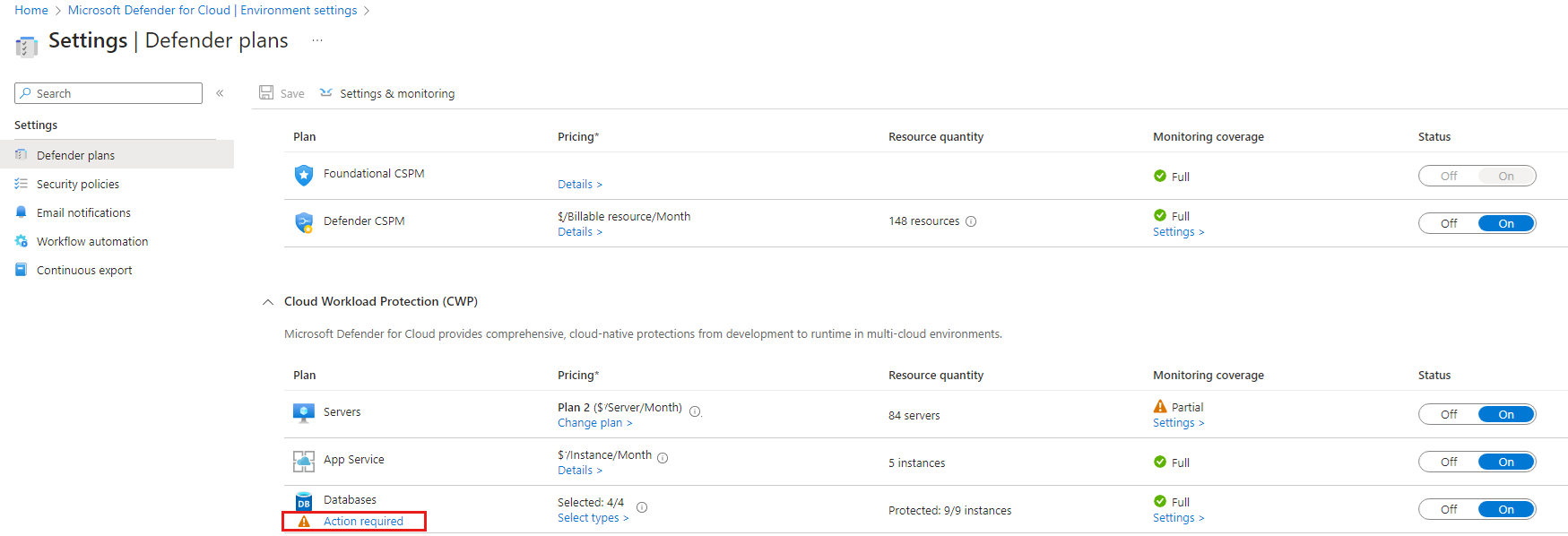

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

Nel piano Database selezionare Azione richiesta.

Nella finestra a comparsa selezionare Abilita.

Seleziona Salva.

Dopo aver abilitato il processo di provisioning automatico AMA SQL server-targeted, è necessario disabilitare il processo di provisioning automatico dell'agente di Log Analytics/agente di Monitoraggio di Azure e disinstallare MMA in tutti i server SQL:

Per disabilitare l'agente di Log Analytics:

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

In Piano di database selezionare Impostazioni.

Impostare l'agente di Log Analytics su Off.

Seleziona Continua.

Seleziona Salva.

Pianificazione della migrazione

È consigliabile pianificare la migrazione dell'agente in base ai requisiti aziendali. La tabella riepiloga le linee guida.

| Si usa Defender per server? | Queste funzionalità di Defender per server sono necessarie in disponibilità generale: monitoraggio dell'integrità dei file, raccomandazioni sulla protezione degli endpoint, raccomandazioni sulla baseline di sicurezza? | Si usa Defender per i server SQL nei computer o nella raccolta di log AMA? | Piano di migrazione |

|---|---|---|---|

| Sì | Sì | No | 1. Abilitare l'integrazione di Defender per endpoint e l'analisi dei computer senza agente. 2. Attendere la disponibilità generale di tutte le funzionalità con la piattaforma alternativa (è possibile usare la versione di anteprima precedente). 3. Quando le funzionalità sono disponibili a livello generale, disabilitare l'agente di Log Analytics. |

| No | --- | No | È ora possibile rimuovere l'agente di Log Analytics. |

| No | --- | Sì | 1. È ora possibile eseguire la migrazione al provisioning automatico di SQL per AMA. 2. Disabilitare l'agente di Log Analytics/Monitoraggio di Azure. |

| Sì | Sì | Sì | 1. Abilitare l'integrazione di Defender per endpoint e l'analisi dei computer senza agente. 2. È possibile usare l'agente di Log Analytics e AMA side-by-side per ottenere tutte le funzionalità nella disponibilità generale. Altre informazioni sull'esecuzione affiancata di agenti. 3. Eseguire la migrazione al provisioning automatico di SQL per AMA in Defender per SQL nei computer. In alternativa, avviare la migrazione dall'agente di Log Analytics ad AMA nel mese di aprile 2024. 4. Al termine della migrazione, disabilitare l'agente di Log Analytics. |

| Sì | No | Sì | 1. Abilitare l'integrazione di Defender per endpoint e l'analisi dei computer senza agente. 2. È ora possibile eseguire la migrazione al provisioning automatico di SQL per AMA in Defender per SQL nei computer. 3. Disabilitare l'agente di Log Analytics. |