Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'analisi automatica senza agente in Microsoft Defender per il cloud migliora il comportamento di sicurezza dei computer connessi a Defender per il cloud. L'analisi automatica senza agente include funzionalità come l'analisi dell'inventario software, le vulnerabilità, i segreti e il malware.

- L'analisi senza agente non richiede agenti installati o connettività di rete e non influisce sulle prestazioni del computer.

- È possibile attivare o disattivare l'analisi del computer senza agente, ma non è possibile disabilitare le singole funzionalità.

- Le analisi vengono eseguite solo nelle macchine virtuali in esecuzione. Se la macchina virtuale è disattivata durante l'analisi, non verrà analizzata.

- L'analisi viene eseguita in base a una pianificazione non configurabile ogni 24 ore.

Quando si attiva Defender per server piano 2 o il piano CSPM (Defender Cloud Security Posture Management), l'analisi automatica senza agente è abilitata per impostazione predefinita. Se necessario, è possibile usare le istruzioni riportate in questo articolo per abilitare manualmente l'analisi automatica senza agente.

Prerequisiti

| Requisito | Dettagli |

|---|---|

| Pianificare | Per utilizzare l'analisi senza agente del Piano CSPM di Defender o di Defender per Server Piano 2, è necessario abilitarlo. Quando si abilita l'analisi senza agente su entrambi i piani, l'impostazione viene abilitata per entrambi i piani. |

| Analisi malware | L'analisi malware è disponibile solo quando Defender per server piano 2 è abilitato. Per la scansione malware delle macchine virtuali dei nodi Kubernetes, è necessario Defender per Server Piano 2 o il piano Defender per Contenitori. |

| Computer supportati | L'analisi automatica senza agente è disponibile per le macchine virtuali di Azure, le istanze di calcolo AWS EC2 e GCP connesse a Defender per il cloud. |

| Macchine virtuali di Azure | L'analisi senza agente è disponibile nelle macchine virtuali standard di Azure con: - Dimensioni massime del disco consentite: 4 TB (somma di tutti i dischi) - Numero massimo di dischi consentiti: 6 - Set di scalabilità di macchine virtuali - Flex Supporto per i dischi che sono: - Non crittografato - Crittografato (dischi gestiti utilizzando la crittografia di Azure Storage con chiavi gestite dalla piattaforma (PMK)) - Crittografato con chiavi gestite dal cliente. |

| AWS | L'analisi senza agente è disponibile in EC2, istanze di scalabilità automatica e dischi non crittografati, crittografati PMK e crittografati CMK. |

| GCP | L'analisi senza agente è disponibile in istanze di calcolo, gruppi di istanze (gestiti e non gestiti), con chiavi di crittografia gestite da Google e chiave di crittografia gestita dal cliente (CMEK) |

| Nodi Kubernetes | È disponibile l'analisi senza agente di vulnerabilità e malware nelle macchine virtuali del nodo Kubernetes. Per la valutazione della vulnerabilità, è necessario il piano Defender per server piano 2 o Defender per contenitori o il piano CSPM (Defender Cloud Security Posture Management). Per la scansione di malware, è necessario Defender per server Piano 2 o Defender per Contenitori. |

| Autorizzazioni | Esaminare le autorizzazioni usate da Defender per il cloud per l'analisi senza agente. |

| Non supportata | Tipo di disco: se uno dei dischi della macchina virtuale è presente in questo elenco, la macchina virtuale non verrà analizzata: - UltraSSD_LRS - PremiumV2_LRS Tipo di risorsa: - Macchine virtuali Databricks File system: - UFS (file system Unix) - ReFS (Resilient File System) - ZFS (membro ZFS) Formati di archiviazione RAID e a blocchi - OracleASM (Oracle Automatic Storage Management) - DRBD (dispositivo a blocchi replicati distribuiti) - Linux_Raid_Member Meccanismi di integrità: - DM_Verity_Hash - Scambiare |

Abilitare l'analisi senza agente in Azure

In Defender per il Cloud, aprire le Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Per il piano CSPM di Defender o Defender per server piano 2, selezionare Impostazioni.

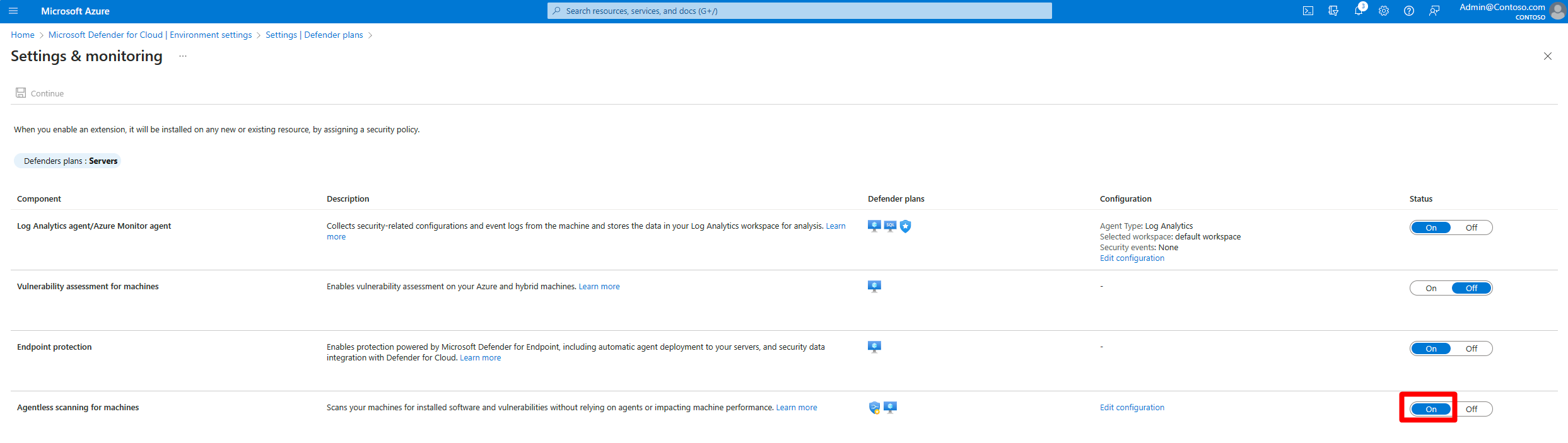

In Impostazioni e monitoraggio attivare l'analisi senza agente per i computer.

Seleziona Salva.

Abilitare per le macchine virtuali di Azure con dischi crittografati cmk

Per l'analisi senza agente delle macchine virtuali di Azure con dischi crittografati CMK, è necessario concedere a Defender per il Cloud autorizzazioni aggiuntive sui Key Vaults utilizzati per la crittografia CMK delle macchine virtuali, per creare una copia sicura dei dischi.

Per assegnare manualmente le autorizzazioni su un Key Vault, eseguire le operazioni seguenti:

-

insiemi di credenziali delle chiavi con autorizzazioni non di controllo degli accessi in base al ruolo: assegnare a "Provider di risorse Scanner server di Microsoft Defender per il cloud" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) queste autorizzazioni: Acquisizione chiave, Wrapping della chiave, Annullamento del wrapping della chiave. -

Insiemi di credenziali delle chiavi che usano autorizzazioni di controllo degli accessi in base al ruolo: assegnare a "Provider di risorse Scanner server di Microsoft Defender per il cloud" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) il ruolo predefinito Utente di crittografia del servizio di crittografia di Key Vault.

-

insiemi di credenziali delle chiavi con autorizzazioni non di controllo degli accessi in base al ruolo: assegnare a "Provider di risorse Scanner server di Microsoft Defender per il cloud" (

Per assegnare queste autorizzazioni su larga scala per più Key Vault, usare questo script.

Abilitare l'analisi senza agente in AWS

In Defender per il Cloud, aprire le Impostazioni ambiente.

Selezionare l'account appropriato.

Per le due soluzioni Defender Cloud Security Posture Management (CSPM) o Microsoft Defender per server piano P2, selezionare Impostazioni.

Quando si abilita l'analisi senza agente su entrambi i piani, l'impostazione si applica a entrambi i piani.

Nel riquadro delle impostazioni, attivare Analisi senza agente per i computer.

Selezionare Salva e Avanti: Configura accesso.

Scaricare il modello CloudFormation.

Usando il modello CloudFormation scaricato, creare lo stack in AWS seguendo le istruzioni a schermo. Se si esegue l'onboarding di un account di gestione, è necessario eseguire il modello CloudFormation sia come Stack, sia come StackSet. I connettori saranno creati per gli account dei membri entro 24 ore dopo l'onboarding.

Selezionare Avanti: Esamina e genera.

Selezionare Aggiorna.

Dopo aver abilitato l'analisi senza agente, le informazioni sull'inventario e sulle vulnerabilità del software vengono aggiornate automaticamente in Defender per il cloud.

Abilitare l'analisi senza agente in GCP

In Defender per il cloud selezionare Impostazioni ambiente.

Selezionare il progetto o l'organizzazione pertinente.

Per le due soluzioni Defender Cloud Security Posture Management (CSPM) o Microsoft Defender per server piano P2, selezionare Impostazioni.

Impostare l'analisi senza agente su Attiva.

Selezionare Salva e Avanti: Configura accesso.

Copiare lo script di introduzione.

Eseguire lo script di onboarding nell'ambito dell'organizzazione/del progetto GCP (portale GCP o interfaccia della riga di comando gcloud).

Selezionare Avanti: Esamina e genera.

Selezionare Aggiorna.

Contenuto correlato

Altre informazioni su: