Abilitare l'analisi senza agente per le macchine virtuali

L'analisi senza agente offre visibilità sulle vulnerabilità software e software installate nei carichi di lavoro per estendere la copertura della valutazione della vulnerabilità ai carichi di lavoro del server senza che sia installato un agente di valutazione della vulnerabilità.

La valutazione della vulnerabilità senza agente usa il motore di Gestione delle vulnerabilità di Microsoft Defender per valutare le vulnerabilità nel software installato nelle macchine virtuali, senza richiedere l'installazione di Defender per endpoint. La valutazione della vulnerabilità mostra l'inventario software e i risultati della vulnerabilità nello stesso formato delle valutazioni basate su agenti.

Compatibilità con le soluzioni di valutazione delle vulnerabilità basate su agenti

Defender per il cloud supporta già analisi di vulnerabilità basate su agente diverse, tra cui Gestione delle vulnerabilità di Microsoft Defender (MDVM), BYOL e Qualys. L'analisi senza agente estende la visibilità dei Defender per il cloud per raggiungere più dispositivi.

Quando si abilita la valutazione della vulnerabilità senza agente:

Se non sono state abilitate soluzioni di valutazione della vulnerabilità integrate esistenti in una delle macchine virtuali nella sottoscrizione, Defender per il cloud abilita automaticamente MDVM per impostazione predefinita.

Se si seleziona Gestione delle vulnerabilità di Microsoft Defender come parte di un'integrazione con Microsoft Defender per endpoint, Defender per il cloud mostra una visualizzazione unificata e consolidata che ottimizza copertura e freschezza.

- I computer coperti da una sola origine (Defender Vulnerability Management o senza agente) mostrano i risultati di tale origine.

- I computer coperti da entrambe le origini mostrano i risultati basati sull'agente solo per aumentare la freschezza.

Se si seleziona Valutazione della vulnerabilità con Qualys o integrazioni BYOL: Defender per il cloud mostra i risultati basati su agente per impostazione predefinita. I risultati dell'analisi senza agente vengono visualizzati per i computer che non dispongono di un agente installato o da computer che non segnalano correttamente i risultati.

Per modificare il comportamento predefinito in modo da visualizzare sempre i risultati di MDVM (indipendentemente dal fatto che una soluzione agente di terze parti) selezionare l'impostazione Gestione delle vulnerabilità di Microsoft Defender nella soluzione di valutazione della vulnerabilità.

Abilitazione dell'analisi senza agente per i computer

Quando si abilita Defender Cloud Security Posture Management (CSPM) o Defender for Servers P2, l'analisi senza agente è abilitata per impostazione predefinita.

Se è già abilitato Defender per server P2 e l'analisi senza agente è disattivata, è necessario attivare manualmente l'analisi senza agente.

È possibile abilitare l'analisi senza agente in

Nota

L'analisi di malware senza agente è disponibile solo se è stato abilitato Defender per server piano 2

Valutazione della vulnerabilità senza agente in Azure

Per abilitare la valutazione della vulnerabilità senza agente in Azure:

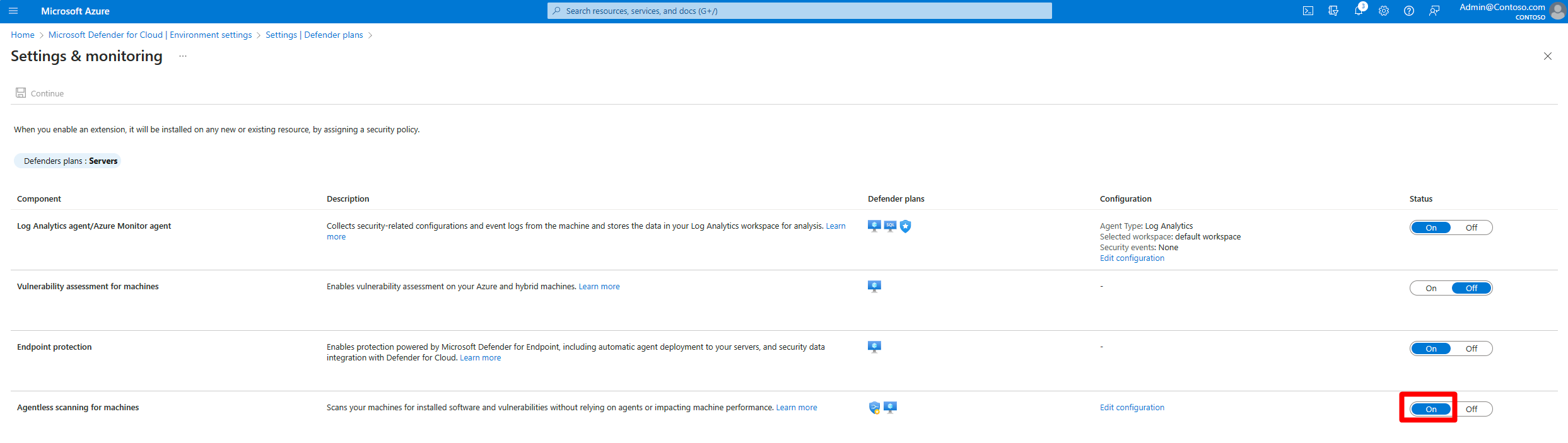

Dal menu di Defender per il cloud aprire Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Per il piano Defender Cloud Security Posture Management (CSPM) o Defender for Servers P2, selezionare Impostazioni.

Le impostazioni di analisi senza agente vengono condivise sia da Defender Cloud Security Posture Management (CSPM) che da Defender per server P2. Quando si abilita l'analisi senza agente in entrambi i piani, l'impostazione è abilitata per entrambi i piani.

Nel riquadro delle impostazioni attivare l'analisi senza agente per i computer.

Seleziona Salva.

Per abilitare l'analisi dei dischi crittografati cmk in Azure (anteprima):To enable scanning of CMK encrypted disks in Azure (preview):

Per l'analisi senza agente per coprire le macchine virtuali di Azure con dischi crittografati cmk, è necessario concedere Defender per il cloud autorizzazioni aggiuntive per creare una copia sicura di questi dischi. A tale scopo, sono necessarie autorizzazioni aggiuntive per gli insiemi di credenziali delle chiavi usati per la crittografia della chiave gestita dal cliente per le macchine virtuali.

Per assegnare manualmente le autorizzazioni, seguire le istruzioni seguenti in base al tipo di insieme di credenziali delle chiavi:

- Per gli insiemi di credenziali delle chiavi che usano autorizzazioni non di controllo degli accessi in base al ruolo, assegnare "provider di risorse scanner di server Microsoft Defender per il cloud" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) queste autorizzazioni: Recupero chiavi, Wrapping della chiave, Annullamento del wrapping della chiave. - Per gli insiemi di credenziali delle chiavi che usano le autorizzazioni di controllo degli accessi in base al ruolo, assegnare il ruolo predefinito "Provider di risorse scanner di server Microsoft Defender per il cloud server" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) il ruolo predefinito Crittografia servizio crittografia chiavi dell'insieme di credenziali delle chiavi.

Per assegnare queste autorizzazioni su larga scala, è anche possibile usare questo script.

Per altre informazioni, vedere Autorizzazioni di analisi senza agente.

Valutazione della vulnerabilità senza agente in AWS

Dal menu di Defender per il cloud aprire Impostazioni ambiente.

Selezionare l'account pertinente.

Per il piano Defender Cloud Security Posture Management (CSPM) o Defender for Servers P2, selezionare Impostazioni.

Quando si abilita l'analisi senza agente in entrambi i piani, l'impostazione si applica a entrambi i piani.

Nel riquadro delle impostazioni attivare l'analisi senza agente per i computer.

Selezionare Salva e Avanti: Configura accesso.

Scaricare il modello CloudFormation.

Usando il modello CloudFormation scaricato, creare lo stack in AWS come indicato sullo schermo. Se si esegue l'onboarding di un account di gestione, è necessario eseguire il modello CloudFormation sia come Stack che come StackSet. I connettori verranno creati per gli account membro fino a 24 ore dopo l'onboarding.

Selezionare Avanti: Esamina e genera.

Selezionare Aggiorna.

Dopo aver abilitato l'analisi senza agente, le informazioni sull'inventario software e sulle vulnerabilità vengono aggiornate automaticamente in Defender per il cloud.

Abilitare l'analisi senza agente in GCP

In Defender per il cloud selezionare Impostazioni ambiente.

Selezionare il progetto o l'organizzazione pertinente.

Per il piano Defender Cloud Security Posture Management (CSPM) o Defender for Servers P2, selezionare Impostazioni.

Attivare o disattivare l'analisi senza agente su Sì.

Selezionare Salva e Avanti: Configura accesso.

Copiare lo script di onboarding.

Eseguire lo script di onboarding nell'ambito dell'organizzazione/progetto GCP (portale GCP o interfaccia della riga di comando gcloud).

Selezionare Avanti: Esamina e genera.

Selezionare Aggiorna.

Testare la distribuzione dello scanner di malware senza agente

Gli avvisi di sicurezza vengono visualizzati nel portale solo nei casi in cui vengono rilevate minacce nell'ambiente. Se non si dispone di avvisi, potrebbe essere dovuto al fatto che non sono presenti minacce per l'ambiente. È possibile testare per verificare che il dispositivo sia stato eseguito correttamente l'onboarding e la creazione di report per Defender per il cloud creando un file di test.

Creare un file di test per Linux

Aprire una finestra del terminale nella macchina virtuale.

Eseguire il comando seguente:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

L'avviso MDC_Test_File malware was detected (Agentless) verrà visualizzato entro 24 ore nella pagina Defender per il cloud Avvisi e nel portale di Defender XDR.

Creare un file di test per Windows

Creare un file di test con un documento di testo

Creare un file di testo nella macchina virtuale.

Incollare il testo

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$nel file di testo.Importante

Assicurarsi che nel file di testo non siano presenti spazi o righe aggiuntivi.

Salvare il file.

Aprire il file per verificare che contenga il contenuto della fase 2.

L'avviso MDC_Test_File malware was detected (Agentless) verrà visualizzato entro 24 ore nella pagina Defender per il cloud Avvisi e nel portale di Defender XDR.

Creare un file di test con PowerShell

Aprire PowerShell nella macchina virtuale.

Eseguire il comando seguente.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

L'avviso MDC_Test_File malware was detected (Agentless) verrà visualizzato entro 24 ore nella pagina Defender per il cloud Avvisi e nel portale di Defender XDR.

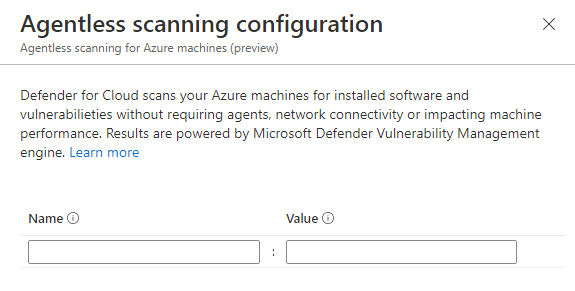

Escludere i computer dall'analisi

L'analisi senza agente si applica a tutti i computer idonei nella sottoscrizione. Per impedire l'analisi di computer specifici, è possibile escludere i computer dall'analisi senza agente in base ai tag di ambiente preesistenti. Quando Defender per il cloud esegue l'individuazione continua per i computer, le macchine escluse vengono ignorate.

Per configurare i computer per l'esclusione:

In Defender per il cloud selezionare Impostazioni ambiente.

Selezionare la sottoscrizione pertinente o il connettore multicloud.

Per il piano Defender Cloud Security Posture Management (CSPM) o Defender for Servers P2, selezionare Impostazioni.

Per l'analisi senza agente, selezionare Modifica configurazione.

Immettere il nome e il valore del tag applicabili ai computer da esentare. È possibile immettere

multiple tag:valuecoppie.

Seleziona Salva.

Contenuto correlato

Altre informazioni su:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per