Distribuire e configurare Firewall di Azure in una rete ibrida tramite il portale di Azure

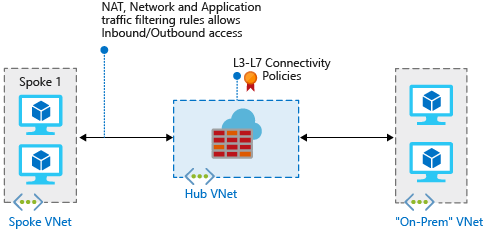

Quando si connette la rete locale a una rete virtuale di Azure per creare una rete ibrida, la possibilità di controllare l'accesso alle risorse di rete di Azure è una parte importante di un piano di sicurezza complessivo.

È possibile usare Firewall di Azure per controllare l'accesso alla rete in una rete ibrida usando regole che definiscono il traffico di rete consentito e negato.

Per questo articolo vengono create tre reti virtuali:

- VNet-Hub: il firewall si trova in questa rete virtuale.

- VNet-Spoke: la rete virtuale spoke rappresenta il carico di lavoro che si trova in Azure.

- VNet-Onprem: la rete virtuale locale rappresenta una rete locale. In una distribuzione effettiva è possibile connettersi usando una connessione di rete privata virtuale (VPN) o una connessione Azure ExpressRoute. Per semplicità, questo articolo usa una connessione gateway VPN e una rete virtuale situata in Azure rappresenta una rete locale.

Se invece si vuole usare Azure PowerShell per completare le procedure descritte in questo articolo, vedere Distribuire e configurare Firewall di Azure in una rete ibrida usando Azure PowerShell.

Nota

Questo articolo usa le regole di Firewall di Azure classiche per gestire il firewall. Il metodo preferito consiste nell'usare un criterio Firewall di Azure Manager. Per completare questa procedura usando un criterio di Firewall di Azure Manager, vedere Esercitazione: Distribuire e configurare Firewall di Azure e criteri in una rete ibrida usando il portale di Azure.

Prerequisiti

Una rete ibrida usa il modello di architettura hub-spoke per instradare il traffico tra reti virtuali di Azure e reti locali. L'architettura hub-spoke presenta i requisiti seguenti:

Impostare Usa il gateway o il server di route della rete virtuale quando si esegue il peering di VNet-Hub su VNet-Spoke. Nell'architettura di rete hub-spoke il transito tramite gateway consente alle reti virtuali spoke di condividere il gateway VPN nell'hub invece di distribuire gateway VPN in ogni rete virtuale spoke.

Inoltre, le route alle reti virtuali connesse al gateway o alle reti locali vengono propagate automaticamente alle tabelle di routing per le reti virtuali con peering tramite il transito del gateway. Per altre informazioni, vedere Configurare il transito tramite gateway VPN per il peering di reti virtuali.

Impostare Usa i gateway della rete virtuale remota o il server di route quando si esegue il peering di VNet-Spoke su VNet-Hub. Se si impostaNo i gateway o il server di route della rete virtuale remota e viene impostato anche l'opzione Usa gateway o Server di route della rete virtuale nel peering remoto, la rete virtuale spoke usa i gateway della rete virtuale remota per il transito.

Per instradare il traffico della subnet spoke attraverso il firewall hub, è possibile usare una route definita dall'utente (UDR) che punta al firewall con l'opzione propagazione route del gateway di rete virtuale disabilitata. La disabilitazione di questa opzione impedisce la distribuzione delle route alle subnet spoke, quindi le route apprese non possono essere in conflitto con la route definita dall'utente. Se si vuole mantenere abilitata la propagazione della route del gateway di rete virtuale, assicurarsi di definire route specifiche al firewall per eseguire l'override delle route pubblicate dall'ambiente locale tramite BGP (Border Gateway Protocol).

Configurare una route definita dall'utente nella subnet del gateway dell'hub che punti all'indirizzo IP del firewall come hop successivo per le reti spoke. Non è richiesta alcuna route definita dall'utente nella subnet Firewall di Azure, perché apprende le route da BGP.

La sezione Creare le route più avanti in questo articolo illustra come creare queste route.

Connettività diretta al Firewall di Azure. Se la subnet AzureFirewallSubnet apprende una route predefinita alla rete locale tramite BGP, è necessario eseguirne l'override usando una route definita dall'utente 0.0.0.0/0 con il NextHopType valore impostato come Internet per mantenere la connettività Internet diretta.

Nota

È possibile configurare Firewall di Azure per supportare il tunneling forzato. Per altre informazioni, vedere Tunneling forzato di Firewall di Azure.

Il traffico tra reti virtuali con peering diretto viene instradato direttamente, anche se una route definita dall'utente punta a Firewall di Azure come gateway predefinito. Per inviare il traffico da subnet a subnet al firewall in questo scenario, una route definita dall'utente deve contenere il prefisso di rete della subnet di destinazione in modo esplicito in entrambe le subnet.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Creare la rete virtuale dell'hub del firewall

Creare prima di tutto il gruppo di risorse per contenere le risorse:

- Accedere al portale di Azure.

- Nella home page portale di Azure selezionare Gruppi di risorse>Crea.

- Seleziona la tua sottoscrizione in Sottoscrizione.

- In Gruppo di risorse immettere RG-fw-hybrid-test.

- Per Area selezionare la area desiderata. Tutte le risorse create in un secondo momento devono trovarsi nella stessa area.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Creare quindi la rete virtuale.

Nota

Le dimensioni della subnet AzureFirewallSubnet sono /26. Per altre informazioni sulle dimensioni delle subnet, vedere le domande frequenti su Firewall di Azure.

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere rete virtuale.

- Selezionare Rete virtuale e quindi Crea.

- In Gruppo di risorse selezionare RG-fw-hybrid-test.

- In Nome rete virtuale immettere VNet-Hub.

- In Area selezionare l'area usata in precedenza.

- Selezionare Avanti.

- Nella scheda Sicurezza selezionare Avanti.

- Per Spazio indirizzi IPv4 eliminare l'indirizzo predefinito e immettere 10.5.0.0/16.

- In Subnet eliminare la subnet predefinita.

- Selezionare Aggiungi una subnet.

- Nella pagina Aggiungi una subnet selezionare Firewall di Azure per Modello subnet.

- Selezionare Aggiungi.

Creare una seconda subnet per il gateway:

- Selezionare Aggiungi una subnet.

- Per Modello subnet selezionare Rete virtuale Gateway.

- Per Indirizzo iniziale accettare il valore predefinito 10.5.1.0.

- Per Dimensioni subnet accettare il valore predefinito /27.

- Selezionare Aggiungi.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Creare la rete virtuale spoke

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere rete virtuale.

- Selezionare Rete virtuale e quindi Crea.

- In Gruppo di risorse selezionare RG-fw-hybrid-test.

- In Nome immettere VNet-Spoke.

- In Area selezionare l'area usata in precedenza.

- Selezionare Avanti.

- Nella scheda Sicurezza selezionare Avanti.

- Per Spazio indirizzi IPv4, eliminare l'indirizzo predefinito e immettere 10.6.0.0/16.

- In Subnet eliminare la subnet predefinita.

- Selezionare Aggiungi una subnet.

- In Nome immettere SN-Workload.

- Per Indirizzo iniziale accettare il valore predefinito 10.6.0.0.

- Per Dimensioni subnet accettare il valore predefinito /24.

- Selezionare Aggiungi.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Creare la rete virtuale locale

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere rete virtuale.

- Selezionare Rete virtuale e quindi Crea.

- In Gruppo di risorse selezionare RG-fw-hybrid-test.

- In Nome immettere VNet-Onprem.

- In Area selezionare l'area usata in precedenza.

- Selezionare Avanti.

- Nella scheda Sicurezza selezionare Avanti.

- Per Spazio indirizzi IPv4, eliminare l'indirizzo predefinito e immettere 192.168.0.0/16.

- In Subnet eliminare la subnet predefinita.

- Selezionare Aggiungi una subnet.

- In Nome immettere SN-Corp.

- Per Indirizzo iniziale accettare il valore predefinito 192.168.0.0.

- Per Dimensioni subnet accettare il valore predefinito /24.

- Selezionare Aggiungi.

Creare ora una seconda subnet per il gateway:

- Selezionare Aggiungi una subnet.

- Per Modello subnet selezionare Rete virtuale Gateway.

- Per Indirizzo iniziale accettare il valore predefinito 192.168.1.0.

- Per Dimensioni subnet accettare il valore predefinito /27.

- Selezionare Aggiungi.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Configurare e distribuire il firewall

Distribuire il firewall nella rete virtuale dell'hub firewall:

Nella home page del portale di Azure selezionare Crea una risorsa.

Nella casella di ricerca immettere firewall.

Selezionare Firewall e quindi Crea.

Nella pagina Crea un firewall usare la tabella seguente per configurare il firewall:

Impostazione Valore Abbonamento Selezionare la propria sottoscrizione. Gruppo di risorse Immettere RG-fw-hybrid-test. Nome Immettere AzFW01. Area Selezionare l'area usata in precedenza. Firewall SKU Selezionare Standard. Gestione del firewall Selezionare Usa regole del firewall (versione classica) per gestire questo firewall. Scegliere una rete virtuale Selezionare Usa vNet-Hub esistente>. Indirizzo IP pubblico Selezionare Aggiungi nuovo>fw-pip. Selezionare Rivedi e crea.

Controllare il riepilogo e quindi selezionare Crea per creare il firewall.

La distribuzione del firewall richiede alcuni minuti.

Al termine della distribuzione, passare al gruppo di risorse RG-fw-hybrid-test e selezionare il firewall AzFW01 .

Annotare l'indirizzo IP privato. Verrà usato in un secondo momento quando si crea la route predefinita.

Configurare le regole di rete

Aggiungere prima di tutto una regola di rete per consentire il traffico Web:

- Nella pagina AzFW01 selezionare Regole (versione classica).

- Selezionare la scheda Raccolta regole di rete.

- Selezionare Aggiungi raccolta regole di rete.

- In Nome immettere RCNet01.

- Per Priorità immettere 100.

- Per Azione della raccolta regole selezionare Consenti.

- In Regole indirizzi IP immettere AllowWeb in Nome.

- In Protocollo selezionare TCP.

- In Tipo di origine selezionare Indirizzo IP.

- In Origine immettere 192.168.0.0/24.

- Per Tipo di destinazione selezionare Indirizzo IP.

- Per Indirizzo di destinazione immettere 10.6.0.0/16.

- Per Porte di destinazione immettere 80.

Aggiungere ora una regola per consentire il traffico RDP. Nella seconda riga della regola immettere le informazioni seguenti:

- In Nome immettere AllowRDP.

- In Protocollo selezionare TCP.

- In Tipo di origine selezionare Indirizzo IP.

- In Origine immettere 192.168.0.0/24.

- Per Tipo di destinazione selezionare Indirizzo IP.

- Per Indirizzo di destinazione immettere 10.6.0.0/16.

- Per Porte di destinazione immettere 3389.

- Selezionare Aggiungi.

Creare e connettere i gateway VPN

Le reti virtuali dell'hub e locale sono connesse tramite gateway VPN.

Creare un gateway VPN per la rete virtuale dell'hub

Creare il gateway VPN per la rete virtuale hub. Le configurazioni da rete a rete richiedono un tipo VPN basato su route. La creazione di un gateway VPN può richiedere spesso 45 minuti o più, a seconda dello SKU selezionato.

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere gateway di rete virtuale.

- Selezionare Gateway di rete virtuale e quindi Crea.

- In Nome immettere GW-hub.

- In Area selezionare la stessa area usata in precedenza.

- In Tipo di gateway selezionare VPN.

- In Tipo VPN selezionare Basato su route.

- In SKU selezionare Basic.

- Per Rete virtuale selezionare VNet-Hub.

- Per Indirizzo IP pubblico selezionare Crea nuovo e immettere VNet-Hub-GW-pip come nome.

- Per Abilita modalità attiva-attiva selezionare Disabilitato.

- Accettare le impostazioni predefinite rimanenti e quindi selezionare Rivedi e crea.

- Controllare la configurazione e quindi selezionare Crea.

Creare un gateway VPN per la rete virtuale locale

Creare il gateway VPN per la rete virtuale locale. Le configurazioni da rete a rete richiedono un tipo VPN basato su route. La creazione di un gateway VPN può richiedere spesso 45 minuti o più, a seconda dello SKU selezionato.

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere gateway di rete virtuale.

- Selezionare Gateway di rete virtuale e quindi Crea.

- In Nome immettere GW-Onprem.

- In Area selezionare la stessa area usata in precedenza.

- In Tipo di gateway selezionare VPN.

- In Tipo VPN selezionare Basato su route.

- In SKU selezionare Basic.

- In Rete virtuale, selezionare VNet-Onprem.

- Per Indirizzo IP pubblico selezionare Crea nuovo e immettere VNet-Onprem-GW-pip come nome.

- Per Abilita modalità attiva-attiva selezionare Disabilitato.

- Accettare le impostazioni predefinite rimanenti e quindi selezionare Rivedi e crea.

- Controllare la configurazione e quindi selezionare Crea.

Creare le connessioni VPN

A questo punto è possibile creare le connessioni VPN tra gateway locali e hub.

Nei passaggi seguenti si crea la connessione dalla rete virtuale hub alla rete virtuale locale. Gli esempi mostrano una chiave condivisa, ma è possibile usare il proprio valore per la chiave condivisa. L'importante è che la chiave condivisa corrisponda per entrambe le configurazioni. Il completamento della creazione di una connessione può richiedere un po' di tempo.

- Aprire il gruppo di risorse RG-fw-hybrid-test e selezionare il gateway GW-hub .

- Selezionare Connessioni nella colonna di sinistra.

- Selezionare Aggiungi.

- Per il nome della connessione immettere Da Hub a Onprem.

- In Tipo di connessione selezionare Da rete virtuale a rete virtuale .

- Selezionare Avanti.

- Per First virtual network gateway (Primo gateway di rete virtuale) selezionare GW-hub.

- Per Secondo gateway di rete virtuale selezionare GW-Onprem.

- Per Chiave condivisa (PSK) immettere AzureA1b2C3.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Creare la connessione di rete virtuale tra l'ambiente locale e l'hub. I passaggi seguenti sono simili a quelli precedenti, ad eccezione del fatto che si crea la connessione da VNet-Onprem a VNet-Hub. Assicurarsi che le chiavi condivise corrispondano. La connessione viene stabilita dopo alcuni minuti.

- Aprire il gruppo di risorse RG-fw-hybrid-test e selezionare il gateway GW-Onprem .

- Selezionare Connessioni nella colonna di sinistra.

- Selezionare Aggiungi.

- Per il nome della connessione immettere Onprem-to-Hub.

- Per Tipo di connessione selezionare Da rete virtuale a rete virtuale.

- Selezionare Avanti: Impostazioni.

- Per First virtual network gateway (Primo gateway di rete virtuale) selezionare GW-Onprem.

- Per Secondo gateway di rete virtuale selezionare GW-hub.

- Per Chiave condivisa (PSK) immettere AzureA1b2C3.

- Selezionare Rivedi e crea.

- Seleziona Crea.

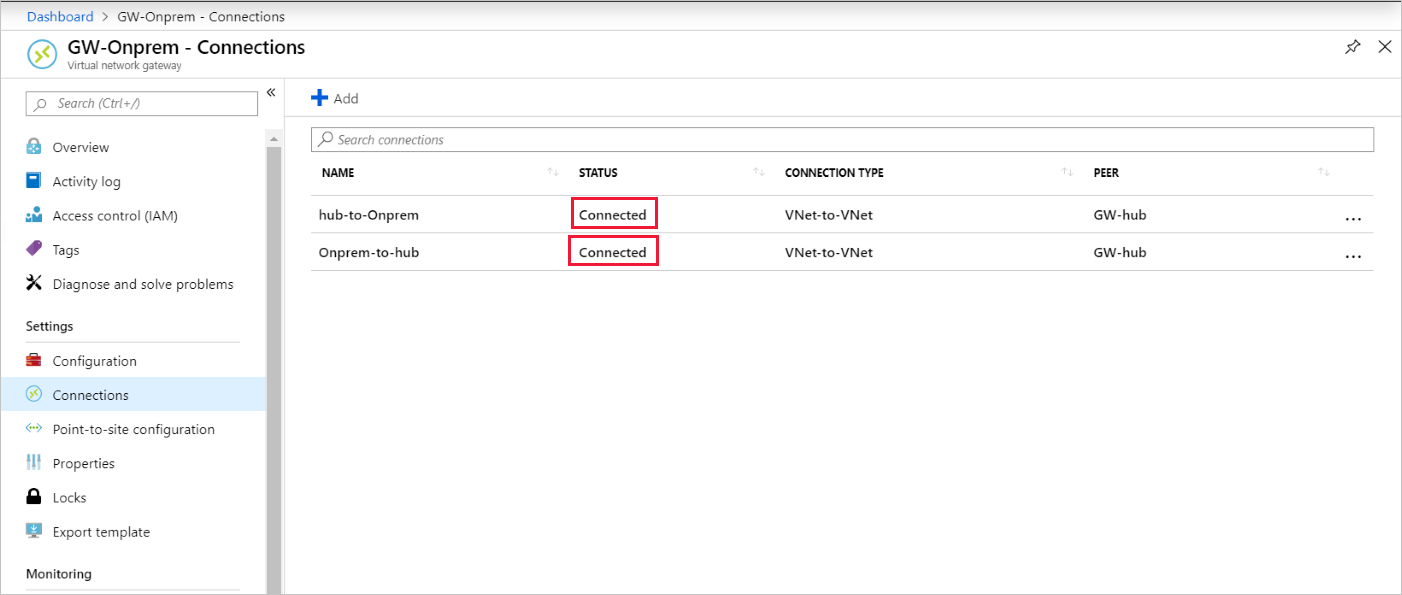

Verificare le connessioni

Dopo circa cinque minuti, lo stato di entrambe le connessioni deve essere Connesso.

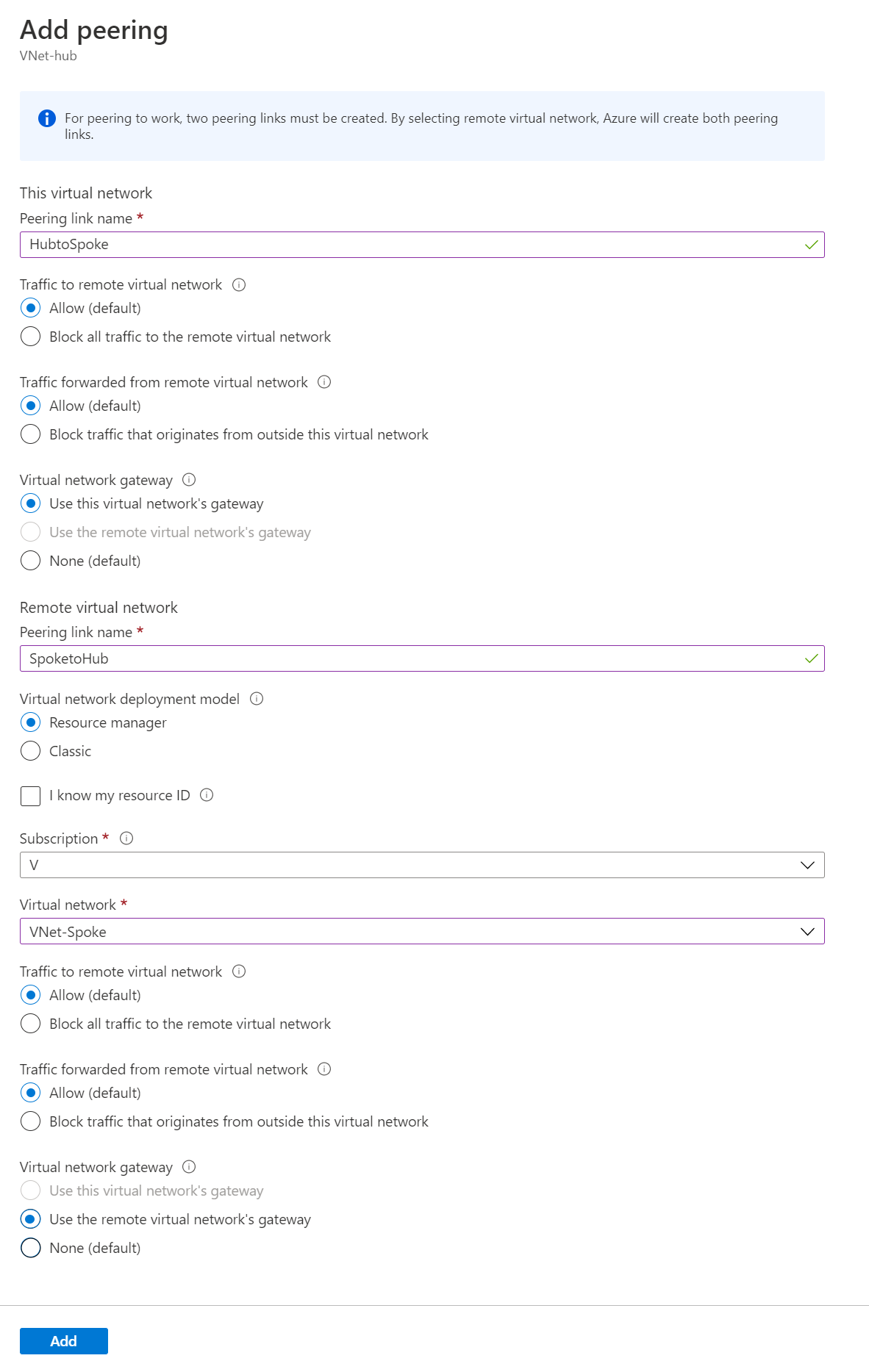

Eseguire il peering tra le reti virtuali dell'hub e spoke

Eseguire ora il peering delle reti virtuali hub-spoke:

Aprire il gruppo di risorse RG-fw-hybrid-test e selezionare la rete virtuale VNet-Hub .

Nella colonna di sinistra selezionare Peering.

Selezionare Aggiungi.

In Questa rete virtuale:

Nome impostazione Impostazione Nome del collegamento di peering Immettere HubtoSpoke. Traffico verso la rete virtuale remota Seleziona Consenti. Traffico inoltrato dalla rete virtuale remota Seleziona Consenti. Gateway di rete virtuale Selezionare Usa il gateway della rete virtuale. In Rete virtuale remota:

Nome impostazione Valore Nome del collegamento di peering Immettere SpoketoHub. Modello di distribuzione di rete virtuale Seleziona Gestione risorse. Abbonamento Selezionare la propria sottoscrizione. Rete virtuale Selezionare VNet-Spoke. Traffico verso la rete virtuale remota Seleziona Consenti. Traffico inoltrato dalla rete virtuale remota Seleziona Consenti. Gateway di rete virtuale Selezionare Usa il gateway della rete virtuale remota. Selezionare Aggiungi.

Lo screenshot seguente mostra le impostazioni da usare quando si esegue il peering di reti virtuali hub e spoke:

Creare le route

Nei passaggi seguenti vengono create queste route:

- Una route dalla subnet del gateway dell'hub alla subnet spoke attraverso l'indirizzo IP del firewall

- Una route predefinita dalla subnet spoke attraverso l'indirizzo IP del firewall

Per creare le route:

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere la tabella di route.

- Selezionare Tabella di route e quindi Crea.

- Per il gruppo di risorse selezionare RG-fw-hybrid-test.

- In Area selezionare la stessa località usata in precedenza.

- Per il nome immettere UDR-Hub-Spoke.

- Selezionare Rivedi e crea.

- Seleziona Crea.

- Al termine della creazione della tabella di route, selezionarla per aprire la pagina corrispondente.

- Selezionare Route nella colonna di sinistra.

- Selezionare Aggiungi.

- Per il nome della route immettere ToSpoke.

- In Tipo di destinazione selezionare Indirizzi IP.

- In Indirizzi IP di destinazione/intervalli CIDR immettere 10.6.0.0/16.

- Per il tipo di hop successivo selezionare Appliance virtuale.

- Per l'indirizzo hop successivo immettere l'indirizzo IP privato del firewall annotato in precedenza.

- Selezionare Aggiungi.

Associare ora la route alla subnet:

- Nella pagina UDR-Hub-Spoke - Route selezionare Subnet.

- Selezionare Associa.

- In Rete virtuale selezionare VNet-Hub.

- In Subnet selezionare GatewaySubnet.

- Seleziona OK.

Creare la route predefinita dalla subnet spoke:

- Nella home page del portale di Azure selezionare Crea una risorsa.

- Nella casella di ricerca immettere la tabella di route.

- Selezionare Tabella di route e quindi Crea.

- Per il gruppo di risorse selezionare RG-fw-hybrid-test.

- In Area selezionare la stessa località usata in precedenza.

- Per il nome immettere UDR-DG.

- Per Propaga route del gateway selezionare No.

- Selezionare Rivedi e crea.

- Seleziona Crea.

- Al termine della creazione della tabella di route, selezionarla per aprire la pagina corrispondente.

- Selezionare Route nella colonna di sinistra.

- Selezionare Aggiungi.

- Per il nome della route immettere ToHub.

- In Tipo di destinazione selezionare Indirizzi IP.

- In Indirizzi IP di destinazione/intervalli CIDR immettere 0.0.0.0/0.

- Per il tipo di hop successivo selezionare Appliance virtuale.

- Per l'indirizzo hop successivo immettere l'indirizzo IP privato del firewall annotato in precedenza.

- Selezionare Aggiungi.

Associare la route alla subnet:

- Nella pagina UDR-DG - Route selezionare Subnet.

- Selezionare Associa.

- In Rete virtuale selezionare VNet-Spoke.

- In Subnet selezionare SN-Workload.

- Seleziona OK.

Creare macchine virtuali

Creare il carico di lavoro spoke e le macchine virtuali locali e inserirli nelle subnet appropriate.

Creare la macchina virtuale per il carico di lavoro

Creare una macchina virtuale nella rete virtuale spoke che esegue Internet Information Services (IIS) e non dispone di un indirizzo IP pubblico:

- Nella home page del portale di Azure selezionare Crea una risorsa.

- In Prodotti Marketplace più diffusi selezionare Windows Server 2019 Datacenter.

- Immettere i valori seguenti per la macchina virtuale:

- Gruppo di risorse: selezionare RG-fw-hybrid-test.

- Nome macchina virtuale: immettere VM-Spoke-01.

- Area: selezionare la stessa area usata in precedenza.

- Nome utente: immettere un nome utente.

- Password: immettere una password.

- Per Porte in ingresso pubbliche selezionare Consenti porte selezionate e quindi HTTP (80) e RDP (3389).

- Selezionare Avanti: dischi.

- Accettare le impostazioni predefinite e selezionare Avanti: Rete.

- Per la rete virtuale selezionare VNet-Spoke. La subnet è SN-Workload.

- In IP pubblico selezionare Nessuno.

- Selezionare Avanti: Gestione.

- Selezionare Avanti: Monitoraggio.

- Per Diagnostica di avvio selezionare Disabilita.

- Selezionare Rivedi e crea, esaminare le impostazioni nella pagina di riepilogo e quindi selezionare Crea.

Installare IIS

Nel portale di Azure aprire Azure Cloud Shell e assicurarsi che sia impostato su PowerShell.

Eseguire il comando seguente per installare IIS nella macchina virtuale e modificare il percorso, se necessario:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Creare la macchina virtuale locale

Creare una macchina virtuale usata per connettersi tramite accesso remoto all'indirizzo IP pubblico. Da qui è possibile connettersi al server spoke tramite il firewall.

- Nella home page del portale di Azure selezionare Crea una risorsa.

- In Popolare selezionare Windows Server 2019 Datacenter.

- Immettere i valori seguenti per la macchina virtuale:

- Gruppo di risorse: selezionare Esistente e quindi selezionare RG-fw-hybrid-test.

- Nome macchina virtuale: immettere VM-Onprem.

- Area: selezionare la stessa area usata in precedenza.

- Nome utente: immettere un nome utente.

- Password: immettere una password utente.

- Per Porte in ingresso pubbliche selezionare Consenti porte selezionate e quindi selezionare RDP (3389).

- Selezionare Avanti: dischi.

- Accettare le impostazioni predefinite e selezionare Avanti: Rete.

- Per la rete virtuale selezionare VNet-Onprem. La subnet è SN-Corp.

- Selezionare Avanti: Gestione.

- Selezionare Avanti: Monitoraggio.

- Per Diagnostica di avvio selezionare Disabilita.

- Selezionare Rivedi e crea, esaminare le impostazioni nella pagina di riepilogo e quindi selezionare Crea.

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Le macchine virtuali create usando set di scalabilità di macchine virtuali in modalità di orchestrazione flessibile non hanno l'accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

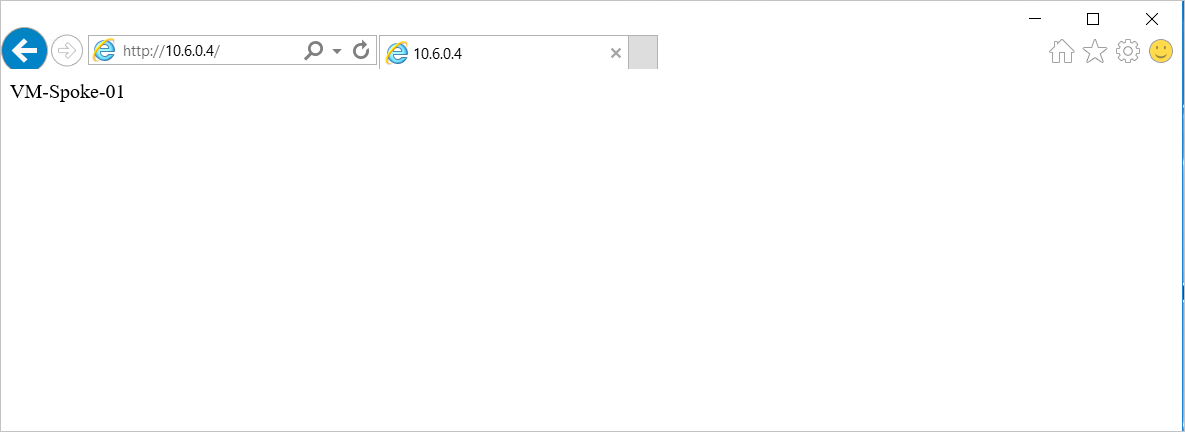

Testare il firewall

Prendere nota dell'indirizzo IP privato per la macchina virtuale VM-Spoke-01 .

Nella portale di Azure connettersi alla macchina virtuale VM-Onprem.

Aprire un Web browser in VM-Onprem e passare a

http://<VM-Spoke-01 private IP>.Verrà aperta la pagina Web VM-Spoke-01 .

Dalla macchina virtuale VM-Onprem aprire una connessione di accesso remoto a VM-Spoke-01 all'indirizzo IP privato.

La connessione dovrebbe avere esito positivo e dovrebbe essere possibile eseguire l'accesso.

Dopo aver verificato che le regole del firewall funzionano, è possibile:

- Passare al server Web nella rete virtuale spoke.

- Connettersi al server nella rete virtuale spoke usando RDP.

Modificare quindi l'azione per la raccolta di regole di rete del firewall in Nega per verificare che le regole del firewall funzionino come previsto:

- Selezionare il firewall AzFW01.

- Selezionare Regole (versione classica) .

- Selezionare la scheda Raccolta regole di rete e selezionare la raccolta regole RCNet01 .

- In Azione selezionare Nega.

- Seleziona Salva.

Chiudere tutte le connessioni di accesso remoto esistenti. Eseguire di nuovo i test per testare le regole modificate. che dovrebbero avere tutti esito negativo.

Pulire le risorse

È possibile mantenere le risorse del firewall per ulteriori test. Se non sono più necessari, eliminare il gruppo di risorse RG-fw-hybrid-test per eliminare tutte le risorse correlate al firewall.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per