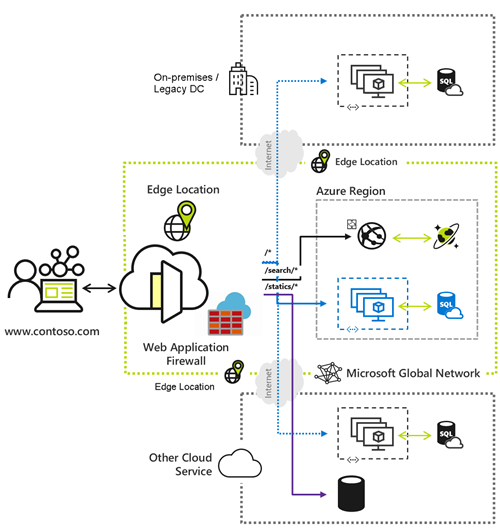

Web Application Firewall in Frontdoor di Azure

Azure Web Application Firewall (WAF) in Frontdoor di Azure fornisce una protezione centralizzata per le applicazioni Web. WAF protegge i servizi Web da exploit e vulnerabilità comuni. Mantiene una disponibilità elevata del servizio per gli utenti e consente di soddisfare i requisiti di conformità. Questo articolo illustra le diverse funzionalità di Azure Web application firewall in Frontdoor di Azure. Per altre informazioni, vedere WAF in Frontdoor di Azure.

Impostazioni dei criteri

Un criterio Web application firewall (WAF) consente di controllare l'accesso alle applicazioni Web usando un set di regole personalizzate e gestite. È possibile modificare lo stato del criterio o configurare un tipo di modalità specifico per il criterio. A seconda delle impostazioni a livello di criterio, è possibile scegliere di controllare attivamente le richieste in ingresso, monitorare solo o monitorare e eseguire azioni rispetto alle richieste che corrispondono a una regola. È anche possibile configurare il WAF per rilevare solo le minacce senza bloccarle, che è utile quando si abilita prima il WAF. Dopo aver valutato il funzionamento del WAF con l'applicazione, è possibile riconfigurare le impostazioni WAF e abilitare il WAF in modalità di prevenzione. Per altre informazioni, vedere Impostazioni dei criteri WAF.

Regole gestite

Web application firewall (WAF) di Frontdoor di Azure protegge le applicazioni Web da vulnerabilità ed exploit comuni. I set di regole gestiti da Azure consentono di distribuire in modo semplice la protezione da un set comune di minacce alla sicurezza. Poiché i set di regole vengono gestiti da Azure, le regole vengono aggiornate in base alle esigenze per proteggere da nuove firme di attacco. Il set di regole predefinite include anche le regole di Microsoft Threat Intelligence Collection scritte in collaborazione con il team di Microsoft Intelligence per fornire maggiore copertura, patch per vulnerabilità specifiche e una riduzione migliore dei falsi positivi. Per altre informazioni, vedere Regole gestite da WAF.

Nota

- Solo Frontdoor Premium di Azure e Frontdoor di Azure (versione classica) supportano le regole gestite.

- Frontdoor di Azure (versione classica) supporta solo ripristino di emergenza 1.1 o versioni successive.

Regole personalizzate

Azure Web application firewall (WAF) con Frontdoor consente di controllare l'accesso alle applicazioni Web in base alle condizioni definite. Una regola WAF personalizzata è costituita da un numero di priorità, un tipo di regola, condizioni di corrispondenza e un'azione. Ci sono due tipi di regole personalizzate: regole di corrispondenza e regole per il limite di frequenza. Una regola di corrispondenza controlla l'accesso in base a un set di condizioni corrispondenti mentre una regola limite di frequenza controlla l'accesso in base alle condizioni corrispondenti e alle tariffe delle richieste in ingresso. Per altre informazioni, vedere Regole personalizzate WAF.

Elenchi di esclusione

Azure Web application firewall (WAF) può bloccare in alcuni casi le richieste che si desidera consentire per l'applicazione. L'elenco di esclusione WAF consente di omettere determinati attributi di richiesta da una valutazione WAF e consentire il processo normale del resto della richiesta. Per altre informazioni, vedere Elenchi di esclusione WAF.

Filtro geografico

Frontdoor di Azure per impostazione predefinita risponde a tutte le richieste utente indipendentemente dalla posizione in cui proviene la richiesta. Il filtro geografico consente di limitare l'accesso all'applicazione Web in base a paesi/aree geografiche. Per altre informazioni, vedere Filtro geografico WAF.

Protezione dei bot

Azure Web application firewall (WAF) per Frontdoor fornisce regole bot per identificare bot validi e proteggere da bot non validi. Per altre informazioni, vedere Configurare la protezione del bot.

Restrizione IP

Una regola di controllo degli accessi in base all'indirizzo IP è una regola WAF personalizzata che consente di controllare l'accesso alle applicazioni Web specificando un elenco di indirizzi IP o intervalli di indirizzi IP. Per altre informazioni, vedere Configurare la restrizione IP.

Limitazione della frequenza

Una regola di limite di frequenza personalizzata controlla l'accesso in base alle condizioni corrispondenti e alle tariffe delle richieste in ingresso. Per altre informazioni, vedere Qual è la limitazione della frequenza per il servizio Frontdoor di Azure?.

Ottimizzazione

Il set di regole predefinite gestito da Microsoft è basato sul set di regole di base OWASP (CRS) e include le regole di raccolta di Microsoft Threat Intelligence. Azure Web application firewall (WAF) consente di ottimizzare le regole WAF in base alle esigenze dell'applicazione e dei requisiti WAF dell'organizzazione. Le funzionalità di ottimizzazione che è possibile osservare definiscono le esclusioni delle regole, la creazione di regole personalizzate e la disabilitazione delle regole. Per altre informazioni, vedere Ottimizzazione WAF.

Monitoraggio e registrazione

Il monitoraggio e la registrazione di Azure Web application firewall (WAF) vengono forniti tramite la registrazione e l'integrazione con i log di Monitoraggio di Azure e Monitoraggio di Azure. Per altre informazioni, vedere Registrazione e monitoraggio di Azure Web application firewall (WAF).

Passaggi successivi

- Informazioni su come creare e applicare criteri di Web application firewall alla frontdoor di Azure.

- Per altre informazioni, vedere domande frequenti Web application firewall (WAF).