Prerequisiti delle risorse

Questo articolo illustra in dettaglio le risorse necessarie per iniziare a usare HDInsight nel servizio Azure Kubernetes. Vengono illustrate le risorse necessarie e le risorse facoltative e come crearle.

Risorse necessarie

La tabella seguente illustra le risorse necessarie per la creazione del cluster in base ai tipi di cluster.

| Carico di lavoro | Identità del servizio gestita | Storage | SQL Server - database SQL | Key Vault |

|---|---|---|---|---|

| Trino | ✅ | |||

| Flink | ✅ | ✅ | ||

| Spark | ✅ | ✅ | ||

| Trino, Flink o Spark con Metastore Hive (HMS) | ✅ | ✅ | ✅ | ✅ |

Nota

L'identità del servizio gestito viene usata come standard di sicurezza per l'autenticazione e l'autorizzazione tra le risorse, ad eccezione di database SQL. L'assegnazione di ruolo viene eseguita prima della distribuzione per autorizzare l'identità del servizio gestito all'archiviazione e i segreti vengono archiviati nell'insieme di credenziali delle chiavi per database SQL. Il supporto dell'archiviazione è con ADLS Gen2 e viene usato come archivio dati per i motori di calcolo e database SQL viene usato per la gestione delle tabelle in Metastore Hive.

Risorse facoltative

- Rete virtuale (VNet) e Subnet: Creare una rete virtuale

- Area di lavoro Log Analytics: creare un'area di lavoro Log Analytics

Nota

- La rete virtuale richiede una subnet senza alcuna tabella di route esistente associata.

- HDInsight nel servizio Azure Kubernetes consente di usare la propria rete virtuale e la propria subnet, consentendo di personalizzare i requisiti di rete in base alle esigenze dell'azienda.

- L'area di lavoro Log Analytics è facoltativa e deve essere creata in anticipo nel caso in cui si desideri usare funzionalità di Monitoraggio di Azure come Azure Log Analytics.

È possibile creare le risorse necessarie in due modi:

Uso di modelli di Azure Resource Manager

I modelli di Resource Manager seguenti consentono di creare le risorse necessarie specificate, in un solo clic usando un prefisso di risorsa e altri dettagli in base alle esigenze.

Ad esempio, se si specifica il prefisso della risorsa come "demo", le risorse seguenti vengono create nel gruppo di risorse a seconda del modello selezionato:

- L'identità del servizio gestito viene creata con il nome .

demoMSI - L'archiviazione viene creata con il nome

demostoreinsieme a un contenitore comedemocontainer. - L'insieme di credenziali delle chiavi viene creato con il nome

demoKeyVaultinsieme al segreto fornito come parametro nel modello. - Il database SQL di Azure viene creato con nome come

demoSqlDBinsieme a SQL Server con nome comedemoSqlServer.

Nota

L'uso di questi modelli di Resource Manager richiede a un utente di avere l'autorizzazione per creare nuove risorse e assegnare ruoli alle risorse nella sottoscrizione.

Con il portale di Azure

Creare un'identità gestita assegnata dall'utente

Un'identità gestita è un'identità registrata in Microsoft Entra ID (Microsoft Entra ID) le cui credenziali sono gestite da Azure. Con le identità gestite, non è necessario registrare le entità servizio in Microsoft Entra ID per mantenere credenziali come i certificati.

HDInsight nel servizio Azure Kubernetes si basa sull'identità del servizio gestito assegnata dall'utente per la comunicazione tra componenti diversi.

Creare un account di archiviazione - ADLS Gen 2

L'account di archiviazione viene usato come percorso predefinito per i log del cluster e altri output. Abilitare lo spazio dei nomi gerarchico durante la creazione dell'account di archiviazione da usare come archiviazione ADLS Gen2.

Assegnare un ruolo: assegnare il ruolo "Proprietario dati BLOB di archiviazione" all'identità del servizio gestito assegnata dall'utente creata a questo account di archiviazione.

Creare un contenitore: dopo aver creato l'account di archiviazione, creare un contenitore nell'account di archiviazione.

Nota

È disponibile anche l'opzione per creare un contenitore durante la creazione del cluster.

Creare database SQL di Azure

Creare un database SQL di Azure da usare come metastore esterno durante la creazione del cluster oppure usare un database SQL esistente. Assicurarsi tuttavia che siano impostate le proprietà seguenti.

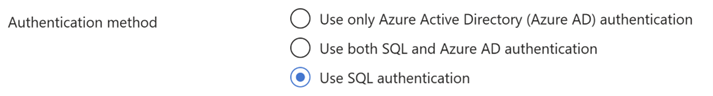

Proprietà necessarie da abilitare per SQL Server e database SQL-

Nota

- Attualmente è supportato solo database SQL di Azure come metastore predefinito.

- A causa della limitazione di Hive, il carattere "-" (trattino) nel nome del database metastore non è supportato.

- database SQL di Azure deve trovarsi nella stessa area del cluster.

- È disponibile anche l'opzione per creare un database SQL durante la creazione del cluster. Tuttavia, è necessario aggiornare la pagina di creazione del cluster per visualizzare il database appena creato nell'elenco a discesa.

Creare Azure Key Vault

Key Vault consente di archiviare la password amministratore di SQL Server impostata durante la creazione di database SQL. HDInsight nella piattaforma del servizio Azure Kubernetes non gestisce direttamente le credenziali. Di conseguenza, è necessario archiviare le credenziali importanti nell'insieme di credenziali delle chiavi.

Assegnare un ruolo: assegnare il ruolo "Utente segreti di Key Vault" all'identità del servizio gestito assegnata dall'utente creata come parte delle risorse necessarie a questo insieme di credenziali delle chiavi.

Creare un segreto: questo passaggio consente di mantenere la password di amministratore di SQL Server come segreto in Azure Key Vault. Aggiungere la password nel campo "Valore" durante la creazione di un segreto.

Nota

- Assicurarsi di prendere nota del nome del segreto, in quanto necessario durante la creazione del cluster.

- È necessario avere un ruolo "Amministratore dell'insieme di credenziali delle chiavi" assegnato all'identità o all'account per aggiungere un segreto nell'insieme di credenziali delle chiavi usando portale di Azure. Passare all'insieme di credenziali delle chiavi e seguire la procedura per assegnare il ruolo.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per