Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Usare queste informazioni per informazioni sul connettore Microsoft Rights Management e su come distribuirlo correttamente per l'organizzazione. Questo connettore fornisce la protezione dei dati per le distribuzioni locali esistenti che usano Microsoft Exchange Server, SharePoint Server o file server che eseguono Windows Server e Infrastruttura di classificazione file.

Panoramica del connettore Microsoft Rights Management

Il connettore Microsoft Rights Management (RMS) consente di abilitare rapidamente i server locali esistenti per l'uso della funzionalità Information Rights Management (IRM) con il servizio Microsoft Rights Management (Azure RMS) basato sul cloud. Con questa funzionalità, l'IT e gli utenti possono proteggere facilmente documenti e immagini sia all'interno dell'organizzazione che all'esterno, senza dover installare un'infrastruttura aggiuntiva o stabilire relazioni di trust con altre organizzazioni.

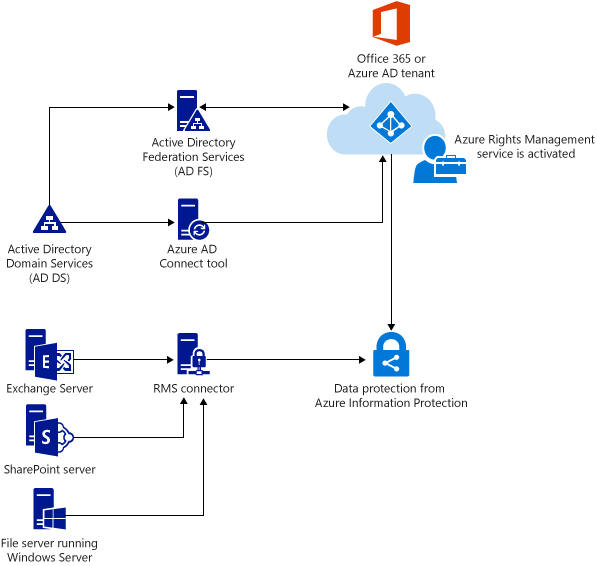

Il connettore RMS è un servizio con footprint ridotto installato in locale, nei server che eseguono Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. Oltre a eseguire il connettore nei computer fisici, è anche possibile eseguirlo in macchine virtuali, incluse le macchine virtuali IaaS di Azure. Dopo aver distribuito il connettore, funge da interfaccia di comunicazione (un inoltro) tra i server locali e il servizio cloud, come illustrato nell'immagine seguente. Le frecce indicano la direzione in cui vengono avviate le connessioni di rete.

Server locali supportati

Il connettore RMS supporta i server locali seguenti: Exchange Server, SharePoint Server e file server che eseguono Windows Server e usano Infrastruttura di classificazione file per classificare e applicare criteri ai documenti di Office in una cartella.

Nota

Se si vogliono proteggere più tipi di file (non solo documenti di Office) usando l'infrastruttura di classificazione file, non usare il connettore RMS, ma usare i cmdlet AzureInformationProtection.

Per le versioni di questi server locali supportati dal connettore RMS, vedere Server locali che supportano Azure RMS.

Supporto per scenari ibridi

È possibile usare il connettore RMS anche se alcuni utenti si connettono a Servizi online, in uno scenario ibrido. Ad esempio, alcune cassette postali degli utenti usano Exchange Online e alcune cassette postali degli utenti usano Exchange Server. Dopo aver installato il connettore RMS, tutti gli utenti possono proteggere e usare messaggi di posta elettronica e allegati usando Azure RMS e la protezione delle informazioni funziona perfettamente tra le due configurazioni di distribuzione.

Supporto per le chiavi gestite dal cliente (BYOK)

Se si gestisce la propria chiave tenant per Azure RMS (scenario BRING Your Own Key o BYOK), il connettore RMS e i server locali che lo usano non accedono al modulo di protezione hardware (HSM) che contiene la chiave del tenant. Ciò è dovuto al fatto che tutte le operazioni di crittografia che usano la chiave del tenant vengono eseguite in Azure RMS e non in locale.

Per altre informazioni su questo scenario in cui si gestisce la chiave del tenant, vedere Pianificazione e implementazione della chiave del tenant di Azure Information Protection.

Prerequisiti per il connettore RMS

Prima di installare il connettore RMS, assicurarsi che siano soddisfatti i requisiti seguenti.

| Requisito | Altre informazioni |

|---|---|

| Il servizio di protezione è attivato | Attivazione del servizio di protezione da Azure Information Protection |

| Sincronizzazione della directory tra le foreste Active Directory locale e Microsoft Entra ID | Dopo l'attivazione di RMS, è necessario configurare Microsoft Entra ID per l'uso con gli utenti e i gruppi nel database di Active Directory. Importante: è necessario eseguire questo passaggio di sincronizzazione della directory per il funzionamento del connettore RMS, anche per una rete di test. Anche se è possibile usare Microsoft 365 e Microsoft Entra ID usando account creati manualmente in Microsoft Entra ID, questo connettore richiede che gli account in Microsoft Entra ID siano sincronizzati con i servizi di Dominio di Active Directory; la sincronizzazione manuale delle password non è sufficiente. Per ulteriori informazioni, vedi le seguenti risorse: - Integrare i domini Active Directory locale con Microsoft Entra ID - Confronto tra gli strumenti di integrazione delle directory di identità ibrida |

| Almeno due computer membri in cui installare il connettore RMS: - Un computer fisico o virtuale a 64 bit che esegue uno dei sistemi operativi seguenti: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. - Almeno 1 GB di RAM. - Almeno 64 GB di spazio su disco. - Almeno un'interfaccia di rete. - Accesso a Internet tramite un firewall (o un proxy Web) che non richiede l'autenticazione. - Deve trovarsi in una foresta o in un dominio che considera attendibili altre foreste dell'organizzazione che contengono installazioni di server Exchange o SharePoint che si desidera utilizzare con il connettore RMS. - .NET 4.7.2 installato. A seconda del sistema, potrebbe essere necessario scaricarlo e installarlo separatamente. |

Per la tolleranza di errore e la disponibilità elevata, è necessario installare il connettore RMS in almeno due computer. Suggerimento: se si usa Outlook Web Access o dispositivi mobili che usano Exchange ActiveSync IRM ed è fondamentale mantenere l'accesso ai messaggi di posta elettronica e agli allegati protetti da Azure RMS, è consigliabile distribuire un gruppo di server connettore con carico bilanciato per garantire la disponibilità elevata. Non sono necessari server dedicati per eseguire il connettore, ma è necessario installarlo in un computer separato dai server che useranno il connettore. Importante: non installare il connettore in un computer che esegue Exchange Server, SharePoint Server o un file server configurato per l'infrastruttura di classificazione file se si vuole usare la funzionalità di questi servizi con Azure RMS. Inoltre, non installare questo connettore in un controller di dominio. Se si dispone di carichi di lavoro server che si desidera usare con il connettore RMS, ma i relativi server si trovano in domini non attendibili dal dominio da cui si vuole eseguire il connettore, è possibile installare altri server del connettore RMS in questi domini non attendibili o in altri domini nella foresta. Non esiste alcun limite al numero di server connettore che è possibile eseguire per l'organizzazione e a tutti i server connettore installati in un'organizzazione condividono la stessa configurazione. Tuttavia, per configurare il connettore per autorizzare i server, è necessario essere in grado di cercare gli account del server o del servizio da autorizzare, il che significa che è necessario eseguire lo strumento di amministrazione RMS in una foresta da cui è possibile esplorare tali account. |

| TLS versione 1.2 | Per altre informazioni, vedere Applicare TLS 1.2 per azure RMS Connessione or. |

Procedura per distribuire il connettore RMS

Il connettore non controlla automaticamente tutti i prerequisiti necessari per una distribuzione corretta, quindi assicurarsi che siano soddisfatti prima di iniziare. La distribuzione richiede di installare il connettore, configurare il connettore e quindi configurare i server da usare.

Passaggio 1: Installazione del connettore RMS

Passaggio 2: Immissione delle credenziali

Passaggio 3: Autorizzazione dei server per l'uso del connettore RMS

Passaggio 4: Configurazione del bilanciamento del carico e disponibilità elevata

Passaggio 5: Configurazione dei server per l'uso del connettore RMS

Passaggi successivi

Passare al passaggio 1: Installazione e configurazione del connettore Microsoft Rights Management.