Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Usare le informazioni seguenti per installare e configurare il connettore Microsoft Rights Management (RMS). Queste procedure illustrano i passaggi da 1 a 4 dalla distribuzione del connettore Microsoft Rights Management.

Prima di iniziare:

Assicurarsi di aver esaminato e verificato i prerequisiti per questa distribuzione.

Assicurati di sapere qual è l'istanza del cloud sovrano di Azure corretta per permettere al connettore di completare l'impostazione e la configurazione.

Installazione del connettore RMS

Identificare i computer (almeno due) destinati a eseguire il connettore RMS. Questi computer devono soddisfare la specifica minima elencata nei prerequisiti.

Annotazioni

Installare un singolo connettore RMS (costituito da più server per la disponibilità elevata) per tenant (tenant di Microsoft 365 o tenant di Microsoft Entra). A differenza di Active Directory RMS, non è necessario installare un connettore RMS in ogni foresta.

Scarica i file di origine per il connettore RMS dal Microsoft Download Center.

Per installare il connettore RMS, scaricare RMSConnectorSetup.exe.

Inoltre, se si vuole usare lo strumento di configurazione server per il connettore RMS, per automatizzare la configurazione delle impostazioni del Registro di sistema nei server locali, scaricare ancheGenConnectorConfig.ps1.

Nel computer in cui si vuole installare il connettore RMS eseguire RMSConnectorSetup.exe con privilegi di amministratore.

Nella pagina iniziale del programma di installazione di Microsoft Rights Management Connector selezionare Installa connettore Microsoft Rights Management nel computer e quindi fare clic su Avanti.

Leggere e accettare le condizioni del contratto di licenza End-User, quindi fare clic su Avanti.

Nella pagina Autenticazione selezionare l'ambiente cloud corrispondente alla soluzione. Ad esempio, selezionare AzureCloud per l'offerta commerciale di Azure. In caso contrario, selezionare una delle opzioni seguenti:

- AzureChinaCloud: Azure gestito da 21Vianet

- AzureUSGovernment: Azure per enti pubblici (GCC High/DoD)

- AzureUSGovernment2: Azure per enti pubblici 2

- AzureUSGovernment3: Azure per enti pubblici 3

Selezionare Accedi per accedere al proprio account. Assicurarsi di immettere le credenziali per un account con privilegi sufficienti per configurare il connettore RMS.

È possibile usare un account con uno dei privilegi seguenti:

Amministratore globale per il tenant: un account amministratore globale per il tenant di Microsoft 365 o il tenant di Microsoft Entra.

Amministratore globale di Azure Rights Management: un account in Microsoft Entra ID a cui è stato assegnato il ruolo di amministratore globale di Azure RMS.

Amministratore del connettore Azure Rights Management: un account in Microsoft Entra ID a cui sono stati concessi i diritti per installare e amministrare il connettore RMS per l'organizzazione.

Il ruolo di amministratore globale di Azure Rights Management e il ruolo di amministratore del connettore Azure Rights Management vengono assegnati agli account usando il cmdlet Add-AipServiceRoleBasedAdministrator .

Annotazioni

Se sono stati implementati controlli di onboarding, assicurarsi che l'account specificato sia in grado di proteggere il contenuto.

Ad esempio, se è stata limitata la possibilità di proteggere il contenuto nel gruppo "reparto IT", l'account specificato qui deve essere un membro di tale gruppo. In caso contrario, viene visualizzato il messaggio di errore: il tentativo di individuare la posizione del servizio di amministrazione e dell'organizzazione non è riuscito. Assicurarsi che il servizio Microsoft Rights Management sia abilitato per l'organizzazione.

Suggerimento

Per eseguire il connettore RMS con privilegi minimi, creare un account dedicato per questo scopo, quindi assegnare il ruolo di amministratore del connettore Azure RMS. Per altre informazioni, vedere Creare un account dedicato per il connettore RMS.

Nella pagina finale della procedura guidata eseguire le operazioni seguenti e quindi fare clic su Fine:

Se si tratta del primo connettore installato, non selezionare Avvia console di amministrazione del connettore per autorizzare i server in questo momento. Questa opzione verrà selezionata dopo aver installato il secondo connettore RMS (o finale). Eseguire invece di nuovo la procedura guidata in almeno un altro computer. È necessario installare almeno due connettori.

Se è stato installato il secondo connettore (o finale), selezionare Avvia console di amministrazione del connettore per autorizzare i server.

Durante il processo di installazione del connettore RMS, tutto il software prerequisito viene convalidato e installato, Internet Information Services (IIS) viene installato se non è già presente e il software connettore viene installato e configurato. Azure RMS è preparato anche per la configurazione creando quanto segue:

Tabella vuota di server autorizzati a usare il connettore per comunicare con Azure RMS. Aggiungere server a questa tabella successivamente.

Set di token di sicurezza per il connettore, che autorizzano le operazioni con Azure RMS. Questi token vengono scaricati da Azure RMS e installati nel computer locale nel Registro di sistema. Sono protetti usando l'api DPAPI (Data Protection Application Programming Interface) e le credenziali dell'account di sistema locale.

Creare un account dedicato per il connettore RMS

Questa procedura descrive come creare un account dedicato per eseguire il connettore Azure RMS con i privilegi minimi possibili, da usare durante l'accesso durante l'installazione del connettore RMS.

Se non è già stato fatto, scaricare e installare il modulo PowerShell AIPService. Per altre informazioni, vedere Installazione del modulo PowerShell AIPService.

Avviare Windows PowerShell con il comando Esegui come amministratore e connettersi al servizio protezione usando il comando Connect-AipService :

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsEseguire il comando Add-AipServiceRoleBasedAdministrator usando solo uno dei parametri seguenti:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Ad esempio, eseguire:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Anche se questi comandi assegnano il ruolo di amministratore del connettore, è anche possibile usare il ruolo GlobalAdministrator .

Verifica dell'installazione

Per verificare se i servizi Web per il connettore RMS sono operativi:

Da un Web browser connettersi a http://< connectoraddress>/_wmcs/certification/servercertification.asmx, sostituendo <connectoraddress> con l'indirizzo del server o il nome in cui è installato il connettore RMS.

Una connessione riuscita visualizza una pagina ServerCertificationWebService .

Per verificare la capacità dell'utente di leggere o modificare documenti protetti da RMS o AIP:

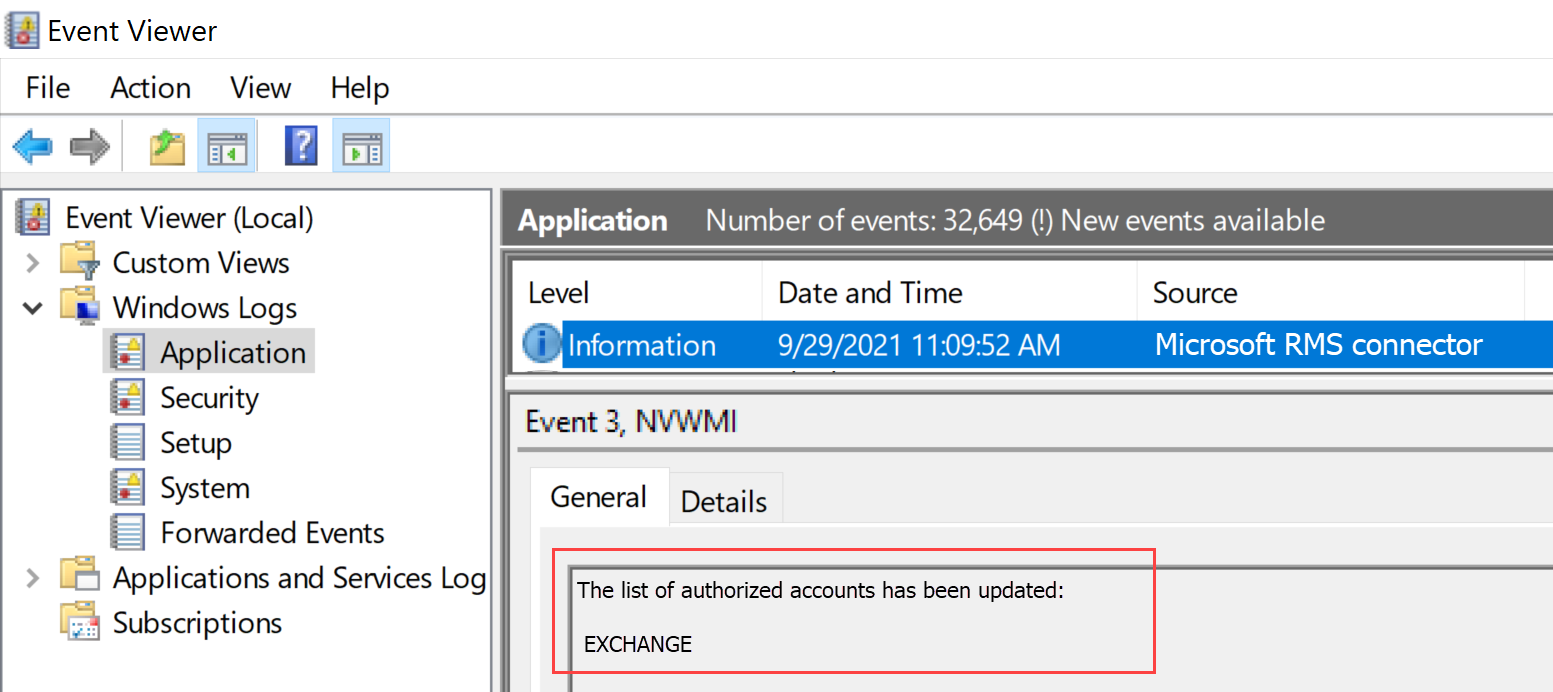

Nella macchina del connettore RMS aprire il Visualizzatore eventi e passare al Registro applicazioni di Windows. Trovare una voce dall'origine Microsoft RMS Connector con un livello informativo di Information.

La voce deve avere un messaggio simile al seguente:

The list of authorized accounts has been updated

Se è necessario disinstallare il connettore RMS, disinstallarlo tramite la pagina delle impostazioni di sistema o eseguendo di nuovo la procedura guidata e selezionando l'opzione di disinstallazione.

Se si verificano problemi durante l'installazione, controllare il log di installazione: %LocalAppData%\Temp\Microsoft Rights Management connector_<date e ora>.log

Ad esempio, il log di installazione potrebbe essere simile a C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Autorizzazione dei server per l'uso del connettore RMS

Dopo aver installato il connettore RMS in almeno due computer, è possibile autorizzare i server e i servizi che si desidera usare il connettore RMS. Ad esempio, i server che eseguono Exchange Server 2013 o SharePoint Server 2013.

Per definire questi server, eseguire lo strumento di amministrazione del connettore RMS e aggiungere voci all'elenco dei server consentiti. È possibile eseguire questo strumento quando si seleziona Avvia console di amministrazione del connettore per autorizzare i server alla fine dell'installazione guidata del connettore Microsoft Rights Management oppure è possibile eseguirlo separatamente dalla procedura guidata.

Quando si autorizzano questi server, tenere presenti le considerazioni seguenti:

Ai server aggiunti vengono concessi privilegi speciali. A tutti gli account specificati per il ruolo Exchange Server nella configurazione del connettore viene concesso il ruolo utente con privilegi avanzati in Azure RMS, che consente loro di accedere a tutto il contenuto per questo tenant RMS. La funzionalità utente con privilegi avanzati viene abilitata automaticamente a questo punto, se necessario. Per evitare il rischio di elevazione dei privilegi per la sicurezza, prestare attenzione a specificare solo gli account usati dai server Exchange dell'organizzazione. A tutti i server configurati come server SharePoint o file server che utilizzano FCI vengono assegnati privilegi utente standard.

È possibile aggiungere più server come singola voce specificando una sicurezza o un gruppo di distribuzione di Active Directory o un account del servizio utilizzato da più server. Quando si usa questa configurazione, il gruppo di server condivide gli stessi certificati RMS e sono tutti considerati proprietari per il contenuto protetto da uno di essi. Per ridurre al minimo i costi amministrativi, è consigliabile usare questa configurazione di un singolo gruppo anziché di singoli server per autorizzare i server Exchange dell'organizzazione o una server farm di SharePoint.

Nella pagina Server autorizzati a usare il connettore selezionare Aggiungi.

Annotazioni

L'autorizzazione dei server è la configurazione equivalente in Azure RMS alla configurazione di AD RMS, applicando manualmente i diritti NTFS a ServerCertification.asmx per gli account del computer del servizio o del server, e concedendo manualmente i super diritti utente agli account di Exchange. L'applicazione dei diritti NTFS a ServerCertification.asmx non è necessaria nel connettore.

Aggiungere un server all'elenco dei server consentiti

Nella pagina Consenti a un server di utilizzare il connettore, immettere il nome dell'oggetto oppure sfogliare per identificare l'oggetto da autorizzare.

È importante autorizzare l'oggetto corretto. Affinché un server usi il connettore, è necessario selezionare l'account che esegue il servizio locale ,ad esempio Exchange o SharePoint, per l'autorizzazione. Ad esempio, se il servizio è in esecuzione con un account di servizio configurato, aggiungere il nome di quell'account di servizio all'elenco. Se il servizio è in esecuzione come sistema locale, aggiungere il nome dell'oggetto computer, ad esempio SERVERNAME$. Come procedura consigliata, creare un gruppo contenente questi account e specificare il gruppo anziché i singoli nomi di server.

Altre informazioni sui diversi ruoli del server:

Per i server che eseguono Exchange: è necessario specificare un gruppo di sicurezza ed è possibile utilizzare il gruppo predefinito (Server Exchange) creato e gestito automaticamente da Exchange server nella foresta.

Per i server che eseguono SharePoint:

Se un server SharePoint 2010 è configurato per l'esecuzione come sistema locale (non usa un account del servizio), creare manualmente un gruppo di sicurezza in Servizi di dominio Active Directory e aggiungere l'oggetto nome computer per il server in questa configurazione a questo gruppo.

Se un server SharePoint è configurato per l'utilizzo di un account di servizio (procedura consigliata per SharePoint 2010 e l'unica opzione per SharePoint 2016 e SharePoint 2013), eseguire le operazioni seguenti:

Aggiungere l'account del servizio che esegue il servizio Amministrazione centrale SharePoint per consentire la configurazione di SharePoint dalla console di amministrazione.

Aggiungere l'account configurato per il pool di app di SharePoint.

Suggerimento

Se questi due account sono diversi, è consigliabile creare un singolo gruppo contenente entrambi gli account per ridurre al minimo i costi amministrativi.

Per i file server che usano l'infrastruttura di classificazione file, i servizi associati vengono eseguiti come account di sistema locale, pertanto è necessario autorizzare l'account computer per i file server (ad esempio SERVERNAME$) o un gruppo che contiene tali account computer.

Al termine dell'aggiunta di server all'elenco, fare clic su Chiudi.

Se non è già stato fatto, è ora necessario configurare il bilanciamento del carico per i server in cui è installato il connettore RMS e valutare se usare HTTPS per le connessioni tra questi server e i server appena autorizzati.

Configurazione del bilanciamento del carico e disponibilità elevata

Dopo aver installato la seconda o ultima istanza del connettore RMS, definire un nome del server URL del connettore e configurare un sistema di bilanciamento del carico.

Il nome del server dell'URL del connettore può essere qualsiasi nome sotto uno spazio dei nomi che controlli. Ad esempio, è possibile creare una voce nel sistema DNS per rmsconnector.contoso.com e configurare questa voce per l'uso di un indirizzo IP nel sistema di bilanciamento del carico. Non sono previsti requisiti speciali per questo nome e non è necessario configurarlo nei server del connettore stessi. A meno che i server Exchange e SharePoint non comunichino con il connettore tramite Internet, questo nome non deve essere risolto su Internet.

Importante

È consigliabile non modificare questo nome dopo aver configurato i server Exchange o SharePoint per l'uso del connettore, perché è necessario cancellare questi server di tutte le configurazioni IRM e quindi riconfigurarli.

Dopo aver creato il nome del dominio in DNS e dopo che è stato configurato per un indirizzo IP, configurare il bilanciamento del carico per tale indirizzo, che indirizza il traffico ai server del connettore. A questo scopo, è possibile usare qualsiasi servizio di bilanciamento del carico basato su IP, che include la funzionalità Bilanciamento carico di rete (NLB) in Windows Server. Per altre informazioni, vedere Guida alla distribuzione del bilanciamento del carico.

Usare le seguenti impostazioni per configurare il cluster NLB:

Porte: 80 (per HTTP) o 443 (per HTTPS)

Per altre informazioni sull'uso di HTTP o HTTPS, vedere la sezione successiva.

Affinità: Nessuno

Metodo di distribuzione: Uguale

Questo nome definito per il sistema con carico bilanciato (per i server che eseguono il servizio connettore RMS) è il nome del connettore RMS dell'organizzazione usato in un secondo momento, quando si configurano i server locali per l'uso di Azure RMS.

Configurazione del connettore RMS per l'uso di HTTPS

Annotazioni

Questo passaggio di configurazione è facoltativo, ma consigliato per una maggiore sicurezza.

Anche se l'uso di TLS o SSL è facoltativo per il connettore RMS, è consigliabile per qualsiasi servizio sensibile alla sicurezza basato su HTTP. Questa configurazione autentica i server che eseguono il connettore verso i tuoi server Exchange e SharePoint che utilizzano il connettore. Inoltre, tutti i dati inviati da questi server al connettore vengono crittografati.

Per consentire al connettore RMS di usare TLS, in ogni server che esegue il connettore RMS installare un certificato di autenticazione server contenente il nome usato per il connettore. Ad esempio, se il nome del connettore RMS definito in DNS è rmsconnector.contoso.com, distribuire un certificato di autenticazione server contenente rmsconnector.contoso.com nell'oggetto del certificato come nome comune. In alternativa, specificare rmsconnector.contoso.com nel nome alternativo del certificato come valore DNS. Il certificato non deve includere il nome del server. Quindi in IIS associare questo certificato al sito Web predefinito.

Se si usa l'opzione HTTPS, assicurarsi che tutti i server che eseguono il connettore dispongano di un certificato di autenticazione server valido concatenato a una CA radice attendibile per i server Exchange e SharePoint. Inoltre, se l'autorità di certificazione (CA) che ha emesso i certificati per i server del connettore pubblica un elenco di revoche di certificati (CRL), i server Exchange e SharePoint devono essere in grado di scaricare questo CRL.

Suggerimento

È possibile usare le informazioni e le risorse seguenti per richiedere e installare un certificato di autenticazione server e per associare questo certificato al sito Web predefinito in IIS:

Se si usano Servizi certificati Active Directory (AD CS) e un'autorità di certificazione (CA) aziendale per distribuire questi certificati di autenticazione server, è possibile duplicare e quindi usare il modello di certificato server Web. Questo modello di certificato usa Fornito nella richiesta per il nome soggetto del certificato, il che significa che è possibile specificare il nome FQDN del connettore RMS per il nome soggetto del certificato o il nome alternativo del soggetto quando si richiede il certificato.

Se si usa una CA autonoma o si acquista questo certificato da un'altra società, vedere Configuring Internet Server Certificates (IIS 7) (Configurazione dei certificati del server Internet (IIS 7) nella libreria della documentazione di Server Web (IIS) in TechNet.

Per configurare IIS per l'uso del certificato, vedere Aggiungere un'associazione a un sito (IIS 7) nella raccolta della documentazione del server Web (IIS) in TechNet.

Configurazione del connettore RMS per un server proxy Web

Se i server connettore sono installati in una rete che non dispone di connettività Internet diretta e richiede la configurazione manuale di un server proxy Web per l'accesso a Internet in uscita, è necessario configurare il Registro di sistema in questi server per il connettore RMS.

Per configurare il connettore RMS per l'uso di un server proxy Web

In ogni server che esegue il connettore RMS aprire un editor del Registro di sistema, ad esempio Regedit.

Passare a HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector

Aggiungere il valore stringa ProxyAddress e quindi impostare i dati di questo valore su http://<MyProxyDomainOrIPaddress>:<MyProxyPort>

Ad esempio:

https://proxyserver.contoso.com:8080Chiudere l'editor del Registro di sistema e quindi riavviare il server o eseguire un comando IISReset per riavviare IIS.

Installazione dello strumento di amministrazione del connettore RMS nei computer amministrativi

È possibile eseguire lo strumento di amministrazione del connettore RMS da un computer in cui non è installato il connettore RMS, se tale computer soddisfa i requisiti seguenti:

Un computer fisico o virtuale che esegue Windows Server 2019, 2016, 2012 o Windows Server 2012 R2 (tutte le edizioni), Windows 11, Windows 10, Windows 8.1, Windows 8.

Almeno 1 GB di RAM.

Almeno 64 GB di spazio su disco.

Almeno un'interfaccia di rete.

Accesso a Internet tramite un firewall (o proxy Web).

.NET 4.7.2

Per installare lo strumento di amministrazione del connettore RMS, eseguire il file seguente per un computer a 64 bit: RMSConnectorSetup.exe

Se questi file non sono già stati scaricati, è possibile farlo dall'Area download Microsoft.

Per altre informazioni, vedere Prerequisiti per il connettore RMS.

Aggiornamento dell'installazione del connettore RMS

L'installazione di una nuova versione del connettore RMS disinstalla automaticamente tutte le versioni precedenti e installa .NET 4.7.2 richieste. Se si verificano problemi, usare le istruzioni seguenti per disinstallare manualmente una versione precedente e installare .NET 4.7.2.

Sulla macchina del connettore RMS, usa la pagina Impostazioni app e funzionalità per disinstallare il Microsoft Rights Management Connector.

Nei sistemi legacy è possibile trovare opzioni di annullamento dell'installazione nella pagina Programma e funzionalità del Pannello di > controllo .

Passare alla procedura guidata per disinstallare il connettore Microsoft Rights Management, selezionando Fine alla fine.

Verificare che nel computer sia installato .NET 4.7.2. Per ulteriori informazioni, consultare la sezione Procedura: Determina quali versioni di .NET Framework sono installate.

Se necessario, scaricare e installare .NET versione 4.7.2.

Riavviare il computer quando richiesto e quindi continuare con l'installazione della nuova versione del connettore RMS.

Applicare TLS 1.2 per il connettore Azure RMS

Microsoft disabiliterà i protocolli TLS meno recenti e non sicuri, tra cui TLS 1.0 e TLS 1.1 nei servizi RMS per impostazione predefinita il 1° marzo 2022. Per prepararsi a questa modifica, è possibile disattivare il supporto per questi protocolli meno recenti nei server del connettore RMS e assicurarsi che il sistema continui a funzionare come previsto.

Questa sezione descrive i passaggi per disabilitare Transport Layer Security (TLS) 1.0 e 1.1 nei server del connettore RMS e forzare l'uso di TLS 1.2.

Disattivare TLS 1.0 e 1.1 e forzare l'uso di TLS 1.2

Assicurarsi che .NET Framework sulla macchina del connettore RMS sia versione 4.7.2. Per altre informazioni, vedere .NET Framework versione 4.7.2.

Scaricare e installare la versione più recente disponibile di RMS Connector. Per altre informazioni, vedere Installazione del connettore RMS.

Riavviare i server del connettore RMS e testare la funzionalità del connettore RMS. Ad esempio, assicurarsi che gli utenti RMS locali siano in grado di leggere i documenti crittografati.

Per altre informazioni, vedere:

Verificare l'utilizzo di TLS 1.2 (avanzato)

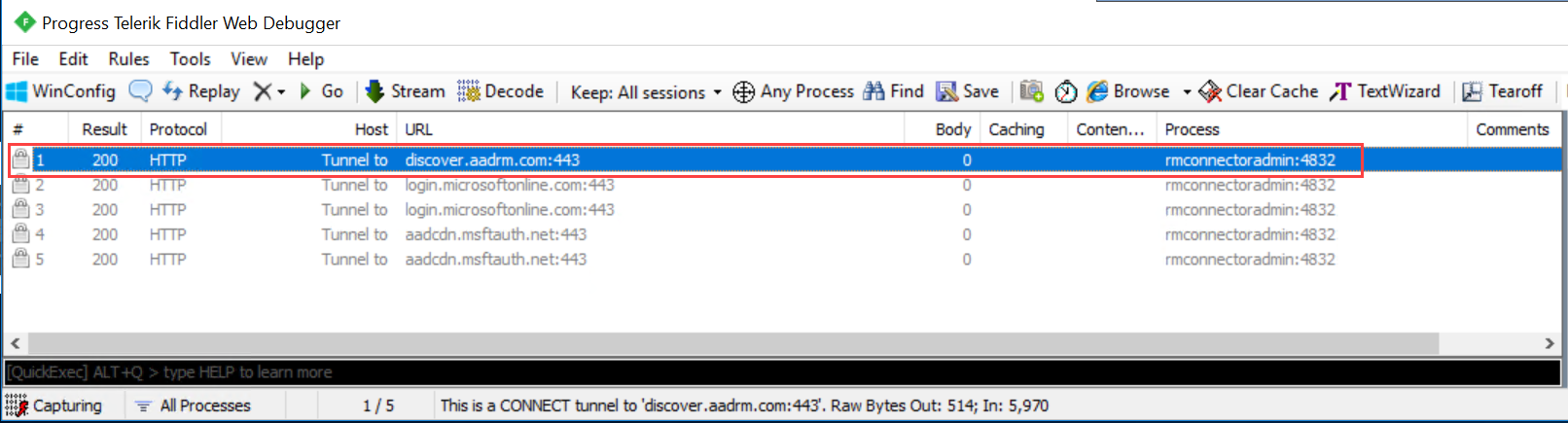

Questa procedura fornisce un esempio di come verificare l'uso di TLS 1.2 e richiede una conoscenza precedente di Fiddler.

Scaricare e installare Fiddler sul computer del connettore RMS.

Aprire Fiddler e quindi aprire gli strumenti di amministrazione di Microsoft RMS Connector.

Selezionare Accedi, anche se non è necessario eseguire effettivamente l'accesso per completare la verifica.

Nella finestra di Fiddler a sinistra trovare il processo msconnectoradmin . Questo processo deve tentare di stabilire una connessione sicura con discover.aadrm.com.

Per esempio:

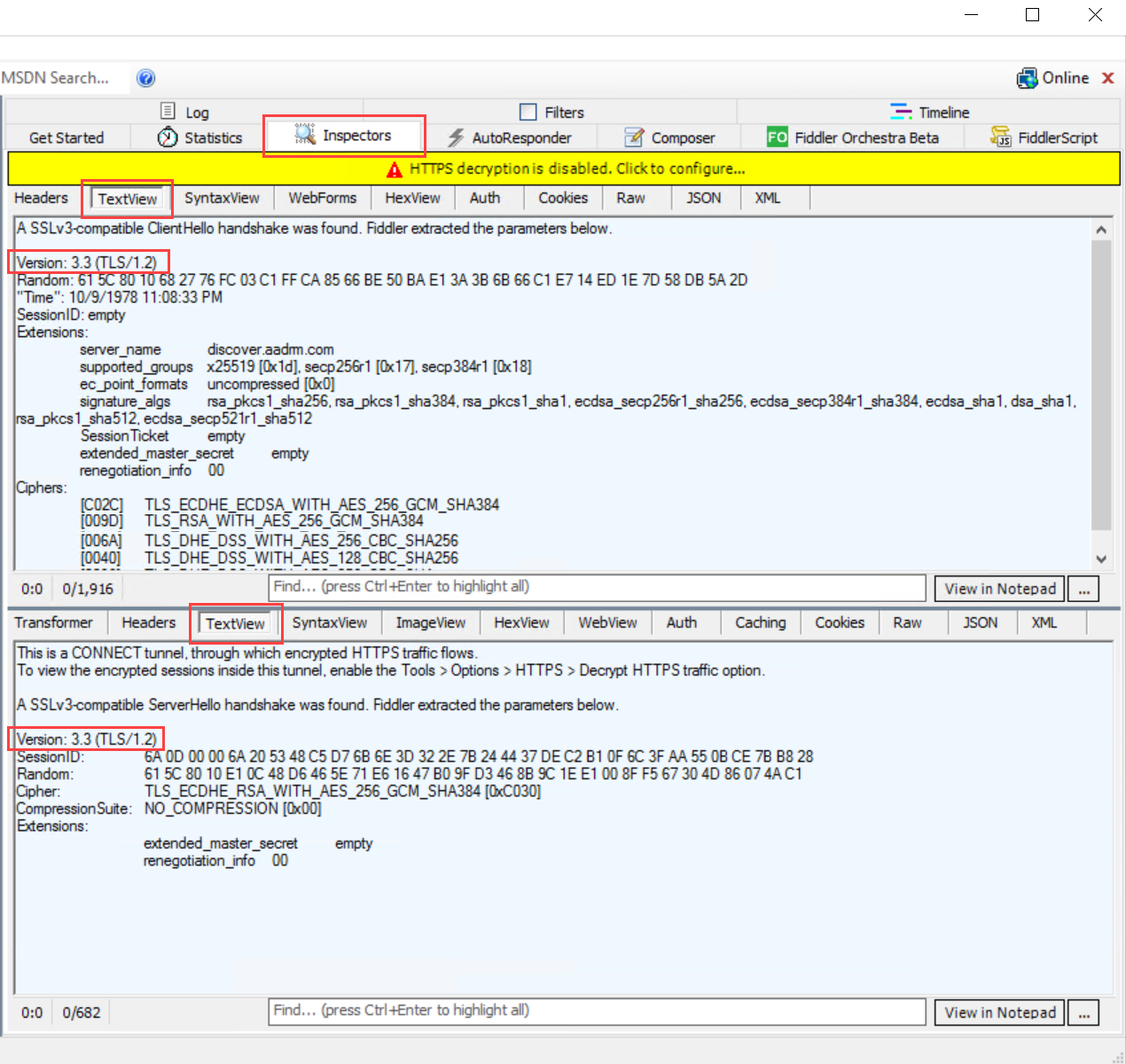

Nella finestra Fiddler a destra, selezionare la scheda Inspectors e visualizzare le schede Visualizzazione testo per sia la richiesta che la risposta.

In queste schede si noti che la comunicazione viene eseguita con TLS 1.2. Per esempio:

Forzare manualmente l'uso di TLS 1.2

Se è necessario forzare manualmente l'uso di TLS 1.2, disattivare l'utilizzo per qualsiasi versione precedente, eseguire lo script di PowerShell seguente nel computer del connettore RMS.

Attenzione

L'uso dello script in questa sezione disattiva la comunicazione pre-TLS 1.2 su base per macchina. Se altri servizi nel computer richiedono TLS 1.0 o 1.2, questo script potrebbe interrompere la funzionalità in tali servizi.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Passaggi successivi

Ora che il connettore RMS è installato e configurato, è possibile configurare i server locali per usarlo. Passare a Configurazione dei server per il connettore Microsoft Rights Management.