Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Azure Key Vault è un servizio cloud che fornisce un archivio sicuro per i segreti, ad esempio chiavi, password e certificato. Questa guida di avvio rapido illustra il processo di distribuzione di un modello di Azure Resource Manager per creare un insieme di credenziali delle chiavi e una chiave.

Prerequisiti

Per completare questo articolo:

- Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- L'utente deve avere assegnato un ruolo predefinito di Azure, si consiglia il ruolo contributor. Fare clic qui per altre informazioni

Rivedere il modello

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vaultName": {

"type": "string",

"metadata": {

"description": "The name of the key vault to be created."

}

},

"keyName": {

"type": "string",

"metadata": {

"description": "The name of the key to be created."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "The location of the resources"

}

},

"skuName": {

"type": "string",

"defaultValue": "standard",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "The SKU of the vault to be created."

}

},

"keyType": {

"type": "string",

"defaultValue": "RSA",

"allowedValues": [

"EC",

"EC-HSM",

"RSA",

"RSA-HSM"

],

"metadata": {

"description": "The JsonWebKeyType of the key to be created."

}

},

"keyOps": {

"type": "array",

"defaultValue": [],

"metadata": {

"description": "The permitted JSON web key operations of the key to be created."

}

},

"keySize": {

"type": "int",

"defaultValue": 2048,

"metadata": {

"description": "The size in bits of the key to be created."

}

},

"curveName": {

"type": "string",

"defaultValue": "",

"allowedValues": [

"",

"P-256",

"P-256K",

"P-384",

"P-521"

],

"metadata": {

"description": "The JsonWebKeyCurveName of the key to be created."

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2021-11-01-preview",

"name": "[parameters('vaultName')]",

"location": "[parameters('location')]",

"properties": {

"accessPolicies": [],

"enableRbacAuthorization": true,

"enableSoftDelete": true,

"softDeleteRetentionInDays": "90",

"enabledForDeployment": false,

"enabledForDiskEncryption": false,

"enabledForTemplateDeployment": false,

"tenantId": "[subscription().tenantId]",

"sku": {

"name": "[parameters('skuName')]",

"family": "A"

},

"networkAcls": {

"defaultAction": "Allow",

"bypass": "AzureServices"

}

}

},

{

"type": "Microsoft.KeyVault/vaults/keys",

"apiVersion": "2021-11-01-preview",

"name": "[format('{0}/{1}', parameters('vaultName'), parameters('keyName'))]",

"properties": {

"kty": "[parameters('keyType')]",

"keyOps": "[parameters('keyOps')]",

"keySize": "[parameters('keySize')]",

"curveName": "[parameters('curveName')]"

},

"dependsOn": [

"[resourceId('Microsoft.KeyVault/vaults', parameters('vaultName'))]"

]

}

],

"outputs": {

"proxyKey": {

"type": "object",

"value": "[reference(resourceId('Microsoft.KeyVault/vaults/keys', parameters('vaultName'), parameters('keyName')))]"

}

}

}

Nel modello sono definite due risorse:

Altri esempi di modelli di Azure Key Vault sono disponibili in Modelli di avvio rapido di Azure.

Parametri e definizioni

| Parametro | Definition |

|---|---|

| keyOps | Specifica le operazioni che possono essere eseguite utilizzando la chiave . Se non si specifica questo parametro, è possibile eseguire tutte le operazioni. I valori accettabili per questo parametro sono un elenco delimitato da virgole di operazioni chiave come definito dalla specifica JWK (JSON Web Key):["sign", "verify", "encrypt", "decrypt", " wrapKey", "unwrapKey"] |

| CurveName | Nome della curva ellittica (EC) per il tipo di chiave EC. Visualizza JsonWebKeyCurveName |

| Kty | Tipo di chiave da creare. Per i valori validi, vedere JsonWebKeyType |

| Etichette | Metadati specifici dell'applicazione sotto forma di coppie chiave-valore. |

| nbf | Specifica l'ora, come oggetto DateTime, prima della quale non è possibile usare la chiave. Il formato sarà un timestamp Unix (numero di secondi dopo l'epoca Unix il 1° gennaio 1970, ora UTC). |

| Exp | Specifica l'ora di scadenza, come oggetto DateTime. Il formato sarà un timestamp Unix (numero di secondi dopo l'epoca Unix il 1° gennaio 1970, ora UTC). |

Implementare il modello

È possibile usare il portale di Azure, Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST. Per informazioni sui metodi di distribuzione, vedere Distribuire modelli.

Esaminare le risorse distribuite

È possibile usare il portale di Azure per controllare l'insieme di credenziali delle chiavi e la chiave. In alternativa, usare l'interfaccia della riga di comando di Azure o lo script di Azure PowerShell seguente per elencare la chiave creata.

echo "Enter your key vault name:" &&

read keyVaultName &&

az keyvault key list --vault-name $keyVaultName &&

echo "Press [ENTER] to continue ..."

La creazione di una chiave con un modello di ARM è diversa dalla creazione della chiave tramite il piano dati

Creazione di una chiave tramite ARM

È possibile creare nuove chiavi solo. Non è possibile aggiornare le chiavi esistenti, né creare nuove versioni delle chiavi esistenti. Se la chiave esiste già, la chiave esistente viene recuperata dall'archiviazione e usata (non si verificheranno operazioni di scrittura).

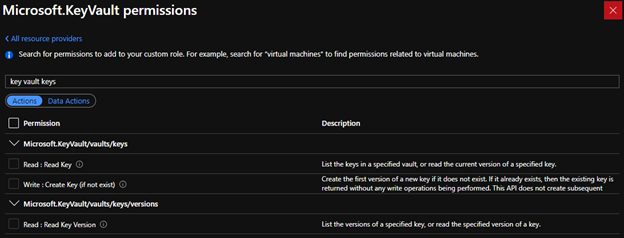

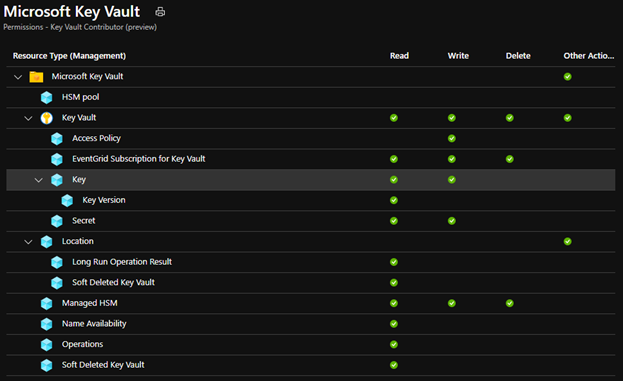

Per poter usare questa API, il chiamante deve disporre dell'autorizzazione per l'azione di controllo degli accessi in base al ruolo "Microsoft.KeyVault/vaults/keys/write". Il ruolo predefinito "Collaboratore di Key Vault" è sufficiente, poiché autorizza tutte le azioni di controllo degli accessi in base al ruolo di Azure che corrispondono al modello "Microsoft.KeyVault/*".

API esistente (creazione della chiave tramite piano dati)

- È possibile creare nuove chiavi, aggiornare le chiavi esistenti e creare nuove versioni delle chiavi esistenti.

- Il chiamante deve essere autorizzato a usare questa API. Se l'insieme di credenziali usa i criteri di accesso, il chiamante deve disporre dell'autorizzazione di "creazione" della chiave. Se l'insieme di credenziali è abilitato per il controllo degli accessi in base al ruolo di Azure, il chiamante deve essere autorizzato per DataAction di controllo degli accessi in base al ruolo di Azure "Microsoft.KeyVault/vaults/keys/create/action".

Pulire le risorse

Altre guide introduttive e esercitazioni su Key Vault si basano su questa guida introduttiva. Se prevedi di continuare a lavorare con le guide introduttive e i tutorial successivi, potresti voler lasciare queste risorse intatte. Quando non è più necessario, elimina il gruppo di risorse, eliminando così il Key Vault e le risorse correlate. Per eliminare il gruppo di risorse con l'interfaccia della riga di comando di Azure oppure con Azure PowerShell:

echo "Enter the Resource Group name:" &&

read resourceGroupName &&

az group delete --name $resourceGroupName &&

echo "Press [ENTER] to continue ..."

Passaggi successivi

In questa guida di avvio rapido sono stati creati un insieme di credenziali delle chiavi e una chiave con un modello di Resource Manager ed è stata convalidata la distribuzione. Per altre informazioni su Key Vault e Azure Resource Manager, vedere questi articoli.

- Leggi un' Panoramica di Azure Key Vault

- Vedere altre informazioni su Azure Resource Manager

- Vedere Panoramica della sicurezza di Key Vault