Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Azure Machine Learning richiede l'accesso a server e servizi sulla rete Internet pubblica. Quando si implementa l'isolamento di rete, è necessario individuare quale sia l'accesso necessario e come abilitarlo.

Nota

Le informazioni contenute in questo articolo si applicano all'area di lavoro di Azure Machine Learning configurata per l'uso di una rete virtuale di Azure. Quando si usa una rete virtuale gestita, la configurazione in ingresso e in uscita necessaria per l'area di lavoro viene applicata automaticamente. Per altre informazioni, vedere Rete virtuale gestita di Azure Machine Learning.

Termini comuni e informazioni

In questo articolo vengono usati i termini e le informazioni seguenti:

Tag del servizio di Azure: un tag del servizio consente di specificare facilmente gli intervalli IP usati da un servizio di Azure. Ad esempio, il tag

AzureMachineLearningrappresenta gli indirizzi IP usati dal servizio Azure Machine Learning.Importante

I tag del servizio di Azure sono supportati solo da alcuni servizi di Azure. Per un elenco dei tag del servizio supportati con i gruppi di sicurezza di rete e Firewall di Azure, vedere l'articolo Tag del servizio di rete virtuale.

Se si usa una soluzione non Azure, ad esempio un firewall di terze parti, scaricare un elenco di intervalli IP e tag di servizio di Azure. Estrarre il file e cercare il tag del servizio all'interno del file. Gli indirizzi IP potrebbero cambiare periodicamente.

Area: alcuni tag del servizio consentono di specificare un'area di Azure. In questo modo si limita l'accesso agli indirizzi IP del servizio in un'area specifica, in genere quella in cui si trova il servizio. In questo articolo, quando viene citato

<region>, sostituirlo con la propria area di Azure. Ad esempio,BatchNodeManagement.<region>èBatchNodeManagement.uswestse l'area di lavoro di Azure Machine Learning si trova nell'area Stati Uniti occidentali.Azure Batch: i cluster di elaborazione e le istanze di ambiente di calcolo di Azure Machine Learning si basano su un'istanza back-end di Azure Batch. Questo servizio back-end è ospitato in una sottoscrizione Microsoft.

Porte: in questo articolo vengono usate le porte seguenti. Se un intervallo di porte non è elencato in questa tabella, è specifico del servizio e potrebbe non avere informazioni pubblicate su come viene utilizzato.

Porto Descrizione 80 Traffico Web non protetto (HTTP) 443 Traffico Web protetto (HTTP) 445 Traffico SMB usato per accedere alle condivisioni file nell'archiviazione file di Azure 8787 Usato durante la connessione a RStudio in un'istanza di calcolo 18881 Usata per connettersi al server di linguaggio e abilitare IntelliSense per i notebook in un'istanza di ambiente di calcolo. Protocollo: se non specificato diversamente, tutto il traffico di rete indicato in questo articolo usa TCP.

Configurazione di base

Questa configurazione presuppone quanto segue:

- Si usano immagini Docker fornite da un registro contenitori fornito e non si usano immagini fornite da Microsoft.

- Si sta usando un repository di pacchetti Python privato e non si accede ai repository di pacchetti pubblici, come

pypi.org,*.anaconda.como*.anaconda.org. - Gli endpoint privati possono comunicare direttamente tra loro all'interno della rete virtuale. Ad esempio, per tutti i servizi esiste un endpoint privato nella stessa rete virtuale:

- Azure Machine Learning workspace (Area di lavoro di Azure Machine Learning)

- Account di archiviazione di Azure (BLOB, file, tabella, coda)

Traffico in ingresso

| Origine | Origine Porte |

Destinazione | Portedi destinazione | Scopo |

|---|---|---|---|---|

AzureMachineLearning |

Qualunque | VirtualNetwork |

44224 | In entrata per l'istanza di ambiente di calcolo/cluster di elaborazione. Necessario solo se in caso di istanza/cluster configurato per l'uso di un indirizzo IP pubblico. |

Suggerimento

Per impostazione predefinita, viene creato un gruppo di sicurezza di rete (NSG) per questo traffico. Per altre informazioni, vedere Regole di sicurezza predefinite.

Traffico in uscita

| Etichette di servizio | Porti | Scopo |

|---|---|---|

AzureActiveDirectory |

80, 443 | Autenticazione usando Microsoft Entra ID. |

AzureMachineLearning |

443, 8787, 18881 UDP: 5831 |

Uso dei servizi Azure Machine Learning. |

BatchNodeManagement.<region> |

443 | Azure Batch di comunicazione. |

AzureResourceManager |

443 | Creazione di risorse di Azure con Azure Machine Learning. |

Storage.<region> |

443 | Accedere ai dati archiviati nell'account di archiviazione di Azure per il cluster di calcolo e l'istanza di calcolo. Questo valore in uscita può essere usato per esfiltrare i dati. Per altre informazioni, vedere Protezione dell'esfiltrazione dei dati. |

AzureFrontDoor.FrontEnd

* Non necessario in Microsoft Azure gestito da 21Vianet. |

443 | Punto di ingresso globale per studio di Azure Machine Learning. Archiviare immagini e ambienti per AutoML. |

MicrosoftContainerRegistry |

443 | Accedere alle immagini Docker fornite da Microsoft. |

Frontdoor.FirstParty |

443 | Accedere alle immagini Docker fornite da Microsoft. |

AzureMonitor |

443 | Usato per registrare il monitoraggio e le metriche in Monitoraggio di Azure. È necessario solo se non si utilizza un Azure Monitor protetto per il workspace.

* Questo traffico in uscita viene usato anche per registrare le informazioni per il supporto di eventi imprevisti. |

VirtualNetwork |

443 | Obbligatorio quando gli endpoint privati sono presenti nella rete virtuale o nelle reti virtuali con peering. |

Importante

Se un'istanza di ambiente di calcolo o un cluster di elaborazione viene configurata senza IP pubblico, per impostazione predefinita non può accedere a Internet. Se può inviare comunque il traffico in uscita a Internet, è grazie all'accesso in uscita predefinito di Azure e al fatto che si dispone di un gruppo di sicurezza di rete che consente l'uscita verso Internet. Non è consigliabile usare l'accesso in uscita predefinito. Se è necessario l'accesso in uscita a Internet, è consigliabile usare una delle opzioni seguenti invece dell'accesso in uscita predefinito:

- NAT di rete virtuale di Azure con un IP pubblico: per altre informazioni sull'uso di NAT di rete virtuale, vedere la documentazione di NAT di rete virtuale.

- Route e firewall definiti dall'utente: creare una route definita dall'utente nella subnet che contiene l'ambiente di calcolo. L'hop successivo per la route deve fare riferimento all'indirizzo IP privato del firewall, con un prefisso di indirizzo 0.0.0.0/0.

Per altre informazioni, vedere l'articolo Accesso in uscita predefinito in Azure.

Configurazione consigliata per il training e la distribuzione dei modelli

Traffico in uscita

| Tag di servizio | Porti | Scopo |

|---|---|---|

MicrosoftContainerRegistry e AzureFrontDoor.FirstParty |

443 | Consente l'uso di immagini Docker fornite da Microsoft per il training e l'inferenza. Permette anche la configurazione del router di Azure Machine Learning per il servizio Azure Kubernetes. |

Per consentire l'installazione di pacchetti Python per il training e la distribuzione, consentire il traffico in uscita verso i nomi host seguenti:

Nota

L'elenco seguente non contiene tutti gli host necessari per tutte le risorse Python in Internet, ma solo gli host usati più di frequente. Ad esempio, se è necessario accedere a un repository GitHub o a un altro host, occorre identificare e aggiungere gli host necessari per tale scenario.

| Nome host | Scopo |

|---|---|

anaconda.com*.anaconda.com |

Usato per installare i pacchetti predefiniti. |

*.anaconda.org |

Usato per ricevere i dati del repository. |

pypi.org |

Usato per elencare le dipendenze dall'indice predefinito, se presenti e se l'indice non viene sovrascritto dalle impostazioni utente. Se l'indice è sovrascritto, è necessario consentire anche *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Usato da alcuni esempi basati su PyTorch. |

*.tensorflow.org |

Usato da alcuni esempi basati su TensorFlow. |

Scenario: installazione di RStudio nell'istanza di ambiente di calcolo

Per consentire l'installazione di RStudio in un'istanza di calcolo, il firewall deve consentire l'accesso in uscita ai siti per eseguire il pull dell'immagine Docker. Aggiungere la regola dell'applicazione seguente al criterio di Firewall di Azure:

- Nome: AllowRStudioInstall

- Tipo di origine: indirizzo IP

-

Indirizzi IP di origine: intervallo di indirizzi IP della subnet in cui si crea l'istanza di calcolo. Ad esempio,

172.16.0.0/24. - Tipo di destinazione: FQDN

-

FQDN di destinazione:

ghcr.io,pkg-containers.githubusercontent.com -

Protocollo:

Https:443

Per consentire l'installazione dei pacchetti R, consentire il traffico in uscita verso cloud.r-project.org. Questo host viene usato per l'installazione di pacchetti CRAN.

Nota

Se è necessario accedere a un repository GitHub o a un altro host, identificare e aggiungere gli host necessari per tale scenario.

Scenario: uso del cluster di elaborazione o dell'istanza di ambiente di calcolo con un IP pubblico

Importante

Un'istanza di calcolo o un cluster di calcolo senza un indirizzo IP pubblico non richiede traffico in ingresso dalla gestione di Azure Batch e dai servizi di Azure Machine Learning. Tuttavia, se si dispone di più calcoli e alcuni di essi usano un indirizzo IP pubblico, è necessario consentire questo traffico.

Quando si usa un'istanza di ambiente di calcolo o un cluster di elaborazione di Azure Machine Learning (con un indirizzo IP pubblico), consentire il traffico in ingresso dal servizio Azure Machine Learning. Un'istanza di calcolo o un cluster di calcolo senza ip pubbliconon richiede questa comunicazione in ingresso. Un gruppo di sicurezza di rete che consente questo traffico viene creato dinamicamente, ma potrebbe essere necessario creare anche route definite dall'utente se si dispone di un firewall. Quando si crea una route definita dall'utente per questo traffico, è possibile usare indirizzi IP o tag del servizio per instradare il traffico.

Per il servizio Azure Machine Learning, è necessario aggiungere l'indirizzo IP delle aree primaria e secondaria. Per trovare l'area secondaria, vedere Replica tra più aree in Azure. Ad esempio, se il servizio Azure Machine Learning si trova in Stati Uniti orientali 2, l'area secondaria corrisponde a Stati Uniti centrali.

Per ottenere un elenco di indirizzi IP del servizio Azure Machine Learning, scaricare gli intervalli IP e i tag del servizio di Azure e cercare il file per AzureMachineLearning.<region>, dove <region> corrisponde all'area di Azure.

Importante

Gli indirizzi IP possono cambiare nel tempo.

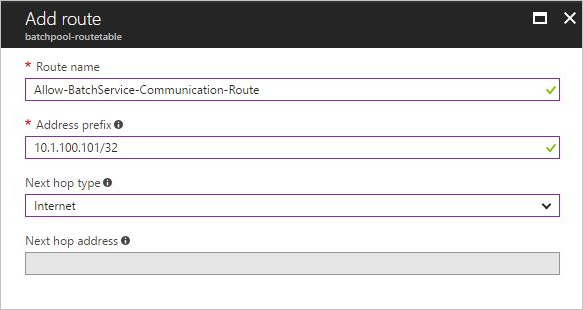

Durante la creazione di una route definita dall'utente, impostare il tipo di hop successivo su Internet. Questo significa che la comunicazione in ingresso da Azure ignora il firewall per accedere ai servizi di bilanciamento del carico con indirizzi IP pubblici dell'istanza di ambiente di calcolo e del cluster di elaborazione. La route definita dall'utente è necessaria perché l'istanza di ambiente di calcolo e il cluster di elaborazione otterranno indirizzi IP pubblici casuali durante la creazione. Non è possibile conoscere gli indirizzi IP pubblici prima della creazione per registrarli nel firewall e consentire l'ingresso da Azure a indirizzi IP specifici per l'istanza di ambiente di calcolo e per il cluster di elaborazione. La figura seguente illustra un esempio di route definita dall'utente basata su indirizzo IP nel portale di Azure:

Per informazioni sulla configurazione della route definita dall'utente, vedere Instradare il traffico di rete con una tabella di routing.

Scenario: firewall tra Azure Machine Learning ed endpoint di archiviazione di Azure

È necessario consentire anche l'accesso in uscita a Storage.<region> sulla porta 445.

Scenario: area di lavoro creata con il flag hbi_workspace abilitato

È necessario consentire anche l'accesso in uscita a Keyvault.<region>. Questo traffico in uscita viene usato per accedere all'istanza dell'insieme di credenziali delle chiavi per il servizio back-end di Azure Batch.

Per altre informazioni sul flag hbi_workspace, vedere l'articolo sulla crittografia dei dati.

Scenario: uso dell'ambiente di calcolo Kubernetes

Per l'esecuzione del cluster Kubernetes protetto da un server proxy in uscita o un firewall è richiesta una configurazione di rete in uscita aggiuntiva.

- Per Kubernetes con la connessione di Azure Arc, configurare i requisiti di rete di Azure Arc necessari per gli agenti di Azure Arc.

- Per i cluster del servizio Azure Kubernetes senza la connessione di Azure Arc, configurare i requisiti di rete dell'estensione del servizio Azure Kubernetes.

Oltre ai requisiti precedenti, per Azure Machine Learning sono necessari anche gli URL in uscita seguenti.

| Endpoint in uscita | Porto | Descrizione | Formazione | Inferenza |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Necessario per caricare i registri di sistema in Kusto. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Registro Azure Container, necessario per eseguire il pull delle immagini Docker usate per i carichi di lavoro di Machine Learning. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Archiviazione BLOB di Azure. Necessario per recuperare script del progetto, dati o modelli di Machine Learning e caricare log/output dei processi. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | API del servizio Azure Machine Learning. | ✓ | ✓ |

pypi.org |

443 | Indice dei pacchetti Python. Necessario per installare i pacchetti pip usati per l'inizializzazione dell'ambiente del processo di training. | ✓ | N/D |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Necessario per scaricare le patch di sicurezza. | ✓ | N/D |

Nota

- Sostituire

<your workspace workspace ID>con l'ID della propria area di lavoro. L'ID è indicato nel portale di Azure (pagina della risorsa di Machine Learning - Proprietà - ID area di lavoro). - Sostituire

<your storage account>con il nome per l'account di archiviazione. - Sostituire

<your ACR name>con il nome del Registro Azure Container per la propria area di lavoro. - Sostituire

<region>con l'area dell'area di lavoro.

Requisiti per la comunicazione nel cluster

Per installare l'estensione Azure Machine Learning nell'ambiente di calcolo Kubernetes, tutti i componenti correlati ad Azure Machine Learning vengono distribuiti in uno spazio dei nomi azureml. Per garantire il corretto funzionamento dei carichi di lavoro di ML nel cluster del servizio Azure Kubernetes, è necessaria la comunicazione nel cluster seguente.

- I componenti nello spazio dei nomi

azuremldevono poter comunicare con il server API di Kubernetes. - I componenti nello spazio dei nomi

azuremldevono poter comunicare tra loro. - I componenti nello spazio dei nomi

azuremldevono poter comunicare conkube-dnsekonnectivity-agentnello spazio dei nomikube-system. - Se il cluster viene usato per l'inferenza in tempo reale, i POD

azureml-fe-xxxdevono poter comunicare con i POD del modello distribuiti sulla porta 5001 in altri spazi dei nomi.azureml-fe-xxxI POD devono aprire le porte 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 per la comunicazione interna. - Se il cluster viene usato per l'inferenza in tempo reale, i POD del modello distribuiti devono poter comunicare con i POD

amlarc-identity-proxy-xxxsulla porta 9999.

Scenario: Visual Studio Code

Visual Studio Code si basa su host e porte specifici per stabilire una connessione remota.

Ospiti

Gli host in questa sezione vengono usati per installare i pacchetti di Visual Studio Code e stabilire una connessione remota tra Visual Studio Code e le istanze di ambiente di calcolo nell'area di lavoro di Azure Machine Learning.

Nota

Questo non è un elenco completo degli host necessari per tutte le risorse di Visual Studio Code su Internet, ma solo dei più comuni. Ad esempio, se è necessario accedere a un repository GitHub o a un altro host, occorre identificare e aggiungere gli host necessari per tale scenario. Per un elenco completo dei nomi host, vedere Connessioni di rete in Visual Studio Code.

| Nome host | Scopo |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Obbligatorio per accedere a vscode.dev (Visual Studio Code per il Web) |

code.visualstudio.com |

Obbligatorio per scaricare e installare VS Code desktop. Questo host non è necessario per VS Code Web. |

update.code.visualstudio.com*.vo.msecnd.net |

Usato per recuperare i bit del server vs Code installati nell'istanza di calcolo tramite uno script di installazione. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Obbligatorio per scaricare e installare le estensioni di VS Code. Questi host consentono la connessione remota alle istanze di calcolo, usando l'estensione Azure Machine Learning per VS Code. Per altre informazioni, vedere Connettersi a un'istanza di ambiente di calcolo di Azure Machine Learning in Visual Studio Code |

https://github.com/microsoft/vscode-tools-for-ai/tree/master/azureml_remote_websocket_server/* |

Usato per recuperare i bit del server WebSocket installati nell'istanza di calcolo. Il server WebSocket viene usato per trasmettere le richieste dal client Visual Studio Code (applicazione desktop) al server Visual Studio Code in esecuzione nell'istanza di calcolo. Il azureml_websocket_server è necessario solo quando ci si connette a un processo interattivo, vedere Interagire con i processi (debug e monitoraggio) |

vscode.download.prss.microsoft.com |

Utilizzato dalla rete CDN per il download di Visual Studio Code |

Porti

È necessario consentire il traffico di rete verso le porte comprese tra la 8704 e la 8710. Il server di VS Code seleziona in modo dinamico la prima porta disponibile compresa in questo intervallo.

Scenario: firewall di terze parti o Firewall di Azure senza tag del servizio

Le indicazioni contenute in questa sezione sono generiche, poiché ogni firewall prevede una terminologia specifica e configurazioni specifiche. In caso di domande, consultare la documentazione relativa al firewall in uso.

Suggerimento

Se si usa Firewall di Azure e si vogliono usare i nomi di dominio completi elencati in questa sezione invece dei tag del servizio, vedere le indicazioni seguenti:

- I nomi di dominio completi (FQDN) che usano porte HTTP/S (80 e 443) devono essere configurati come regole dell'applicazione.

- I FQDN che usano altre porte devono essere configurati come regole di rete.

Per altre informazioni, vedere Differenze tra le regole dell'applicazione e le regole di rete.

Se non è configurato correttamente, il firewall può causare problemi con l'area di lavoro. Esistono vari nomi host usati sia dall'area di lavoro di Azure Machine Learning. Nelle sezioni seguenti sono elencati gli host necessari per Azure Machine Learning.

API delle dipendenze

È anche possibile usare l'API REST di Azure Machine Learning per ottenere un elenco di host e porte per cui è necessario consentire il traffico in uscita. Per usare questa API, seguire questa procedura:

Ottenere un token di autenticazione. Il comando seguente illustra l'uso dell'interfaccia della riga di comando di Azure per ottenere un token di autenticazione e un ID sottoscrizione:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)Chiamare l'API. Nel comando seguente sostituire i valori seguenti:

- Sostituire

<region>con l'area di Azure in cui si trova l'area di lavoro. Ad esempio,westus2. - Sostituire

<resource-group>con il gruppo di risorse che contiene l'area di lavoro. - Sostituire

<workspace-name>con il nome dell'area di lavoro.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- Sostituire

Il risultato per la chiamata API è un documento JSON. Il frammento di codice seguente è un estratto di questo documento:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Host Microsoft

Gli host nelle tabelle seguenti sono di proprietà di Microsoft e forniscono i servizi necessari per il corretto funzionamento dell'area di lavoro. Nelle tabelle sono elencati gli host per le aree pubbliche di Azure, Azure per enti pubblici e Microsoft Azure gestite da aree 21Vianet.

Importante

Azure Machine Learning usa gli account di archiviazione di Azure nella sottoscrizione dell'utente e nelle sottoscrizioni gestite da Microsoft. Se applicabile, in questa sezione vengono usati i termini seguenti per distinguerli:

- Archiviazione dell'utente: account di archiviazione di Azure nella sottoscrizione dell'utente, usata per archiviare i dati e gli artefatti, ad esempio modelli, dati di training, log di training e script Python.>

- Archiviazione Microsoft: l'istanza di ambiente di calcolo e i cluster di elaborazione di Azure Machine Learning si basano su Azure Batch e devono accedere alla risorsa di archiviazione disponibile in una sottoscrizione Microsoft. Questa risorsa di archiviazione viene usata solo per la gestione delle istanze di ambiente di calcolo. I dati non vengono archiviati in questa posizione.

Host generici di Azure

| Necessario per | Host | Protocollo | Porte |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| Portale di Azure | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Host di Azure Machine Learning

Importante

Nella tabella seguente sostituire <storage> con il nome dell'account di archiviazione predefinito per l'area di lavoro di Azure Machine Learning. Sostituire <region> con l'area dell'area di lavoro.

| Necessario per | Host | Protocollo | Porte |

|---|---|---|---|

| Studio di Azure Machine Learning | ml.azure.com |

TCP | 443 |

| API (Interfaccia di Programmazione delle Applicazioni) | *.azureml.ms |

TCP | 443 |

| API (Interfaccia di Programmazione delle Applicazioni) | *.azureml.net |

TCP | 443 |

| Gestione di modelli | *.modelmanagement.azureml.net |

TCP | 443 |

| Notebook integrato | *.notebooks.azure.net |

TCP | 443 |

| Notebook integrato | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Notebook integrato | <storage>.dfs.core.windows.net |

TCP | 443 |

| Notebook integrato | <storage>.blob.core.windows.net |

TCP | 443 |

| Notebook integrato | graph.microsoft.com |

TCP | 443 |

| Notebook integrato | *.aznbcontent.net |

TCP | 443 |

| NLP AutoML, Visione | automlresources-prod.azureedge.net |

TCP | 443 |

| NLP AutoML, Visione | aka.ms |

TCP | 443 |

Nota

NLP AutoML e Visione sono attualmente supportati solo nelle aree pubbliche di Azure.

Host dell'istanza di ambiente di calcolo e del cluster di elaborazione di Azure Machine Learning

Suggerimento

- L'host per Azure Key Vault è necessario solo se l'area di lavoro è stata creata con il flag hbi_workspace abilitato.

- Le porte 8787 e 18881 per l'istanza di ambiente di calcolo sono necessarie solo quando l'area di lavoro di Azure Machine include un endpoint privato.

- Nella tabella seguente sostituire

<storage>con il nome dell'account di archiviazione predefinito per l'area di lavoro di Azure Machine Learning. - Nella tabella seguente sostituire

<region>con l'area di Azure che contiene l'area di lavoro di Azure Machine Learning. - La comunicazione WebSocket deve essere consentita all'istanza di calcolo. Se si blocca il traffico WebSocket, i notebook di Jupyter non funzioneranno correttamente.

| Necessario per | Host | Protocollo | Porte |

|---|---|---|---|

| Cluster di elaborazione/istanza di ambiente di calcolo | graph.windows.net |

TCP | 443 |

| Istanza di calcolo | *.instances.azureml.net |

TCP | 443 |

| Istanza di calcolo | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| Istanza di calcolo | <region>.tundra.azureml.ms |

UDP | 5831 |

| Istanza di calcolo | *.<region>.batch.azure.com |

QUALSIASI | 443 |

| Istanza di calcolo | *.<region>.service.batch.azure.com |

QUALSIASI | 443 |

| Accesso alle risorse di archiviazione di Microsoft | *.blob.core.windows.net |

TCP | 443 |

| Accesso alle risorse di archiviazione di Microsoft | *.table.core.windows.net |

TCP | 443 |

| Accesso alle risorse di archiviazione di Microsoft | *.queue.core.windows.net |

TCP | 443 |

| Account di archiviazione | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Account di archiviazione | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault (Archivio chiavi di Azure) | *.vault.azure.net | TCP | 443 |

Immagini Docker gestite da Azure Machine Learning

| Necessario per | Host | Protocollo | Porte |

|---|---|---|---|

| Registro Container Microsoft |

mcr.microsoft.com*.data.mcr.microsoft.com |

TCP | 443 |

Suggerimento

- Registro Azure Container è richiesto per qualsiasi immagine Docker personalizzata. Sono incluse piccole modifiche (ad esempio pacchetti aggiuntivi) alle immagini di base fornite da Microsoft. È richiesto anche dal processo interno di invio dei processi di training di Azure Machine Learning. Inoltre, Registro Azure Container è sempre necessario indipendentemente dallo scenario.

- Se si prevede di usare l'identità federata, vedere l'articolo Procedure consigliate per la protezione di Active Directory Federation Services.

Usare inoltre le informazioni riportate nella sezione relativa all'uso dell'ambiente di calcolo con IP pubblico per aggiungere indirizzi IP per BatchNodeManagement e AzureMachineLearning.

Per informazioni sulla limitazione dell'accesso ai modelli distribuiti nel servizio Azure Kubernetes, vedere Limitare il traffico in uscita nel servizio Azure Kubernetes.

Monitoraggio, metriche e diagnostica

Se Monitoraggio di Azure non è stato protetto per l'area di lavoro, è necessario consentire il traffico in uscita agli host seguenti:

Se Monitoraggio di Azure non è stato protetto per l'area di lavoro, è necessario consentire il traffico in uscita agli host seguenti:

Nota

Le informazioni registrate in questi host vengono usate anche dal supporto tecnico Microsoft per diagnosticare eventuali problemi riscontrati nell'area di lavoro.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

Per un elenco degli indirizzi IP per questi host, vedere Indirizzi IP usati da Monitoraggio di Azure.

Passaggi successivi

Il presente articolo fa parte di una serie di articoli sulla protezione del flusso di lavoro di Azure Machine Learning. Vedi gli altri articoli di questa serie:

Per altre informazioni sulla configurazione di Firewall di Azure, vedere Esercitazione: Distribuire e configurare Firewall di Azure usando il portale di Azure.