Gateway NAT e zone di disponibilità

Il gateway NAT è una risorsa di zona, ovvero può essere distribuita e eseguita fuori dalle singole zone di disponibilità. Con gli scenari di isolamento della zona, è possibile allineare le risorse del gateway NAT di zona alle risorse basate su IP designata in modo zonale, ad esempio le macchine virtuali, per garantire la resilienza della zona contro le interruzioni. Esaminare questo documento per comprendere i concetti chiave e le linee guida di progettazione fondamentali.

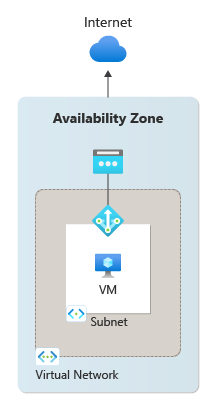

Figura 1: Distribuzione a livello di zona del gateway NAT.

Il gateway NAT può essere designato in una zona specifica all'interno di un'area o in nessuna zona. Quale proprietà della zona selezionata per la risorsa gateway NAT indica la proprietà della zona dell'indirizzo IP pubblico che può essere usato anche per la connettività in uscita.

Il gateway NAT include resilienza predefinita

Le reti virtuali e le relative subnet sono regionali. Le subnet non sono limitate a una zona. Anche se il gateway NAT è una risorsa di zona, si tratta di un metodo estremamente resiliente e affidabile tramite cui connettersi in uscita a Internet da subnet di rete virtuale. Il gateway NAT usa la rete software defined per operare come servizio completamente gestito e distribuito. L'infrastruttura del gateway NAT include ridondanza predefinita. Può sopravvivere a più errori dei componenti dell'infrastruttura. Le zone di disponibilità si basano su questa resilienza con scenari di isolamento della zona per il gateway NAT.

Singola zona

È possibile inserire la risorsa gateway NAT in una zona specifica per un'area. Quando il gateway NAT viene distribuito in una zona specifica, fornisce la connettività in uscita a Internet in modo esplicito da tale zona. L'indirizzo IP pubblico o il prefisso configurato per il gateway NAT devono corrispondere alla stessa zona. Le risorse del gateway NAT con indirizzi IP pubblici provenienti da una zona diversa, la ridondanza della zona o nessuna zona non sono consentite.

Il gateway NAT può fornire connettività in uscita per le macchine virtuali da altre zone di disponibilità diverse da se stesso. La subnet della macchina virtuale deve essere configurata per la risorsa gateway NAT per fornire la connettività in uscita. Inoltre, è possibile configurare più subnet per la stessa risorsa del gateway NAT.

Anche se le macchine virtuali in subnet di zone di disponibilità diverse possono essere tutte configurate in una singola risorsa gateway NAT di zona, questa configurazione non fornisce il metodo più efficace per garantire la resilienza della zona contro le interruzioni di zona. Per altre informazioni su come proteggersi dalle interruzioni di zona, vedere Considerazioni sulla progettazione più avanti in questo articolo.

Nonzonale

Se non è selezionata alcuna zona al momento della distribuzione della risorsa gateway NAT, il gateway NAT viene inserito in nessuna zona per impostazione predefinita. Quando il gateway NAT viene inserito in nessuna zona, Azure inserisce la risorsa in una zona. Non esiste visibilità sulla zona scelta da Azure per il gateway NAT. Dopo la distribuzione del gateway NAT, non è possibile modificare le configurazioni di zona. Nessuna risorsa gateway NAT di zona, mentre le risorse di zona possono essere associate a indirizzi IP pubblici da una zona, nessuna zona o con ridondanza della zona.

Considerazioni relative alla progettazione

Dopo aver compreso le proprietà correlate alla zona per il gateway NAT, vedere le considerazioni di progettazione seguenti che consentono di progettare la connettività in uscita altamente resiliente dalle reti virtuali di Azure.

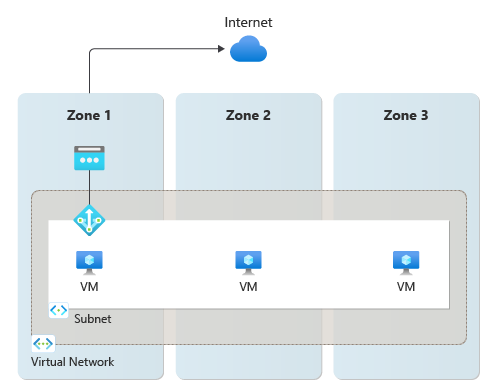

Risorsa gateway NAT a zona singola per le risorse con estensione della zona

Una singola risorsa gateway NAT di zona può essere configurata in una subnet che contiene macchine virtuali che si estendono su più zone di disponibilità o su più subnet con macchine virtuali di zona diverse. Quando questo tipo di distribuzione è configurato, il gateway NAT fornisce connettività in uscita a Internet per tutte le risorse della subnet dall'area specifica in cui si trova il gateway NAT. Se la zona in cui viene distribuito il gateway NAT diventa inattiva, la connettività in uscita in tutte le istanze di macchina virtuale associate al gateway NAT diventa inattiva. Questa configurazione non offre il metodo migliore per la resilienza della zona.

Figura 2: La risorsa gateway NAT a zona singola per le risorse che si estendono su più zone non fornisce un metodo efficace di resilienza della zona contro le interruzioni.

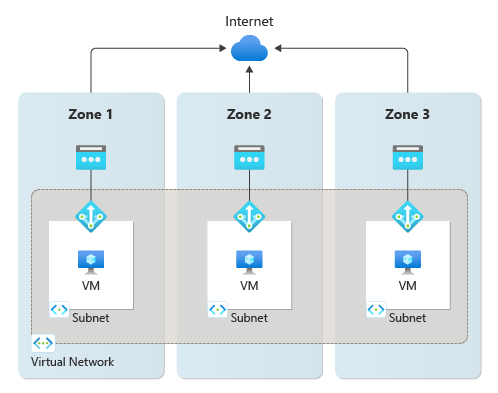

Risorsa gateway NAT di zona per ogni zona in un'area per creare resilienza della zona

Esiste una promessa di zona per gli scenari di isolamento della zona quando un'istanza di macchina virtuale che usa una risorsa gateway NAT si trova nella stessa zona della risorsa gateway NAT e dei relativi indirizzi IP pubblici. Il modello da usare per l'isolamento della zona consiste nel creare uno "stack di zona" per ogni zona di disponibilità. Questo "stack di zona" è costituito da istanze di macchina virtuale, una risorsa gateway NAT con indirizzi IP pubblici o prefisso in una subnet nella stessa zona.

Figura 3: Isolamento di zona creando stack di zona con lo stesso gateway NAT di zona, indirizzi IP pubblici e macchine virtuali offrono il metodo migliore per garantire la resilienza della zona contro le interruzioni.

Nota

La creazione di stack di zona per ogni zona all'interno di un'area è il metodo più efficace per la creazione della resilienza della zona rispetto alle interruzioni per il gateway NAT. Tuttavia, la configurazione diths protegge solo le zone di disponibilità rimanenti in cui non è stata eseguita l'interruzione. Con questa configurazione, l'errore di connettività in uscita da un'interruzione della zona è isolato nella zona specifica interessata. L'interruzione non influirà sugli altri stack di zona in cui vengono distribuiti altri gateway NAT con le proprie subnet e indirizzi IP pubblici di zona.

Integrazione di in ingresso con un servizio di bilanciamento del carico standard

Se lo scenario richiede endpoint in ingresso, sono disponibili due opzioni:

| Opzione | Modello | Esempio | Vantaggi | Svantaggi |

|---|---|---|---|---|

| (1) | Allineare gli endpoint in ingresso con i rispettivi stack di zona creati in uscita. | Creare un servizio di bilanciamento del carico standard con un front-end di zona. | Stesso modello di errore per il traffico in ingresso e in uscita. Maggiore gestibilità. | Un nome DNS (Domain Name System) comune deve mascherare i singoli indirizzi IP per zona. |

| (2) | Sovrapporre gli stack di zona con un endpoint in ingresso tra zone. | Creare un servizio di bilanciamento del carico standard con un front-end con ridondanza della zona. | Singolo indirizzo IP per l'endpoint in ingresso. | Modelli variabili per il traffico in ingresso e in uscita. Maggiore complessità nella gestione. |

Nota

Si noti che la configurazione di zona per un servizio di bilanciamento del carico funziona in modo diverso dal gateway NAT. La selezione della zona di disponibilità del servizio di bilanciamento del carico è sinonimo della selezione della zona della configurazione IP front-end. Per i servizi di bilanciamento del carico pubblico, se l'indirizzo IP pubblico nel front-end del servizio di bilanciamento del carico è ridondante della zona, il servizio di bilanciamento del carico è anche con ridondanza della zona. Se l'indirizzo IP pubblico nel front-end del servizio di bilanciamento del carico è zonale, il servizio di bilanciamento del carico verrà designato anche nella stessa zona.

Limiti

- Le zone non possono essere modificate, aggiornate o create per il gateway NAT dopo la distribuzione.

Passaggi successivi

- Altre informazioni sulle aree di Azure e sulle zone di disponibilità

- Altre informazioni sul gateway NAT di Azure

- Altre informazioni su Azure Load Balancer