Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come gestire l'accesso a un'area di lavoro in Microsoft Playwright Testing Preview. Il servizio usa il controllo degli accessi in base al ruolo di Azure per autorizzare i diritti di accesso all'area di lavoro. Le assegnazioni di ruolo consentono di controllare l'accesso alle risorse usando il controllo degli accessi in base al ruolo di Azure.

Importante

Microsoft Playwright Testing è attualmente in anteprima. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Prerequisiti

Per assegnare i ruoli in Azure, l'account richiede l'amministratore di accesso utente, il proprietario o uno dei ruoli di amministratore classici.

Per verificare le autorizzazioni nel portale di Azure:

- Nella portale di Azure passare all'area di lavoro Microsoft Playwright Testing.

- Nel riquadro sinistro selezionare Controllo di accesso (IAM) e quindi selezionare Visualizza l'accesso.

Ruoli predefiniti

Le aree di lavoro di Test di Microsoft Playwright usano tre ruoli predefiniti di Azure. Per concedere agli utenti l'accesso a un'area di lavoro, assegnare loro uno dei ruoli predefiniti di Azure seguenti:

| Ruolo | Livello di accesso |

|---|---|

| Lettore | - Accesso in sola lettura all'area di lavoro nel portale playwright. - Visualizzare i risultati dei test per l'area di lavoro. - Non è possibile creare o eliminare token di accesso all'area di lavoro. Non è possibile eseguire test Playwright nel servizio. |

| Collaboratore | - Accesso completo per gestire l'area di lavoro nella portale di Azure, ma non può assegnare ruoli nel controllo degli accessi in base al ruolo di Azure. - Accesso completo all'area di lavoro nel portale playwright. - Creare ed eliminare i token di accesso. - Eseguire test Playwright nel servizio. |

| Proprietario | - Accesso completo per gestire l'area di lavoro nel portale di Azure, inclusa l'assegnazione dei ruoli nel controllo degli accessi in base al ruolo di Azure. - Accesso completo all'area di lavoro nel portale playwright. - Creare ed eliminare i token di accesso. - Eseguire test Playwright nel servizio. |

Importante

Prima di assegnare un ruolo controllo degli accessi in base al ruolo di Azure, determinare l'ambito di accesso necessario. In base alle procedure consigliate, è sempre preferibile concedere solo l'ambito più restrittivo possibile. I ruoli Controllo degli accessi in base al ruolo di Azure definiti in un ambito più ampio vengono ereditati dalle risorse sottostanti. Per ulteriori informazioni sull'ambito per le assegnazioni di ruolo Controllo degli accessi in base al ruolo di Azure, consultare Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Concedere l'accesso a un utente

È possibile concedere a un utente l'accesso a un'area di lavoro Microsoft Playwright Testing usando il portale di Azure:

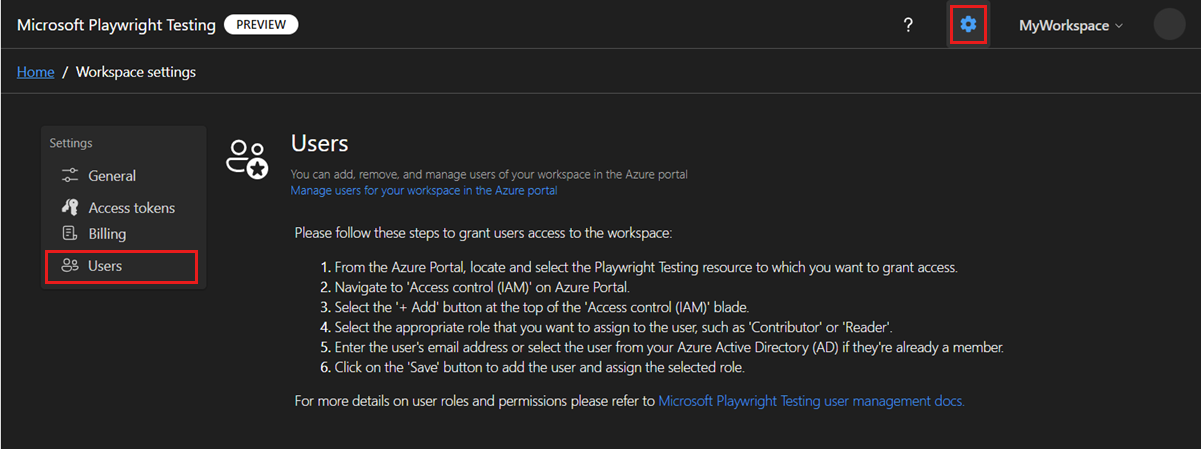

Accedere al portale Playwright con l'account Azure.

Selezionare l'icona delle impostazioni dell'area di lavoro e quindi passare alla pagina Utenti .

Selezionare Gestisci utenti per l'area di lavoro nel portale di Azure per passare all'area di lavoro nel portale di Azure.

In alternativa, è possibile passare direttamente al portale di Azure e selezionare l'area di lavoro:

- Accedere al portale di Azure.

- Immettere Playwright Testing nella casella di ricerca e quindi selezionare Playwright Testing nella categoria Servizi .

- Selezionare l'area di lavoro Microsoft Playwright Testing dall'elenco.

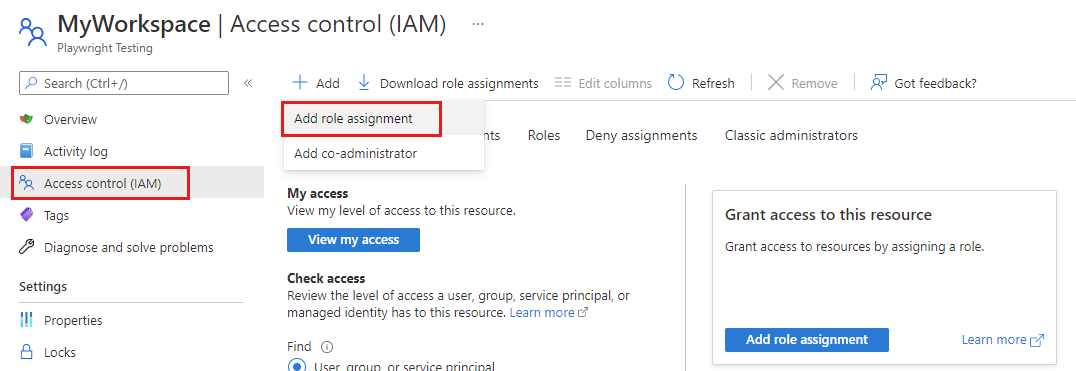

- Nel riquadro sinistro, selezionare Controllo di accesso (IAM).

Nella pagina Controllo di accesso (IAM) selezionare Aggiungi aggiungi > assegnazione di ruolo.

Se non si dispone delle autorizzazioni per assegnare i ruoli, l'opzione Aggiungi assegnazione di ruolo è disabilitata.

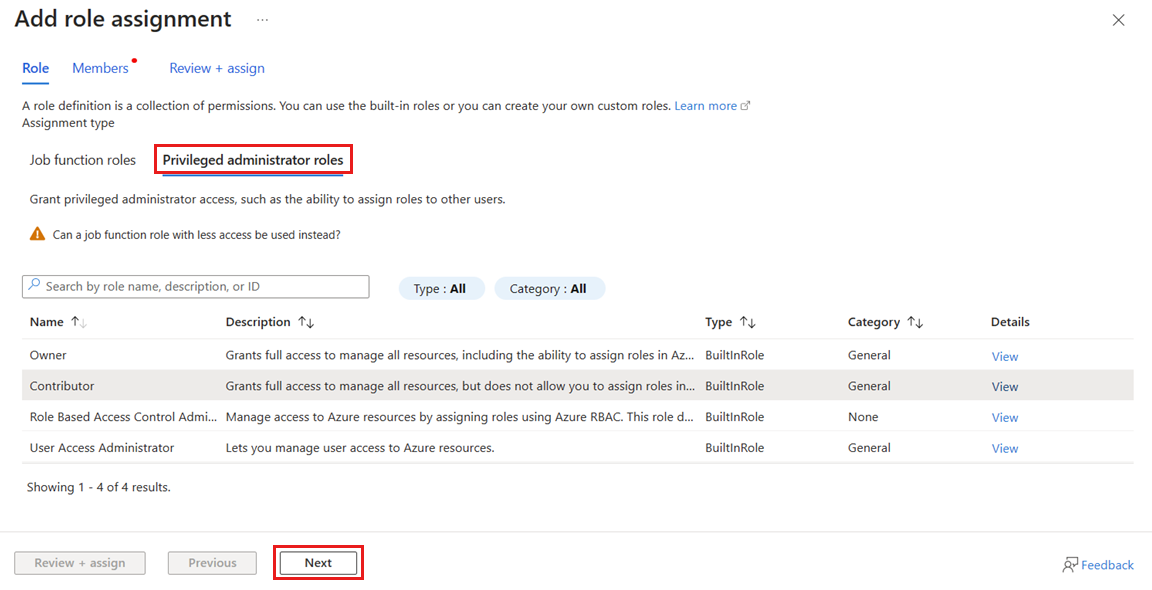

Nella scheda Ruolo selezionare Ruoli di amministratore con privilegi.

Selezionare uno dei ruoli predefiniti di Microsoft Playwright Testing e quindi selezionare Avanti.

Nella scheda Membri verificare che sia selezionata l'opzione Utente, gruppo o entità servizio.

Selezionare Seleziona membri, trovare e selezionare gli utenti, i gruppi o le entità servizio.

Selezionare Rivedi e assegna per assegnare il ruolo.

Per altre informazioni su come assegnare ruoli, vedere Assegnare ruoli di Azure usando il portale di Azure.

Revocare l'accesso per un utente

È possibile revocare l'accesso di un utente a un'area di lavoro Microsoft Playwright Testing usando il portale di Azure:

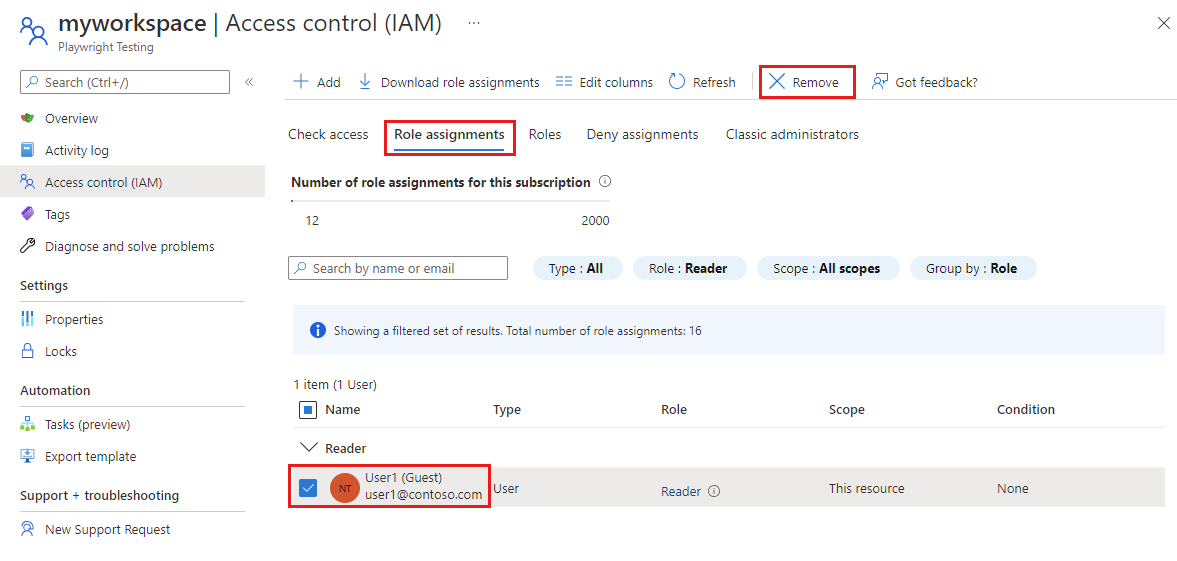

Nella portale di Azure passare all'area di lavoro Microsoft Playwright Testing.

Nel riquadro sinistro selezionare Controllo di accesso (IAM) e quindi selezionare Assegnazioni di ruolo.

Nell'elenco delle assegnazioni di ruolo aggiungere un segno di spunta accanto all'utente e al ruolo da rimuovere e quindi selezionare Rimuovi.

Selezionare Sì nella finestra di conferma per rimuovere l'assegnazione di ruolo.

Per altre informazioni su come rimuovere le assegnazioni di ruolo, vedere Rimuovere le assegnazioni di ruolo di Azure.

(Facoltativo) Usare i gruppi di sicurezza di Microsoft Entra per gestire l'accesso all'area di lavoro

Invece di concedere o revocare l'accesso ai singoli utenti, è possibile gestire l'accesso per i gruppi di utenti usando i gruppi di sicurezza di Microsoft Entra. Questo approccio presenta i seguenti vantaggi:

- Evitare la necessità di concedere ai responsabili del team o del progetto il ruolo Proprietario nell'area di lavoro. È possibile concedere loro l'accesso solo al gruppo di sicurezza per consentire loro di gestire l'accesso all'area di lavoro.

- È possibile organizzare, gestire e revocare le autorizzazioni degli utenti in un'area di lavoro e altre risorse come gruppo, senza dover gestire le autorizzazioni per utente per utente.

- L'uso dei gruppi di Microsoft Entra consente di evitare di raggiungere il limite della sottoscrizione per le assegnazioni di ruolo.

Per usare i gruppi di sicurezza di Microsoft Entra:

Aggiungere un proprietario del gruppo. Questo utente dispone delle autorizzazioni per aggiungere o rimuovere membri del gruppo. Il proprietario del gruppo non deve essere membro del gruppo o avere il ruolo Controllo degli accessi in base al ruolo diretto per l'area di lavoro.

Assegnare al gruppo un ruolo controllo degli accessi in base al ruolo nell'area di lavoro, ad esempio Lettore o Collaboratore.

Aggiungere membri del gruppo. I membri aggiunti possono ora accedere all'area di lavoro.

Creare un ruolo personalizzato per i tenant con restrizioni

Se si usano le restrizioni del tenant di Microsoft Entra e gli utenti con accesso temporaneo, è possibile creare un ruolo personalizzato nel controllo degli accessi in base al ruolo di Azure per gestire le autorizzazioni e concedere l'accesso ai test.

Per gestire le autorizzazioni con un ruolo personalizzato, seguire questa procedura:

Seguire questa procedura per creare un ruolo personalizzato di Azure.

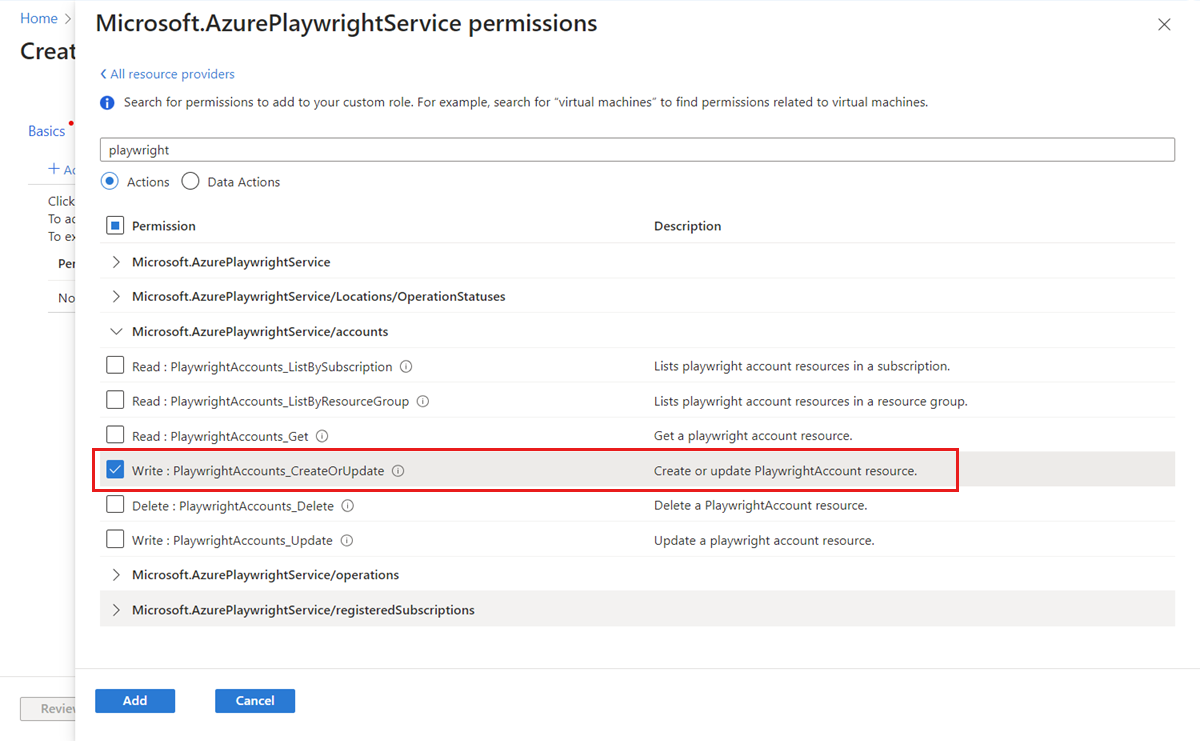

Selezionare Aggiungi autorizzazioni e immettere Playwright nella casella di ricerca e quindi selezionare Microsoft.AzurePlaywrightService.

Selezionare l'autorizzazione

microsoft.playwrightservice/accounts/writee quindi selezionare Aggiungi.Seguire questa procedura per aggiungere un'assegnazione di ruolo per il ruolo personalizzato all'account utente.

L'utente può ora continuare a eseguire test nell'area di lavoro.

Risoluzione dei problemi

Ecco alcuni aspetti da tenere presenti durante l'uso del controllo degli accessi in base al ruolo di Azure:

Quando si crea una risorsa in Azure, ad esempio un'area di lavoro, non si è automaticamente il proprietario della risorsa. Il ruolo viene ereditato dal ruolo con ambito più alto per cui si è autorizzati in tale sottoscrizione. Ad esempio, se si è un collaboratore per la sottoscrizione, si dispone delle autorizzazioni per creare un'area di lavoro di Test di Microsoft Playwright. Tuttavia, verrà assegnato il ruolo Collaboratore a tale area di lavoro e non al ruolo Proprietario.

Quando sono presenti due assegnazioni di ruolo per lo stesso utente Microsoft Entra con sezioni in conflitto di Actions/NotActions, le operazioni elencate in NotActions da un ruolo potrebbero non avere effetto se sono elencate anche come Actions in un altro ruolo. Per altre informazioni su come Azure analizza le assegnazioni di ruolo, vedere Come il controllo degli accessi in base al ruolo di Azure determina se un utente ha accesso a una risorsa.

A volte possono essere necessarie fino a 1 ora per rendere effettive le nuove assegnazioni di ruolo rispetto alle autorizzazioni memorizzate nella cache.

Contenuto correlato

Introduzione all'esecuzione di test Playwright su larga scala

Informazioni su come gestire le aree di lavoro di test playwright