Elevare i privilegi di accesso per gestire tutte le sottoscrizioni e i gruppi di gestione di Azure

Come amministratore globale in Microsoft Entra ID, potrebbe non essere disponibile l'accesso a tutte le sottoscrizioni e i gruppi di gestione nella directory. Questo articolo descrive i modi in cui è possibile elevare i privilegi di accesso a tutte le sottoscrizioni e tutti i gruppi di gestione.

Nota

Per informazioni sulla visualizzazione o l'eliminazione di dati personali, vedere Richieste generali dell'interessato per il GDPR, richieste dell'interessato di Azure per il GDPR o richieste dell'interessato windows per il GDPR, a seconda dell'area e delle esigenze specifiche. Per altre informazioni sul Regolamento generale sulla protezione dei dati (GDPR), vedere la sezione del GDPR del Centro protezione di Microsoft e la sezione del GDPR del Service Trust Portal.

Motivi per cui può essere necessario elevare i privilegi di accesso

Se si è un amministratore globale, potrebbero verificarsi momenti in cui si desidera eseguire le azioni seguenti:

- Ottenere nuovamente l'accesso a una sottoscrizione o a un gruppo di gestione di Azure quando un utente ha perso l'accesso

- Concedere a un altro utente o a se stesso l'accesso a una sottoscrizione o a un gruppo di gestione di Azure

- Visualizzare tutte le sottoscrizioni o tutti i gruppi di gestione di Azure in un'organizzazione

- Concedere a un'app di automazione (come un'app di fatturazione o di controllo) l'accesso a tutte le sottoscrizioni o a tutti i gruppi di gestione di Azure

Come funziona l'elevazione dei privilegi di accesso?

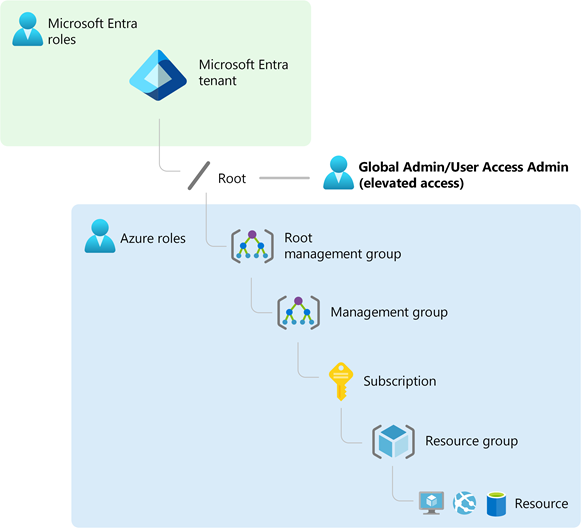

Le risorse di Microsoft Entra ID e Azure sono protette in modo indipendente le une dalle altre. Questo significa che le assegnazioni di ruolo di Microsoft Entra non concedono l'accesso alle risorse di Azure e le assegnazioni di ruolo di Azure non concedono l'accesso a Microsoft Entra ID. Un Amministratore globale di Microsoft Entra ID può tuttavia assegnare a se stesso l'accesso a tutte le sottoscrizioni e ai gruppi di gestione di Azure nella directory. Usare questa funzionalità se non si ha accesso alle risorse della sottoscrizione di Azure, come le macchine virtuali o gli account di archiviazione, e si vuole usare il privilegio di amministratore globale per ottenere l'accesso a queste risorse.

Quando si elevano i privilegi di accesso, si viene assegnati al ruolo Amministratore Accesso utenti nell'ambito radice (/). Questo consente di visualizzare tutte le risorse e assegnare l'accesso in qualsiasi sottoscrizione o gruppo di gestione nella directory. Le assegnazioni di ruolo Amministratore accessi utente possono essere rimosse usando Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

L'accesso con privilegi elevati dovrebbe essere rimosso una volta apportate le modifiche necessarie nell'ambito radice.

Eseguire i passaggi nell'ambito radice

Passaggio 1: Elevare l'accesso per un amministratore globale

Seguire questa procedura per eseguire con privilegi elevati l'accesso per un amministratore globale usando il portale di Azure.

Accedere al portale di Azure come amministratore globale.

Se si usa Microsoft Entra Privileged Identity Management, attivare l'assegnazione di ruolo Amministratore globale.

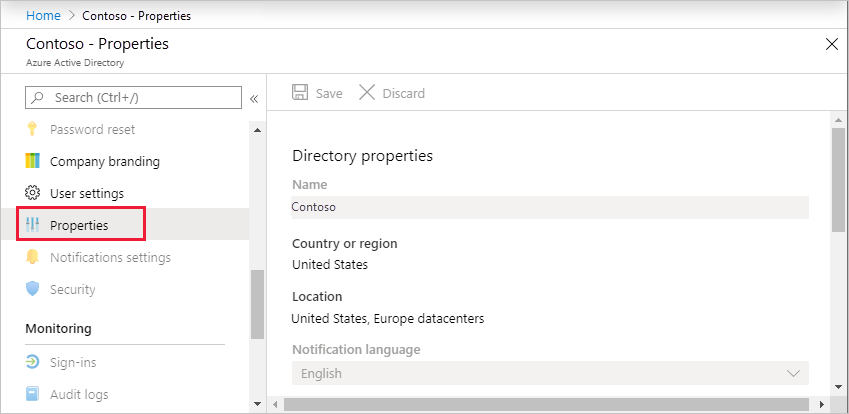

Aprire ID Microsoft Entra.

In Gestione selezionare Proprietà.

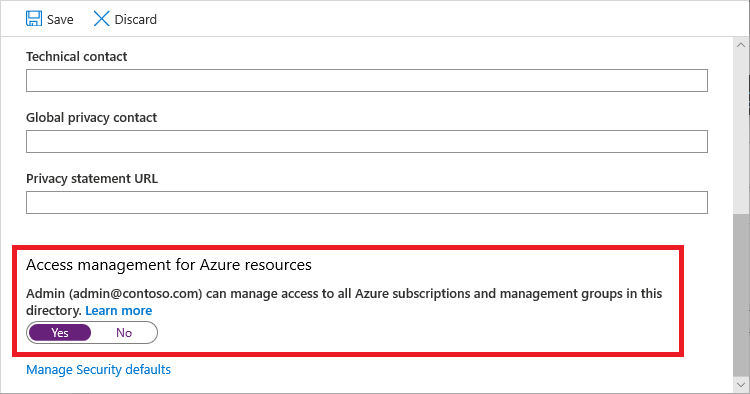

In Gestione degli accessi per le risorse di Azure impostare l'interruttore su Sì.

Quando si imposta l'interruttore su Sì, viene assegnato il ruolo Amministratore accesso utenti in Controllo degli accessi in base al ruolo di Azure nell'ambito radice (/). In questo modo si concede l'autorizzazione per assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati alla directory di Microsoft Entra. Questo interruttore è disponibile solo per gli utenti a cui è stato assegnato il ruolo di amministratore globale in Microsoft Entra ID.

Quando si imposta l'interruttore su No, il ruolo Amministratore Accesso utenti nel controllo degli accessi in base al ruolo Azure viene rimosso dall'account utente. Non è più possibile assegnare ruoli in tutte le sottoscrizioni e i gruppi di gestione di Azure associati a questa directory di Microsoft Entra. È possibile visualizzare e gestire solo le sottoscrizioni e i gruppi di gestione di Azure ai quali si ha accesso.

Nota

Se si usa Privileged Identity Management, la disattivazione dell'assegnazione di ruolo non comporta l'attivazione dell'interruttore Gestione degli accessi per le risorse di Azure su No. Per mantenere l'accesso con privilegi minimi, è consigliabile impostare questa opzione su No prima di disattivare l'assegnazione di ruolo.

Fare clic su Salva per salvare l'impostazione.

Questa impostazione non è una proprietà globale e si applica solo all'utente attualmente connesso. Non è possibile elevare i privilegi di accesso per tutti i membri del ruolo Amministratore globale.

Disconnettersi e accedere nuovamente per aggiornare l'accesso.

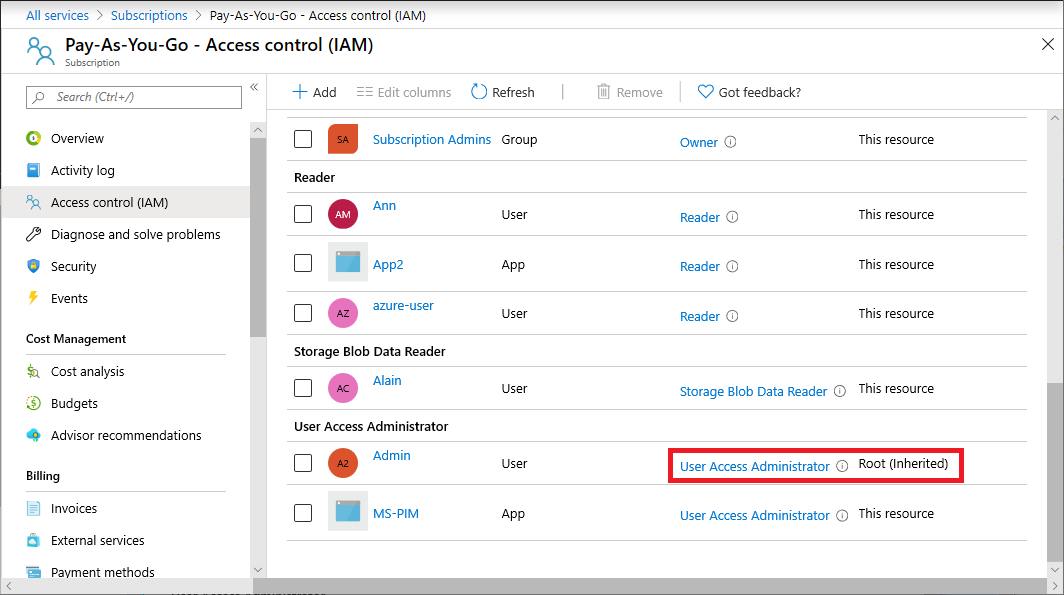

A questo punto dovrebbe essere disponibile l'accesso a tutti i gruppi di gestione e le sottoscrizioni nella directory. Quando si visualizza il riquadro Controllo di accesso (IAM), si noterà che è stato assegnato il ruolo Amministratore Accesso utenti nell'ambito radice.

Apportare le modifiche necessarie per consentire l'accesso con privilegi elevati.

Per informazioni sull'assegnazione dei ruoli, vedere Assegnare ruoli di Azure usando il portale di Azure. Se si usa Privileged Identity Management, vedere Individuare le risorse di Azure per gestire o assegnare i ruoli delle risorse di Azure.

Per rimuovere l'accesso con privilegi elevati, seguire questa sezione.

Passaggio 2: Rimuovere l'accesso con privilegi elevati

Per rimuovere l'assegnazione di ruolo Amministratore accesso utenti nell'ambito radice (/), seguire questa procedura.

Accedere con lo stesso utente usato per elevare i privilegi di accesso.

Nell'elenco di spostamento, fare clic su Microsoft Entra ID quindi su Proprietà.

Impostare l'interruttore Gestione degli accessi per le risorse di Azure di nuovo su No. Poiché si tratta di un'impostazione per utente, è necessario essere connessi con lo stesso utente usato per elevare i privilegi di accesso.

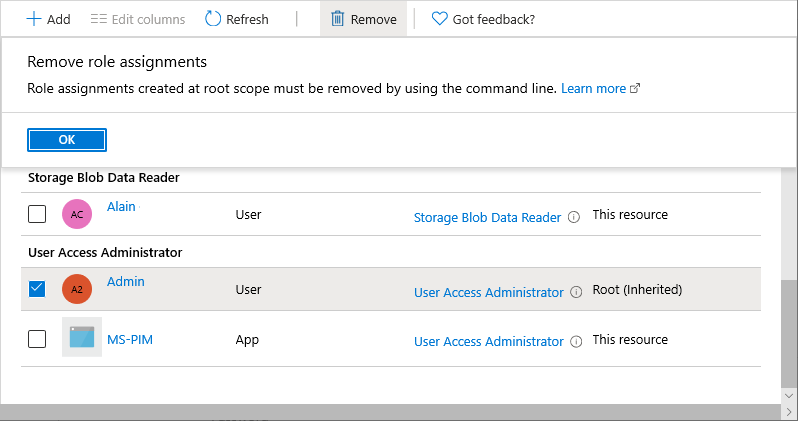

Se si tenta di rimuovere l'assegnazione di ruolo Amministratore Accesso utenti nel riquadro Controllo di accesso (IAM), verrà visualizzato il messaggio seguente. Per rimuovere l'assegnazione di ruolo, è necessario impostare l'interruttore su No o usare Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

Disconnettersi come amministratore globale.

Se si usa Privileged Identity Management, disattivare l'assegnazione di ruolo Amministratore globale.

Nota

Se si usa Privileged Identity Management, la disattivazione dell'assegnazione di ruolo non comporta l'attivazione dell'interruttore Gestione degli accessi per le risorse di Azure su No. Per mantenere l'accesso con privilegi minimi, è consigliabile impostare questa opzione su No prima di disattivare l'assegnazione di ruolo.

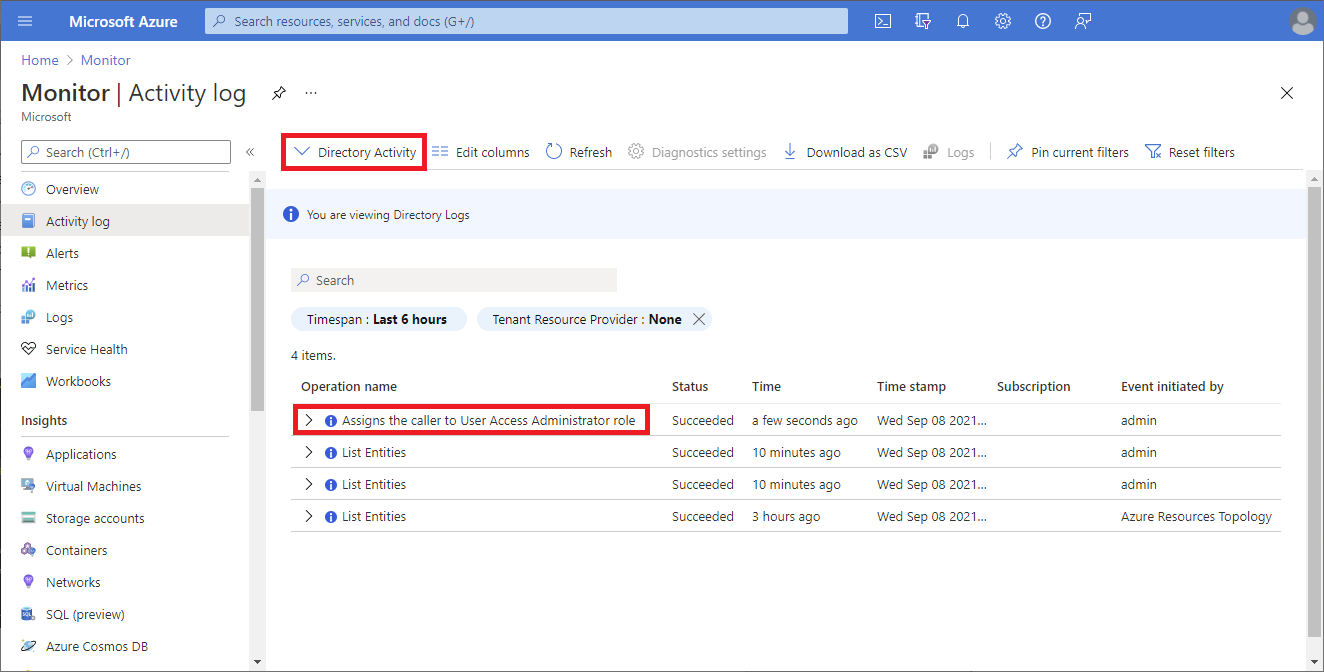

Visualizzare voci di log di accesso elevate nei log attività della directory

Quando l'accesso è elevato, viene aggiunta una voce ai log. In qualità di amministratore globale in Microsoft Entra ID, è possibile controllare quando l'accesso è stato elevato e chi l'ha fatto. Le voci del log di accesso con privilegi elevati non vengono visualizzate nei log attività standard, ma vengono invece visualizzate nei log attività della directory. Questa sezione descrive diversi modi in cui è possibile visualizzare le voci di log di accesso elevate.

Visualizzare voci di log di accesso elevate usando il portale di Azure

Accedere al portale di Azure come amministratore globale.

Aprire Monitoraggio>log attività.

Modificare l'elenco attività in Attività directory.

Cercare l'operazione seguente, che indica l'azione di accesso con privilegi elevati.

Assigns the caller to User Access Administrator role

Visualizzare voci di log di accesso elevate con l'interfaccia della riga di comando di Azure

Usare il comando az login per accedere come amministratore globale.

Usare il comando az rest per effettuare la chiamata seguente in cui sarà necessario filtrare in base a una data, come illustrato con il timestamp di esempio e specificare un nome file in cui archiviare i log.

Chiama

urlun'API per recuperare i log in Microsoft.Insights. L'output verrà salvato nel file.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtNel file di output cercare

elevateAccess.Il log sarà simile al seguente, dove è possibile visualizzare il timestamp di quando si è verificata l'azione e chi lo ha chiamato.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegare l'accesso a un gruppo per visualizzare voci di log di accesso elevate tramite l'interfaccia della riga di comando di Azure

Se si vuole essere in grado di ottenere periodicamente le voci di log di accesso elevate, è possibile delegare l'accesso a un gruppo e quindi usare l'interfaccia della riga di comando di Azure.

Aprire Gruppi ID> Microsoft Entra.

Creare un nuovo gruppo di sicurezza e prendere nota dell'ID oggetto gruppo.

Usare il comando az login per accedere come amministratore globale.

Usare il comando az role assignment create per assegnare il ruolo Lettore al gruppo che può leggere solo i log a livello di directory, disponibili in

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Aggiungere un utente che leggerà i log al gruppo creato in precedenza.

Un utente nel gruppo può ora eseguire periodicamente il comando az rest per visualizzare le voci del log di accesso elevate.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt