Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le organizzazioni passano sempre più alle architetture multicloud, sia per progettazione che a causa di requisiti continui. Un numero crescente di queste organizzazioni usa applicazioni e archivia i dati in più cloud pubblici, tra cui Google Cloud Platform (GCP).

Questo articolo descrive come inserire dati GCP in Microsoft Sentinel per ottenere una copertura completa della sicurezza e analizzare e rilevare gli attacchi nell'ambiente multicloud.

Con i connettori GCP Pub/Sub , in base al framework CCF (Codeless Connector Framework), è possibile inserire i log dall'ambiente GCP usando la funzionalità GCP Pub/Sub:

Il connettore Log di Audit GCP pub/sub di Google Cloud Platform (GCP) raccoglie audit trail per l'accesso alle risorse GCP. Gli analisti possono monitorare questi log per tenere traccia dei tentativi di accesso alle risorse e rilevare potenziali minacce nell'ambiente GCP.

Il connettore Security Command Center di Google Cloud Platform (GCP) raccoglie i risultati ottenuti dal Security Command Center di Google, una solida piattaforma di gestione dei rischi e sicurezza per Google Cloud. Gli analisti possono visualizzare questi risultati per ottenere informazioni dettagliate sul comportamento di sicurezza dell'organizzazione, tra cui inventario e individuazione degli asset, rilevamenti di vulnerabilità e minacce e mitigazione e correzione dei rischi.

Prerequisiti

Prima di iniziare, verificare di disporre degli elementi seguenti:

- La soluzione Microsoft Sentinel è abilitata.

- È presente un'area di lavoro di Microsoft Sentinel definita.

- Esiste un ambiente GCP e contiene risorse che producono uno dei tipi di log seguenti da inserire:

- Log di controllo GCP

- Risultati di Google Security Command Center

- L'utente di Azure ha il ruolo collaboratore di Microsoft Sentinel.

- L'utente GCP ha accesso per creare e modificare le risorse nel progetto GCP.

- L'API GCP Identity and Access Management (IAM) e l'API GCP Cloud Resource Manager sono entrambe abilitate.

Configurare l'ambiente GCP

È necessario configurare due elementi nell'ambiente GCP:

Configurare l'autenticazione di Microsoft Sentinel in GCP creando le risorse seguenti nel servizio IAM GCP:

- Poll di identità del carico di lavoro

- Provider di identità del carico di lavoro

- Account di servizio

- Ruolo

Configurare la raccolta di log in GCP e l'inserimento in Microsoft Sentinel creando le risorse seguenti nel servizio GCP pub/sub:

- Argomento

- Sottoscrizione per l'argomento

È possibile configurare l'ambiente in uno dei due modi seguenti:

Creare risorse GCP tramite l'API Terraform: Terraform fornisce API per la creazione di risorse e per la gestione delle identità e degli accessi (vedere Prerequisiti). Microsoft Sentinel fornisce script Terraform che emettono i comandi necessari alle API.

Configurare manualmente l'ambiente GCP creando manualmente le risorse nella console GCP.

Nota

Non è disponibile alcuno script Terraform per la creazione di risorse GCP Pub/Sub per la raccolta di log dal Centro comandi di sicurezza. È necessario creare queste risorse manualmente. È comunque possibile usare lo script Terraform per creare le risorse IAM GCP per l'autenticazione.

Importante

Se si creano manualmente le risorse, è necessario creare tutte le risorse di autenticazione (IAM) nello stesso progetto GCP, altrimenti non funzionerà. Le risorse pub/sub possono trovarsi in un progetto diverso.

Configurazione dell'autenticazione GCP

Aprire GCP Cloud Shell.

Selezionare il progetto da usare digitando il comando seguente nell'editor:

gcloud config set project {projectId}Copiare lo script di autenticazione Terraform fornito da Microsoft Sentinel dal repository GitHub di Sentinel nell'ambiente GCP Cloud Shell.

Aprire il file di Terraform di script GCPInitialAuthenticationSetup e copiarne il contenuto.

Nota

Per inserire dati GCP in un cloud di Azure per enti pubblici, usare invece questo script di configurazione dell'autenticazione.

Creare una directory nell'ambiente Cloud Shell, immetterla e creare un nuovo file vuoto.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfAprire initauth.tf nell'editor di Cloud Shell e incollarvi il contenuto del file di script.

Inizializzare Terraform nella directory creata digitando il comando seguente nel terminale:

terraform initQuando viene visualizzato il messaggio di conferma che Terraform è stato inizializzato, eseguire lo script digitando il comando seguente nel terminale:

terraform applyQuando lo script richiede l'ID tenant Microsoft, copiarlo e incollarlo nel terminale.

Nota

È possibile trovare e copiare l'ID tenant nella pagina del connettore Log di Audit GCP pub/sub nel portale di Microsoft Sentinel o nella schermata delle Impostazioni del portale (accessibile ovunque nel portale di Azure selezionando l'icona a forma di ingranaggio nella parte superiore della schermata), nella colonna ID directory.

Quando viene chiesto se è già stato creato un pool di identità del carico di lavoro per Azure, rispondere sì o no in base alle propria situazione.

Quando viene chiesto se si desidera creare le risorse elencate, digitare sì.

Quando viene visualizzato l'output dello script, salvare i parametri delle risorse per usarli in un secondo momento.

Configurazione dei log di controllo GCP

Le istruzioni riportate in questa sezione sono per l'uso del connettore Log di Audit GCP pub/sub di Microsoft Sentinel.

Vedere le istruzioni nella sezione successiva per l'uso del connettore del Centro comandi sicurezza GCP pub/sub di Microsoft Sentinel.

Copiare lo script di installazione del log di controllo terraform fornito da Microsoft Sentinel dal repository GitHub di Sentinel in una cartella diversa nell'ambiente GCP Cloud Shell.

Aprire il file Terraform di script GCPAuditLogsSetup e copiarne il contenuto.

Nota

Per inserire dati GCP in un cloud di Azure per enti pubblici, usare invece questo script di installazione del log di controllo.

Creare un'altra directory nell'ambiente Cloud Shell, immetterla e creare un nuovo file vuoto.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfAprire auditlog.tf nell'editor di Cloud Shell e incollarvi il contenuto del file di script.

Inizializzare Terraform nella nuova directory digitando il comando seguente nel terminale:

terraform initQuando viene visualizzato il messaggio di conferma che Terraform è stato inizializzato, eseguire lo script digitando il comando seguente nel terminale:

terraform applyPer inserire i log da un'intera organizzazione usando un singolo pub/sub, digitare:

terraform apply -var="organization-id= {organizationId} "Quando viene chiesto se si desidera creare le risorse elencate, digitare sì.

Quando viene visualizzato l'output dello script, salvare i parametri delle risorse per usarli in un secondo momento.

Attendere cinque minuti prima di passare al passaggio successivo.

Se si configura anche il connettore del Centro di comando di sicurezza GCP Pub/Sub , continuare con la sezione successiva.

In caso contrario, passare a Configurare il connettore GCP Pub/Sub in Microsoft Sentinel.

GCP Security Command Center configurato

Le istruzioni contenute in questa sezione sono relative all'uso del connettore del Centro comandi di sicurezza GCP pub/sub di Microsoft Sentinel.

Vedere le istruzioni nella sezione precedente per l'uso del connettore Log di Audit GCP pub/sub di Microsoft Sentinel.

Configurare l'esportazione continua dei risultati

Seguire le istruzioni nella documentazione di Google Cloud per configurare le esportazioni pub/sub dei futuri risultati SCC nel servizio GCP pub/sub.

Quando viene chiesto di selezionare un progetto per l'esportazione, selezionare un progetto creato a questo scopo o creare un nuovo progetto.

Quando viene chiesto di selezionare un argomento pub/sub in cui si desidera esportare i risultati, seguire le istruzioni riportate sopra per creare un nuovo argomento.

Configurare il connettore GCP Pub/Sub in Microsoft Sentinel

Aprire il portale di Azure e andare al servizio Microsoft Sentinel.

Nella barra di ricerca dell'Hub contenuto digitare Log di controllo di Google Cloud Platform.

Installare la soluzione Log di controllo di Google Cloud Platform.

Selezionare Connettori dati e nella barra di ricerca digitare Log di Audit GCP pub/sub.

Selezionare il connettore Log di Audit GCP pub/sub.

Nel riquadro dei dettagli selezionare Apri pagina del connettore.

Nell'area Configurazione selezionare Aggiungi nuovo agente di raccolta.

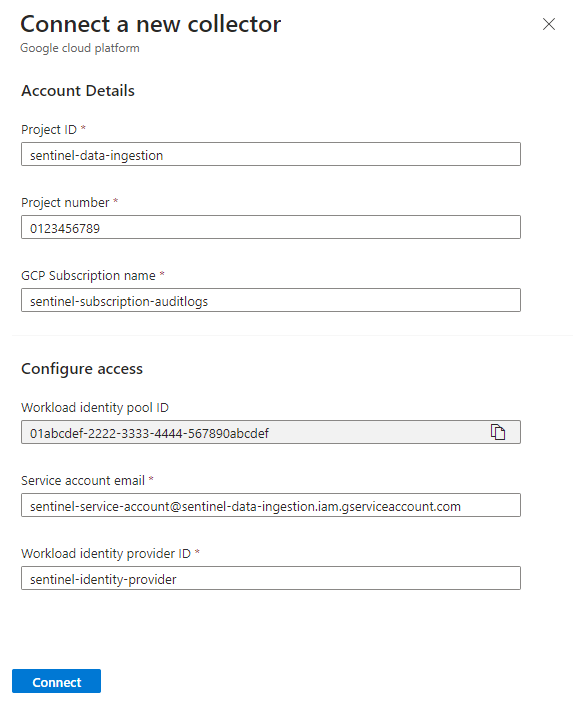

Nel pannello Connetti un nuovo agente di raccolta digitare i parametri di risorsa creati durante la creazione delle risorse GCP.

Assicurarsi che i valori in tutti i campi corrispondano alle rispettive controparti nel progetto GCP (i valori nello screenshot sono esempi, non valori letterali) e selezionare Connetti.

Verificare che i dati GCP si trovano nell'ambiente di Microsoft Sentinel

Per assicurarsi che i log GCP siano stati inseriti correttamente in Microsoft Sentinel, eseguire la query seguente 30 minuti dopo aver completato la configurazione del connettore.

GCPAuditLogs | take 10Abilitare la funzionalità di integrità per i connettori dati.

Passaggi successivi

In questo articolo è stato illustrato come inserire dati GCP in Microsoft Sentinel usando i connettori GCP Pub/Sub. Per altre informazioni su Microsoft Sentinel, vedere gli articoli seguenti:

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Iniziare a rilevare minacce con Microsoft Sentinel.

- Usare le cartelle di lavoro per monitorare i dati.