Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Analisi del comportamento dell'utente e dell'entità in Microsoft Sentinel analizza i log e gli avvisi provenienti da origini dati connesse per creare profili comportamentali di base delle entità dell'organizzazione, ad esempio utenti, host, indirizzi IP e applicazioni. Usando l'apprendimento automatico, UEBA identifica un'attività anomala che può indicare un asset compromesso.

È possibile abilitare Analisi comportamento utente ed entità in due modi, entrambi con lo stesso risultato:

- Dalle impostazioni dell'area di lavoro di Microsoft Sentinel: abilitare UEBA per l'area di lavoro e selezionare le origini dati da connettere nel portale di Microsoft Defender o nel portale di Azure.

- Dai connettori dati supportati: abilitare UEBA quando si configurano i connettori dati supportati da UEBA nel portale di Microsoft Defender.

Questo articolo illustra come abilitare UEBA e configurare le origini dati dalle impostazioni dell'area di lavoro di Microsoft Sentinel e dai connettori dati supportati.

Per altre informazioni su UEBA, vedere Identificare le minacce con l'analisi del comportamento delle entità.

Note

Per informazioni sulla disponibilità delle funzionalità nei cloud degli Stati Uniti per enti pubblici, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per i clienti del governo degli Stati Uniti.

Importante

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5.

Dopo il 31 marzo 2027, Microsoft Sentinel non sarà più supportato nel portale di Azure e sarà disponibile solo nel portale di Microsoft Defender. Tutti i clienti che usano Microsoft Sentinel nel portale di Azure verranno reindirizzati al portale di Defender e useranno Microsoft Sentinel solo nel portale di Defender. A partire da luglio 2025, molti nuovi clienti vengono eseguiti automaticamente l'onboarding e reindirizzati al portale di Defender.

Se si usa ancora Microsoft Sentinel nel portale di Azure, è consigliabile iniziare a pianificare la transizione al portale di Defender per garantire una transizione senza problemi e sfruttare appieno l'esperienza unificata delle operazioni di sicurezza offerte da Microsoft Defender. Per altre informazioni, vedere It's Time to Move: ritiro del portale di Azure di Microsoft Sentinel per una maggiore sicurezza.

Prerequisiti

Per abilitare o disabilitare questa funzionalità (questi prerequisiti non sono necessari per usare la funzionalità):

L'utente deve essere assegnato al ruolo di amministratore della sicurezza di Microsoft Entra ID nel tenant o nelle autorizzazioni equivalenti.

Al tuo utente deve essere assegnato almeno uno dei seguenti ruoli di Azure (Ulteriori informazioni su Azure RBAC):

- Proprietario a livello di gruppo di risorse o superiore.

- Collaboratore a livello di gruppo di risorse o superiore.

- (Con privilegi minimi) Collaboratore di Microsoft Sentinel a livello di area di lavoro o superiore e Collaboratore Log Analytics a livello di gruppo di risorse o superiore.

All'area di lavoro non devono essere applicati blocchi delle risorse di Azure. Altre informazioni sul blocco delle risorse di Azure.

Note

- Non è necessaria alcuna licenza speciale per aggiungere funzionalità UEBA a Microsoft Sentinel e non sono previsti costi extra per l'uso.

- Tuttavia, poiché UEBA genera nuovi dati e li archivia in nuove tabelle create da UEBA nell'area di lavoro Log Analytics, vengono applicati addebiti aggiuntivi per l'archiviazione dei dati.

Abilitare UEBA dalle impostazioni dell'area di lavoro

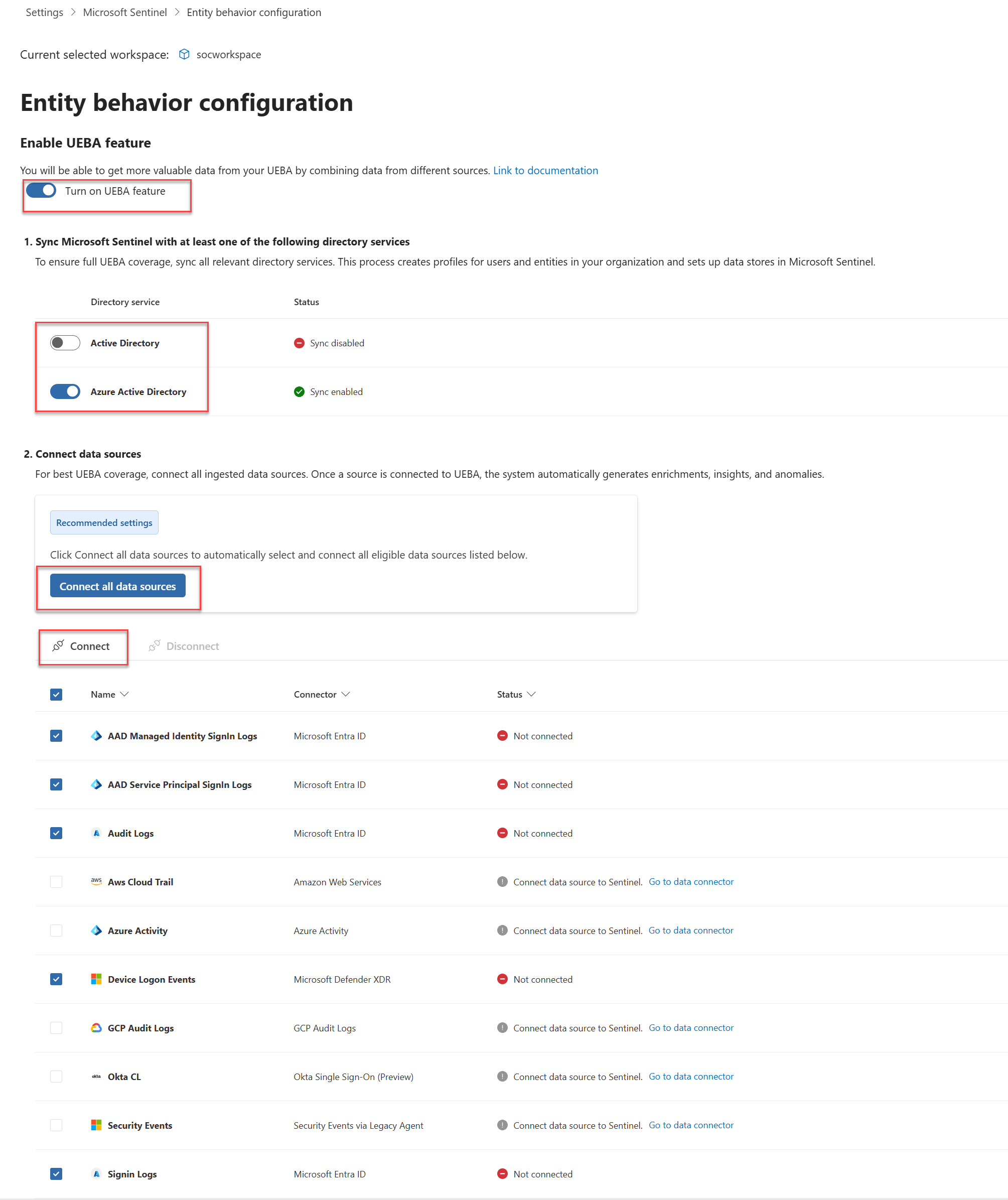

Per abilitare UEBA dalle impostazioni dell'area di lavoro di Microsoft Sentinel:

Vai alla pagina Configurazione comportamento entità.

Usare uno dei tre modi seguenti per accedere alla pagina di configurazione del comportamento dell'entità :

Selezionare Comportamento entità dal menu di spostamento di Microsoft Sentinel, quindi selezionare Impostazioni comportamento entità dalla barra dei menu in alto.

Selezionare Impostazioni dal menu di spostamento di Microsoft Sentinel, selezionare la scheda Impostazioni , quindi nell'espansore Analisi comportamento entità selezionare Imposta UEBA.

Nella pagina del connettore dati XDR di Microsoft Defender selezionare il collegamento Vai alla pagina di configurazione UEBA .

Nella pagina Configurazione comportamento entità attivare Attiva la funzionalità UEBA.

Selezionare i servizi directory da cui sincronizzare le entità utente con Microsoft Sentinel.

- Active Directory locale (anteprima)

- Microsoft Entra ID

Per sincronizzare le entità utente da Active Directory locale, è necessario caricare il tenant di Azure in Microsoft Defender per identità (autonomo o come parte di Microsoft Defender XDR) e occorre che il sensore di interfaccia a documenti multipli sia installato nel controller di dominio di Active Directory. Per altre informazioni, vedere Prerequisiti di Microsoft Defender per identità.

Selezionare Connetti tutte le origini dati per connettere tutte le origini dati idonee oppure selezionare origini dati specifiche dall'elenco.

È possibile abilitare queste origini dati solo da Defender e dai portali di Azure:

- Log di accesso

- Registri di audit

- Attività di Azure

- Eventi di sicurezza

È possibile abilitare queste origini dati solo dal portale di Defender (anteprima):

- Log di accesso dell’identità gestita di AAD (Microsoft Entra ID)

- Log di accesso dell'entità servizio AAD (ID Microsoft Entra)

- AWS CloudTrail

- Eventi di accesso del dispositivo

- Okta CL

- Log di controllo GCP

Per ulteriori informazioni su origini dati e anomalie UEBA, vedere Informazioni di riferimento su UEBA di Microsoft SentineL e Anomalie UEBA.

Note

Dopo aver abilitato UEBA, è possibile abilitare le origini dati supportate per UEBA direttamente dal riquadro del connettore dati o dalla pagina Impostazioni del portale di Defender, come descritto in questo articolo.

Selezionare Connetti.

Abilitare il rilevamento anomalie nell'area di lavoro di Microsoft Sentinel:

- Dal menu di spostamento del portale di Microsoft Defender selezionare Impostazioni>Microsoft Sentinel>aree di lavoro SIEM.

- Selezionare l'area di lavoro da configurare.

- Nella pagina di configurazione dell'area di lavoro, selezionare Anomalie e attivare Rileva anomalie.

Abilitare UEBA dai connettori supportati

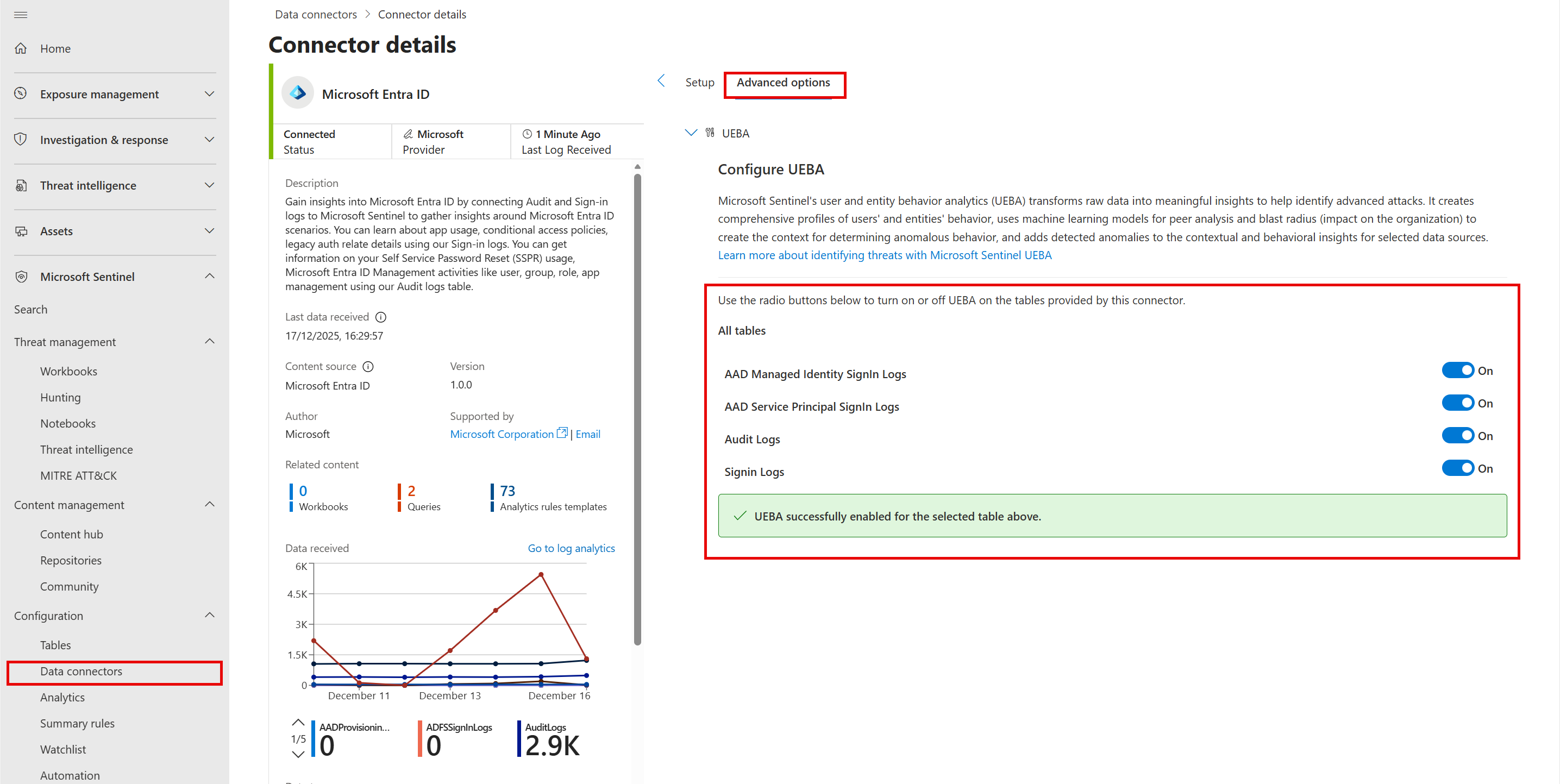

Per abilitare UEBA dai connettori dati supportati nel portale di Microsoft Defender:

Dal menu di navigazione del portale di Microsoft Defender, seleziona Microsoft Sentinel > Configurazione > Connettori dati.

Selezionare un connettore dati supportato da UEBA che supporta UEBA. Per altre informazioni sui connettori dati e le tabelle supportati da UEBA, vedere Informazioni di riferimento su UEBA di Microsoft Sentinel.

Nel riquadro connettore dati selezionare Apri pagina connettore.

Nella pagina Dettagli connettore selezionareOpzioni avanzate.

In Configura UEBA, attiva le tabelle che vuoi abilitare per UEBA.

Per altre informazioni sulla configurazione dei connettori dati di Microsoft Sentinel, vedere Connettere origini dati a Microsoft Sentinel tramite connettori dati.

Abilitare il livello comportamenti UEBA (anteprima)

Il livello comportamenti UEBA genera riepiloghi arricchiti dell'attività osservata in più origini dati. A differenza degli avvisi o delle anomalie, i comportamenti non indicano necessariamente il rischio: creano un livello di astrazione che ottimizza i dati per indagini, ricerca e rilevamento migliorando

Per altre informazioni sul livello comportamenti UEBA e su come abilitarlo, vedere Abilitare il livello comportamenti UEBA in Microsoft Sentinel.

Passaggi successivi

In questo articolo si è appreso come abilitare e configurare l’analisi del comportamento degli utenti e delle entità (UEBA) in Microsoft Sentinel. Per altre informazioni su UEBA: