Pagine di entità in Microsoft Sentinel

Quando si incontra un account utente, un nome host, un indirizzo IP o una risorsa di Azure in un'indagine sugli eventi imprevisti, è possibile decidere di volerne sapere di più. Ad esempio, potrebbe essere necessario conoscere la cronologia delle attività, se è presente in altri avvisi o eventi imprevisti, se è stata eseguita qualsiasi operazione imprevista o fuori carattere e così via. In breve, si vogliono informazioni che consentono di determinare quale tipo di minaccia queste entità rappresentano e guidare l'indagine di conseguenza.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Pagine sulle entità

In queste situazioni, è possibile selezionare l'entità (verrà visualizzata come collegamento selezionabile) e passare a una pagina di entità, un foglio dati con informazioni utili su tale entità. È anche possibile accedere a una pagina di entità cercando direttamente le entità nella pagina Comportamento dell'entità di Microsoft Sentinel. I tipi di informazioni disponibili nelle pagine delle entità includono i fatti di base sull'entità, una sequenza temporale di eventi rilevanti correlati a questa entità e informazioni dettagliate sul comportamento dell'entità.

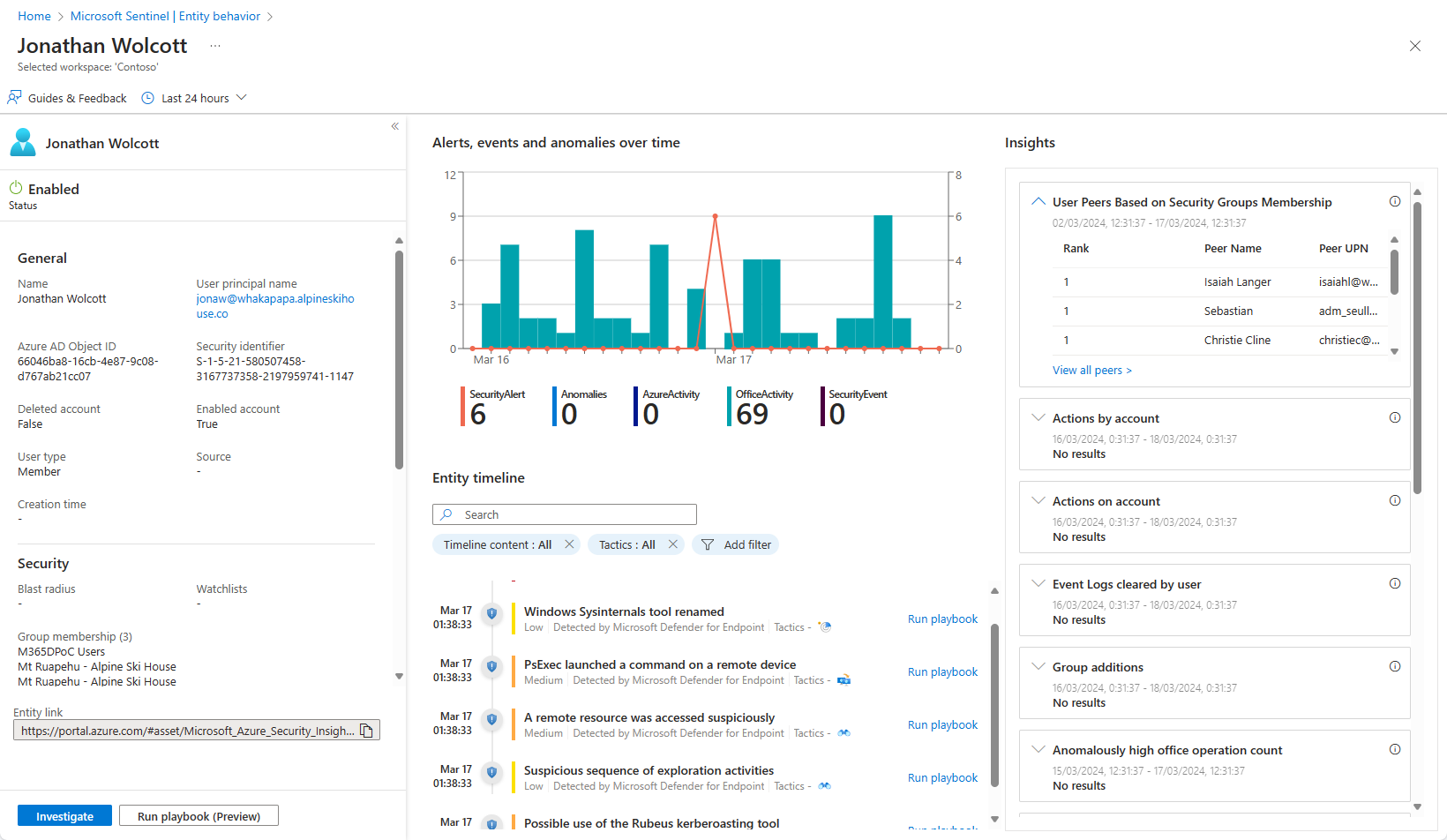

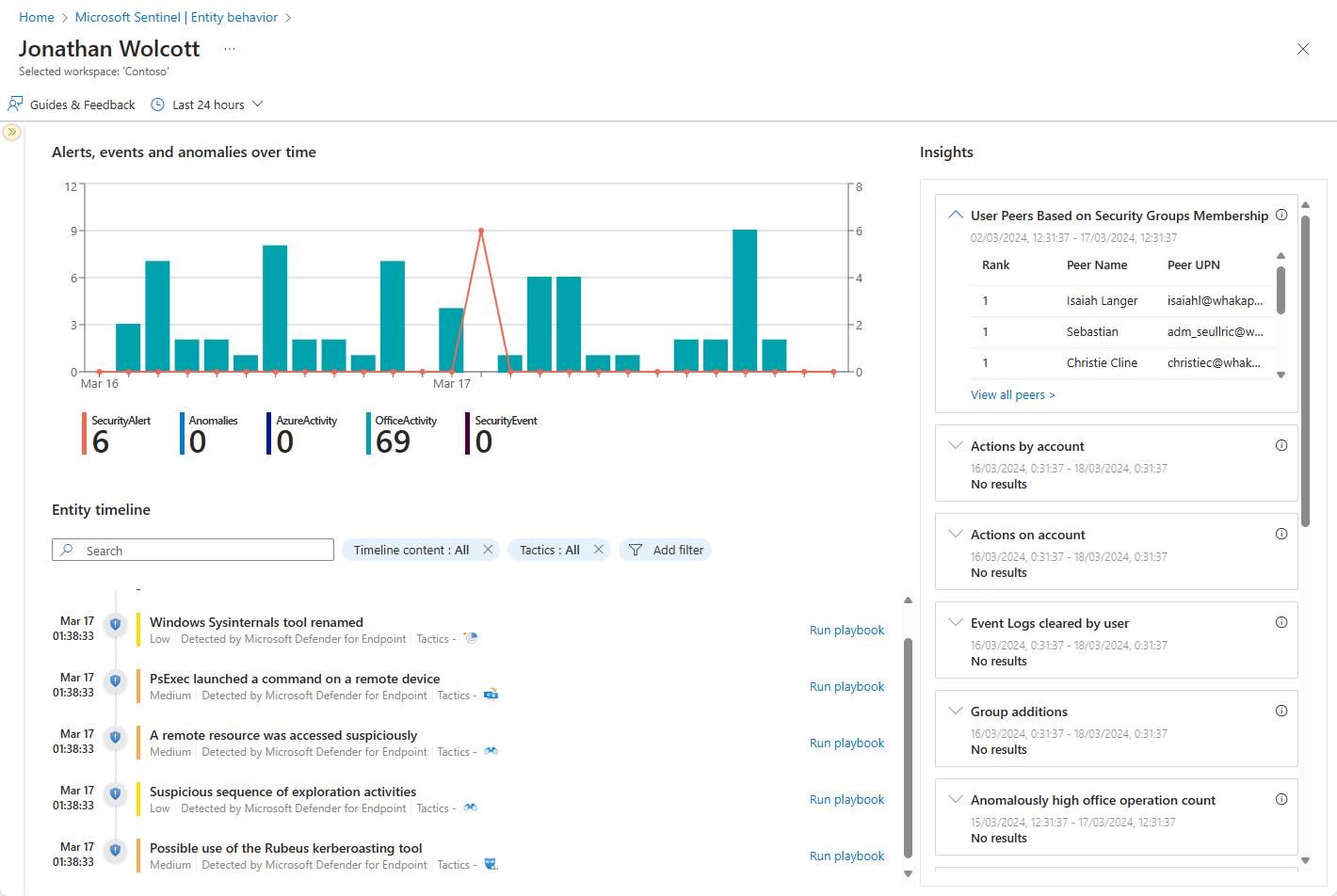

In particolare, le pagine di entità sono costituite da tre parti:

Il pannello a sinistra contiene le informazioni di identificazione dell'entità, raccolte da origini dati come Microsoft Entra ID, Monitoraggio di Azure, Attività di Azure, Azure Resource Manager, Microsoft Defender per il cloud, CEF/Syslog e Microsoft Defender XDR (con tutti i relativi componenti).

Il pannello centrale mostra una sequenza temporale grafica e testuale di eventi rilevanti correlati all'entità, ad esempio avvisi, contrassegni, anomalie e attività. Le attività sono aggregazioni di eventi rilevanti fornite da Log Analytics. Le query che rilevano tali attività vengono sviluppate dai team di ricerca sulla sicurezza Microsoft ed è ora possibile aggiungere query personalizzate per rilevare le attività di propria scelta.

Il pannello a destra presenta informazioni comportamentali sull'entità. Queste informazioni dettagliate vengono sviluppate continuamente dai team di ricerca Microsoft Security. Si basano su varie origini dati e forniscono contesto per l'entità e le relative attività osservate, consentendo di identificare rapidamente comportamento anomalo e minacce alla sicurezza.

A partire da novembre 2023, la nuova generazione di informazioni dettagliate sta iniziando a essere resa disponibile in ANTEPRIMA, sotto forma di widget di arricchimento. Queste nuove informazioni dettagliate possono integrare i dati da origini esterne e ottenere aggiornamenti in tempo reale e possono essere visualizzate insieme alle informazioni dettagliate esistenti. Per sfruttare i vantaggi di questi nuovi widget, è necessario abilitare l'esperienza del widget.

Se si sta analizzando un evento imprevisto usando la nuova esperienza di indagine, sarà possibile visualizzare una versione in pannelli della pagina dell'entità direttamente all'interno della pagina dei dettagli dell'evento imprevisto. È disponibile un elenco di tutte le entità in un determinato evento imprevistoe la selezione di un'entità apre un pannello laterale con tre "schede" Info, Sequenza temporale e Informazioni dettagliate che mostra tutte le informazioni descritte in precedenza, nell'intervallo di tempo specifico corrispondente a quello degli avvisi nell'evento imprevisto.

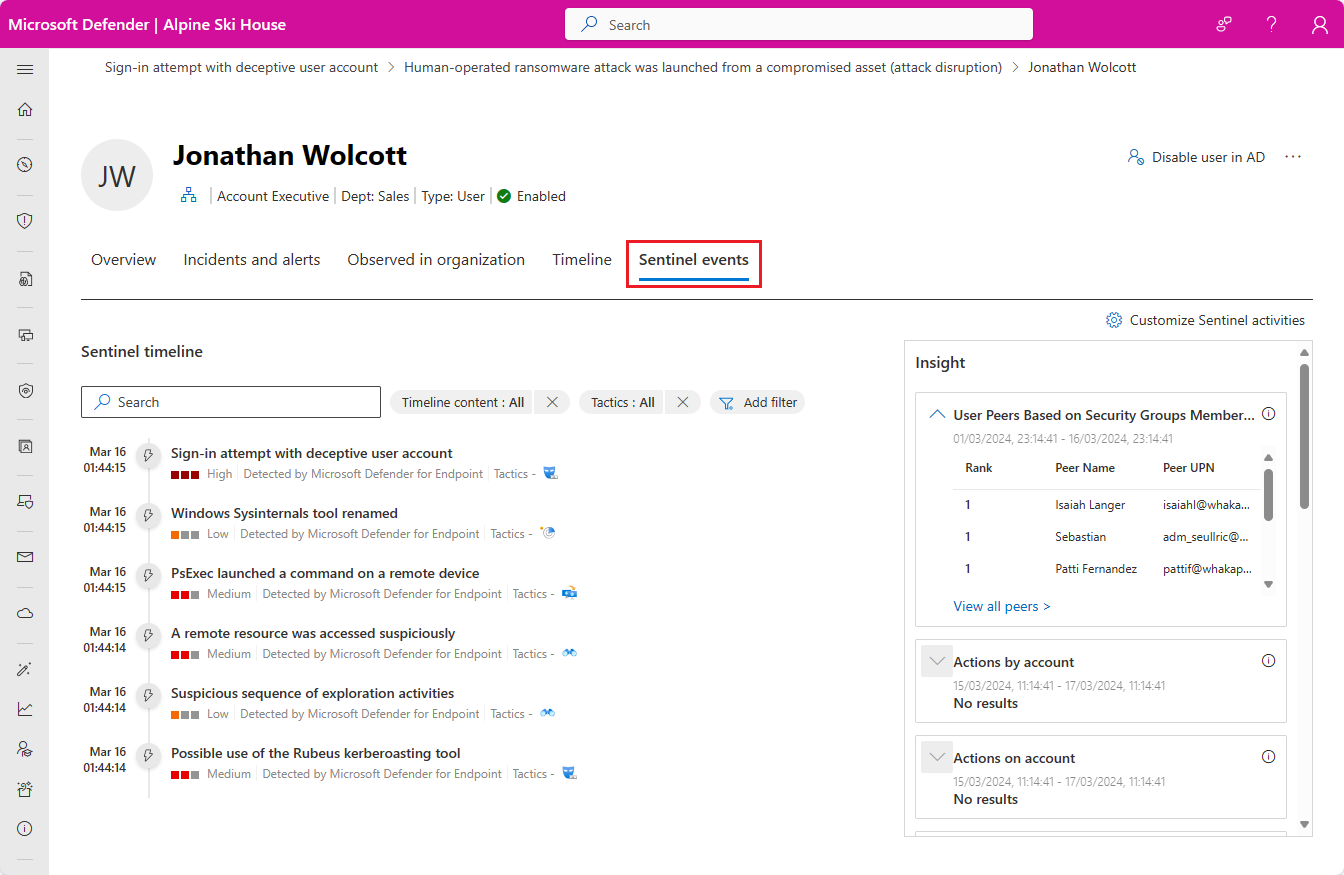

Se si usa la piattaforma operativa di sicurezza unificata nel portale di Microsoft Defender, i pannelli sequenza temporale e informazioni dettagliate vengono visualizzati nella scheda Eventi di Sentinel della pagina di entità Defender.

Sequenza temporale

La sequenza temporale è una parte importante della pagina dell'entità che contribuisce all'analisi del comportamento in Microsoft Sentinel. Presenta una storia degli eventi correlati all'entità, che permette di comprendere l'attività dell'entità in un intervallo di tempo specifico.

È possibile scegliere l'intervallo di tempo tra diverse opzioni predefinite, ad esempio le ultime 24 ore, o impostarlo su qualsiasi intervallo di tempo personalizzato. Inoltre, è possibile impostare i filtri che limitano le informazioni nella sequenza temporale a tipi specifici di eventi o avvisi.

Nella sequenza temporale sono inclusi i tipi di elementi seguenti.

Avvisi: tutti gli avvisi in cui l'entità viene definita come entità mappata. Si noti che, se l'organizzazione ha creato avvisi personalizzati usando le regole di analisi, è necessario assicurarsi che il mapping di entità delle regole venga eseguito correttamente.

Contrassegni: tutti i contrassegni che includono l'entità specifica visualizzata nella pagina.

Anomalie: rilevamenti UEBA basati su baseline dinamiche create per ogni entità in diversi input di dati e rispetto alle proprie attività cronologiche, a quelle dei peer e a quelle dell'organizzazione nel suo complesso.

Attività: aggregazione di eventi rilevanti relativi all'entità. Una vasta gamma di attività vengono raccolte automaticamente ed è ora possibile personalizzare questa sezione aggiungendo attività di propria scelta.

Insights sulle entità

Le informazioni dettagliate sulle entità sono query definite dai ricercatori di sicurezza Microsoft per permettere agli analisti di condurre le indagini in modo più efficiente ed efficace. Le informazioni dettagliate vengono presentate come parte della pagina dell'entità e forniscono informazioni di sicurezza importanti su host e utenti, sotto forma di dati tabulari e grafici. Avere le informazioni a disposizioni elimina la necessità di ricorrere a Log Analytics. Le informazioni dettagliate includono i dati relativi agli accessi, alle aggiunte di gruppi, agli eventi anomali e altro ancora e includono algoritmi di Machine Learning avanzati per rilevare il comportamento anomalo.

Le informazioni dettagliate sono basate sulle origini dati seguenti:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (agente di Monitoraggio di Azure)

- CommonSecurityLog (Microsoft Sentinel)

In generale, ogni informazioni dettagliata sulle entità visualizzate nella pagina dell'entità è accompagnata da un collegamento che consente di passare a una pagina in cui viene visualizzata la query sottostante le informazioni dettagliate, insieme ai risultati, in modo da poterli esaminare in modo più approfondito.

- In Microsoft Sentinel nel portale di Azure il collegamento consente di passare alla pagina Log.

- Nella piattaforma operativa di sicurezza unificata nel portale di Microsoft Defender, il collegamento consente di passare alla pagina Ricerca avanzata.

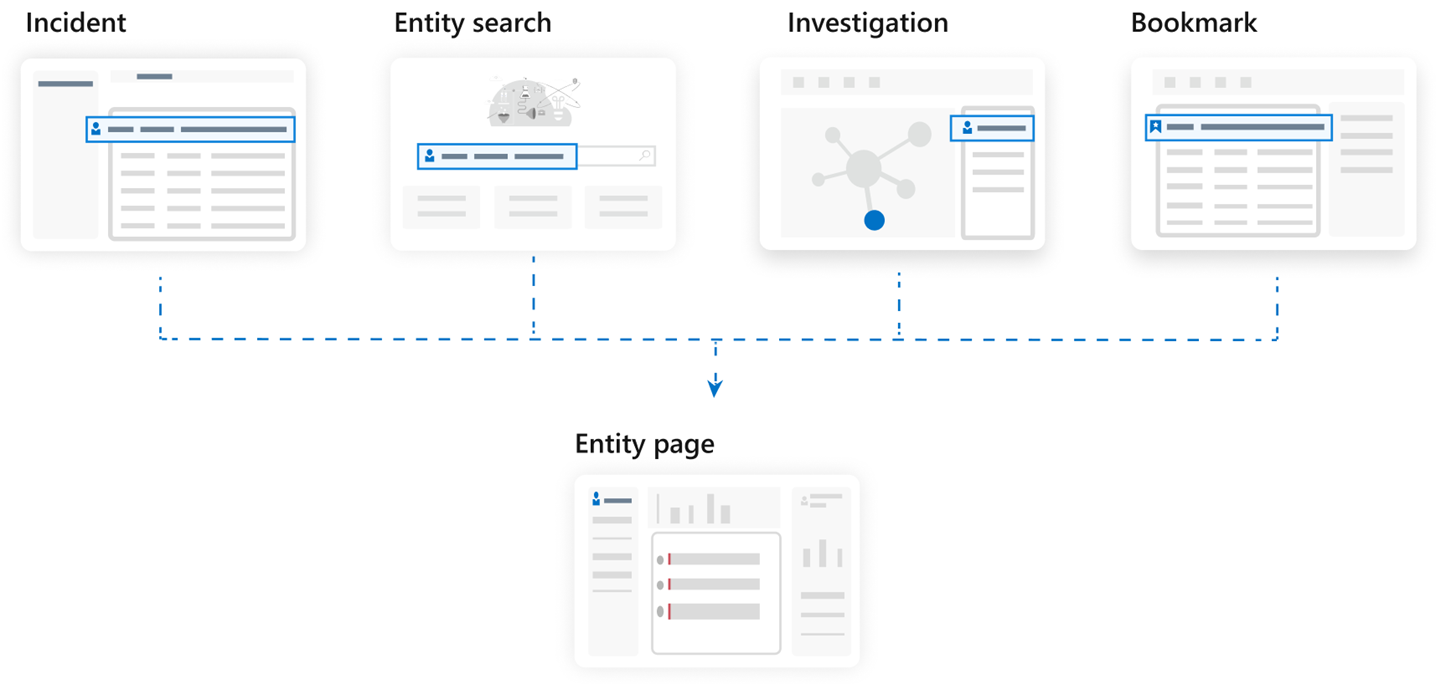

Come usare le pagine delle entità

Le pagine di entità sono progettate per far parte di più scenari di utilizzo e possono essere accessibili dalla gestione degli eventi imprevisti, dal grafico di indagine, dai contrassegni o direttamente dalla pagina di ricerca delle entità in Comportamento delle entità nel menu principale di Microsoft Sentinel.

Le informazioni sulla pagina delle entità vengono archiviate nella tabella BehaviorAnalytics, descritta in dettaglio nel riferimento UEBA di Microsoft Sentinel.

Pagine di entità supportate

Microsoft Sentinel offre attualmente le pagine di entità seguenti:

Account utente

Host

Indirizzo IP (Anteprima)

Nota

La pagina dell'entità indirizzo IP (ora in anteprima) contiene dati di georilevazione forniti dal servizio Microsoft Threat Intelligence. Questo servizio combina i dati di georilevazione provenienti da soluzioni Microsoft e fornitori e partner di terze parti. I dati sono quindi disponibili per l'analisi e l'indagine nel contesto di un incidente di sicurezza. Per altre informazioni, vedere anche Arricchire le entità in Microsoft Sentinel con dati di georilevazione tramite l'API REST (anteprima pubblica).

Risorse di Azure (Anteprima)

Dispositivo IoT (Anteprima), solo in Microsoft Sentinel nel portale di Azure per il momento.

Passaggi successivi

In questo documento si è appreso come ottenere informazioni sulle entità in Microsoft Sentinel usando le pagine di entità. Per altre informazioni sulle entità e su come usarle, vedere gli articoli seguenti:

- Informazioni sulle entità in Microsoft Sentinel.

- Personalizzare le attività nelle sequenze temporali delle pagine delle entità.

- Identificare le minacce avanzate con Analisi del comportamento dell'utente e dell'entità (UEBA) in Microsoft Sentinel

- Abilitare l'analisi del comportamento delle entità in Microsoft Sentinel.

- Rilevare minacce per la sicurezza.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per