Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive metodi comuni e procedure di esempio per l'uso dell'analisi del comportamento dell'entità utente nei flussi di lavoro di indagine regolari.

Importante

Le funzionalità indicate in questo articolo sono attualmente disponibili in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Nota

Questa esercitazione fornisce procedure basate su scenari per un'attività principale del cliente: analisi con dati UEBA. Per altre informazioni, vedere Analizzare gli eventi imprevisti con Microsoft Sentinel.

Prerequisiti

Prima di poter usare i dati UEBA nelle indagini, è necessario abilitare User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel.

Iniziare a cercare informazioni dettagliate basate su computer circa una settimana dopo l'abilitazione di UEBA.

Eseguire ricerche proattive e di routine nei dati delle entità

È consigliabile eseguire ricerche regolari e proattive tramite l'attività dell'utente per creare lead per ulteriori indagini.

È possibile usare la cartella di lavoro Analisi comportamento utente ed entità di Microsoft Sentinel per eseguire query sui dati, ad esempio per:

- Utenti più rischiosi, con anomalie o eventi imprevisti associati

- Dati su utenti specifici, per determinare se l'oggetto è effettivamente stato compromesso o se esiste una minaccia insider a causa di un'azione che devia dal profilo dell'utente.

Inoltre, acquisire azioni non di routine nella cartella di lavoro UEBA e usarle per individuare attività anomale e potenzialmente procedure di non conformità.

Analizzare un accesso anomalo

Ad esempio, i passaggi seguenti seguono l'analisi di un utente connesso a una VPN che non è mai stata usata in precedenza, ovvero un'attività anomala.

Nell'area Cartelle di lavoro di Sentinel, cercare e aprire la cartella di lavoro Analisi del comportamento degli utenti e delle entità.

Cerca un nome utente specifico da analizzare e seleziona il nome nella tabella Utenti principali da analizzare.

Scorrere verso il basso le tabelle Dettagli eventi imprevisti e Dettagli anomalie per visualizzare gli eventi imprevisti e le anomalie associati all'utente selezionato.

Nell'anomalia, come una denominata Anomalous Successful Logon, rivedere i dettagli visualizzati nella tabella per esaminare. Ad esempio:

Procedi Descrizione Prendere nota della descrizione a destra Ogni anomalia include una descrizione, con un collegamento per altre informazioni nella knowledge base MITRE ATT&CK.

Ad esempio:

Accesso iniziale

L'avversario sta cercando di entrare in rete.

L'accesso iniziale è costituito da tecniche che usano vari vettori di ingresso per ottenere la prima entratura all'interno di una rete. Le tecniche usate per acquisire un'entratura includono lo spear phishing mirato e lo sfruttamento di punti deboli nei server Web rivolti al pubblico. I piè di pagina ottenuti tramite l'accesso iniziale possono consentire l'accesso continuo, ad esempio account validi e l'uso di servizi remoti esterni o possono essere limitati a causa della modifica delle password.Prendere nota del testo nella colonna Descrizione Nella riga anomalie scorrere verso destra per visualizzare una descrizione aggiuntiva. Selezionare il link per visualizzare il testo completo. Ad esempio:

Gli avversari possono rubare le credenziali di un account utente o di un servizio specifico usando tecniche di accesso alle credenziali o acquisire le credenziali in precedenza nel processo di ricognizione tramite ingegneria sociale per ottenere l'accesso iniziale. APT33, ad esempio, ha usato account validi per l'accesso iniziale. La query seguente genera un output di accesso riuscito eseguito da un utente da una nuova posizione geografica da cui non è mai stato connesso prima e nessuno dei colleghi.Annotare i dati di UsersInsights Scorrere più a destra nella riga anomalie per visualizzare i dati analitici utente, ad esempio il nome visualizzato dell'account e l'ID oggetto account. Selezionare il testo per visualizzare i dati completi a destra. Prendere nota dei dati di evidenza Scorrere più a destra nella riga anomalie per visualizzare i dati di evidenza per l'anomalia. Selezionare la visualizzazione testo dei dati completi a destra, ad esempio i campi seguenti:

- Azione Inusualmente Eseguita dall'Utente

- VolumeElevatoDiAzioniNonComune

- FirstTimeUserConnectedFromCountry

- PaeseInsolitamenteConnessoTraIPari

- UtenteConnessoPerLaPrimaVoltaAttraversoISP

- ISPNonComunementeUsatoTraPari

- PaeseNon comunementeConnessoDaInTenant

- ISPUncommonlyUsedInTenant

Usare i dati trovati nella cartella di lavoro Analisi comportamento utente ed entità per determinare se l'attività utente è sospetta e richiede un'ulteriore azione.

Usare i dati UEBA per analizzare i falsi positivi

In alcuni casi, un incidente acquisito in un'indagine è un falso positivo.

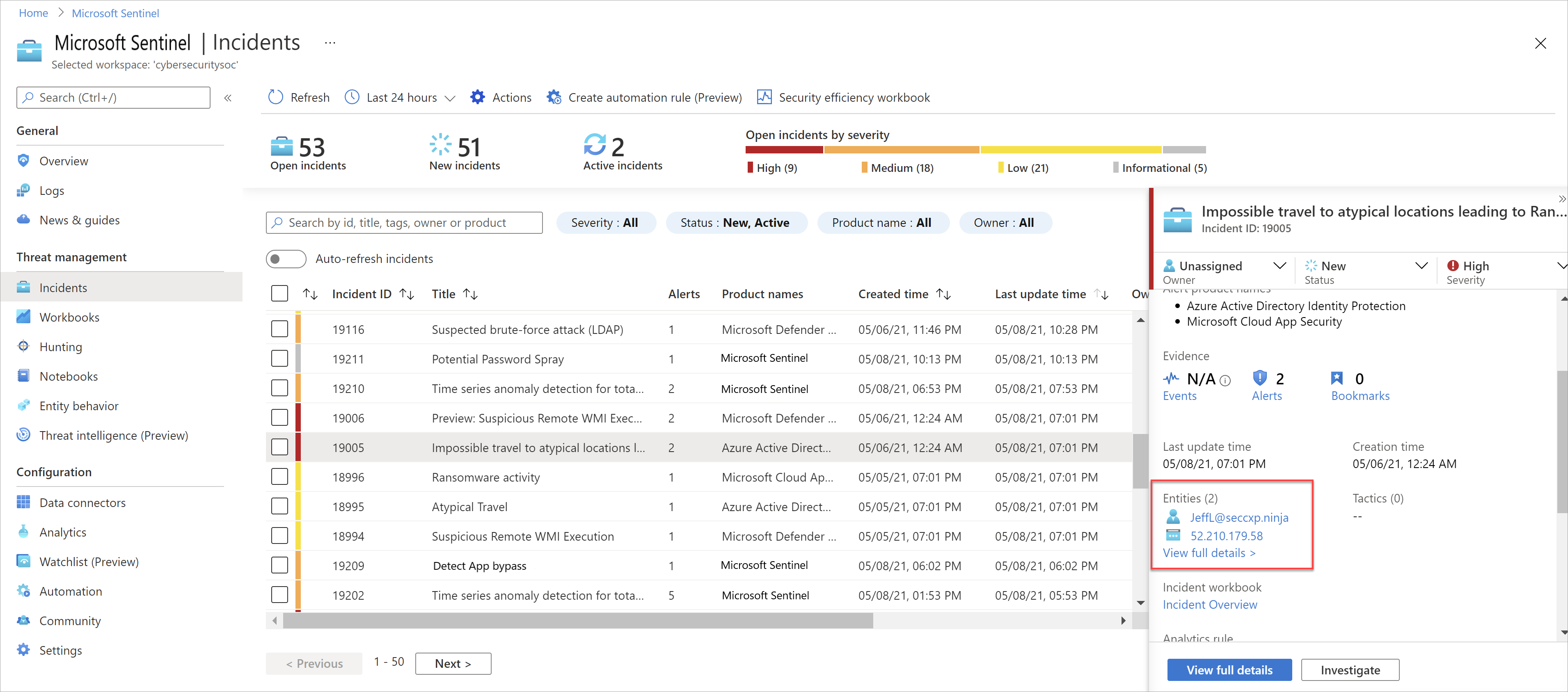

Un esempio comune di falso positivo è quando viene rilevata un'attività di viaggio impossibile, ad esempio un utente che ha eseguito l'accesso a un'applicazione o a un portale da New York e Londra all'interno della stessa ora. Mentre Microsoft Sentinel annota il viaggio impossibile come anomalia, un'indagine con l'utente potrebbe chiarire che una VPN è stata usata con una posizione alternativa alla posizione in cui l'utente era effettivamente.

Analizzare un falso positivo

Ad esempio, per un incidente di viaggio impossibile, dopo aver verificato con l'utente che è stata usata una VPN, passare dall'incidente alla pagina dell'entità utente. Usare i dati visualizzati per determinare se le posizioni acquisite sono incluse nelle posizioni comunemente note dell'utente.

Ad esempio:

La pagina dell'entità utente è collegata anche dalla pagina dell'incidente e dal grafico investigativo.

Suggerimento

Dopo aver confermato i dati nella pagina dell'entità utente per l'utente specifico associato all'incidente, passare all'area Ricerca di Microsoft Sentinel per capire se i peer dell'utente si connettono solitamente dalle stesse posizioni. In tal caso, questa conoscenza farebbe un caso ancora più forte per un falso positivo.

Nell'area Di ricerca eseguire la query Di accesso alla posizione geografica anomala . Per altre informazioni, vedere Cercare le minacce con Microsoft Sentinel.

Incorporare i dati IdentityInfo nelle regole di analisi (anteprima pubblica)

Poiché gli utenti malintenzionati usano spesso gli account utente e di servizio dell'organizzazione, i dati relativi a tali account utente, tra cui l'identificazione e i privilegi dell'utente, sono fondamentali per gli analisti nel processo di un'indagine.

Incorporare dati dalla tabella IdentityInfo per ottimizzare le regole di analisi in base ai casi d'uso, ridurre i falsi positivi e velocizzare il processo di indagine.

Ad esempio:

Per correlare gli eventi di sicurezza con la tabella IdentityInfo in un avviso che viene attivato se un server è accessibile da un utente esterno al reparto IT :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Per correlare i log di accesso di Microsoft Entra con la tabella IdentityInfo in un avviso attivato se un'applicazione è accessibile da un utente che non è membro di un gruppo di sicurezza specifico:

SigninLogs | where AppDisplayName == "GitHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

La tabella IdentityInfo viene sincronizzata con l'area di lavoro di Microsoft Entra per creare uno snapshot dei dati del profilo utente, ad esempio metadati utente, informazioni sui gruppi e ruoli di Microsoft Entra assegnati a ogni utente. Per altre informazioni, vedere la tabella IdentityInfo nella sezione di riferimento degli arricchimenti UEBA.

Per altre informazioni sugli elementi seguenti usati negli esempi precedenti, vedere la documentazione di Kusto:

- Operatore where

- Operatore join

- Operatore summarize

- Operatore render

- Operatore sort

- Funzione iff()

- Funzione ago()

- Funzione now()

- Funzione bin()

- Funzione startofday()

- Funzione di aggregazione count()

- Funzione di aggregazione sum()

Per altre informazioni su KQL, vedere Panoramica del linguaggio di query Kusto (KQL).

Altre risorse:

Identificare i tentativi di password spraying e spear phishing

Senza l'abilitazione dell'autenticazione a più fattori (MFA), le credenziali utente sono vulnerabili agli utenti malintenzionati che cercano di compromettere gli attacchi con tentativi di password spraying o spear phishing .

Analizzare un incidente di password spraying con informazioni dettagliate UEBA

Ad esempio, per analizzare un incidente di password spraying con informazioni dettagliate UEBA, è possibile eseguire le operazioni seguenti per altre informazioni:

Nell'evento imprevisto, in basso a sinistra, selezionare Analizza per visualizzare gli account, i computer e altri punti dati potenzialmente mirati a un attacco.

Esplorazione dei dati, è possibile che venga visualizzato un account amministratore con un numero relativamente elevato di errori di accesso. Anche se questo è sospetto, potrebbe non essere necessario limitare l'account senza ulteriore conferma.

Selezionare l'entità utente amministrativa nella mappa e quindi selezionare Insights a destra per trovare altri dettagli, ad esempio il grafico degli accessi nel corso del tempo.

Selezionare Info a destra e quindi selezionare Visualizza dettagli completi per passare alla pagina dell'entità utente per eseguire il drill-down.

Si noti, ad esempio, se si tratta del primo incidente potenziale password spraying dell'utente o di controllare la cronologia di accesso dell'utente per capire se gli errori sono anomali.

Suggerimento

È anche possibile eseguire la query di ricerca Anomalous Failed Logon per monitorare tutti gli accessi non riusciti anomali di un'organizzazione. Usare i risultati della query per avviare indagini sui possibili attacchi password spraying.

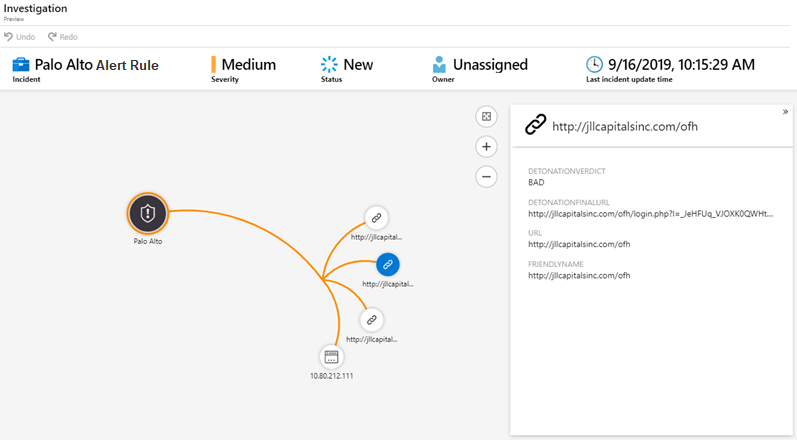

Detonazione URL (anteprima pubblica)

Quando sono presenti URL nei log inseriti in Microsoft Sentinel, tali URL vengono automaticamente detonati per accelerare il processo di valutazione.

Il grafico di indagine include un nodo per l'URL detonato, nonché i dettagli seguenti:

- DetonazioneVerdetto. Determinazione booleana di alto livello dalla detonazione. Ad esempio, Bad significa che il sito è stato classificato come contenente malware o contenuti di phishing.

- DetonationFinalURL. URL finale della pagina di destinazione osservata, dopo tutti i reindirizzamenti dall'URL originale.

Ad esempio:

Suggerimento

Se non vengono visualizzati URL nei log, verificare che la registrazione URL, nota anche come registrazione delle minacce, sia abilitata per i gateway Web sicuri, i proxy Web, i firewall o gli IDS/IPS legacy.

È anche possibile creare log personalizzati per incanalare URL specifici di interesse in Microsoft Sentinel per ulteriori indagini.

Passaggi successivi

Altre informazioni su UEBA, indagini e ricerca: