Usare gli indicatori delle minacce nelle regole di analisi

Potenziare le regole di analisi con gli indicatori di minaccia per generare automaticamente avvisi in base all'intelligence sulle minacce integrata.

Prerequisiti

Indicatori di minaccia. Questi possono essere generati da feed di intelligence per le minacce, piattaforme di intelligence per le minacce, importazione in blocco da un file flat o input manuale.

Origini dati. Gli eventi dei connettori dati devono essere trasmessi all'area di lavoro di Sentinel.

Regola di analisi del formato "TI map..." che può mappare gli indicatori di minaccia presenti con gli eventi inseriti.

Configurare una regola per generare avvisi di sicurezza

Di seguito è riportato un esempio di come abilitare e configurare una regola per generare avvisi di sicurezza usando gli indicatori di minaccia importati in Microsoft Sentinel. Per questo esempio, usare il modello di regola denominato TI mappare l'entità IP ad AzureActivity. Questa regola corrisponderà a qualsiasi indicatore di minaccia del tipo di indirizzo IP con tutti gli eventi dell'attività di Azure. Quando viene trovata una corrispondenza, verrà generato un avviso insieme a un evento imprevisto corrispondente per l'indagine da parte del team addetto alle operazioni di sicurezza. Questa regola di analisi specifica richiede il connettore dati attività di Azure (per importare gli eventi a livello di sottoscrizione di Azure) e uno o entrambi i connettori dati di Intelligence per le minacce (per importare gli indicatori di minaccia). Questa regola verrà attivata anche dagli indicatori importati o da quelli creati manualmente.

Dal portale di Azure passare al servizio Microsoft Sentinel.

Scegliere l'area di lavoro in cui sono stati importati gli indicatori di minaccia usando i connettori dati di Intelligence per le minacce e i dati delle attività di Azure usando il connettore dati attività di Azure.

Selezionare Analisi nella sezione Configurazione del menu di Microsoft Sentinel.

Selezionare la scheda Modelli di regola per visualizzare l'elenco dei modelli di regole di analisi disponibili.

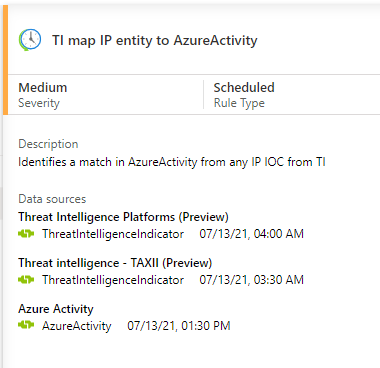

Trovare la regola denominata TI mappare l'entità IP ad AzureActivity e assicurarsi di aver connesso tutte le origini dati necessarie, come illustrato di seguito.

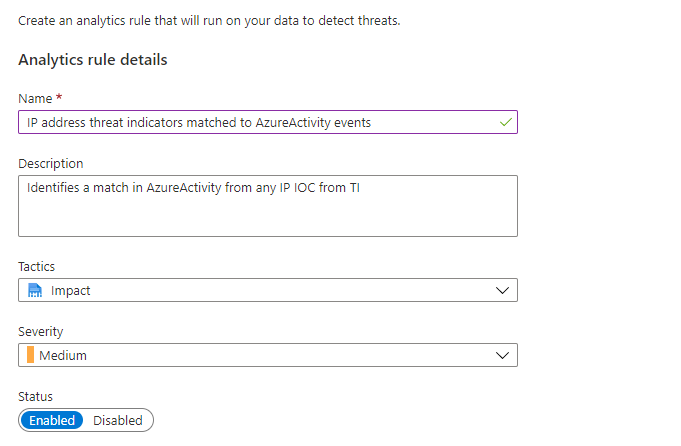

Selezionare l'entità TI map IP alla regola AzureActivity e quindi selezionare Crea regola per aprire una procedura guidata di configurazione delle regole. Configurare le impostazioni nella procedura guidata e quindi selezionare Avanti: Impostare la logica >della regola.

La parte della logica della regola della procedura guidata è stata prepopolato con gli elementi seguenti:

Query che verrà usata nella regola.

Mapping di entità, che indicano a Microsoft Sentinel come riconoscere entità come Account, indirizzi IP e URL, in modo che gli eventi imprevisti e le indagini comprendano come usare i dati in tutti gli avvisi di sicurezza generati da questa regola.

Pianificazione per l'esecuzione di questa regola.

Numero di risultati della query necessari prima che venga generato un avviso di sicurezza.

Le impostazioni predefinite nel modello sono:

Eseguire una volta all'ora.

Trovare una corrispondenza con gli indicatori di minaccia degli indirizzi IP della tabella ThreatIntelligenceIndicator con qualsiasi indirizzo IP trovato nell'ultima ora di eventi della tabella AzureActivity .

Generare un avviso di sicurezza se i risultati della query sono maggiori di zero, ovvero se vengono trovate corrispondenze.

La regola è abilitata.

È possibile lasciare le impostazioni predefinite o modificarle per soddisfare i requisiti e definire le impostazioni di generazione degli eventi imprevisti nella scheda Impostazioni evento imprevisto. Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce. Al termine, selezionare la scheda Risposta automatica.

Configurare qualsiasi automazione da attivare quando viene generato un avviso di sicurezza da questa regola di analisi. L'automazione in Microsoft Sentinel viene eseguita usando combinazioni di regole di automazione e playbook basati su App per la logica di Azure. Per altre informazioni, vedere questa esercitazione: Usare playbook con regole di automazione in Microsoft Sentinel. Al termine, selezionare il pulsante Avanti: Revisione > per continuare.

Quando viene visualizzato il messaggio che la convalida della regola è stata superata, selezionare il pulsante Crea e completare l'operazione.

Esaminare le regole

Trovare le regole abilitate nella scheda Regole attive della sezione Analisi di Microsoft Sentinel. Modificare, abilitare, disabilitare, duplicare o eliminare la regola attiva da questa posizione. La nuova regola viene eseguita immediatamente dopo l'attivazione e quindi viene eseguita in base alla pianificazione definita.

In base alle impostazioni predefinite, ogni volta che la regola viene eseguita in base alla pianificazione, tutti i risultati trovati genereranno un avviso di sicurezza. Gli avvisi di sicurezza in Microsoft Sentinel possono essere visualizzati nella sezione Log di Microsoft Sentinel, nella tabella SecurityAlert del gruppo Microsoft Sentinel.

In Microsoft Sentinel gli avvisi generati dalle regole di analisi generano anche eventi imprevisti di sicurezza, disponibili in Eventi imprevisti in Gestione delle minacce nel menu di Microsoft Sentinel. Gli eventi imprevisti sono ciò che i team delle operazioni di sicurezza valutano e analizzano per determinare le azioni di risposta appropriate. È possibile trovare informazioni dettagliate in questa esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Nota

Poiché le regole analitiche vincolano le ricerche oltre 14 giorni, Microsoft Sentinel aggiorna gli indicatori ogni 12 giorni per assicurarsi che siano disponibili a scopo di corrispondenza tramite le regole analitiche.

Contenuto correlato

In questo articolo si è appreso come usare gli indicatori di intelligence per le minacce per rilevare le minacce. Per altre informazioni sull'intelligence sulle minacce in Microsoft Sentinel, vedere gli articoli seguenti:

- Usare gli indicatori di minaccia in Microsoft Sentinel.

- Connessione a Microsoft Sentinel Feed di intelligence sulle minacce STIX/TAXII.

- Connessione piattaforme di intelligence per le minacce a Microsoft Sentinel.

- Vedere quali piattaforme TIP, feed TAXII e arricchimenti possono essere facilmente integrati con Microsoft Sentinel.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per