Assegnare autorizzazioni a livello di condivisione per le condivisioni file di Azure

Dopo aver abilitato un'origine Active Directory (AD) per l'account di archiviazione, è necessario configurare le autorizzazioni a livello di condivisione per ottenere l'accesso alla condivisione file. Esistono due modi per assegnare autorizzazioni a livello di condivisione. È possibile assegnarli a specifici utenti/gruppi di Microsoft Entra ed è possibile assegnarli a tutte le identità autenticate come autorizzazione predefinita a livello di condivisione.

Importante

Il controllo amministrativo completo di una condivisione file, inclusa la possibilità di acquisire la proprietà di un file, richiede l'uso della chiave dell'account di archiviazione. Il controllo amministrativo completo non è supportato con l'autenticazione basata su identità.

Si applica a

| Tipo di condivisione file | SMB | NFS |

|---|---|---|

| Condivisioni file Standard (GPv2), archiviazione con ridondanza locale/archiviazione con ridondanza della zona | ||

| Condivisioni file Standard (GPv2), archiviazione con ridondanza geografica/archiviazione con ridondanza geografica della zona | ||

| Condivisioni file Premium (FileStorage), archiviazione con ridondanza locale/archiviazione con ridondanza della zona |

Scegliere come assegnare autorizzazioni a livello di condivisione

Le autorizzazioni a livello di condivisione per le condivisioni file di Azure sono configurate per utenti, gruppi o entità servizio di Microsoft Entra, mentre le autorizzazioni a livello di directory e file vengono applicate tramite elenchi di controllo di accesso di Windows (ACL). È necessario assegnare autorizzazioni a livello di condivisione all'identità di Microsoft Entra che rappresenta lo stesso utente, gruppo o entità servizio in Active Directory Domain Services per supportare l'autenticazione di Active Directory Domain Services nella condivisione file di Azure. L'autenticazione e l'autorizzazione per le identità esistenti solo nell'ID Microsoft Entra, ad esempio le identità gestite di Azure (MSI), non sono supportate.

La maggior parte degli utenti deve assegnare autorizzazioni a livello di condivisione a specifici utenti o gruppi di Microsoft Entra e quindi usare gli ACL di Windows per il controllo di accesso granulare a livello di directory e file. Si tratta della configurazione più rigorosa e sicura.

Esistono tre scenari in cui è consigliabile usare invece un'autorizzazione a livello di condivisione predefinita per consentire l'accesso con collaboratore, collaboratore con privilegi elevati o lettore a tutte le identità autenticate:

- Se non è possibile sincronizzare Active Directory Domain Services locale con l'ID Microsoft Entra, è possibile usare un'autorizzazione predefinita a livello di condivisione. L'assegnazione di un'autorizzazione a livello di condivisione predefinita consente di aggirare il requisito di sincronizzazione perché non è necessario specificare l'autorizzazione per le identità in Microsoft Entra ID. È quindi possibile usare gli elenchi di controllo di accesso di Windows per l'applicazione granulare delle autorizzazioni per i file e le directory.

- Le identità associate a un AD, ma non vengono sincronizzate con Microsoft Entra ID, possono anche sfruttare l'autorizzazione predefinita a livello di condivisione. Ciò può includere account del servizio gestito autonomi (sMSA), account del servizio gestito del gruppo (gMSA) e account computer.

- L'istanza locale di Active Directory Domain Services in uso viene sincronizzata con un ID Microsoft Entra diverso rispetto all'ID Microsoft Entra in cui viene distribuita la condivisione file.

- Questo è tipico quando si gestiscono ambienti multi-tenant. L'uso di un'autorizzazione predefinita a livello di condivisione consente di ignorare il requisito per un'identità ibrida di Microsoft Entra ID. È comunque possibile usare gli elenchi di controllo di accesso di Windows nei file e nelle directory per l'applicazione granulare delle autorizzazioni.

- Si preferisce applicare l'autenticazione solo usando elenchi di controllo di accesso di Windows a livello di file e directory.

Nota

Poiché gli account computer non hanno un'identità in Microsoft Entra ID, non è possibile configurare il controllo degli accessi in base al ruolo di Azure per tali account. Tuttavia, gli account computer possono accedere a una condivisione file usando un'autorizzazione predefinita a livello di condivisione.

Autorizzazioni a livello di condivisione e ruoli controllo degli accessi in base al ruolo di Azure

La tabella seguente elenca le autorizzazioni a livello di condivisione e il modo in cui sono allineate ai ruoli predefiniti del controllo degli accessi in base al ruolo di Azure:

| Ruoli predefiniti supportati | Descrizione |

|---|---|

| Ruolo con autorizzazioni di lettura per la condivisione SMB di dati per file di archiviazione | Consente l'accesso in lettura a file e directory nelle condivisioni file di Azure. Questo ruolo è analogo a un ACL di condivisione file di lettura nei file server Windows. Altre informazioni. |

| Collaboratore per la condivisione SMB di dati per file di archiviazione | Consente l'accesso in lettura, scrittura ed eliminazione su file e directory nelle condivisioni file di Azure. Altre informazioni. |

| Collaboratore con privilegi elevati per la condivisione SMB di dati per file di archiviazione | Consente di leggere, scrivere, eliminare e modificare gli elenchi di controllo di accesso nei file e nelle directory nelle condivisioni file di Azure. Questo ruolo è analogo a un ACL di modifica della condivisione file nei file server Windows. Altre informazioni. |

Autorizzazioni a livello di condivisione per utenti o gruppi specifici di Microsoft Entra

Se si intende usare un utente o un gruppo specifico di Microsoft Entra per accedere alle risorse di condivisione file di Azure, tale identità deve essere un'identità ibrida presente sia in Active Directory Domain Services locale che in Microsoft Entra ID. Si supponga, ad esempio, di avere un utente in AD e user1@onprem.contoso.com che sia stato sincronizzato con Microsoft Entra ID usando user1@contoso.com Microsoft Entra Connessione Sync o Microsoft Entra Connessione cloud sync. Affinché l'utente accinga a File di Azure, è necessario assegnare le autorizzazioni a livello di condivisione a user1@contoso.com. Lo stesso concetto si applica ai gruppi e alle entità servizio.

Importante

Assegnare le autorizzazioni dichiarando in modo esplicito azioni e azioni dati anziché usando il carattere jolly (*) . Se una definizione di ruolo personalizzata per un'azione di dati contiene un carattere jolly, a tutte le identità assegnate a tale ruolo viene concesso l'accesso per tutte le possibili azioni dati. Ciò significa che a tutte queste identità verranno concesse anche eventuali nuove azioni dati aggiunte alla piattaforma. L'accesso aggiuntivo e le autorizzazioni concesse tramite nuove azioni o azioni dati possono essere comportamenti indesiderati per i clienti che usano caratteri jolly.

Per consentire il funzionamento delle autorizzazioni a livello di condivisione, è necessario:

- Sincronizzare gli utenti e i gruppi da AD locale all'ID Microsoft Entra usando l'applicazione Microsoft Entra Connessione Sync locale o Microsoft Entra Connessione sincronizzazione cloud, un agente leggero che può essere installato da Microsoft Entra Amministrazione Center.

- Aggiungere gruppi sincronizzati di Active Directory al ruolo Controllo degli accessi in base al ruolo in modo che possano accedere all'account di archiviazione.

Suggerimento

Facoltativo: i clienti che vogliono eseguire la migrazione delle autorizzazioni a livello di condivisione server SMB alle autorizzazioni di controllo degli accessi in base al ruolo possono usare il Move-OnPremSharePermissionsToAzureFileShare cmdlet di PowerShell per eseguire la migrazione delle autorizzazioni a livello di directory e file dall'ambiente locale ad Azure. Questo cmdlet valuta i gruppi di una determinata condivisione file locale, quindi scrive gli utenti e i gruppi appropriati nella condivisione file di Azure usando i tre ruoli controllo degli accessi in base al ruolo. Si forniscono le informazioni per la condivisione locale e la condivisione file di Azure quando si richiama il cmdlet.

È possibile usare il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure per assegnare i ruoli predefiniti all'identità di Microsoft Entra di un utente per concedere autorizzazioni a livello di condivisione.

Importante

Una volta completate, le autorizzazioni a livello di condivisione potrebbero richiedere fino a tre ore essere effettive. Attendere la sincronizzazione delle autorizzazioni prima di connettersi alla condivisione file usando le credenziali.

Per assegnare un ruolo di Azure a un'identità di Microsoft Entra usando il portale di Azure, seguire questa procedura:

- Nella portale di Azure passare alla condivisione file o creare una condivisione file.

- Seleziona Controllo di accesso (IAM).

- Selezionare Aggiungi un'assegnazione di ruolo

- Nel pannello Aggiungi assegnazione di ruolo selezionare il ruolo predefinito appropriato dall'elenco Ruolo .

- Ruolo con autorizzazioni di lettura per la condivisione SMB di dati per file di archiviazione

- Collaboratore per la condivisione SMB di dati per file di archiviazione

- Collaboratore con privilegi elevati per la condivisione SMB di dati per file di archiviazione

- Lasciare Assegna accesso all'impostazione predefinita: utente, gruppo o entità servizio di Microsoft Entra. Selezionare l'identità di Microsoft Entra di destinazione in base al nome o all'indirizzo di posta elettronica. L'identità Microsoft Entra selezionata deve essere un'identità ibrida e non può essere un'identità solo cloud. Ciò significa che la stessa identità è rappresentata anche in Servizi di dominio Active Directory.

- Selezionare Salva per completare l'operazione di assegnazione di ruolo.

Autorizzazioni a livello di condivisione per tutte le identità autenticate

È possibile aggiungere un'autorizzazione predefinita a livello di condivisione per l'account di archiviazione, anziché configurare le autorizzazioni a livello di condivisione per utenti o gruppi di Microsoft Entra. Un'autorizzazione a livello di condivisione predefinita assegnata all'account di archiviazione si applica a tutte le condivisioni file contenute nell'account di archiviazione.

Quando si imposta un'autorizzazione a livello di condivisione predefinita, tutti gli utenti e i gruppi autenticati avranno la stessa autorizzazione. Gli utenti o i gruppi autenticati vengono identificati come l'identità può essere autenticata in Active Directory Domain Services locale a cui è associato l'account di archiviazione. L'autorizzazione predefinita a livello di condivisione è impostata su Nessuno all'inizializzazione, implicando che non è consentito alcun accesso a file o directory nella condivisione file di Azure.

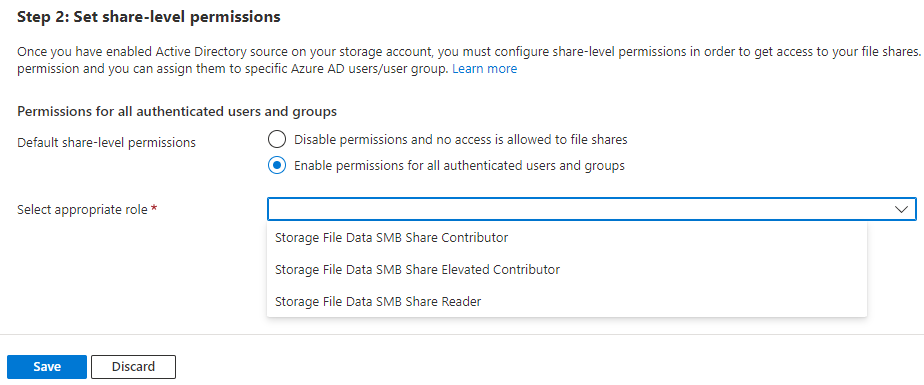

Per configurare le autorizzazioni predefinite a livello di condivisione per l'account di archiviazione usando il portale di Azure, seguire questa procedura.

Nella portale di Azure passare all'account di archiviazione che contiene le condivisioni file e selezionare Condivisioni file di archiviazione dati>.

È necessario abilitare un'origine DI Active Directory nell'account di archiviazione prima di assegnare le autorizzazioni predefinite a livello di condivisione. Se questa operazione è già stata eseguita, selezionare Active Directory e procedere con il passaggio successivo. In caso contrario, selezionare Active Directory: Non configurato, selezionare Configura nell'origine ad desiderata e abilitare l'origine di Active Directory.

Dopo aver abilitato un'origine di Active Directory, il passaggio 2: Impostare le autorizzazioni a livello di condivisione sarà disponibile per la configurazione. Selezionare Abilita autorizzazioni per tutti gli utenti e i gruppi autenticati.

Selezionare il ruolo appropriato da abilitare come autorizzazione di condivisione predefinita dall'elenco a discesa.

Seleziona Salva.

Cosa accade se si usano entrambe le configurazioni

È possibile assegnare autorizzazioni anche a tutti gli utenti Microsoft Entra autenticati e a specifici utenti o gruppi Microsoft Entra. Con questa configurazione, un utente o un gruppo specifico avrà l'autorizzazione di livello superiore in base all’autorizzazione predefinita a livello di condivisione e all'assegnazione del controllo degli accessi in base al ruolo. In altre parole, si supponga di aver concesso a un utente il ruolo lettore SMB di dati file Archiviazione nella condivisione file di destinazione. È stata anche concessa l'autorizzazione predefinita a livello di condivisione Archiviazione Collaboratore con privilegi elevati di condivisione file di dati SMB a tutti gli utenti autenticati. Con questa configurazione, tale utente specifico avrà Archiviazione livello di accesso con privilegi elevati di accesso alla condivisione file SMB con privilegi elevati per la condivisione file. Le autorizzazioni di livello superiore hanno sempre la precedenza.

Passaggio successivo

Ora che sono state assegnate autorizzazioni a livello di condivisione, è possibile configurare le autorizzazioni a livello di directory e file. Tenere presente che le autorizzazioni a livello di condivisione possono richiedere fino a tre ore per rendere effettive.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per