Configurare RDP Shortpath per Desktop virtuale Azure

Importante

RDP Shortpath per le reti pubbliche tramite TURN per Desktop virtuale Azure è disponibile solo nel cloud pubblico di Azure.

Gli utenti possono connettersi a una sessione remota da Desktop virtuale Azure usando Remote Desktop Protocol (RDP) con un trasporto basato su UDP o TCP. RDP Shortpath stabilisce un trasporto basato su UDP tra un'App di Windows del dispositivo locale o l'app Desktop remoto su piattaforme e host sessione supportati.

Il trasporto basato su UDP offre una migliore affidabilità della connessione e una latenza più coerente. Il trasporto di connessione inversa basato su TCP offre la migliore compatibilità con varie configurazioni di networking, oltre che una frequenza di successo elevata per stabilire connessioni RDP. Se non è possibile stabilire una connessione UDP, come metodo di connessione di fallback viene usato un trasporto di connessione inverso basato su TCP.

Esistono quattro opzioni per RDP Shortpath che offrono flessibilità per il modo in cui si desidera che i dispositivi client si trovino in una sessione remota tramite UDP:

RDP Shortpath per le retì gestite: una connessione UDP diretta tra un dispositivo client e un host sessione usando una connessione privata, ad esempio il peering privato ExpressRoute o una rete privata virtuale (VPN). Abilitare il listener Shortpath RDP negli host sessione e consentire a una porta in ingresso di accettare le connessioni.

RDP Shortpath per le reti gestite con ICE/STUN: una connessione diretta UDP tra un dispositivo client e un host sessione usando una connessione privata, ad esempio il peering privato ExpressRoute o una rete privata virtuale (VPN). Quando il listener Shortpath RDP non è abilitato negli host sessione e non è consentita una porta in ingresso, ICE/STUN viene usato per individuare gli indirizzi IP disponibili e una porta dinamica che può essere usata per una connessione. L'intervallo di porte è configurabile.

RDP Shortpath per le reti pubbliche con ICE/STUN: una connessione UDP diretta tra un dispositivo client e un host sessione usando una connessione pubblica. ICE/STUN viene usato per individuare gli indirizzi IP disponibili e una porta dinamica che può essere usata per una connessione. Il listener Shortpath RDP e una porta in ingresso non sono necessari. L'intervallo di porte è configurabile.

RDP Shortpath per le reti pubbliche tramite TURN: una connessione UDP indiretta tra un dispositivo client e un host sessione usando una connessione pubblica in cui TURN inoltra il traffico attraverso un server intermedio tra un client e un host sessione. Un esempio di quando si usa questa opzione è se una connessione usa NAT simmetrico. Una porta dinamica viene usata per una connessione; l'intervallo di porte è configurabile. Per un elenco delle aree di Azure disponibili, vedere Aree di Azure supportate con disponibilità TURN. Anche la connessione dal dispositivo client deve trovarsi all'interno di una posizione supportata. Il listener Shortpath RDP e una porta in ingresso non sono necessari.

Quale delle quattro opzioni che i dispositivi client possono usare dipende anche dalla configurazione di rete. Per altre informazioni sul funzionamento di RDP Shortpath, insieme ad alcuni scenari di esempio, vedere RDP Shortpath.

Questo articolo elenca la configurazione predefinita per ognuna delle quattro opzioni e come configurarle. Fornisce anche i passaggi per verificare che RDP Shortpath funzioni e come disabilitarlo, se necessario.

Suggerimento

RDP Shortpath per le reti pubbliche con STUN o TURN funzionerà automaticamente senza alcuna configurazione aggiuntiva, se le reti e i firewall consentono il traffico attraverso e le impostazioni di trasporto RDP nel sistema operativo Windows per gli host di sessione e i client usano i valori predefiniti.

Configurazione predefinita

Gli host di sessione, le impostazioni di networking del pool di host correlato e i dispositivi client devono essere configurati per RDP Shortpath. Ciò che è necessario configurare dipende da quale delle quattro opzioni di RDP Shortpath che si desidera usare e anche la topologia di rete e la configurazione dei dispositivi client.

Ecco i comportamenti predefiniti per ogni opzione e ciò che è necessario configurare:

| Opzione RDP Shortpath | impostazioni dell'host di sessione | Impostazioni di networking del pool di host | Impostazioni del dispositivo client |

|---|---|---|---|

| RDP Shortpath per reti gestite | UDP e TCP sono abilitati in Windows per impostazione predefinita. È necessario abilitare il listener Shortpath RDP negli host di sessione usando Microsoft Intune o Criteri di gruppo e consentire a una porta in ingresso di accettare le connessioni. |

Impostazione predefinita (Abilitata) | UDP e TCP sono abilitati in Windows per impostazione predefinita. |

| RDP Shortpath per reti gestite con ICE/STUN | UDP e TCP sono abilitati in Windows per impostazione predefinita. Non è necessaria alcuna configurazione aggiuntiva; tuttavia, è possibile limitare l'intervallo di porte usato. |

Impostazione predefinita (Abilitata) | UDP e TCP sono abilitati in Windows per impostazione predefinita. |

| RDP Shortpath per reti pubbliche con ICE/STUN | UDP e TCP sono abilitati in Windows per impostazione predefinita. Non è necessaria alcuna configurazione aggiuntiva; tuttavia, è possibile limitare l'intervallo di porte usato. |

Impostazione predefinita (Abilitata) | UDP e TCP sono abilitati in Windows per impostazione predefinita. |

| RDP Shortpath per reti pubbliche tramite TURN | UDP e TCP sono abilitati in Windows per impostazione predefinita. Non è necessaria alcuna configurazione aggiuntiva; tuttavia, è possibile limitare l'intervallo di porte usato. |

Impostazione predefinita (Abilitata) | UDP e TCP sono abilitati in Windows per impostazione predefinita. |

Prerequisiti

Prima di abilitare RDP Shortpath, è necessario:

Un dispositivo client che esegue una delle app seguenti:

App di Windows nelle piattaforme seguenti:

- Finestre

- macOS

- iOS e iPadOS

App Desktop remoto nelle piattaforme seguenti:

- Windows, versione 1.2.3488 o successiva

- macOS

- iOS e iPadOS

- Android (anteprima)

Per RDP Shortpath per le reti gestite, è necessaria la connettività diretta tra il client e l'host sessione. Ciò significa che il client può connettersi direttamente all'host sessione sulla porta 3390 (impostazione predefinita) e non è bloccato da firewall (incluso Windows Firewall) o da un gruppo di sicurezza di rete. Esempi di una rete gestita sono il peering privato ExpressRoute o una VPN da sito a sito o da punto a sito (IPsec), ad esempio gateway VPN di Azure.

Accesso a Internet sia per i client che per gli host di sessione. Gli host di sessione richiedono la connettività UDP in uscita dagli host sessione a Internet o le connessioni ai server STUN e TURN. Per ridurre il numero di porte necessarie, è possibile limitare l'intervallo di porte usato con STUN e TURN.

Per usare Azure PowerShell in locale, vedere Usare l'interfaccia della riga di comando di Azure e Azure PowerShell con Desktop virtuale Azure per assicurarsi di avere installato il modulo Az.DesktopVirtualization di PowerShell. In alternativa, usare Azure Cloud Shell.

I parametri per configurare RDP Shortpath con Azure PowerShell vengono aggiunti nella versione 5.2.1 preview del modulo Az.DesktopVirtualization. È possibile scaricarlo e installarlo da PowerShell Gallery.

Abilitare il listener Shortpath RDP per RDP Shortpath per le reti gestite

Per l'opzione RDP Shortpath per le reti gestite, è necessario abilitare il listener Shortpath RDP negli host di sessione e aprire una porta in ingresso per accettare le connessioni. A tale scopo, è possibile usare Microsoft Intune o Criteri di gruppo in un dominio di Active Directory.

Importante

Non è necessario abilitare il listener Shortpath RDP per le altre tre opzioni di RDP Shortpath, perché usano ICE/STUN o TURN per individuare gli indirizzi IP disponibili e una porta dinamica usata per una connessione.

Selezionare la scheda pertinente per lo scenario.

Per abilitare il listener Shortpath RDP negli host di sessione tramite Microsoft Intune:

Accedere all'interfaccia di amministrazione di Microsoft Intune.

Creare o modificare un profilo di configurazione per dispositivi Windows 10 e versioni successive, con il tipo di profilo Catalogo impostazioni.

Nella selezione delle impostazioni andare a Modelli amministrativi>Componenti di Windows>Servizi Desktop remoto>Host Sessione Desktop remoto>Desktop virtuale Azure.

Selezionare la casella Abilita RDP Shortpath per le reti gestite e chiudere la selezione delle impostazioni.

Espandere la categoria Modelli amministrativi e impostare l'opzione per Abilita Shortpath RDP per le reti gestite su Abilitato.

Selezionare Avanti.

Facoltativo: nella scheda Tag di ambito selezionare un tag di ambito per filtrare il profilo. Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo (RBAC) e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni selezionare il gruppo contenente i computer che forniscono una sessione remota da configurare, quindi selezionare Avanti.

Nella scheda Rivedi + crea rivedere le impostazioni e selezionare Crea.

Assicurarsi che Windows Firewall e tutti gli altri firewall disponibili consentano la porta configurata in ingresso negli host di sessione. Seguire i passaggi descritti in Criteri firewall per la sicurezza degli endpoint in Intune.

Una volta applicati i criteri ai computer che forniscono una sessione remota, riavviarli per rendere effettive le impostazioni.

Verificare che UDP sia abilitato per gli host di sessione

Per gli host di sessione, UDP è abilitato per impostazione predefinita in Windows. Per controllare l'impostazione dei protocolli di trasporto RDP nel Registro di sistema di Windows per verificare che UDP sia abilitato:

Aprire un prompt di PowerShell in un host di sessione.

Eseguire i comandi seguenti, che controllano il Registro di sistema e generano l'impostazione corrente dei protocolli di trasporto RDP:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }L'output deve essere simile all'esempio seguente:

The RDP transport protocols setting hasn't been changed from its default value.Se l'output indica che il valore è Use only TCP è probabile che il valore sia stato modificato da Microsoft Intune o Criteri di gruppo in un dominio di Active Directory. È necessario abilitare UDP in uno dei modi seguenti:

Modificare i criteri di Microsoft Intune esistenti o Criteri di gruppo di Active Directory che hanno come destinazione gli host di sessione. L'impostazione dei criteri si trova in una delle posizioni seguenti:

Per i criteri di Intune: Modelli amministrativi>Componenti di Windows> Servizi Desktop remoto>Host sessione Desktop remoto>Connessioni> Seleziona protocolli di trasporto RDP.

Per Criteri di gruppo: Configurazione computer>Criteri>Modelli amministrativi> Componenti di Windows>Servizi Desktop remoto>Host sessione Desktop remoto>Connessioni>Seleziona protocolli di trasporto RDP.

Impostare la voce su Non configurato oppure su Abilitato, quindi per Selezionare il tipo di trasporto, selezionare Usa sia UDP che TCP.

Aggiornare i criteri negli host di sessione, quindi riavviarli per rendere effettive le impostazioni.

Configurare le impostazioni di networking del pool di host

È possibile controllare in modo granulare la modalità di utilizzo di RDP Shortpath configurando le impostazioni di networking di un pool di host usando il portale di Azure o Azure PowerShell. La configurazione di RDP Shortpath nel pool di host consente di impostare facoltativamente quali delle quattro opzioni di RDP Shortpath da usare e vengono usate insieme alla configurazione dell'host di sessione.

In caso di conflitto tra il pool di host e la configurazione host sessione, viene usata l'impostazione più restrittiva. Ad esempio, se è configurato RDP Shortpath per la gestione delle reti, in cui il listener è abilitato nell'host sessione e il pool di host è impostato su disabilitato, RDP Shortpath per le reti gestite non funzionerà.

Selezionare la scheda pertinente per lo scenario.

Ecco come configurare RDP Shortpath nelle impostazioni di networking del pool di host usando il portale di Azure:

Accedere al portale di Azure.

Nella barra di ricerca digitare Desktop virtuale Azure e selezionare la voce del servizio corrispondente.

Selezionare Pool di host, quindi selezionare il pool di host da configurare.

Selezionare Networking, quindi selezionare RDP Shortpath.

Per ogni opzione, selezionare un valore nell'elenco a discesa in base alle esigenze. Predefinito corrisponde a Abilitato per ogni opzione.

Seleziona Salva.

Verificare che UDP sia abilitato nei dispositivi client Windows

Per i dispositivi client Windows, UDP è abilitato per impostazione predefinita. Per archiviare il Registro di sistema di Windows per verificare che UDP sia abilitato:

Aprire un prompt di PowerShell in un dispositivo client Windows.

Eseguire i comandi seguenti, che controllano il Registro di sistema e restituisce l'impostazione corrente:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }L'output deve essere simile all'esempio seguente:

The default setting hasn't been changed from its default value. UDP is enabled.Se l'output indica che UDP è disabilitato, è probabile che il valore sia stato modificato da Microsoft Intune o Criteri di gruppo in un dominio di Active Directory. È necessario abilitare UDP in uno dei modi seguenti:

Modificare i criteri di Microsoft Intune esistenti o Criteri di gruppo di Active Directory che hanno come destinazione gli host di sessione. L'impostazione dei criteri si trova in una delle posizioni seguenti:

Per i criteri di Intune: Modelli amministrativi>Componenti di Windows> Servizi Desktop remoto>Client di Connessione Desktop remoto>Disabilita UDP in client.

Per Criteri di gruppo: Configurazione computer>Criteri>Modelli amministrativi> Componenti di Windows>Servizi Desktop remoto>Host sessione Desktop remoto>Disabilita UDP in client.

Impostare l'impostazione su Non configurato o su Disabilitato.

Aggiornare i criteri nei dispositivi client, quindi riavviarli per rendere effettive le impostazioni.

Controllare la connettività del server STUN/TURN del dispositivo client e il tipo NAT

È possibile convalidare che un dispositivo client possa connettersi agli endpoint STUN/TURN, se NAT è in uso e il relativo tipo e verificare che funzioni la funzionalità UDP di base eseguendo l'eseguibile avdnettest.exe. Qui di seguito è fornito un link per il download alla versione più recente di avdnettest.exe.

È possibile eseguire avdnettest.exe facendo doppio clic sul file oppure eseguendolo dalla riga di comando. L'output è simile a questo output se la connettività ha esito positivo:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Se l'ambiente usa NAT simmetrico, è possibile usare una connessione indiretta con TURN. Per altre informazioni, è possibile usare per configurare firewall e gruppi di sicurezza di rete, vedere Configurazioni di rete per RDP Shortpath.

Facoltativo: abilitare il supporto Teredo

Sebbene non sia necessario per RDP Shortpath, Teredo aggiunge altri candidati di attraversamento NAT e aumenta la probabilità di una connessione RDP Shortpath di successo nelle reti solo IPv4. È possibile abilitare Teredo sia in host di sessione che in client con PowerShell:

Aprire un prompt di PowerShell come amministratore.

Esegui questo comando:

Set-NetTeredoConfiguration -Type EnterpriseclientRiavviare gli host sessione e i dispositivi client per rendere effettive le impostazioni.

Limitare l'intervallo di porte usato con STUN e TURN

Per impostazione predefinita, le opzioni di RDP Shortpath che usano STUN o TURN usano un intervallo di porte temporaneo compreso tra 49152 e 65535 per stabilire un percorso diretto tra server e client. Tuttavia, è possibile configurare gli host di sessione per l'uso di un intervallo di porte più piccolo e prevedibile.

È possibile impostare un intervallo predefinito più piccolo di porte da 38300 a 39299 oppure specificare un intervallo di porte personalizzato da usare. Se abilitata negli host di sessione, App di Windows o l'app Desktop remoto seleziona in modo casuale la porta dall'intervallo specificato per ogni connessione. Se questo intervallo è esaurito, le connessioni vengono restituite usando l'intervallo di porte predefinito (49152-65535).

Quando si scelgono le dimensioni di base e pool, prendere in considerazione il numero di porte necessarie. L'intervallo deve essere compreso tra 1024 e 49151, dopo il quale inizia l'intervallo di porte temporanee.

È possibile limitare l'intervallo di porte usando Microsoft Intune o Criteri di gruppo in un dominio di Active Directory. Selezionare la scheda pertinente per lo scenario.

Per limitare l'intervallo di porte usato con STUN e TURN con Microsoft Intune:

Accedere all'interfaccia di amministrazione di Microsoft Intune.

Creare o modificare un profilo di configurazione per dispositivi Windows 10 e versioni successive, con il tipo di profilo Catalogo impostazioni.

Nella selezione delle impostazioni andare a Modelli amministrativi>Componenti di Windows>Servizi Desktop remoto>Host Sessione Desktop remoto>Desktop virtuale Azure.

Selezionare la casella Usa intervallo di porte per RDP Shortpath per le reti non gestite, quindi chiudere la selezione impostazioni.

Espandere la categoria Modelli amministrativi e impostare l'opzione per Usa intervallo di porte per RDP Shortpath per le reti gestite su Abilitato.

Immettere i valori per Dimensioni del pool di porte (dispositivo) e Porta di base UDP (dispositivo). I valori predefiniti sono rispettivamente 1000 e 38300.

Selezionare Avanti.

Facoltativo: nella scheda Tag di ambito selezionare un tag di ambito per filtrare il profilo. Per altre informazioni sui tag di ambito, vedere Usare il controllo degli accessi in base al ruolo (RBAC) e i tag di ambito per l'IT distribuito.

Nella scheda Assegnazioni selezionare il gruppo contenente i computer che forniscono una sessione remota da configurare, quindi selezionare Avanti.

Nella scheda Rivedi + crea rivedere le impostazioni e selezionare Crea.

Una volta applicati i criteri ai computer che forniscono una sessione remota, riavviarli per rendere effettive le impostazioni.

Verificare che RDP Shortpath funzioni

Dopo aver configurato RDP Shortpath, connettersi a una sessione remota da un dispositivo client e verificare che la connessione usi UDP. È possibile verificare il trasporto in uso con la finestra di dialogo Informazioni di connessione dalApp di Windows o dall'app Desktop remoto, i log del Visualizzatore eventi nel dispositivo client o tramite Log Analytics nel portale di Azure.

Selezionare la scheda pertinente per lo scenario.

Per assicurarsi che le connessioni usino RDP Shortpath, è possibile controllare le informazioni di connessione nel client:

Connettersi a una sessione remota.

Aprire la finestra di dialogo Informazioni di connessione passando alla barra degli strumenti Connessione nella parte superiore della schermata e selezionare l'icona di livello del segnale, come illustrato nello screenshot seguente:

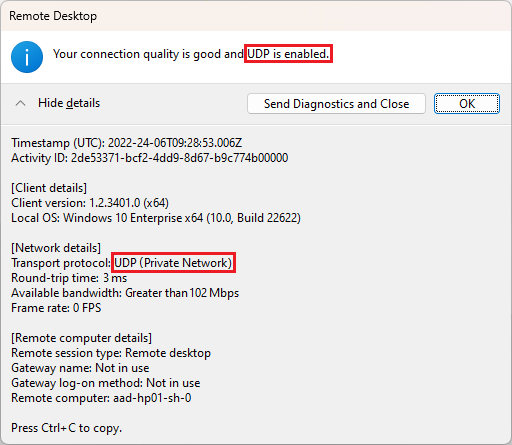

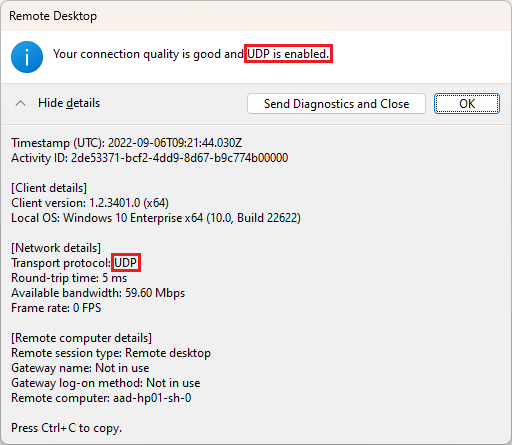

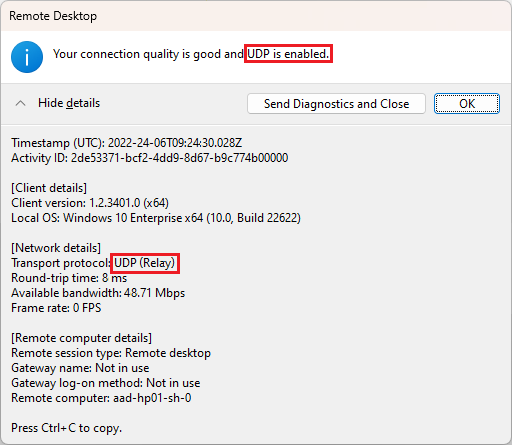

È possibile verificare nell'output che UDP sia abilitato, come mostrato negli screenshot seguenti:

Se viene usata una connessione diretta con RDP Shortpath per le reti gestite, il protocollo di trasporto ha il valore UDP (rete privata):

Se viene usato STUN, il protocollo di trasporto ha il valore UDP:

Se si usa TURN, il protocollo di trasporto ha il valore UDP (Relay):

Contenuto correlato

Se si verificano problemi durante la creazione di una connessione usando il trasporto RDP Shortpath per le reti pubbliche, vedere Risolvere i problemi relativi a RDP Shortpath.