Configurare RDP Shortpath per Desktop virtuale Azure

Importante

L'uso di RDP Shortpath per le reti pubbliche con TURN per Desktop virtuale Azure è attualmente in ANTEPRIMA. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

RDP Shortpath è una funzionalità di Desktop virtuale Azure che stabilisce un trasporto diretto basato su UDP tra un client Desktop remoto Windows supportato e un host sessione. Questo articolo illustra come configurare RDP Shortpath per reti gestite e reti pubbliche. Per altre informazioni, vedere PERCORSO BREVE RDP.

Importante

RDP Shortpath è disponibile solo nel cloud pubblico di Azure.

Prerequisiti

Prima di abilitare RDP Shortpath, è necessario soddisfare i prerequisiti. Selezionare una scheda di seguito per lo scenario.

Un dispositivo client che esegue il client Desktop remoto per Windows, versione 1.2.3488 o successiva. Attualmente, i client non Windows non sono supportati.

Connettività diretta line-of-sight tra il client e l'host sessione. La connettività direct line-of-sight significa che il client può connettersi direttamente all'host sessione sulla porta 3390 (impostazione predefinita) senza essere bloccato da firewall (incluso Windows Firewall) o gruppo di sicurezza di rete e usando una rete gestita, ad esempio:

Peering privato di ExpressRoute.

VPN da sito a sito o da punto a sito (IPsec), ad esempio Azure Gateway VPN.

Abilitare RDP Shortpath

I passaggi per abilitare RDP Shortpath differiscono per gli host di sessione a seconda che si voglia abilitarlo per le reti gestite o le reti pubbliche, ma sono le stesse per i client. Selezionare una scheda di seguito per lo scenario.

Host di sessione

Per abilitare RDP Shortpath per le reti gestite, è necessario abilitare il listener Shortpath RDP negli host di sessione. A tale scopo, è possibile usare Criteri di gruppo, centralmente dal dominio per gli host di sessione aggiunti a un dominio di Active Directory (AD) o localmente per gli host di sessione aggiunti a Microsoft Entra ID.

Scaricare il modello amministrativo di Desktop virtuale Azure ed estrarre il contenuto del file CAB e dell'archivio ZIP.

A seconda che si voglia configurare Criteri di gruppo in modo centralizzato dal dominio di ACTIVE Directory o in locale per ogni host di sessione:

Dominio AD: copiare e incollare il file terminalserver-avd.admx nell'archivio centrale per il dominio, ad esempio

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, dove contoso.com è il nome di dominio. Copiare quindi il file en-us\terminalserver-avd.adml nellaen-ussottocartella.Aprire la Console Gestione Criteri di gruppo (GPMC) e creare o modificare un criterio destinato agli host di sessione.

Localmente: copiare e incollare il file terminalserver-avd.admx in

%windir%\PolicyDefinitions. Copiare quindi il file en-us\terminalserver-avd.adml nellaen-ussottocartella.Aprire l'Editor Criteri di gruppo locali nell'host di sessione.

Passare a Configurazione> computer Amministrazione Modelli>amministrativi Componenti>di Windows Desktop remoto Servizi>Desktop remoto Host>Desktop virtuale Azure. Verranno visualizzate le impostazioni dei criteri per Desktop virtuale Azure, come illustrato nello screenshot seguente:

Aprire l'impostazione dei criteri Abilita PERCORSO BREVE RDP per le reti gestite e impostarla su Abilitato. Se si abilita questa impostazione di criterio, è anche possibile configurare il numero di porta che gli host sessione di Desktop virtuale Azure useranno per l'ascolto delle connessioni in ingresso. La porta predefinita è la numero 3390.

Se è necessario configurare Windows Firewall per consentire la porta 3390, eseguire uno dei comandi seguenti, a seconda che si voglia configurare Windows Firewall usando Criteri di gruppo centralmente dal dominio di Active Directory o localmente per ogni host di sessione:

Dominio AD: aprire un prompt di PowerShell con privilegi elevati ed eseguire il comando seguente, sostituendo il valore per

$domainNamecon il proprio nome di dominio, il valore per$writableDCcon il nome host di un controller di dominio scrivibile e il valore per$policyNamecon il nome di un oggetto Criteri di gruppo esistente:$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSessionLocalmente: aprire un prompt di PowerShell con privilegi elevati ed eseguire il comando seguente:

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

Selezionare OK e riavviare gli host di sessione per applicare l'impostazione dei criteri.

Client Windows

I passaggi per assicurarsi che i client siano configurati correttamente sono gli stessi indipendentemente dal fatto che si voglia usare RDP Shortpath per reti gestite o reti pubbliche. A tale scopo, è possibile usare Criteri di gruppo per i client gestiti aggiunti a un dominio di Active Directory, Intune per i client gestiti aggiunti a Microsoft Entra ID e registrati in Intune o Criteri di gruppo locali per i client non gestiti.

Nota

Per impostazione predefinita in Windows, il traffico RDP tenterà di usare protocolli TCP e UDP. Sarà necessario seguire questi passaggi solo se il client è stato configurato in precedenza per usare solo TCP.

Abilitare RDP Shortpath nei client Windows gestiti e non gestiti tramite Criteri di gruppo

Per configurare i client Windows gestiti e non gestiti tramite Criteri di gruppo:

A seconda che si desideri configurare client gestiti o non gestiti:

Per i client gestiti, aprire Console Gestione Criteri di gruppo e creare o modificare un criterio destinato ai client.

Per i client non gestiti, aprire l'Editor Criteri di gruppo locali nel client.

Passare a Configurazione> computer Amministrazione Modelli>amministrativi Componenti>di Windows Servizi>Desktop remoto Desktop remoto client Connessione ion.

Aprire l'impostazione dei criteri Disattiva UDP sul client e impostarla su Disabilitato.

Selezionare OK e riavviare i client per applicare l'impostazione dei criteri.

Abilitare RDP Shortpath nei client Windows con Intune

Per configurare i client Windows gestiti tramite Intune:

Accedere all'interfaccia di amministrazione di Microsoft Intune.

Creare o modificare un profilo di configurazione per i dispositivi Windows 10 e versioni successive usando modelli Amministrazione istrativi.

Passare a Configurazione computer Componenti>di>Windows Servizi Desktop>remoto Desktop remoto Connessione Client.

Selezionare l'impostazione Disattiva UDP sul client e impostarla su Disabilitato.

Selezionare OK e quindi Avanti.

Applicare il profilo di configurazione, quindi riavviare i client.

Supporto di Teredo

Sebbene non sia necessario per RDP Shortpath, Teredo aggiunge candidati di attraversamento NAT aggiuntivi e aumenta la probabilità di una connessione RDP Shortpath nelle reti solo IPv4. È possibile abilitare Teredo sia negli host di sessione che nei client eseguendo il comando seguente da un prompt di PowerShell con privilegi elevati:

Set-NetTeredoConfiguration -Type Enterpriseclient

Verificare che RDP Shortpath funzioni

Successivamente, è necessario assicurarsi che i client si connettano usando RDP Shortpath. È possibile verificare il trasporto con la finestra di dialogo informazioni di Connessione ion dal client Desktop remoto o tramite Log Analytics.

finestra di dialogo Informazioni Connessione ion

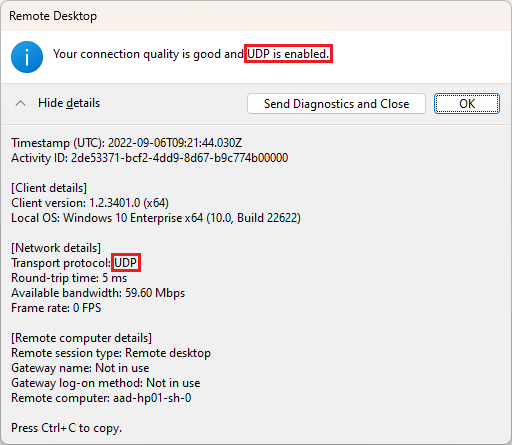

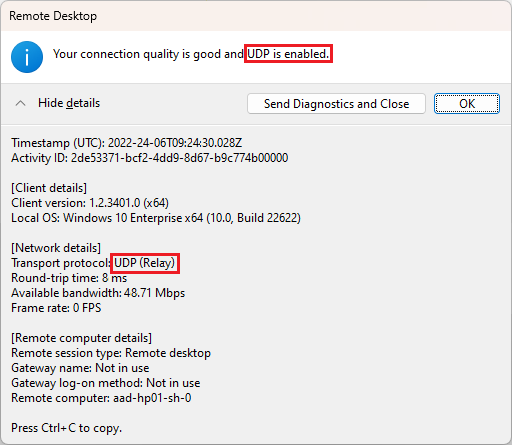

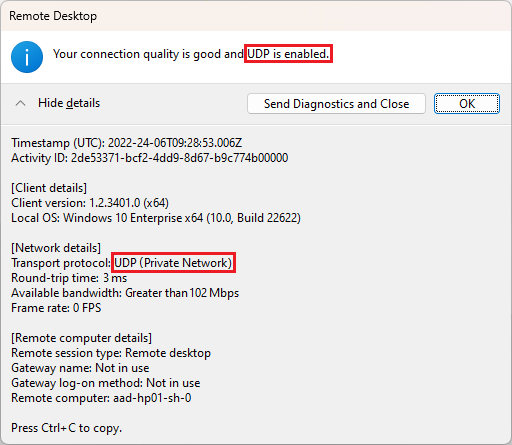

Per assicurarsi che le connessioni usino Il percorso breve RDP, è possibile controllare le informazioni di connessione nel client. Selezionare una scheda di seguito per lo scenario.

Connessione a Desktop virtuale Azure.

Aprire la finestra di dialogo informazioni Connessione ion passando alla barra degli strumenti Connessione ion nella parte superiore della schermata e selezionare l'icona di livello del segnale, come illustrato nello screenshot seguente:

È possibile verificare nell'output che il protocollo di trasporto sia UDP (Rete privata), come illustrato nello screenshot seguente:

Visualizzatore eventi

Per assicurarsi che le connessioni usino RDP Shortpath, è possibile controllare i log eventi nell'host sessione:

Connessione a Desktop virtuale Azure.

Nell'host sessione aprire Visualizzatore eventi.

Passare a Registri applicazioni e servizi di>Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operational.

Filtrare in base all'ID evento 135. Connessione ions che usano RDP Shortpath indica che il tipo di trasporto usa UDP con il messaggio La connessione multi-trasporto completata per il tunnel: 1, il tipo di trasporto impostato su UDP.

Log Analytics

Se si usa Azure Log Analytics, è possibile monitorare le connessioni eseguendo una query sulla tabella WVD Connessione ions. Una colonna denominata UdpUse indica se Lo stack RDP di Desktop virtuale Azure usa il protocollo UDP nella connessione utente corrente. I valori possibili sono:

1 - La connessione utente usa RDP Shortpath per le reti gestite.

2 - La connessione utente usa RDP Shortpath per le reti pubbliche direttamente tramite STUN.

4 - La connessione utente usa RDP Shortpath per le reti pubbliche indirettamente tramite TURN.

Per qualsiasi altro valore, la connessione utente non usa RDP Shortpath ed è connessa tramite TCP.

La query seguente consente di esaminare le informazioni di connessione. È possibile eseguire questa query nell'editor di query di Log Analytics. Per ogni query, sostituire user@contoso.com con l'UPN dell'utente da cercare.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

È possibile verificare se RDP Shortpath è abilitato per una sessione utente specifica eseguendo la query di Log Analytics seguente:

WVDCheckpoints

| where Name contains "Shortpath"

Per altre informazioni sugli errori, è possibile che venga visualizzato l'accesso in Log Analytics.

Disabilitare RDP Shortpath

I passaggi per disabilitare RDP Shortpath differiscono per gli host di sessione, a seconda che si voglia disabilitarlo solo per le reti gestite, solo le reti pubbliche o entrambe. Selezionare una scheda di seguito per lo scenario.

Host di sessione

Per disabilitare RDP Shortpath per le reti gestite negli host di sessione, è necessario disabilitare il listener Shortpath RDP. A tale scopo, è possibile usare Criteri di gruppo, centralmente dal dominio per gli host di sessione aggiunti a un dominio di ACTIVE Directory o localmente per gli host di sessione aggiunti all'ID Microsoft Entra.

In alternativa, è possibile bloccare la porta 3390 (impostazione predefinita) agli host di sessione in un firewall o in un gruppo di sicurezza di rete.

A seconda che si voglia configurare Criteri di gruppo centralmente dal dominio o localmente per ogni host di sessione:

Dominio ACTIVE Directory: aprire La Console Gestione Criteri di gruppo e modificare i criteri esistenti che hanno come destinazione gli host di sessione.

Localmente: aprire l'Editor Criteri di gruppo locali nell'host sessione.

Passare a Configurazione> computer Amministrazione Modelli>amministrativi Componenti>di Windows Desktop remoto Servizi>Desktop remoto Host>Desktop virtuale Azure. Verranno visualizzate le impostazioni dei criteri per Desktop virtuale Azure che forniscono il modello amministrativo da quando è stato abilitato RDP Shortpath per le reti gestite.

Aprire l'impostazione dei criteri Enable RDP Shortpath for managed networks (Abilita percorso breve RDP per le reti gestite) e impostarla su Non configurato.

Selezionare OK e riavviare gli host di sessione per applicare l'impostazione dei criteri.

Client Windows

Nei dispositivi client è possibile disabilitare RDP Shortpath per reti gestite e reti pubbliche configurando il traffico RDP in modo da usare solo TCP. A tale scopo, è possibile usare Criteri di gruppo per i client gestiti aggiunti a un dominio di Active Directory, Intune per i client gestiti aggiunti a (ID Microsoft Entra) e registrati in Intune o Criteri di gruppo locali per i client non gestiti.

Importante

Se in precedenza è stato impostato il traffico RDP per tentare di usare protocolli TCP e UDP usando Criteri di gruppo o Intune, assicurarsi che le impostazioni non siano in conflitto.

Disabilitare RDP Shortpath nei client Windows gestiti e non gestiti tramite Criteri di gruppo

Per configurare i client Windows gestiti e non gestiti tramite Criteri di gruppo:

A seconda che si desideri configurare client gestiti o non gestiti:

Per i client gestiti, aprire Console Gestione Criteri di gruppo e creare o modificare un criterio destinato ai client.

Per i client non gestiti, aprire l'Editor Criteri di gruppo locali nel client.

Passare a Configurazione> computer Amministrazione Modelli>amministrativi Componenti>di Windows Servizi>Desktop remoto Desktop remoto client Connessione ion.

Aprire l'impostazione dei criteri Disattiva UDP sul client e impostarla su Abilitato.

Selezionare OK e riavviare i client per applicare l'impostazione dei criteri.

Disabilitare RDP Shortpath nei client Windows con Intune

Per configurare i client Windows gestiti tramite Intune:

Accedere all'interfaccia di amministrazione di Microsoft Intune.

Creare o modificare un profilo di configurazione per i dispositivi Windows 10 e versioni successive usando modelli Amministrazione istrativi.

Passare a Componenti>di Windows Servizi Desktop>remoto Desktop remoto client Connessione ion.

Selezionare l'impostazione Disattiva UDP sul client e impostarla su Abilitato. Selezionare OK e quindi Avanti.

Applicare il profilo di configurazione, quindi riavviare i client.

Passaggi successivi

- Informazioni su come limitare l'intervallo di porte usato dai client usando RDP Shortpath per le reti pubbliche.

- Se si verificano problemi durante la creazione di una connessione usando il trasporto Shortpath RDP per le reti pubbliche, vedere Risolvere i problemi relativi a RDP Shortpath.