Scenario: Firewall di Azure - personalizzato

Quando si usa rete WAN virtuale routing dell'hub virtuale, esistono alcuni scenari disponibili. In questo scenario, l'obiettivo è instradare il traffico tra reti virtuali direttamente, ma usare Firewall di Azure per i flussi di traffico da rete virtuale a Internet/Branch e Branch-to-VNet.

Progettazione

Per determinare il numero di tabelle di route necessarie, è possibile compilare una matrice di connettività, in cui ogni cella rappresenta se un'origine (riga) può comunicare con una destinazione (colonna). La matrice di connettività in questo scenario è semplice, ma essere coerenti con altri scenari, è comunque possibile esaminarla.

Matrice di connettività

| Da | Con: | Reti virtuali | Rami | Internet |

|---|---|---|---|---|

| Reti virtuali | → | Connessione diretta | AzFW | AzFW |

| Rami | → | AzFW | Connessione diretta | Connessione diretta |

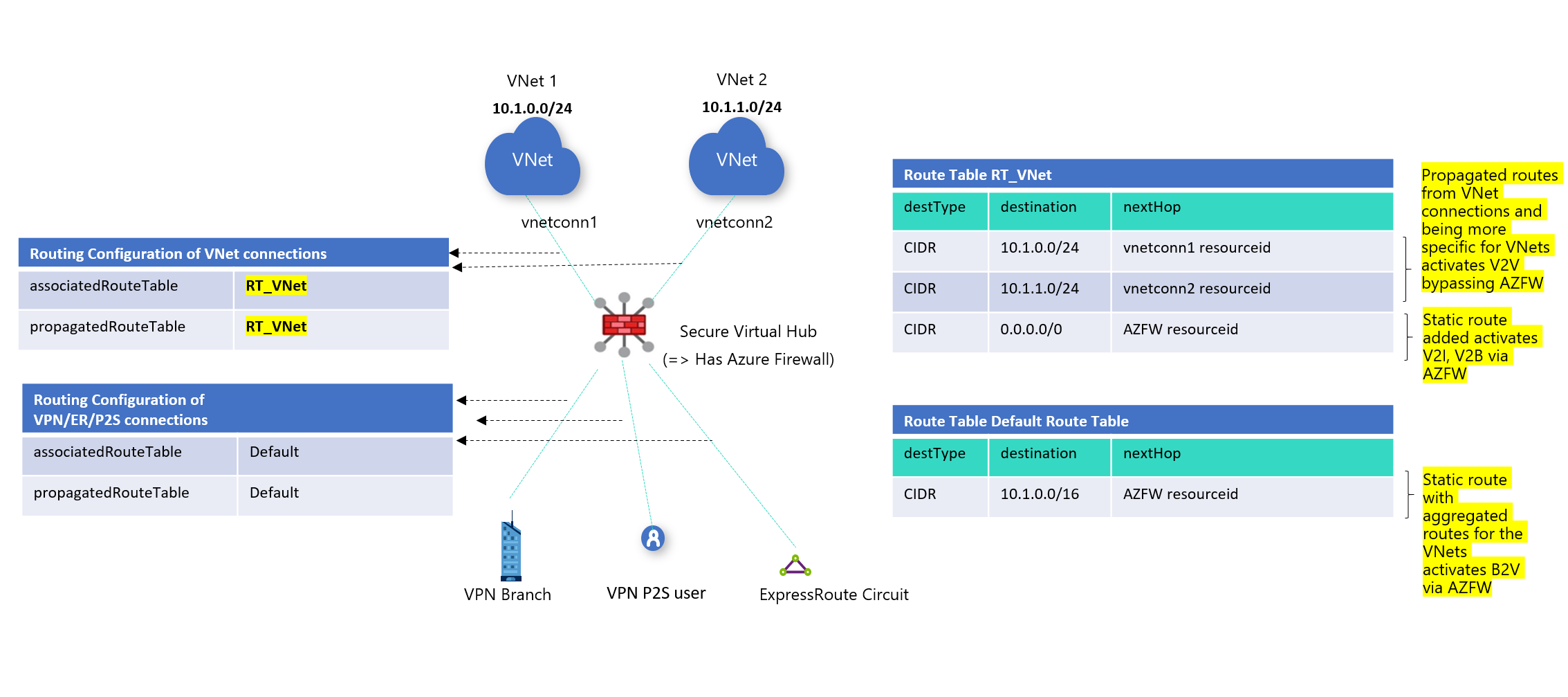

Nella tabella precedente "Direct" rappresenta la connettività diretta tra due connessioni senza il traffico che attraversa il Firewall di Azure in rete WAN virtuale e "AzFW" indica che il flusso passerà attraverso il Firewall di Azure. Poiché sono presenti due modelli di connettività distinti nella matrice, saranno necessarie due tabelle di route che verranno configurate come segue:

- Reti virtuali:

- Tabella di route associata: RT_VNet

- Propagazione alle tabelle di route: RT_VNet

- Rami:

- Tabella di route associata: impostazione predefinita

- Propagazione alle tabelle di route: impostazione predefinita

Nota

È possibile creare un'istanza di rete WAN virtuale separata con un singolo hub virtuale sicuro in ogni area, quindi è possibile connettersi ogni rete WAN virtuale tra loro tramite VPN da sito a sito.

Per informazioni sul routing dell'hub virtuale, vedere Informazioni sul routing dell'hub virtuale.

Flusso di lavoro

In questo scenario si vuole instradare il traffico attraverso la Firewall di Azure per il traffico da rete virtuale a Internet, da rete virtuale a ramo o da ramo a rete virtuale, ma si vuole passare direttamente per il traffico da rete virtuale a rete virtuale. Se è stato usato Firewall di Azure Manager, le impostazioni di route vengono popolate automaticamente nella tabella route predefinita. Il traffico privato si applica alla rete virtuale e ai rami, il traffico Internet si applica a 0.0.0.0/0.

Le connessioni VPN, ExpressRoute e VPN utente sono denominate collettivamente Branch e associate alla stessa tabella di route (Impostazione predefinita). Tutte le connessioni VPN, ExpressRoute e VPN utente propagano le route allo stesso set di tabelle di route. Per configurare questo scenario, seguire questa procedura in considerazione:

Creare una tabella di route personalizzata RT_VNet.

Creare una route per attivare VNet-to-Internet e VNet-to-Branch: 0.0.0.0/0 con l'hop successivo che punta a Firewall di Azure. Nella sezione Propagazione si assicurerà che le reti virtuali siano selezionate per garantire route più specifiche, consentendo così il flusso di traffico diretto da rete virtuale a rete virtuale.

- In Associazione: selezionare reti virtuali che implicano che le reti virtuali raggiungeranno la destinazione in base alle route di questa tabella di route.

- In Propagazione: selezionare reti virtuali che implicano la propagazione delle reti virtuali a questa tabella di route; in altre parole, le route più specifiche verranno propagate a questa tabella di route, garantendo così il flusso di traffico diretto tra la rete virtuale e la rete virtuale.

Aggiungere una route statica aggregata per le reti virtuali nella tabella Route predefinita per attivare il flusso da ramo a rete virtuale tramite il Firewall di Azure.

- Tenere presente che i rami sono associati e propagati alla tabella di route predefinita.

- I rami non vengono propagati alla tabella di route RT_VNet. Ciò garantisce il flusso di traffico da rete virtuale a ramo tramite il Firewall di Azure.

Ciò comporta modifiche alla configurazione del routing, come illustrato nella figura 1.

Figura 1

Passaggi successivi

- Per altre informazioni sulla rete WAN virtuale, vedere le domande frequenti.

- Per altre informazioni sul routing dell'hub virtuale, vedere Informazioni sul routing dell'hub virtuale.

- Per altre informazioni su come configurare il routing dell'hub virtuale, vedere Come configurare il routing dell'hub virtuale.