Configurare il client OpenVPN per le connessioni di autenticazione del certificato da punto a sito - Linux

Questo articolo illustra come connettersi alla rete virtuale di Azure (VNet) usando il Gateway VPN da punto a sito (P2S) e Autenticazione del certificato da un client Linux usando un client OpenVPN.

Operazioni preliminari

Verificare che questo sia l'articolo corretto. La tabella seguente illustra gli articoli di configurazione disponibili per i client VPN da punto a sito del Gateway VPN di Azure. I passaggi variano a seconda del tipo di autenticazione, del tipo di tunnel e del sistema operativo client.

| Autenticazione | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre | Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Prerequisiti

Questo articolo presuppone che l'utente abbia già eseguito i prerequisiti seguenti:

- Il gateway VPN è stato creato e configurato per l'autenticazione del certificato da punto a sito e per il tipo di tunnel OpenVPN. Vedere Configurare le impostazioni del server per le connessioni del gateway VPN da punto a sito: autenticazione del certificato per la procedura.

- Sono stati generati e scaricati i file di configurazione del client VPN. Vedere Generare file di configurazione del profilo client VPN per la procedura.

- È possibile generare certificati client o acquisire i certificati client appropriati necessari per l'autenticazione.

Requisiti di connessione

Per connettersi ad Azure con il client OpenVPN usando l'autenticazione del certificato, per ogni client che si connette sono necessari gli elementi seguenti:

- Il software client VPN aperto deve essere installato e configurato in ogni client.

- Il client deve avere i certificati corretti installati in locale.

Workflow

Il flusso di lavoro per questo articolo è:

- Installare il client OpenVPN.

- Visualizzare i file di configurazione del profilo client VPN contenuti nel pacchetto di configurazione del profilo client VPN generato.

- Configurare il cliente OpenVPN.

- Connettersi ad Azure.

Informazioni sui certificati

Per l'autenticazione del certificato, è necessario installare un certificato client in ogni computer client. Il certificato client che si vuole usare deve essere esportato con la chiave privata e deve contenere tutti i certificati nel percorso di certificazione. Inoltre, per alcune configurazioni, è anche necessario installare le informazioni sul certificato radice.

Il client OpenVPN in questo articolo usa i certificati esportati con un formato .pfx. È possibile esportare un certificato client con facilità in questo formato usando le istruzioni Windows. VedereEsportare un certificato client - pfx. Se non si dispone di un computer Windows, come soluzione alternativa, è possibile usare una VM Windows di piccole dimensioni per esportare i certificati nel formato .pfx necessario. In questo momento, le istruzioni Linux OpenSSL fornite restituiscono solo il formato .pem.

Passaggi di configurazione

Questa sezione illustra come configurare i client Linux per l'autenticazione del certificato che usa il tipo di tunnel OpenVPN. Per connettersi ad Azure, scaricare il client OpenVPN e configurare il profilo di connessione.

Nota

Il client OpenVPN versione 2.6 non è ancora supportato.

Aprire una nuova sessione del terminale. È possibile aprire una nuova sessione premendo contemporaneamente CTRL + ALT + T.

Immettere il comando seguente per installare i componenti necessari:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartPassare quindi alla cartella del profilo client VPN e decomprimerla per visualizzare i file.

Esportare il certificato client per connessioni da punto a sito creato e caricato nella configurazione della connessione da punto a sito sul gateway. Per la procedura, vedere Gateway VPN da punto a sito.

Estrarre la chiave privata e l'identificazione personale base64 dal file con estensione pfx. È possibile eseguire questa operazione in vari modi. Un modo consiste nell'usare OpenSSL nel computer.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Il file profileinfo.txt contiene la chiave privata e l'identificazione personale per l'Autorità di certificazione e il certificato client. Assicurarsi di usare l'identificazione personale del certificato client.

Aprire profileinfo.txt in un editor di testo. Per ottenere l'identificazione personale del certificato client (figlio), selezionare il testo compreso tra "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----" (inclusi) per il certificato figlio e copiarlo. È possibile identificare il certificato figlio dalla riga subject=/.

Aprire il file vpnconfig.ovpn e trovare la sezione nell'esempio sezione. Sostituire tutti gli elementi tra "cert" e "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Aprire il file profileinfo.txt in un editor di testo. Per ottenere la chiave privata, selezionare il testo compreso tra "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copiarlo.

Aprire il file vpnconfig.ovpn in un editor di testo e trovare questa sezione. Incollare la chiave privata sostituendo tutto il testo compreso tra "key" e "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Lasciare invariati tutti gli altri campi. Usare la configurazione così completata nell'input del client per connettersi alla rete VPN.

Per connettersi usando la riga di comando, digitare il comando seguente:

sudo openvpn --config <name and path of your VPN profile file>&Per disconnettersi tramite la riga di comando, digitare il comando seguente:

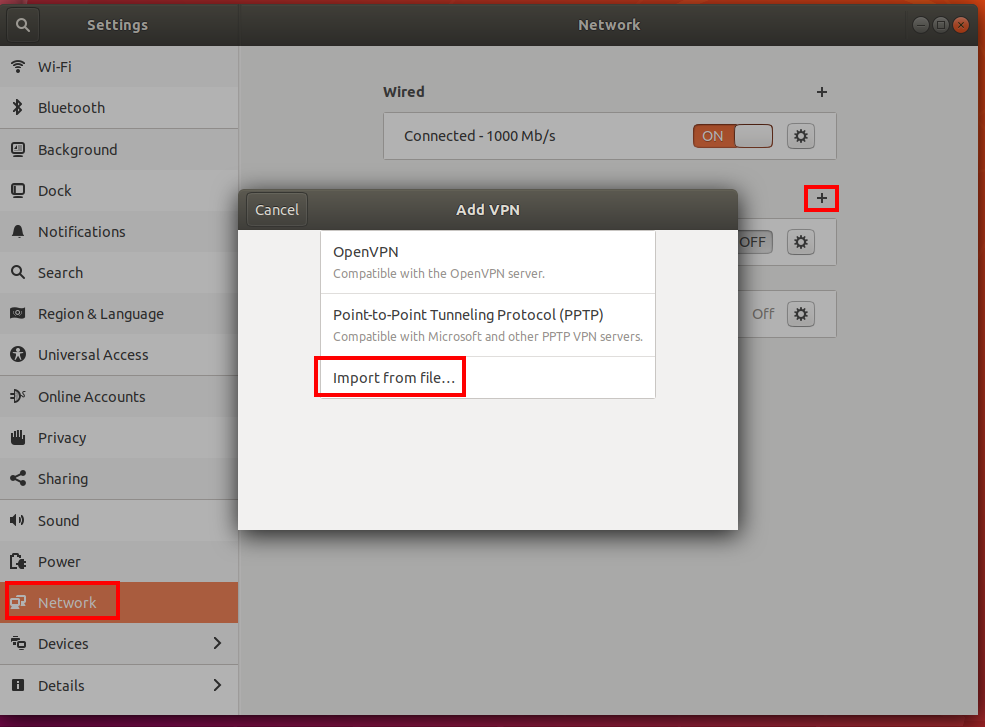

sudo pkill openvpnPer connettersi usando l'interfaccia utente grafica, passare alle impostazioni di sistema.

Selezionare + per aggiungere una nuova connessione VPN.

In Aggiungi VPN selezionare Importa da file….

Individuare il file del profilo e fare doppio clic o selezionare Apri.

Selezionare Aggiungi nella finestra Aggiungi VPN.

La VPN può essere connessa selezionando ON nella pagina Network Settings (Impostazioni di rete), o sotto l'icona di rete nell'area di notifica.

Passaggi successivi

Per altri passaggi, tornare all'articolo Da punto a sito nel portale di Azure.