Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive le opzioni disponibili alle organizzazioni per configurare l'accesso remoto per gli utenti o per integrare le proprie soluzioni esistenti con capacità aggiuntiva. La soluzione VPN da punto a sito del Gateway VPN di Azure è basata sul cloud ed è possibile effettuarne il provisioning rapidamente per soddisfare la maggiore domanda di utenti per lavorare da casa. Consente di aumentare le risorse in modo semplice e di disattivarle altrettanto facilmente e rapidamente quando non è più necessaria una maggiore capacità.

Informazioni sulla VPN da punto a sito

Una connessione gateway VPN da punto a sito permette di creare una connessione sicura alla rete virtuale da un singolo computer client. Una connessione da punto a sito viene stabilita avviandola dal computer client. Questa soluzione è utile per i telelavoratori che intendono connettersi alle reti virtuali di Azure o a data center locali da una posizione remota, ad esempio da casa o durante una riunione. Per altre informazioni sulla VPN da punto a sito di Azure, vedere Informazioni sulla VPN da punto a sito del Gateway VPN e Domande frequenti sul Gateway VPN.

La tabella seguente illustra i sistemi operativi client e le opzioni di autenticazione disponibili. Sarebbe utile selezionare il metodo di autenticazione in base al sistema operativo client già in uso. Ad esempio, selezionare OpenVPN con autenticazione basata su certificato se si dispone di una combinazione di sistemi operativi client che devono connettersi. Si noti anche che la VPN da punto a sito è supportata solo nei gateway VPN basati su route.

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

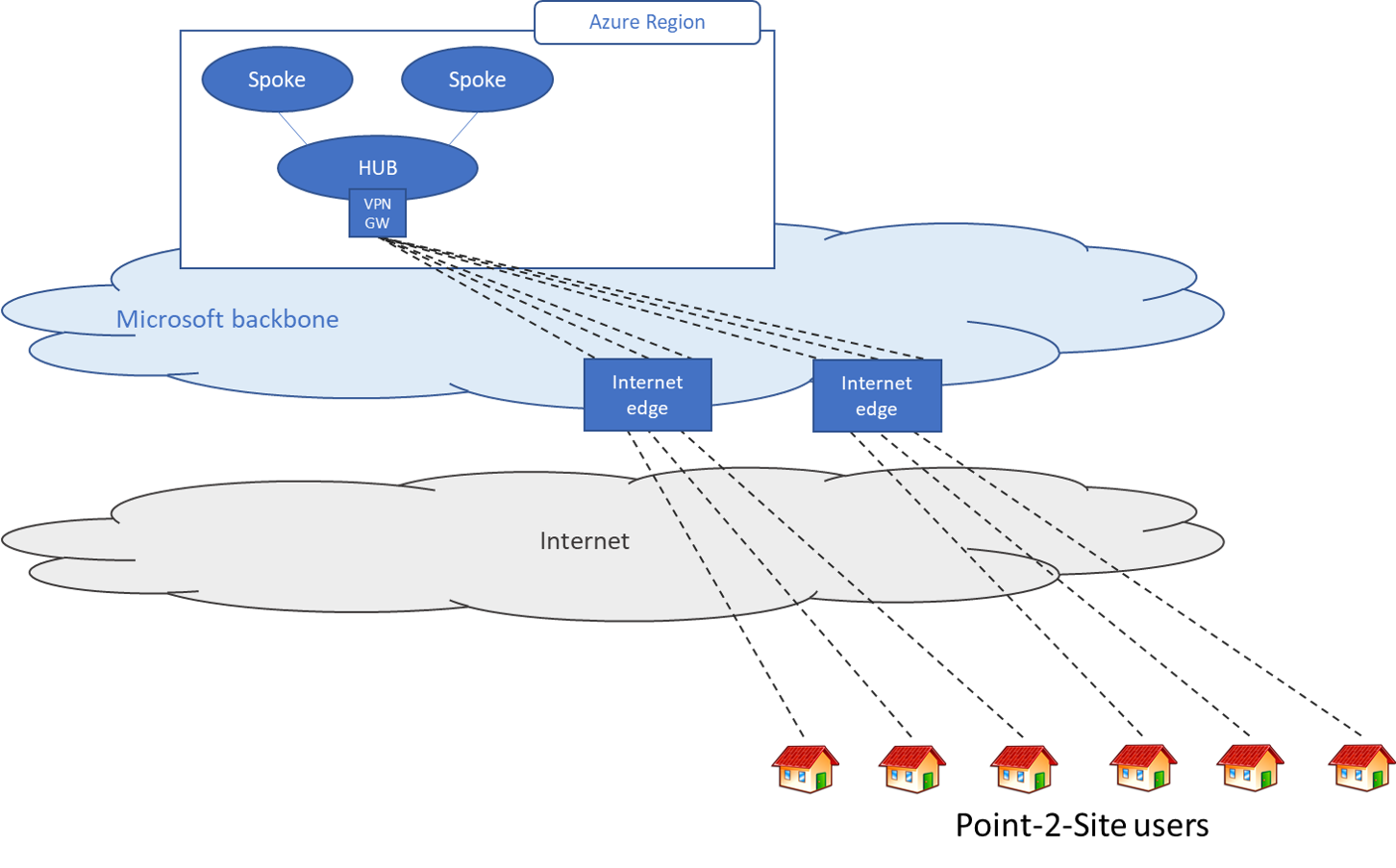

Scenario 1: gli utenti devono accedere solo alle risorse in Azure

In questo scenario, gli utenti remoti devono accedere solo alle risorse presenti in Azure.

A livello generale, per consentire agli utenti di connettersi alle risorse di Azure in modo sicuro sono necessari i passaggi seguenti:

Creare un gateway di rete virtuale (se non esiste).

Configurare la VPN da punto a sito nel gateway.

- Per l'autenticazione del certificato, vedere Configurare l'autenticazione del certificato da punto a sito.

- Per l'autenticazione di Microsoft Entra ID, vedere Configurare l'autenticazione da punto a sito di Microsoft Entra ID

- Per la risoluzione dei problemi relativi alle connessioni da punto a sito, vedere Risoluzione dei problemi di connessione da punto a sito di Azure.

Scaricare e distribuire la configurazione del client VPN.

Distribuire i certificati (se è selezionata l'autenticazione del certificato) ai client.

Connettersi alla VPN di Azure.

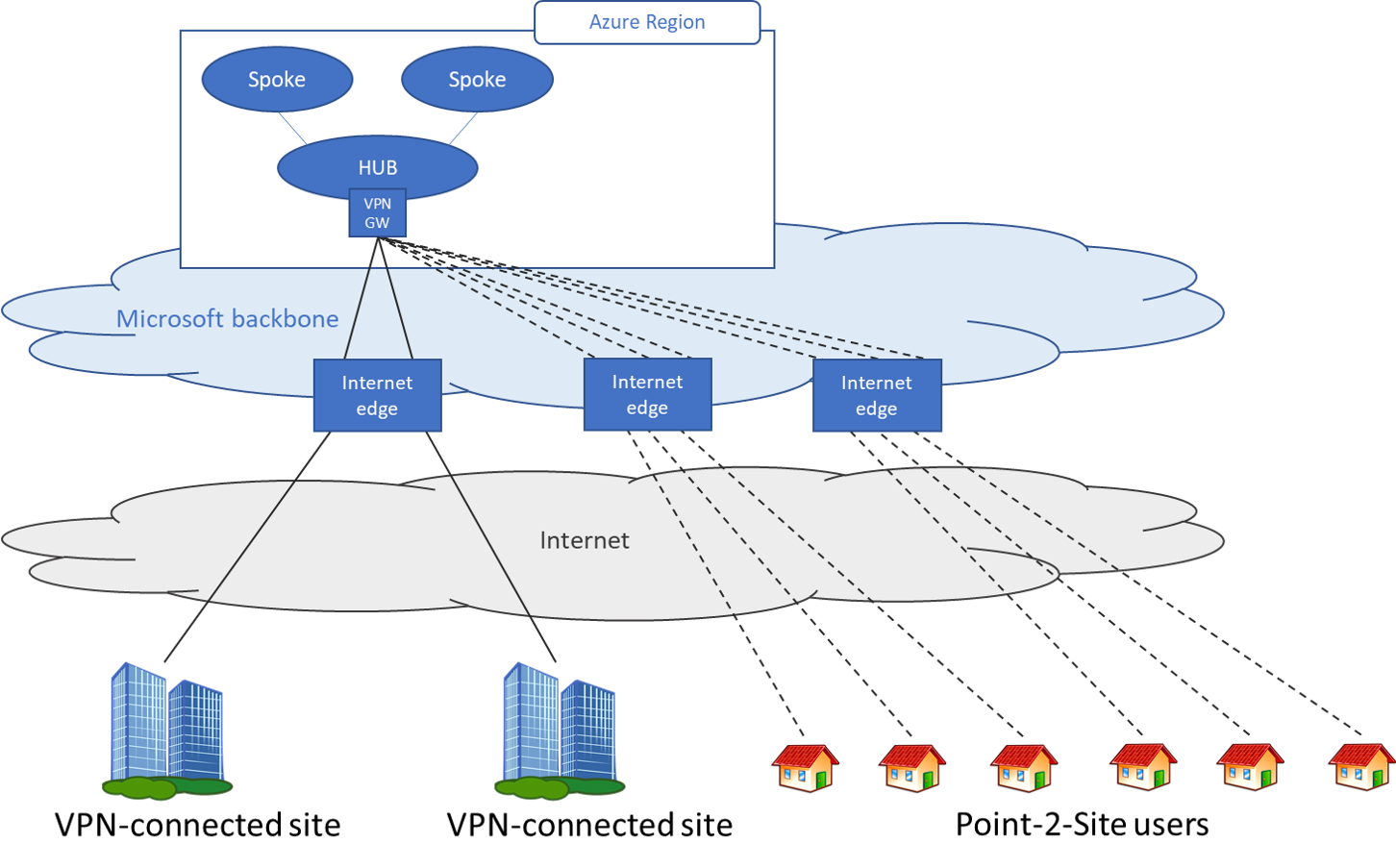

Scenario 2: gli utenti devono accedere solo alle risorse in Azure e/o a quelle locali

In questo scenario, gli utenti remoti devono accedere alle risorse presenti in Azure e nei data center locali.

A livello generale, per consentire agli utenti di connettersi alle risorse di Azure in modo sicuro sono necessari i passaggi seguenti:

- Creare un gateway di rete virtuale (se non esiste).

- Configurare la VPN da punto a sito nel gateway (vedere Scenario 1).

- Configurare un tunnel da sito a sito nel gateway di rete virtuale di Azure con il protocollo BGP abilitato.

- Configurare il dispositivo locale per connettersi al gateway di rete virtuale di Azure.

- Scaricare il profilo da punto a sito dal portale di Azure e distribuirlo ai client

Per informazioni su come configurare un tunnel VPN da sito a sito, vedere Creare una connessione VPN da sito a sito.

Passaggi successivi

- Configurare una connessione da punto a sito - Autenticazione di Microsoft Entra ID

- Configurare una connessione da punto a sito usando l'autenticazione del certificato

- Configurare una connessione da punto a sito usando l'autenticazione RADIUS

- Informazioni sulla VPN da punto a sito del Gateway VPN

- Informazioni sul routing VPN da punto a sito

"OpenVPN" è un marchio di OpenVPN Inc.