Uso di Microsoft Sentinel con Web application firewall di Azure

Web application firewall di Azure (WAF) combinato con Microsoft Sentinel può fornire la gestione degli eventi informativi sulla sicurezza per le risorse WAF. Microsoft Sentinel offre analitica di sicurezza tramite Log Analitica, che consente di suddividere e visualizzare facilmente i dati WAF. Con Microsoft Sentinel è possibile accedere alle cartelle di lavoro predefinite e modificarle in base alle esigenze dell'organizzazione. La cartella di lavoro può visualizzare analitica per WAF in Azure rete per la distribuzione di contenuti (RETE CDN), WAF in Frontdoor di Azure e WAF in gateway applicazione in diverse sottoscrizioni e aree di lavoro.

Categorie di analitica di log WAF

Le analitica di log WAF sono suddivise nelle categorie seguenti:

- Tutte le azioni WAF eseguite

- Primi 40 indirizzi URI di richiesta bloccati

- Primi 50 trigger di evento,

- Messaggi nel tempo

- Dettagli completi del messaggio

- Eventi di attacco per messaggi

- Eventi di attacco nel tempo

- Filtro ID rilevamento

- Messaggi ID di rilevamento

- Primi 10 indirizzi IP che attaccano

- Messaggi di attacco di indirizzi IP

Esempi di cartelle di lavoro waf

Gli esempi di cartella di lavoro WAF seguenti mostrano i dati di esempio:

Avviare una cartella di lavoro waf

La cartella di lavoro waf funziona per tutte le funzioni frontdoor, gateway applicazione e WAF della rete CDN di Azure. Prima di connettere i dati da queste risorse, è necessario abilitare i analitica di log nella risorsa.

Per abilitare i analitica di log per ogni risorsa, passare alla singola risorsa frontdoor di Azure, gateway applicazione o rete CDN:

Selezionare Impostazioni di diagnostica.

Fare clic su + Aggiungi impostazione di diagnostica.

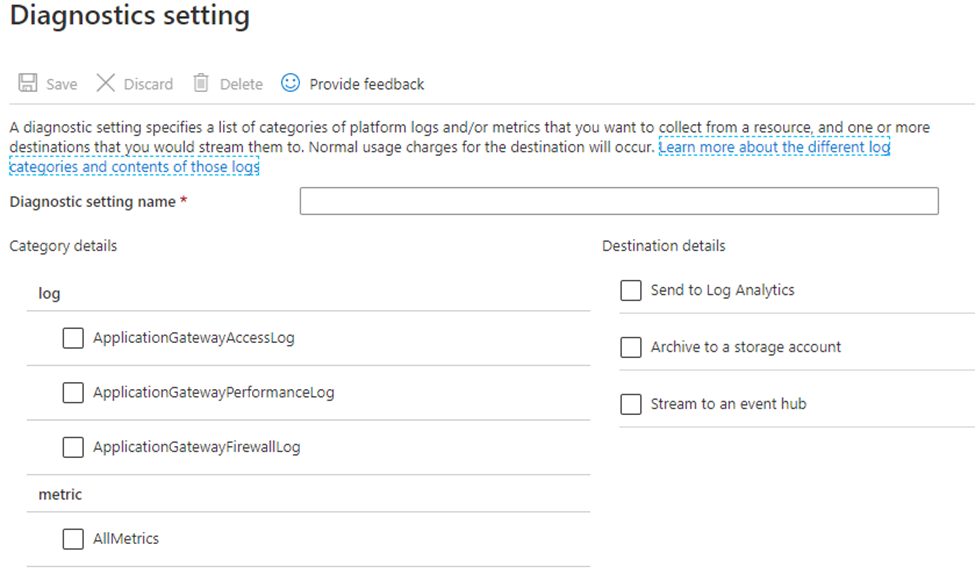

Nella pagina Impostazioni di diagnostica:

- Digitare un nome.

- Selezionare Invia a Log Analytics.

- Scegliere l'area di lavoro di destinazione log.

- Selezionare i tipi di log da analizzare:

- gateway applicazione: 'ApplicationGatewayAccessLog' e 'ApplicationGatewayFirewallLog'

- Frontdoor di Azure Standard/Premium: 'FrontDoorAccessLog' e 'FrontDoorFirewallLog'

- Frontdoor di Azure classico: 'FrontdoorAccessLog' e 'FrontdoorFirewallLog'

- RETE CDN: 'AzureCdnAccessLog'

- Seleziona Salva.

Nella home page di Azure digitare Microsoft Sentinel nella barra di ricerca e selezionare la risorsa di Microsoft Sentinel .

Selezionare un'area di lavoro già attiva o creare una nuova area di lavoro.

In Microsoft Sentinel, in Gestione del contenuto selezionare Hub contenuto.

Trovare e selezionare la soluzione Web application firewall di Azure.

Sulla barra degli strumenti nella parte superiore della pagina fare clic su Installa/Aggiorna.

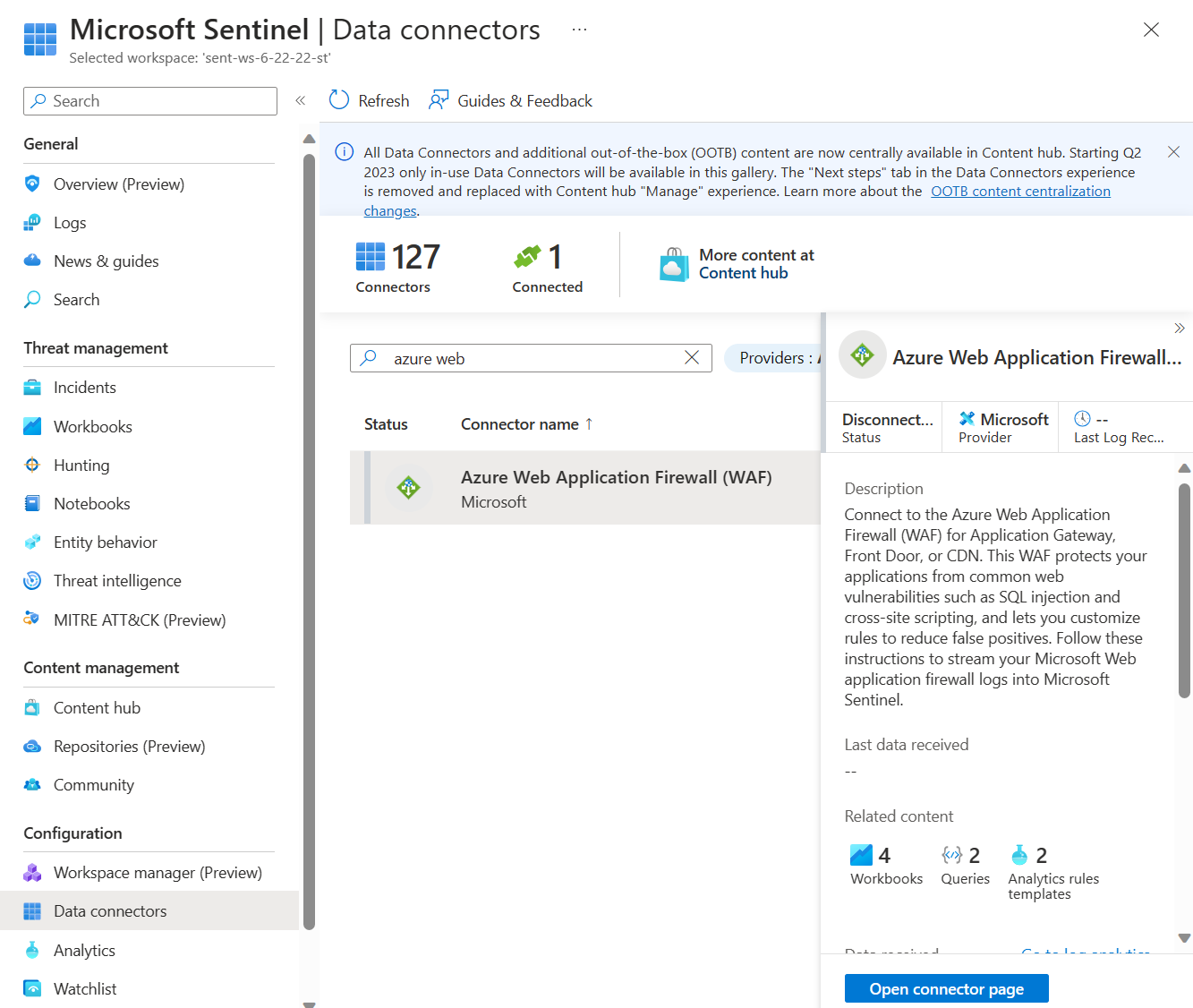

In Microsoft Sentinel, sul lato sinistro in Configurazione, selezionare Connettori dati.

Cercare e selezionare Web application firewall (WAF) di Azure. Selezionare Apri pagina connettore in basso a destra.

Seguire le istruzioni in Configurazione per ogni risorsa WAF per cui si vogliono avere dati analitici dei log per se non è stato fatto in precedenza.

Al termine della configurazione delle singole risorse WAF, selezionare la scheda Passaggi successivi. Selezionare una delle cartelle di lavoro consigliate. Questa cartella di lavoro userà tutti i dati analitici dei log abilitati in precedenza. Una cartella di lavoro WAF funzionante dovrebbe ora esistere per le risorse WAF.

Rilevare e rispondere automaticamente alle minacce

Usando i log WAF inseriti da Sentinel, è possibile usare le regole di analitica Sentinel per rilevare automaticamente gli attacchi di sicurezza, creare eventi imprevisti di sicurezza e rispondere automaticamente agli eventi imprevisti di sicurezza usando playbook. Per altre informazioni, vedere Usare playbook con regole di automazione in Microsoft Sentinel.

Azure WAF include anche modelli di regole di rilevamento di Sentinel predefiniti per gli attacchi SQLi, XSS e Log4J. Questi modelli sono disponibili nella scheda Analitica nella sezione "Modelli di regola" di Sentinel. È possibile usare questi modelli o definire modelli personalizzati in base ai log waf.

La sezione di automazione di queste regole consente di rispondere automaticamente all'evento imprevisto eseguendo un playbook. Un esempio di un playbook di questo tipo per rispondere all'attacco è disponibile nel repository GitHub della sicurezza di rete qui. Questo playbook crea automaticamente regole personalizzate dei criteri WAF per bloccare gli INDIRIZZI IP di origine dell'utente malintenzionato, come rilevato dalle regole di rilevamento del waf analitica.