Creare criteri per controllare le app OAuth

Oltre all'analisi esistente delle app OAuth connesse all'ambiente, impostare i criteri di autorizzazione in modo da ricevere notifiche automatiche quando un'app OAuth soddisfa determinati criteri. Ad esempio, è possibile ricevere automaticamente un avviso quando sono presenti app che richiedono un livello di autorizzazione elevato e sono autorizzate da più di 50 utenti.

I criteri delle app OAuth consentono di analizzare le autorizzazioni richieste da ogni app e gli utenti autorizzati per Microsoft 365, Google Workspace e Salesforce. È possibile anche contrassegnare queste autorizzazioni come approvate o escluse. Contrassegnarli come vietati disabilita l'applicazione enterprise correlata.

Oltre a un set predefinito di funzionalità per rilevare il comportamento anomalo delle app e generare avvisi basati su algoritmi di Machine Learning, i criteri delle app nella governance delle app sono un modo per:

- Specificare le condizioni in base alle quali la governance delle app può avvisare il comportamento dell'app per la correzione automatica o manuale.

- Implementare i criteri di conformità delle app per l'organizzazione.

Nota

Se è stata abilitata la governance delle app per l'organizzazione, è anche possibile specificare le condizioni per gli avvisi di governance delle app e implementare i criteri di conformità delle app per l'organizzazione. Per altre informazioni, vedere Creare criteri delle app nella governance delle app.

Creare nuovi criteri per le applicazioni OAuth

Esistono due modi per creare nuovi criteri per le applicazioni OAuth. Il primo modo si trova in Analisi, il secondo in Controllo.

Creare un nuovo criterio per le applicazioni OAuth:

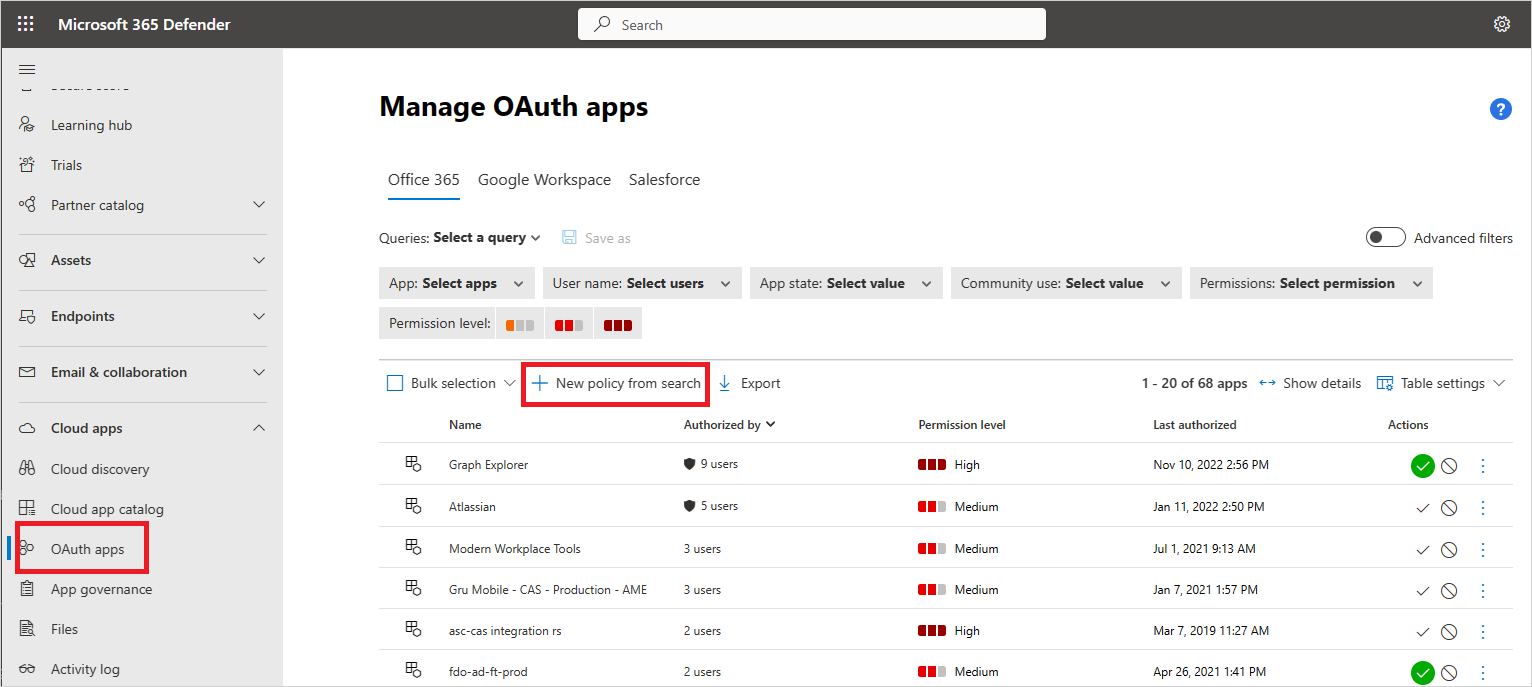

In App cloud del portale di Microsoft Defender selezionare App OAuth.

Se sono attivate funzionalità di anteprima e governance delle app, selezionare invece la pagina Governance delle app.

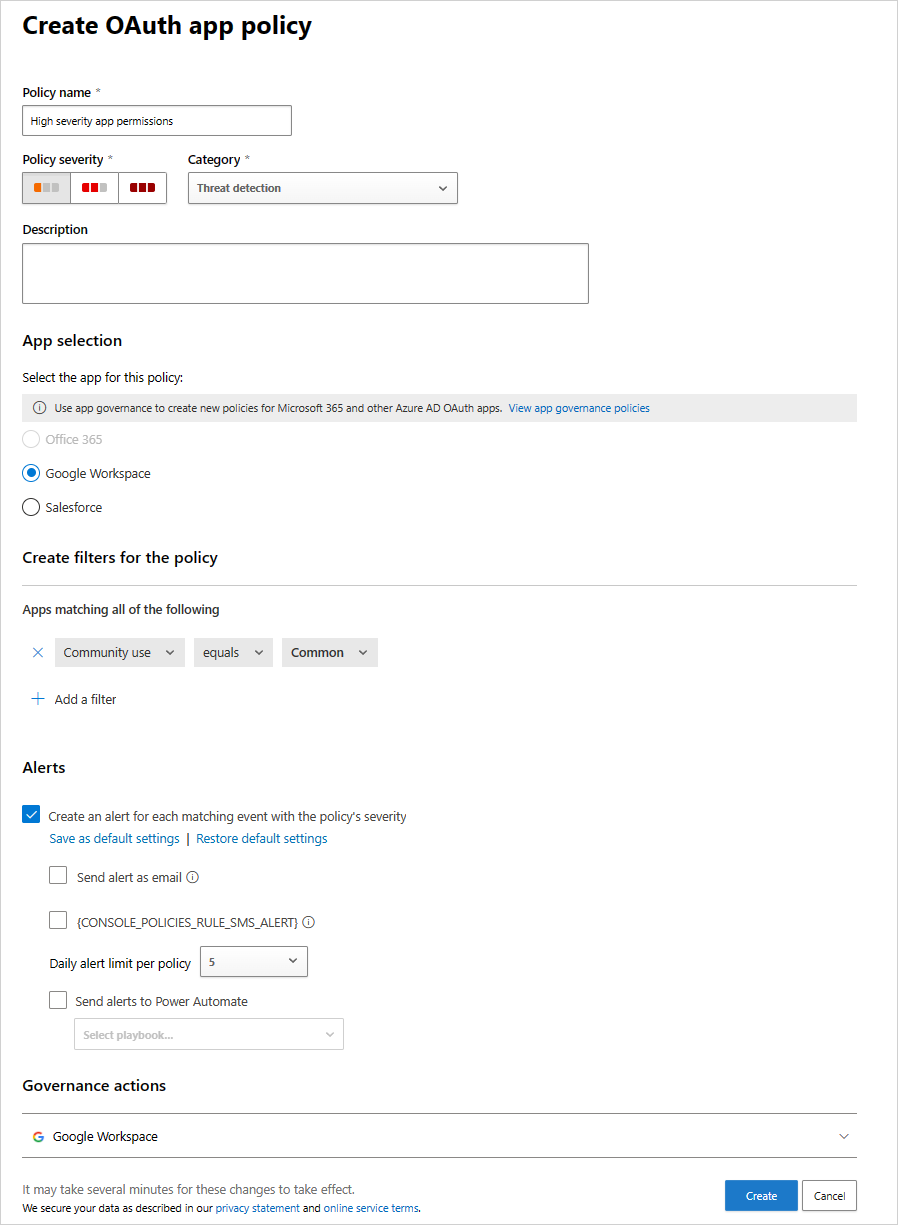

Filtrare le app in base alle specifiche esigenze. Ad esempio, è possibile visualizzare tutte le app che richiedono l'autorizzazione per modificare i calendari nella cassetta postale.

È possibile usare il filtro Utilizzo della community per ottenere informazioni sul fatto che la concessione dell'autorizzazione a questa app sia comune, insolita o rara. Questo filtro può essere utile se si ha un'app rara che richiede l'autorizzazione con un livello di gravità elevato o che richiede l'autorizzazione da parte di molti utenti.

Selezionare il pulsante Nuovo criterio dalla ricerca.

È possibile impostare il criterio in funzione dell'appartenenza a determinati gruppi degli utenti che hanno concesso le autorizzazioni all'app. Ad esempio, un amministratore può decidere di impostare criteri che revocano app non comuni se richiedono autorizzazioni elevate, solo se l'utente che ha autorizzato le autorizzazioni è membro del gruppo Amministrazione istrators.

In alternativa, è anche possibile creare i criteri nel portale di Microsoft Defender passando a App cloud-Criteri<> ->Gestione dei criteri. Selezionare quindi Crea criteri e poi Criterio dell'app OAuth.

Nota

I criteri delle app OAuth attiveranno avvisi solo sui criteri autorizzati dagli utenti nel tenant.

Criteri di rilevamento anomalie dell'app OAuth

Oltre ai criteri delle app OAuth che è possibile creare, esistono i criteri predefiniti seguenti per il rilevamento anomalie che profilano i metadati delle app OAuth per identificare quelli potenzialmente dannosi:

| Nome del criterio | Descrizione del criterio |

|---|---|

| Nome dell'app OAuth fuorviante | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando viene rilevata un'app con un nome fuorviante. Nomi fuorvianti, ad esempio lettere straniere simili a lettere latine, potrebbero indicare un tentativo di mascherare un'app dannosa come un'app nota e attendibile. |

| Nome dell'editore fuorviante per un'app OAuth | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando viene rilevata un'app con un nome di autore fuorviante. Nomi di editori fuorvianti, ad esempio lettere straniere simili a lettere latine, potrebbero indicare un tentativo di mascherare un'app dannosa come un'app proveniente da un editore noto e attendibile. |

| Consenso dell'app OAuth dannosa | Analizza le app OAuth connesse all'ambiente e attiva un avviso quando un'app potenzialmente dannosa è autorizzata. Le app OAuth dannose possono essere usate come parte di una campagna di phishing nel tentativo di compromettere gli utenti. Questo rilevamento usa la ricerca sulla sicurezza Microsoft e l'esperienza di intelligence sulle minacce per identificare le app dannose. |

| Attività sospette di download dei file dell'app OAuth | Vedere Criteri di rilevamento anomalie |

Nota

- I criteri di rilevamento anomalie sono disponibili solo per le app OAuth autorizzate nell'ID Microsoft Entra.

- Non è possibile modificare la gravità dei criteri di rilevamento anomalie dell'app OAuth.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.