Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Avviso di deprecazione: Microsoft Defender for Cloud Apps agenti SIEM

Nell'ambito del processo di convergenza in corso nei carichi di lavoro Microsoft Defender, Microsoft Defender for Cloud Apps agenti SIEM saranno deprecati a partire da novembre 2025.

Gli agenti SIEM Microsoft Defender for Cloud Apps esistenti continueranno a funzionare così com'è fino a quel momento. A partire dal 19 giugno 2025 non è possibile configurare nuovi agenti SIEM, ma l'integrazione dell'agente di Microsoft Sentinel (anteprima) rimarrà supportata e potrà comunque essere aggiunta.

È consigliabile eseguire la transizione alle API che supportano la gestione delle attività e avvisi dei dati da più carichi di lavoro. Queste API migliorano il monitoraggio e la gestione della sicurezza e offrono funzionalità aggiuntive usando i dati di più carichi di lavoro Microsoft Defender.

Per garantire la continuità e l'accesso ai dati attualmente disponibili tramite Microsoft Defender for Cloud Apps agenti SIEM, è consigliabile passare alle API supportate seguenti:

- Per avvisi e attività, vedere: MICROSOFT DEFENDER XDR API streaming.

- Per Microsoft Entra ID Protection eventi di accesso, vedere la tabella IdentityLogonEvents nello schema di ricerca avanzata.

- Per l'API Avvisi di sicurezza di Microsoft Graph, vedere: Elenco alerts_v2

- Per visualizzare i dati degli avvisi Microsoft Defender for Cloud Apps nell'API eventi imprevisti Microsoft Defender XDR, vedere API eventi imprevisti Microsoft Defender XDR e tipo di risorsa eventi imprevisti

È possibile integrare Microsoft Defender for Cloud Apps con Microsoft Sentinel (siem e soar nativi del cloud scalabili) per abilitare il monitoraggio centralizzato degli avvisi e dei dati di individuazione. L'integrazione con Microsoft Sentinel consente di proteggere meglio le applicazioni cloud mantenendo il normale flusso di lavoro di sicurezza, automatizzando le procedure di sicurezza e correlando gli eventi basati sul cloud e locali.

I vantaggi dell'uso di Microsoft Sentinel includono:

- Conservazione dei dati più lunga fornita da Log Analytics.

- Visualizzazioni predefinite.

- Usare strumenti come Microsoft Power BI o cartelle di lavoro di Microsoft Sentinel per creare visualizzazioni dei dati di individuazione personalizzate in base alle esigenze dell'organizzazione.

Altre soluzioni di integrazione includono:

- SIEM generici: integrare Defender for Cloud Apps con il server SIEM generico. Per informazioni sull'integrazione con un SIEM generico, vedere Integrazione SIEM generica.

- API Microsoft Security Graph : un servizio intermediario (o broker) che fornisce una singola interfaccia a livello di codice per connettere più provider di sicurezza. Per altre informazioni, vedere Integrazioni di soluzioni di sicurezza con microsoft graph API Sicurezza.

L'integrazione con Microsoft Sentinel include la configurazione sia in Defender for Cloud Apps che in Microsoft Sentinel.

Prerequisiti

Per l'integrazione con Microsoft Sentinel:

- È necessario disporre di una licenza valida di Microsoft Sentinel

- È necessario essere almeno un amministratore della sicurezza nel tenant.

Supporto del governo degli Stati Uniti

L'integrazione diretta Defender for Cloud Apps - Microsoft Sentinel è disponibile solo per i clienti commerciali.

Tuttavia, tutti i dati Defender for Cloud Apps sono disponibili in Microsoft Defender XDR e quindi disponibili in Microsoft Sentinel tramite il connettore Microsoft Defender XDR.

È consigliabile che i clienti GCC, GCC High e DoD interessati a visualizzare Defender for Cloud Apps dati in Microsoft Sentinel installino la soluzione Microsoft Defender XDR.

Per altre informazioni, vedere:

- integrazione Microsoft Defender XDR con Microsoft Sentinel

- Microsoft Defender for Cloud Apps per le offerte del governo degli Stati Uniti

Integrazione con Microsoft Sentinel

Nel portale Microsoft Defender selezionare Impostazioni > App cloud.

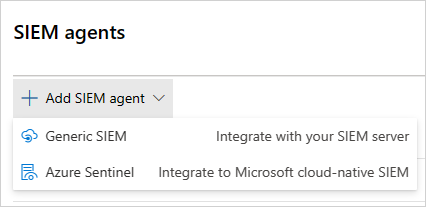

In Sistema selezionare Agenti > SIEM Aggiungi agente > SIEM Sentinel. Ad esempio:

Nota

L'opzione per aggiungere Microsoft Sentinel non è disponibile se l'integrazione è stata eseguita in precedenza.

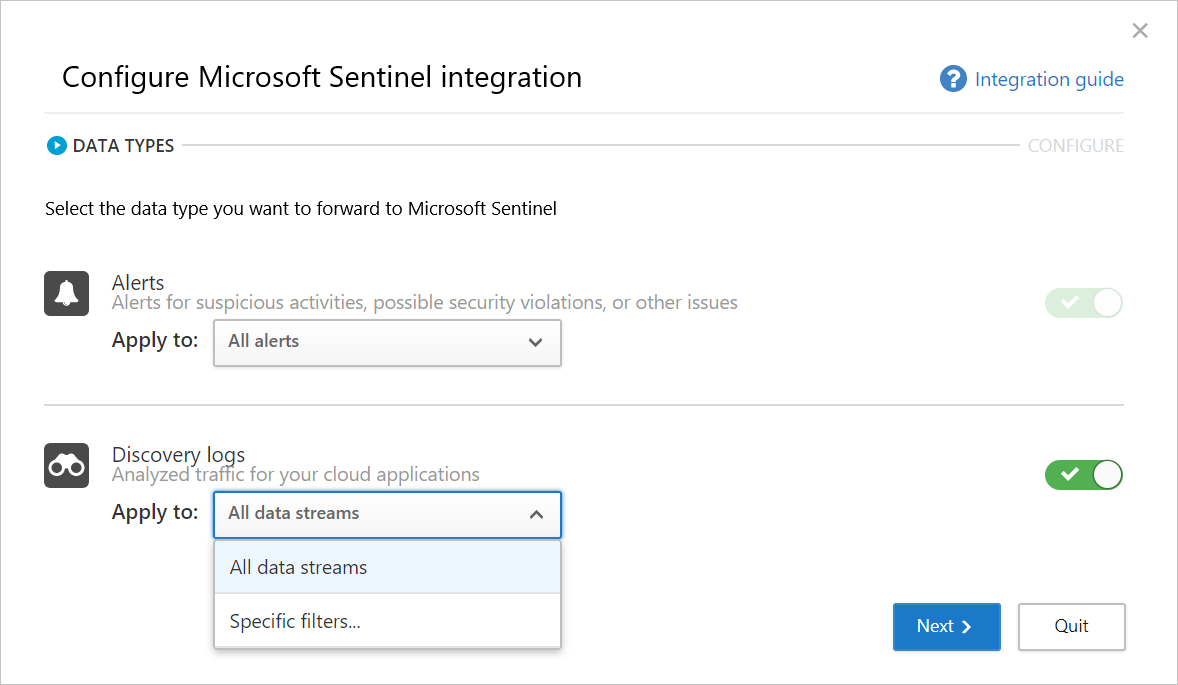

Nella procedura guidata selezionare i tipi di dati da inoltrare a Microsoft Sentinel. È possibile configurare l'integrazione come indicato di seguito:

- Avvisi: gli avvisi vengono attivati automaticamente dopo l'abilitazione di Microsoft Sentinel.

- Log di individuazione: usare il dispositivo di scorrimento per abilitarli e disabilitarli, per impostazione predefinita, tutti gli elementi selezionati e quindi usare l'elenco a discesa Applica a per filtrare i log di individuazione inviati a Microsoft Sentinel.

Ad esempio:

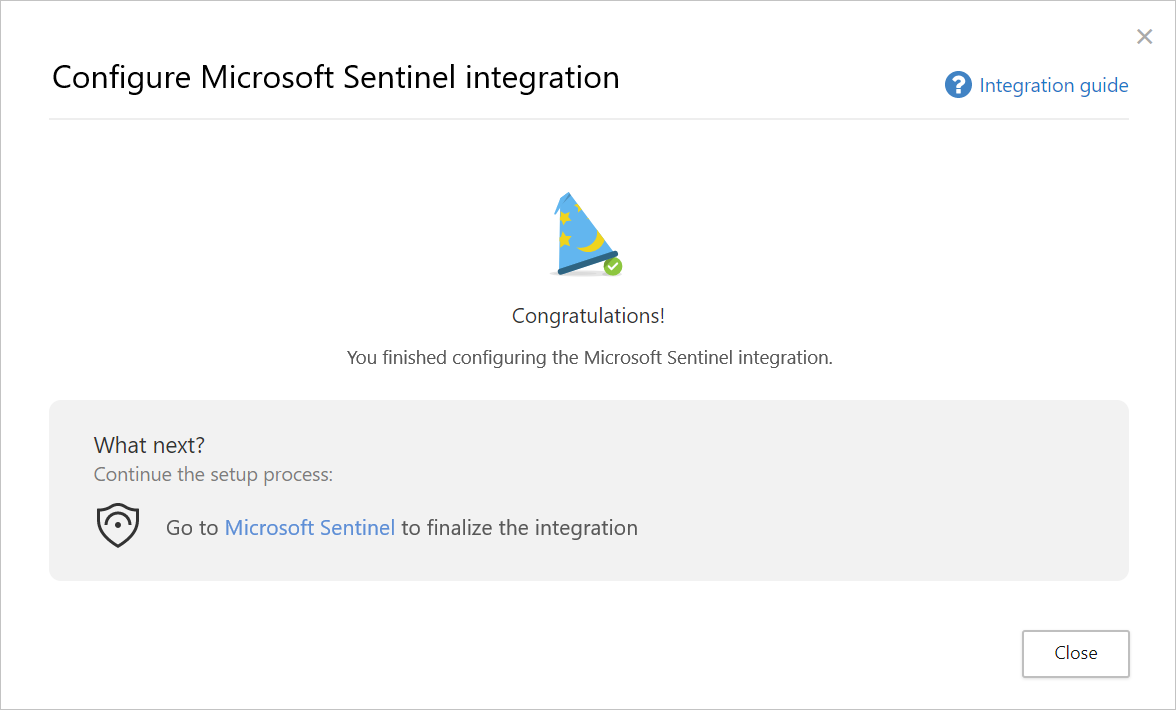

Selezionare Avanti e passare a Microsoft Sentinel per finalizzare l'integrazione. Per informazioni sulla configurazione di Microsoft Sentinel, vedere connettore dati di Microsoft Sentinel per Defender for Cloud Apps. Ad esempio:

Nota

I nuovi log di individuazione verranno in genere visualizzati in Microsoft Sentinel entro 15 minuti dalla configurazione in Defender for Cloud Apps. Tuttavia, può richiedere più tempo a seconda delle condizioni dell'ambiente di sistema. Per altre informazioni, vedere Gestire il ritardo di inserimento nelle regole di analisi.

Avvisi e log di individuazione in Microsoft Sentinel

Al termine dell'integrazione, è possibile visualizzare Defender for Cloud Apps avvisi e log di individuazione in Microsoft Sentinel.

In Microsoft Sentinel, in Log, in Security Insights è possibile trovare i log per i tipi di dati Defender for Cloud Apps, come indicato di seguito:

| Tipo di dati | Tabella |

|---|---|

| Log di individuazione | McasShadowItReporting |

| Avvisi | SecurityAlert |

La tabella seguente descrive ogni campo nello schema McasShadowItReporting :

| Campo | Tipo | Descrizione | Esempi |

|---|---|---|---|

| TenantId | Stringa | ID area di lavoro | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Stringa | Sistema di origine : valore statico | Azure |

| TimeGenerated [UTC] | DateTime | Data dei dati di individuazione | 2019-07-23T11:00:35.858Z |

| StreamName | Stringa | Nome del flusso specifico | Reparto marketing |

| TotalEvents | Numero intero | Numero totale di eventi per sessione | 122 |

| BlockedEvents | Numero intero | Numero di eventi bloccati | 0 |

| UploadedBytes | Numero intero | Quantità di dati caricati | 1,514,874 |

| TotalBytes | Numero intero | Quantità totale di dati | 4,067,785 |

| DownloadedBytes | Numero intero | Quantità di dati scaricati | 2,552,911 |

| IpAddress | Stringa | Indirizzo IP di origine | 127.0.0.0 |

| UserName | Stringa | Nome utente | Raegan@contoso.com |

| EnrichedUserName | Stringa | Nome utente arricchito con Microsoft Entra nome utente | Raegan@contoso.com |

| AppName | Stringa | Nome dell'app cloud | Microsoft OneDrive for Business |

| AppId | Numero intero | Identificatore dell'app cloud | 15600 |

| AppCategory | Stringa | Categoria di app cloud | Archiviazione cloud |

| AppTags | Matrice a stringa | Tag predefiniti e personalizzati definiti per l'app | ["approvata"] |

| AppScore | Numero intero | Punteggio di rischio dell'app in una scala da 0 a 10, 10 come punteggio per un'app non rischiosa | 10 |

| Tipo | Stringa | Tipo di log : valore statico | McasShadowItReporting |

Usare Power BI con Defender for Cloud Apps dati in Microsoft Sentinel

Al termine dell'integrazione, è anche possibile usare i dati Defender for Cloud Apps archiviati in Microsoft Sentinel in altri strumenti.

Questa sezione descrive come usare Microsoft Power BI per modellare e combinare facilmente i dati per creare report e dashboard che soddisfino le esigenze dell'organizzazione.

Per iniziare:

In Power BI importare query da Microsoft Sentinel per Defender for Cloud Apps dati. Per altre informazioni, vedere Importare Azure Monitorare i dati di log in Power BI.

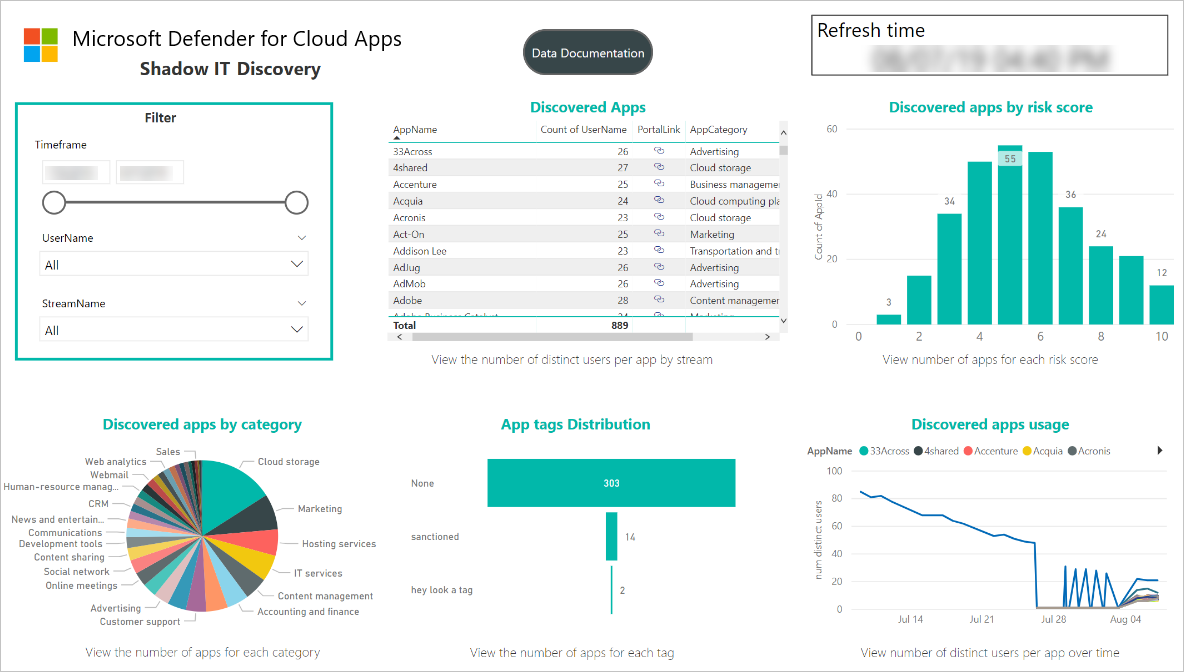

Installare l'app Shadow IT Discovery Defender for Cloud Apps e connetterla ai dati del log di individuazione per visualizzare il dashboard di Shadow IT Discovery predefinito.

Nota

Attualmente, l'app non viene pubblicata in Microsoft AppSource. Potrebbe pertanto essere necessario contattare l'amministratore di Power BI per ottenere le autorizzazioni per installare l'app.

Ad esempio:

Facoltativamente, creare dashboard personalizzati in Power BI Desktop e modificarli in base ai requisiti di analisi visiva e creazione di report dell'organizzazione.

Connettere l'app Defender for Cloud Apps

In Power BI selezionare App > Shadow IT Discovery app.

Nella pagina Introduzione alla nuova app selezionare Connetti. Ad esempio:

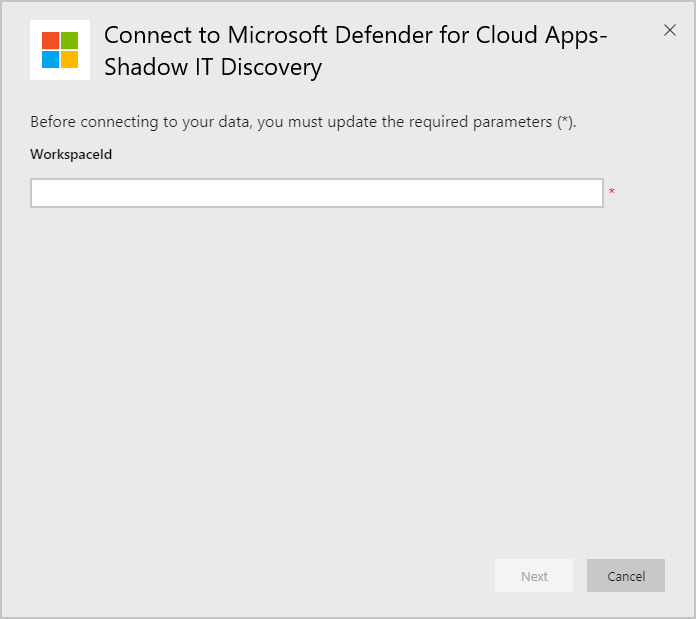

Nella pagina ID area di lavoro immettere l'ID dell'area di lavoro di Microsoft Sentinel come visualizzato nella pagina di panoramica di Log Analytics e quindi selezionare Avanti. Ad esempio:

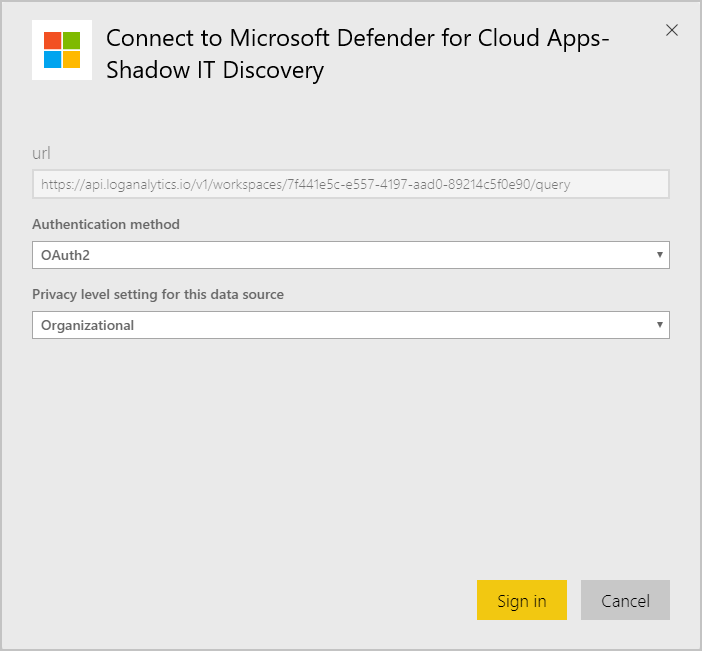

Nella pagina di autenticazione specificare il metodo di autenticazione e il livello di privacy e quindi selezionare Accedi. Ad esempio:

Dopo aver connesso i dati, passare alla scheda Set di dati dell'area di lavoro e selezionare Aggiorna. In questo modo il report verrà aggiornato con i propri dati.

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.