Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I criteri consentono di definire il comportamento degli utenti nel cloud. I criteri consentono di rilevare comportamenti a rischio, violazioni o punti dati e attività sospette nel proprio ambiente cloud. Se necessario, è possibile integrare flussi di lavoro di correzione per ottenere mitigazione dei rischi completa. Esistono diversi tipi di criteri correlati ai diversi tipi di informazioni da raccogliere sull'ambiente cloud e ai tipi di azioni correttive che è possibile eseguire.

Ad esempio, se è presente una minaccia di violazione dei dati che si vuole mettere in quarantena, è necessario applicare un tipo di criterio diverso rispetto a quello usato dall'organizzazione per impedire l'uso di un'app cloud rischiosa.

Tipi di criteri

Quando si esamina la pagina Gestione criteri , i vari criteri e modelli possono essere distinti per tipo e icona per vedere quali criteri sono disponibili. I criteri possono essere visualizzati insieme nella scheda Tutti i criteri o nelle rispettive schede delle categorie. I criteri disponibili dipendono dall'origine dati e dagli elementi abilitati in Defender for Cloud Apps per l'organizzazione. Ad esempio, se sono stati caricati i log di individuazione cloud, vengono visualizzati i criteri relativi all'individuazione cloud.

È possibile creare i tipi di criteri seguenti:

| Icona del tipo di criterio | Tipo di criterio | Categoria | Uso |

|---|---|---|---|

|

Criteri attività | Rilevamento di minacce | I criteri di attività consentono di applicare un'ampia gamma di processi automatizzati usando le API del provider di app. Questi criteri consentono di monitorare attività specifiche eseguite da vari utenti o di seguire frequenze inaspettatamente elevate di un determinato tipo di attività. Altre informazioni |

|

Criteri di rilevamento anomalie | Rilevamento di minacce | I criteri di rilevamento anomalie consentono di cercare attività insolite nel cloud. Il rilevamento si basa sui fattori di rischio impostati per avvisare l'utente quando si verifica un evento diverso dalla baseline dell'organizzazione o dall'attività regolare dell'utente. Altre informazioni |

|

Criteri per le applicazioni OAuth | Rilevamento di minacce | I criteri dell'app OAuth consentono di analizzare le autorizzazioni richieste da ogni app OAuth e di approvarla o revocarla automaticamente. Si tratta di criteri predefiniti inclusi in Defender for Cloud Apps e che non possono essere creati. Altre informazioni |

|

Criteri di rilevamento malware | Rilevamento di minacce | I criteri di rilevamento malware consentono di identificare i file dannosi nell'archiviazione cloud e approvarli o revocarli automaticamente. Si tratta di un criterio predefinito fornito con Defender for Cloud Apps e che non può essere creato. Altre informazioni |

|

Criteri file | Protezione delle informazioni | I criteri dei file consentono di analizzare le app cloud per individuare file o tipi di file specificati (condivisi, condivisi con domini esterni), dati (informazioni proprietarie, dati personali, informazioni sulla carta di credito e altri tipi di dati) e applicare azioni di governance ai file (le azioni di governance sono specifiche dell'app cloud). Altre informazioni |

|

Criteri di accesso | Accesso condizionale | I criteri di accesso offrono monitoraggio e controllo in tempo reale sugli account di accesso degli utenti alle app cloud. Altre informazioni |

|

Criteri della sessione | Accesso condizionale | I criteri della sessione consentono il monitoraggio e il controllo in tempo reale dell'attività dell'utente nelle app cloud. Altre informazioni |

|

Criteri di individuazione delle app | Ombreggiatura IT | Come già menzionato, i criteri di individuazione delle app consentono di impostare avvisi di notifica quando vengono rilevate nuove app all'interno dell'organizzazione. Altre informazioni |

Identificazione del rischio

Defender per app cloud consente di attenuare i diversi rischi nel cloud. È possibile configurare qualsiasi criterio e avviso da associare a uno dei rischi seguenti:

Controllo di accesso: Chi accede a cosa da dove?

Monitorare continuamente il comportamento e rilevare attività anomale, inclusi attacchi insider ad alto rischio ed esterni, e applicare un criterio per avvisare, bloccare o richiedere la verifica dell'identità per qualsiasi app o azione specifica all'interno di un'app. Abilita i criteri di controllo degli accessi locali e per dispositivi mobili in base a utenti, dispositivi e aree geografiche con blocco grossolano e visualizzazione granulare, modifica e blocco. Rilevare eventi di accesso sospetti, inclusi errori di autenticazione a più fattori, errori di accesso dell'account disabilitati ed eventi di rappresentazione.

Conformità: I requisiti di conformità vengono violati?

Catalogare e identificare i dati sensibili o regolamentati, incluse le autorizzazioni di condivisione per ogni file, archiviati nei servizi di sincronizzazione file per garantire la conformità alle normative come PCI, SOX e HIPAA

Controllo di configurazione: Vengono apportate modifiche non autorizzate alla configurazione?

Monitorare le modifiche di configurazione, inclusa la manipolazione della configurazione remota.

Individuazione cloud: Vengono usate nuove app nell'organizzazione? Si è verificato un problema relativo all'uso di app Shadow IT di cui non si è a conoscenza?

Valuta il rischio complessivo per ogni app cloud in base alle certificazioni e alle procedure consigliate di settore e normative. Consente di monitorare il numero di utenti, le attività, il volume di traffico e le ore di utilizzo tipiche per ogni applicazione cloud.

DLP: I file proprietari vengono condivisi pubblicamente? È necessario mettere in quarantena i file?

L'integrazione DLP locale offre l'integrazione e la correzione a ciclo chiuso con le soluzioni DLP locali esistenti.

Account con privilegi: È necessario monitorare gli account amministratore?

Monitoraggio e creazione di report delle attività in tempo reale di utenti e amministratori con privilegi.

Controllo di condivisione: Come vengono condivisi i dati nell'ambiente cloud?

Esaminare il contenuto dei file e del contenuto nel cloud e applicare criteri di condivisione interni ed esterni. Monitorare la collaborazione e applicare i criteri di condivisione, ad esempio il blocco della condivisione dei file all'esterno dell'organizzazione.

Rilevamento delle minacce: Sono presenti attività sospette che minacciano l'ambiente cloud?

Ricevere notifiche in tempo reale per qualsiasi violazione dei criteri o soglia di attività tramite posta elettronica. Applicando algoritmi di Machine Learning, Defender per le app cloud consente di rilevare il comportamento che potrebbe indicare che un utente sta usando i dati in modo errato.

Come controllare i rischi

Seguire questo processo per controllare i rischi con i criteri:

Creare un criterio da un modello o da una query.

Ottimizzare i criteri per ottenere i risultati previsti.

Aggiungere azioni automatizzate per rispondere e correggere automaticamente i rischi.

Creare un criterio

È possibile usare i modelli di criteri Defender for Cloud Apps come base per tutti i criteri oppure creare criteri da una query.

I modelli di criteri consentono di impostare i filtri e le configurazioni corretti necessari per rilevare eventi specifici di interesse all'interno dell'ambiente. I modelli includono criteri di tutti i tipi e possono essere applicati a vari servizi.

Per creare un criterio da modelli di criteri, seguire questa procedura:

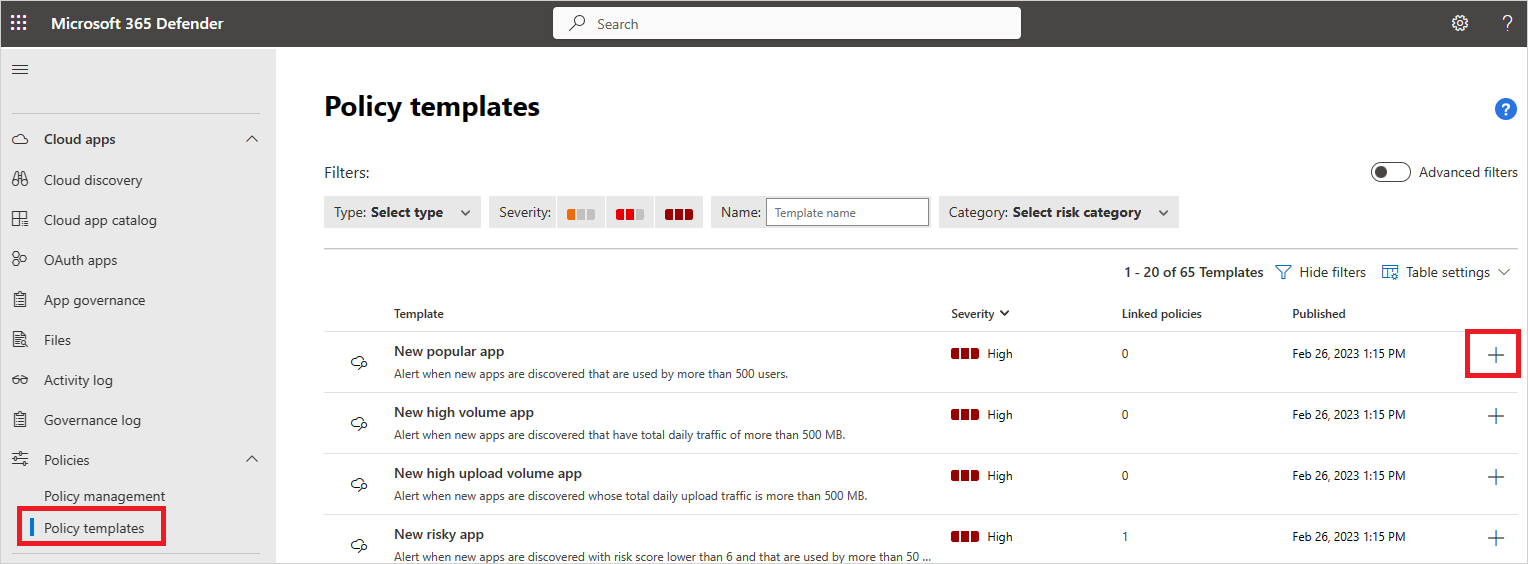

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Modelli di criteri.

Selezionare il segno più (+) all'estrema destra della riga del modello che si vuole usare. Verrà visualizzata una pagina di creazione dei criteri con la configurazione predefinita del modello.

Modificare il modello in base alle esigenze per i criteri personalizzati. Ogni proprietà e campo di questo nuovo criterio basato su modello può essere modificato in base alle proprie esigenze.

Nota

Quando si usano i filtri dei criteri, Contiene cerca solo parole complete, separate da coma, punti, spazi o caratteri di sottolineatura. Ad esempio, se si cerca malware o virus, trova virus_malware_file.exe ma non trova malwarevirusfile.exe. Se si cerca malware.exe, tutti i file con malware o exe vengono trovati nel nome del file, mentre se si cerca "malware.exe" (con le virgolette) si troveranno solo i file che contengono esattamente "malware.exe".

Equals cerca solo la stringa completa, ad esempio se si cerca malware.exe trova malware.exe ma non malware.exe.txt.Dopo aver creato i nuovi criteri basati su modello, nella colonna Criteri collegati della tabella dei modelli di criteri accanto al modello da cui è stato creato il criterio viene visualizzato un collegamento al nuovo criterio. È possibile creare tutti i criteri desiderati da ogni modello e saranno tutti collegati al modello originale. Il collegamento consente di tenere traccia di tutti i criteri compilati usando lo stesso modello.

In alternativa, è possibile creare un criterio durante l'analisi. Se si sta analizzando il log attività, i file o le identità e si esegue il drill-down per cercare qualcosa di specifico, in qualsiasi momento è possibile creare un nuovo criterio in base ai risultati dell'indagine.

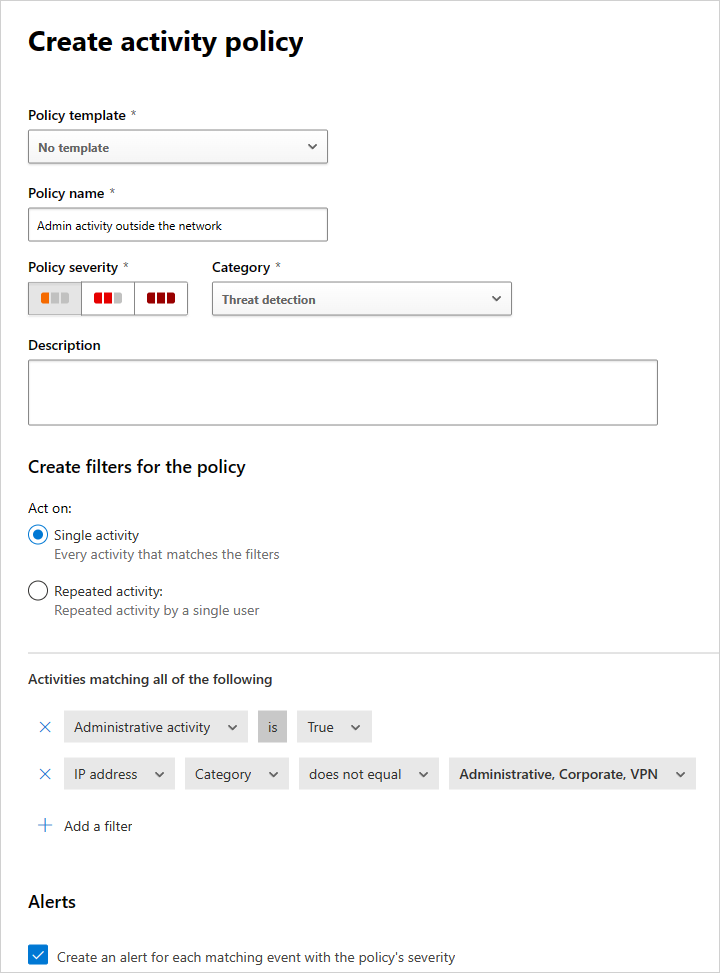

Ad esempio, è possibile crearne uno se si sta esaminando il log attività e visualizzare un'attività di amministratore dall'esterno degli indirizzi IP dell'ufficio.

Per creare un criterio basato sui risultati dell'indagine, seguire questa procedura:

Nel portale di Microsoft Defender passare a uno di questi:

- App cloud ->Log attività

- App cloud ->Files

- Asset ->Identità

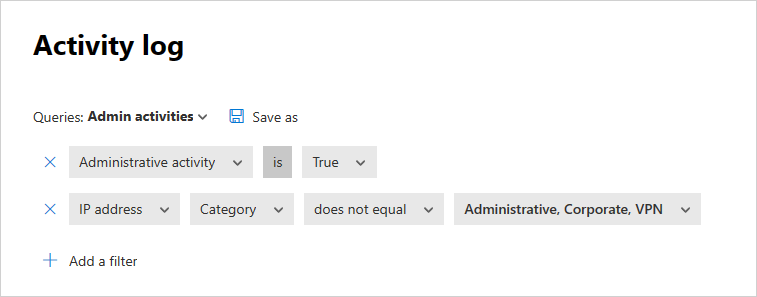

Usare i filtri nella parte superiore della pagina per limitare i risultati della ricerca all'area sospetta. Ad esempio, nella pagina Log attività selezionare Attività amministrativa e selezionare True. In Indirizzo IP selezionare Categoria e impostare il valore per non includere le categorie di indirizzi IP create per i domini riconosciuti, ad esempio gli indirizzi IP amministratore, aziendale e VPN.

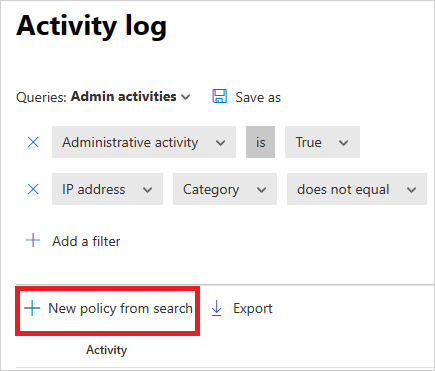

Sotto la query selezionare Nuovo criterio dalla ricerca.

Verrà visualizzata una pagina di creazione dei criteri contenente i filtri usati nell'indagine.

Modificare il modello in base alle esigenze per i criteri personalizzati. Ogni proprietà e campo di questo nuovo criterio basato su indagini può essere modificato in base alle proprie esigenze.

Nota

Quando si usano i filtri dei criteri, Contiene cerca solo parole complete, separate da coma, punti, spazi o caratteri di sottolineatura. Ad esempio, se si cerca malware o virus, trova virus_malware_file.exe ma non trova malwarevirusfile.exe.

Equals cerca solo la stringa completa, ad esempio se si cerca malware.exe trova malware.exe ma non malware.exe.txt.

Nota

Per altre informazioni sull'impostazione dei campi dei criteri, vedere la documentazione dei criteri corrispondente:

Aggiungere azioni automatizzate per rispondere e correggere automaticamente i rischi

Per un elenco delle azioni di governance disponibili per ogni app, vedere Governance delle app connesse.

È anche possibile impostare i criteri per inviare un avviso tramite posta elettronica quando vengono rilevate corrispondenze.

Per impostare le preferenze di notifica, passare a Email preferenze di notifica.

Abilitare e disabilitare i criteri

Dopo aver creato un criterio, è possibile abilitarlo o disabilitarlo. La disabilitazione evita la necessità di eliminare un criterio dopo averlo creato per arrestarlo. Se invece per qualche motivo si vuole arrestare il criterio, disabilitarlo fino a quando non si sceglie di abilitarlo di nuovo.

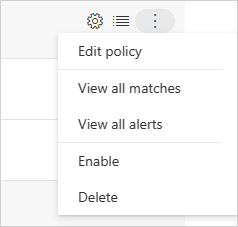

Per abilitare un criterio, nella pagina Criteri selezionare i tre puntini alla fine della riga del criterio che si vuole abilitare. Seleziona Abilita.

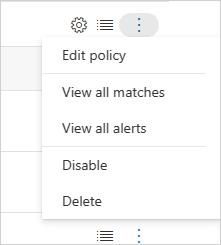

Per disabilitare un criterio, nella pagina Criteri selezionare i tre puntini alla fine della riga del criterio da disabilitare. Selezionare Disabilita.

Per impostazione predefinita, dopo aver creato un nuovo criterio, è abilitato.

Report panoramica dei criteri

Defender for Cloud Apps consente di esportare un report di panoramica dei criteri che mostra le metriche di avviso aggregate per ogni criterio per consentire di monitorare, comprendere e personalizzare i criteri per proteggere meglio l'organizzazione.

Per esportare un log, seguire questa procedura:

Nella pagina Criteri selezionare il pulsante Esporta .

Specificare l'intervallo di tempo necessario.

Selezionare Esporta. Questo processo potrebbe richiedere del tempo.

Per scaricare il report esportato:

Dopo aver pronto il report, nel portale di Microsoft Defender passare a Report e quindi a App cloud ->Report esportati.

Nella tabella selezionare il report pertinente e quindi selezionare Scarica.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.