Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Defender for Cloud Apps criteri di sessione offrono visibilità granulare nelle app cloud con monitoraggio a livello di sessione in tempo reale. Usare i criteri di sessione per eseguire varie azioni, a seconda dei criteri impostati per una sessione utente.

A differenza dei criteri di accesso, che consentono o bloccano completamente l'accesso, i criteri di sessione consentono l'accesso durante il monitoraggio della sessione. Aggiungere il controllo app accesso condizionale ai criteri di sessione per limitare attività di sessione specifiche.

Ad esempio, è possibile consentire agli utenti di accedere a un'app da dispositivi non gestiti o da posizioni specifiche. Tuttavia, è possibile limitare il download di file sensibili durante tali sessioni o richiedere che documenti specifici siano protetti dal download, dal caricamento o dalla copia quando si esce dall'app.

I criteri creati per un'app host non sono connessi ad alcuna app di risorse correlata. Ad esempio, i criteri di accesso creati per Teams, Exchange o Gmail non sono connessi a SharePoint, OneDrive o Google Drive. Se sono necessari criteri per l'app per le risorse oltre all'app host, creare un criterio separato.

Non esiste alcun limite al numero di criteri che è possibile applicare.

Prerequisiti

Prima di iniziare, assicurarsi di avere i prerequisiti seguenti:

Una licenza Defender for Cloud Apps, come licenza autonoma o come parte di un'altra licenza

Una licenza per Microsoft Entra ID P1, come licenza autonoma o come parte di un'altra licenza.

Se si usa un IdP non Microsoft, la licenza richiesta dalla soluzione IdP (Identity Provider).

Le app pertinenti sottoposte a onboarding nel controllo delle app di accesso condizionale. Microsoft Entra ID le app vengono caricate automaticamente, mentre le app idP non Microsoft devono essere caricate manualmente.

Se si usa un IdP non Microsoft, assicurarsi di aver configurato anche idp per l'uso con Microsoft Defender for Cloud Apps. Per altre informazioni, vedere:

Affinché i criteri di sessione funzionino, è necessario disporre anche di un criterio di accesso condizionale Microsoft Entra ID, che crea le autorizzazioni per controllare il traffico.

Esempio: Creare criteri di accesso condizionale Microsoft Entra ID da usare con Defender for Cloud Apps

Questa procedura fornisce un esempio generale di come creare criteri di accesso condizionale da usare con Defender for Cloud Apps.

- Accedere al Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Criteri diaccesso condizionale dell'ID>>entra.

- Selezionare Nuovo criterio.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard significativo per i nomi dei criteri.

- In Assegnazioni selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o di emergenza dell'organizzazione.

- In Risorse di destinazione>(in precedenza app cloud) selezionare le opzioni seguenti:

- In Includi scegliere Seleziona risorse.

- Selezionare le app client da includere nei criteri.

- In Condizioni selezionare tutte le condizioni che si desidera includere nei criteri.

- In Sessione controlli> di accesso selezionare Usa controllo app per l'accesso condizionale e quindi selezionare Seleziona.

- Confermare le impostazioni e impostare Abilita criterisu Solo report.

- Selezionare Crea per creare per abilitare i criteri.

Dopo aver confermato le impostazioni usando l'impatto sui criteri o la modalità solo report, spostare l'interruttore Abilita criteri da Solo report a Attivato.

Per altre informazioni, vedere Criteri di accesso condizionale e Compilazione di criteri di accesso condizionale.

Nota

Microsoft Defender for Cloud Apps usa l'applicazione Microsoft Defender for Cloud Apps - Controlli sessione come parte del servizio Controllo app per l'accesso condizionale per l'accesso utente. Questa applicazione si trova all'interno della sezione "Applicazioni aziendali" di Entra ID. Per proteggere le applicazioni SaaS con i controlli sessione, è necessario consentire l'accesso a questa applicazione.

Se sono presenti criteri di accesso condizionale con l'opzione "Blocca accesso" selezionata nel controllo "Concedi accesso" in un Microsoft Entra ID criteri di accesso condizionale con ambito a questa app, gli utenti finali non saranno in grado di accedere alle applicazioni protette nei controlli sessione.

È importante assicurarsi che questa applicazione non sia limitata involontariamente da criteri di accesso condizionale. Per i criteri che limitano tutte o determinate applicazioni, assicurarsi che questa applicazione sia elencata come eccezione nelle risorse di destinazione o verificare che il criterio di blocco sia intenzionale.

Per assicurarsi che i criteri di accesso condizionale basati sulla posizione funzionino correttamente, includere l'applicazione Microsoft Defender for Cloud Apps - Controlli sessione in tali criteri.

Creare un criterio di sessione Defender for Cloud Apps

Questa procedura descrive come creare un nuovo criterio di sessione in Defender for Cloud Apps.

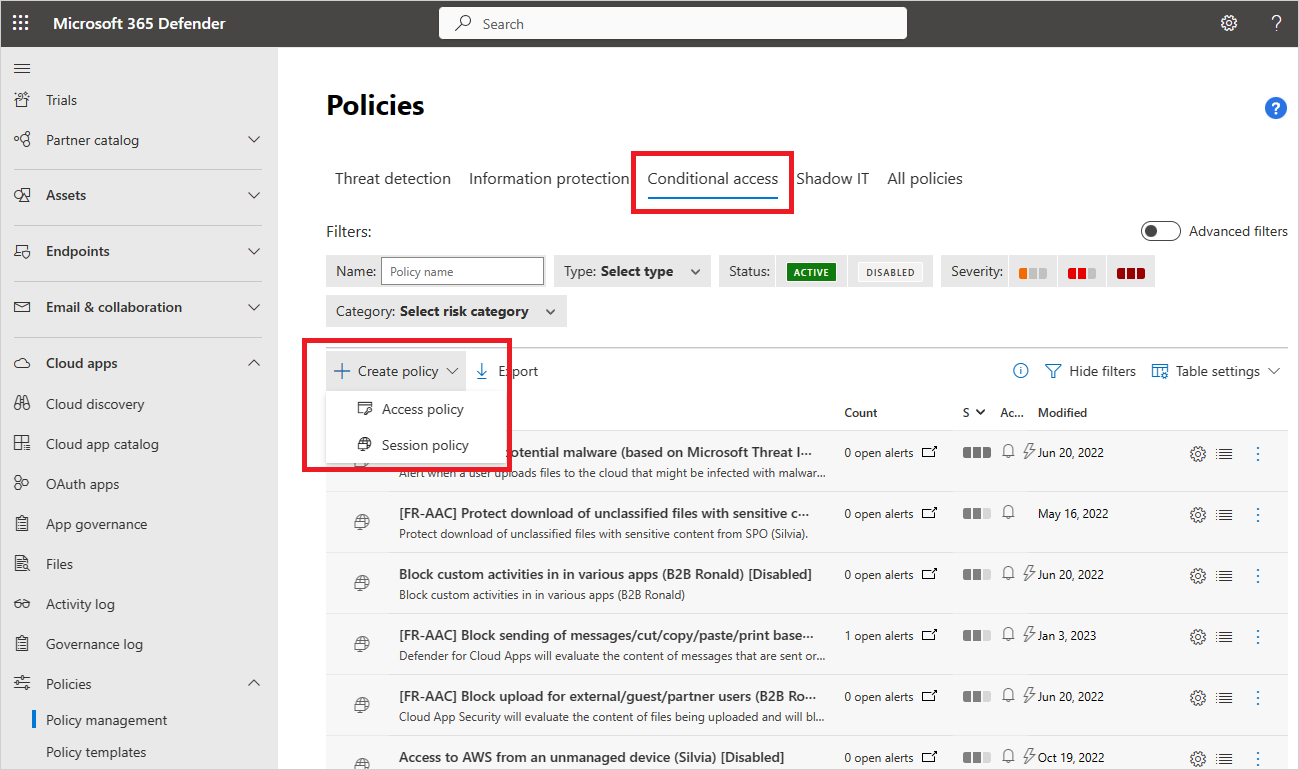

In Microsoft Defender XDR selezionare la scheda Accesso condizionale gestione criteri > di App >> cloud.

Selezionare Crea criterio>Criteri di sessione. Ad esempio:

Nella pagina Crea criteri sessione iniziare selezionando un modello dall'elenco a discesa Modello di criteri oppure immettendo manualmente tutti i dettagli.

Immettere le informazioni di base seguenti per i criteri. Se si usa un modello, gran parte del contenuto è già compilato automaticamente.

Nome Descrizione Nome criterio Un nome significativo per i criteri, ad esempio Blocca il download di documenti sensibili in Box for Marketing Users Gravità del criterio Selezionare la gravità da applicare ai criteri. Categoria Selezionare la categoria da applicare. Descrizione Immettere una descrizione significativa facoltativa per i criteri per consentire al team di comprenderne lo scopo. Tipo di controllo sessione Selezionare una delle opzioni seguenti:

- Solo monitoraggio. Monitora solo l'attività degli utenti e crea un criterio Solo monitoraggio per le app selezionate.

- Bloccare le attività. Blocca attività specifiche definite dal filtro del tipo di attività . Tutte le attività delle app selezionate vengono monitorate e segnalate nel log attività.

- Controllare il download dei file (con ispezione).Control file download (with inspection). Monitora i download di file e può essere combinato con altre azioni, ad esempio il blocco o la protezione dei download.

- Controllare il caricamento dei file (con ispezione).Control file upload (with inspection). Monitora i caricamenti di file e può essere combinato con altre azioni, ad esempio il blocco o la protezione dei caricamenti.

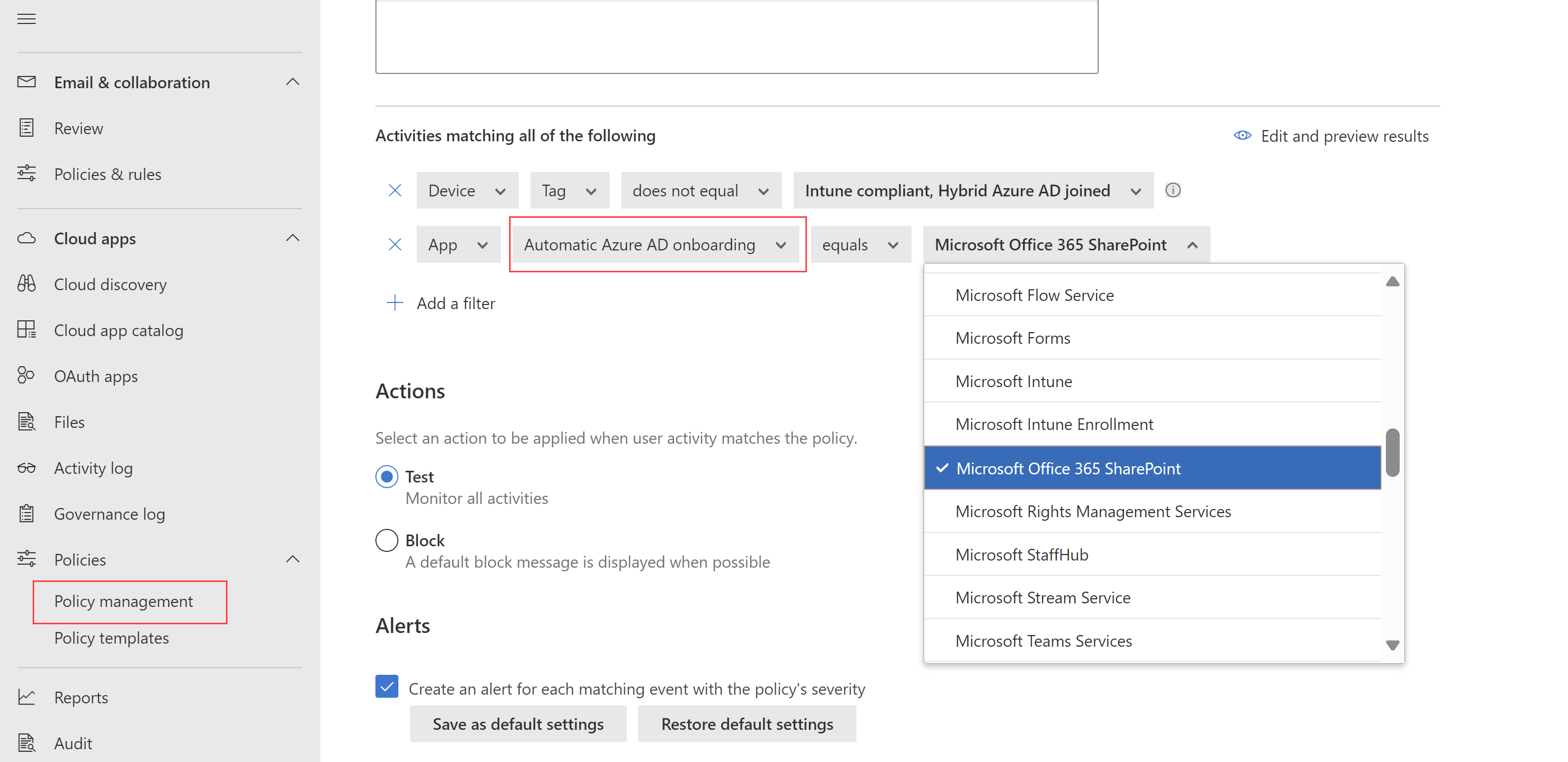

Per altre informazioni, vedere Attività supportate per i criteri di sessione.Nell'area Attività corrispondente a tutte le aree seguenti selezionare filtri attività aggiuntivi da applicare ai criteri. I filtri includono le opzioni seguenti:

Nome Descrizione Tipo di attività Selezionare il tipo di attività da applicare, ad esempio:

-Stampa

- Azioni degli Appunti come taglio, copia, incolla

- Invio, condivisione, annullamento della condivisione o modifica di elementi nelle app supportate.

Ad esempio, usare un'attività invia elementi nelle condizioni per intercettare un utente che tenta di inviare informazioni in una chat di Teams o in un canale Slack e bloccare il messaggio se contiene informazioni riservate come una password o altre credenziali.App Filtri per un'app specifica da includere nei criteri. Selezionare le app selezionando prima di tutto se usano l'onboarding automatizzato Azure AD, per le app Microsoft Entra ID o l'onboarding manuale, per le app non Microsoft IdP. Selezionare quindi l'app da includere nel filtro dall'elenco.

Se l'app IdP non Microsoft non è presente nell'elenco, assicurarsi di aver eseguito l'onboarding completo. Per altre informazioni, vedere:

- Eseguire l'onboarding di app del catalogo IdP non Microsoft per il controllo delle app per l'accesso condizionale.

- Eseguire l'onboarding di app personalizzate non Microsoft IdP per il controllo delle app per l'accesso condizionale

Se si sceglie di non usare il filtro app , il criterio si applica a tutte le applicazioni contrassegnate come Abilitate nella pagina Impostazioni > app cloud App > connesse > Accesso condizionale App di controllo app .

Nota: è possibile che si verifichi una sovrapposizione tra le app di cui viene eseguita l'onboarding e le app che richiedono l'onboarding manuale. In caso di conflitto nel filtro tra le app, le app con onboarding manuale avranno la precedenza.Dispositivo Filtrare i tag del dispositivo, ad esempio per un metodo di gestione dei dispositivi specifico, o i tipi di dispositivo, ad esempio PC, dispositivi mobili o tablet. Indirizzo IP Filtrare per indirizzo IP o usare tag di indirizzo IP assegnati in precedenza. Posizione Filtrare in base alla posizione geografica. L'assenza di una posizione chiaramente definita può identificare le attività rischiose. ISP registrato Filtrare le attività provenienti da un isp specifico. Utente Filtrare per un utente o un gruppo di utenti specifico. Stringa dell'agente utente Filtrare per una stringa dell'agente utente specifica. Tag dell'agente utente Filtrare i tag dell'agente utente, ad esempio per i browser o i sistemi operativi obsoleti. Ad esempio:

Selezionare Modifica e anteprima dei risultati per ottenere un'anteprima dei tipi di attività che verranno restituiti con la selezione corrente.

Configurare le opzioni aggiuntive disponibili per qualsiasi tipo di controllo sessione specifico.

Ad esempio, se è stata selezionata l'opzione Blocca attività, selezionare Usa ispezione del contenuto per esaminare il contenuto dell'attività e quindi configurare le impostazioni in base alle esigenze. In questo caso, è possibile controllare la presenza di testo che include espressioni specifiche, ad esempio un numero di previdenza sociale.

Se è stata selezionata l'opzione Scarica file di controllo (con ispezione) o Controlla caricamento file (con ispezione), configurare i file corrispondenti a tutte le impostazioni seguenti .

Configurare uno dei filtri di file seguenti:

Nome Descrizione Etichetta di riservatezza Filtrare in base Microsoft Purview Information Protection etichette di riservatezza, se si usa anche Microsoft Purview, e i dati sono protetti dalle relative etichette di riservatezza. Nome file Filtrare per file specifici. Extension Filtra per tipi di file specifici, ad esempio blocca il download per tutti i file .xls. Dimensione del file (MB) Filtrare in base a dimensioni di file specifiche, ad esempio file di grandi dimensioni o di piccole dimensioni. Nell'area Applica a (anteprima):

- Selezionare un metodo di ispezione da usare, ad esempio servizi di classificazione dei dati o malware. Per altre informazioni, vedere Integrazione di Microsoft Data Classification Services.

- Configurare opzioni più dettagliate per i criteri, ad esempio scenari basati su elementi come impronte digitali o classificatori sottoponibili a training.

Nell'area Azioni selezionare una delle opzioni seguenti:

Nome Descrizione Audit Monitora tutte le attività. Selezionare questa opzione per consentire in modo esplicito il download in base ai filtri dei criteri impostati. Blocca Blocca il download dei file e monitora tutte le attività. Selezionare questa opzione per bloccare in modo esplicito i download in base ai filtri dei criteri impostati.

I criteri di blocco consentono anche di selezionare per inviare notifiche agli utenti tramite posta elettronica e personalizzare il messaggio di blocco.Proteggere Applica un'etichetta di riservatezza al download e monitora tutte le attività. Disponibile solo se è stato selezionato Scarica file di controllo (con ispezione).Available only if you'd selected Control file download (with inspection).

Se si usa Microsoft Purview Information Protection, è anche possibile selezionare di applicare un'etichetta di riservatezza ai file corrispondenti, applicare autorizzazioni personalizzate all'utente che scarica i file o bloccare il download di file specifici.

Se si dispone di un criterio di accesso condizionale Microsoft Entra ID, è anche possibile selezionare per richiedere l'autenticazione dettagliata (anteprima).Facoltativamente, selezionare l'opzione Applica sempre l'azione selezionata anche se i dati non possono essere analizzati in base alle esigenze per i criteri.

Nell'area Avvisi configurare una delle azioni seguenti in base alle esigenze:

- Creare un avviso per ogni evento corrispondente con la gravità del criterio

- Inviare un avviso come messaggio di posta elettronica

- Limite di avvisi giornalieri per criterio

- Inviare avvisi a Power Automate

Al termine, selezionare Crea.

Testare i criteri

Dopo aver creato i criteri di sessione, testarli di nuovo eseguendo l'autenticazione a ogni app configurata nei criteri e testando lo scenario configurato nei criteri.

È consigliabile:

- Disconnettersi da tutte le sessioni esistenti prima di eseguire di nuovo l'autenticazione alle app.

- Accedere alle app per dispositivi mobili e desktop da dispositivi gestiti e non gestiti per garantire che le attività vengano acquisite completamente nel log attività.

Assicurarsi di accedere con un utente corrispondente ai criteri.

Per testare i criteri nell'app:

Controllare se l'icona di blocco

viene visualizzata nel browser o se si sta lavorando in un browser diverso da Microsoft Edge, verificare che l'URL dell'app contenga il

viene visualizzata nel browser o se si sta lavorando in un browser diverso da Microsoft Edge, verificare che l'URL dell'app contenga il .mcassuffisso. Per altre informazioni, vedere Protezione nel browser con Microsoft Edge for Business (anteprima).Visitare tutte le pagine all'interno dell'app che fanno parte del processo di lavoro di un utente e verificare che il rendering delle pagine sia corretto.

Verificare che il comportamento e la funzionalità dell'app non siano influenzati negativamente dall'esecuzione di azioni comuni, ad esempio il download e il caricamento di file.

Se si usano app IdP personalizzate non Microsoft, controllare ognuno dei domini aggiunti manualmente per l'app.

Se si verificano errori o problemi, usare la barra degli strumenti di amministrazione per raccogliere risorse come .har file e sessioni registrate per la presentazione di un ticket di supporto.

Per verificare la disponibilità di aggiornamenti in Microsoft Defender XDR:

Nel portale Microsoft Defender, in App cloud, passare a Criteri e quindi selezionare Gestione criteri.

Selezionare i criteri creati per visualizzare il report dei criteri. Una corrispondenza dei criteri di sessione dovrebbe essere visualizzata a breve.

Il report dei criteri mostra quali accessi sono stati reindirizzati a Microsoft Defender for Cloud Apps per il controllo sessione, nonché qualsiasi altra azione, ad esempio i file scaricati o bloccati dalle sessioni monitorate.

Disattivare le impostazioni di notifica utente

Per impostazione predefinita, gli utenti ricevono una notifica quando le sessioni vengono monitorate. Se si preferisce che gli utenti non vengano avvisati o per personalizzare il messaggio di notifica, configurare le impostazioni di notifica.

In Microsoft Defender XDR selezionare Impostazioni > App cloud > Accesso condizionale Controllo app Monitoraggio > utente.

Effettuare una delle selezioni seguenti:

- Deselezionare l'opzione Notifica agli utenti che l'attività viene monitorata del tutto

- Mantenere la selezione e selezionare per usare il messaggio predefinito o per personalizzare il messaggio.

Selezionare il collegamento Anteprima per visualizzare un esempio del messaggio configurato in una nuova scheda del browser.

Esportare i log di individuazione cloud

Controllo app per l'accesso condizionale registra i log del traffico di ogni sessione utente che viene instradata attraverso di esso. I log del traffico includono l'ora, l'IP, l'agente utente, gli URL visitati e il numero di byte caricati e scaricati. Questi log vengono analizzati e un report continuo, Defender for Cloud Apps controllo app per l'accesso condizionale, viene aggiunto all'elenco dei report di individuazione cloud nel dashboard di individuazione cloud.

Per esportare i log di cloud discovery dal dashboard di individuazione cloud:

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Controllo app per l'accesso condizionale.

Sopra la tabella selezionare il pulsante esporta. Ad esempio:

Selezionare l'intervallo del report e selezionare Esporta. Questo processo potrebbe richiedere del tempo.

Per scaricare il log esportato dopo che il report è pronto, nel portale di Microsoft Defender passare a Report ->App cloud e quindi Report esportati.

Nella tabella selezionare il report pertinente nell'elenco dei log del traffico di Controllo app per l'accesso condizionale e selezionare Scarica. Ad esempio:

Attività supportate per i criteri di sessione

Le sezioni seguenti forniscono altri dettagli su ogni attività supportata dai criteri di sessione Defender for Cloud Apps.

Solo monitoraggio

Il tipo di controllo solo sessioneMonitor monitora solo l'attività Di accesso.

Per monitorare altre attività, selezionare uno degli altri tipi di controllo sessione e usare l'azioneControlla.

Per monitorare le attività diverse da download e caricamenti, è necessario avere almeno un blocco per ogni criterio di attività nei criteri di monitoraggio.

Blocca tutti i download

Quando il download dei file di controllo (con ispezione) è impostato come tipo di controllo sessione e Blocca è impostato come azione, il controllo dell'app accesso condizionale impedisce agli utenti di scaricare un file in base ai filtri del file dei criteri.

Quando un utente avvia un download, viene visualizzato un messaggio Scarica con restrizioni per l'utente e il file scaricato viene sostituito con un file di testo. Configurare il messaggio del file di testo all'utente in base alle esigenze dell'organizzazione.

Richiedere l'autenticazione dettagliata

L'azione Richiedi autenticazione dettagliata è disponibile quando il tipo di controllo sessione è impostato su Blocca attività, Scarica file di controllo (con ispezione) o Controlla il caricamento dei file (con ispezione).The Require step-up authenticationaction is available when the session control type is set to Block activities, Control file download (with inspection), or Control file upload (with inspection).

Quando questa azione è selezionata, Defender for Cloud Apps reindirizza la sessione a Microsoft Entra l'accesso condizionale per la rivalutazione dei criteri, ogni volta che si verifica l'attività selezionata.

Usare questa opzione per controllare attestazioni come l'autenticazione a più fattori e la conformità del dispositivo durante una sessione, in base al contesto di autenticazione configurato in Microsoft Entra ID.

Bloccare attività specifiche

Quando Blocca attività è impostato come tipo di controllo sessione, selezionare attività specifiche da bloccare in app specifiche.

Tutte le attività delle app configurate vengono monitorate e segnalate nel log attività delle app > cloud.

Per bloccare attività specifiche, selezionare ulteriormente l'azioneBlocca e selezionare le attività da bloccare.

Per generare avvisi per attività specifiche, selezionare l'azioneControlla e configurare le impostazioni degli avvisi.

Ad esempio, è possibile bloccare le attività seguenti:

Messaggio di Teams inviato. Impedire agli utenti di inviare messaggi da Microsoft Teams o bloccare i messaggi di Teams che contengono contenuto specifico.

Stampa. Blocca tutte le azioni di stampa.

Copiare. Blocca tutte le azioni di copia negli Appunti o blocca solo la copia solo per contenuto specifico.

Proteggere i file durante il download

Selezionare il tipo di controllo della sessioneBlocca attività per bloccare attività specifiche, definite usando il filtroTipo di attività.

Tutte le attività delle app configurate vengono monitorate e segnalate nel log attività delle app > cloud.

Selezionare l'azioneBlocca per bloccare attività specifiche oppure selezionare l'azioneControlla e definire le impostazioni di avviso per generare avvisi per attività specifiche.

Selezionare l'azioneProteggi per proteggere i file con l'etichettatura di riservatezza e altre protezioni in base ai filtri dei file dei criteri.

Le etichette di riservatezza sono configurate in Microsoft Purview e devono essere configurate per applicare la crittografia affinché venga visualizzata come opzione nei criteri di sessione Defender for Cloud Apps.

Dopo aver configurato i criteri di sessione con un'etichetta specifica e l'utente scarica un file che soddisfa i criteri del criterio, l'etichetta e le protezioni e le autorizzazioni corrispondenti vengono applicate al file.

Il file originale rimane così come era nell'app cloud mentre il file scaricato è protetto. Gli utenti che tentano di accedere al file scaricato devono soddisfare i requisiti di autorizzazione determinati dalla protezione applicata.

Defender for Cloud Apps attualmente supporta l'applicazione di etichette di riservatezza da Microsoft Purview Information Protection per i tipi di file seguenti:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Nota

I file PDF devono essere etichettati con etichette unificate.

L'opzione Proteggi non supporta la sovrascrittura dei file con un'etichetta esistente nei criteri di sessione.

Proteggere i caricamenti di file sensibili

Selezionare il tipo di controllo di sessioneControl file upload (with inspection) per impedire a un utente di caricare un file in base ai filtri dei file dei criteri.

Se il file da caricare contiene dati sensibili e non ha l'etichetta corretta, il caricamento del file viene bloccato.

Ad esempio, creare un criterio che analizza il contenuto di un file per determinare se contiene una corrispondenza di contenuto sensibile, ad esempio un numero di previdenza sociale. Se contiene contenuto sensibile e non è etichettato con un'etichetta Microsoft Purview Information Protection Confidential, il caricamento del file viene bloccato.

Consiglio

Configurare un messaggio personalizzato all'utente quando un file viene bloccato, specificando come etichettare il file per caricarlo, assicurando che i file archiviati nelle app cloud siano conformi ai criteri.

Per altre informazioni, vedere Educare gli utenti a proteggere i file sensibili.

Bloccare il malware durante il caricamento o il download

Selezionare Il caricamento del file di controllo (con ispezione) o il download del file di controllo (con ispezione) come tipo di controllo della sessione e Rilevamento malware come metodo di ispezione per impedire a un utente di caricare o scaricare un file con malware. I file vengono analizzati per individuare il malware usando il motore di Intelligence per le minacce Microsoft.

Visualizzare eventuali file contrassegnati come potenziali malware nel log attività delle app > cloud filtrando gli elementi potenziali rilevati da malware . Per altre informazioni, vedere Filtri attività e query.

Informare gli utenti a proteggere i file sensibili

È consigliabile informare gli utenti quando violano i criteri in modo che imparino a rispettare i requisiti dell'organizzazione.

Poiché ogni organizzazione ha esigenze e criteri univoci, Defender for Cloud Apps consente di personalizzare i filtri di un criterio e il messaggio visualizzato all'utente quando viene rilevata una violazione.

Fornire indicazioni specifiche agli utenti, ad esempio istruzioni su come etichettare in modo appropriato un file o su come registrare un dispositivo non gestito per garantire che i file vengano caricati correttamente.

Ad esempio, se un utente carica un file senza un'etichetta di riservatezza, configurare un messaggio da visualizzare, spiegando che il file contiene contenuto sensibile e richiede un'etichetta appropriata. Analogamente, se un utente tenta di caricare un documento da un dispositivo non gestito, configurare un messaggio da visualizzare con le istruzioni su come registrare il dispositivo o uno che fornisca un'ulteriore spiegazione del motivo per cui il dispositivo deve essere registrato.

Controlli di accesso nei criteri di sessione

Molte organizzazioni che scelgono di usare i controlli sessione per le app cloud per controllare le attività in sessione, applicano anche i controlli di accesso per bloccare lo stesso set di app client predefinite per dispositivi mobili e desktop, offrendo così una sicurezza completa per le app.

Bloccare l'accesso alle app client predefinite per dispositivi mobili e desktop con criteri di accesso impostando il filtro app client su Mobile e desktop. Alcune app client predefinite possono essere riconosciute singolarmente, mentre altre che fanno parte di una suite di app possono essere identificate solo come app di primo livello. Ad esempio, app come SharePoint Online possono essere riconosciute solo creando un criterio di accesso applicato alle app di Microsoft 365.

Nota

A meno che il filtro dell'app client non sia impostato specificamente su Mobile e desktop, i criteri di accesso risultanti verranno applicati solo alle sessioni del browser. Ciò ha lo scopo di impedire inavvertitamente il proxy delle sessioni utente.

Mentre la maggior parte dei browser principali supporta l'esecuzione di un controllo del certificato client, alcune app per dispositivi mobili e desktop usano browser predefiniti che potrebbero non supportare questo controllo. Pertanto, l'uso di questo filtro può influire sull'autenticazione per queste app.

Conflitti tra i criteri

Quando si verifica un conflitto tra due criteri di sessione, vince il criterio più restrittivo.

Ad esempio:

- Se una sessione utente corrisponde sia a un criterio in cui i download sono bloccati

- E un criterio in cui i file vengono etichettati al momento del download o in cui vengono controllati i download,

- L'opzione di download del file è bloccata per rispettare i criteri più restrittivi.

Contenuto correlato

Per altre informazioni, vedere:

- Risoluzione dei problemi relativi all'accesso e ai controlli sessione

- Esercitazione: Bloccare il download di informazioni riservate con controllo app per l'accesso condizionale

- Blocco dei download nei dispositivi non gestiti tramite i controlli sessione

- Webinar controllo app per l'accesso condizionale

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.