Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Amazon Web Services è un provider IaaS che consente all'organizzazione di ospitare e gestire l'intero carico di lavoro nel cloud. Oltre ai vantaggi dell'uso dell'infrastruttura nel cloud, gli asset più critici dell'organizzazione potrebbero essere esposti alle minacce. Gli asset esposti includono istanze di archiviazione con informazioni potenzialmente sensibili, risorse di calcolo che gestiscono alcune delle applicazioni, porte e reti private virtuali più critiche che consentono l'accesso all'organizzazione.

La connessione di AWS a Defender for Cloud Apps consente di proteggere gli asset e rilevare potenziali minacce monitorando le attività amministrative e di accesso, notificando possibili attacchi di forza bruta, uso dannoso di un account utente con privilegi, eliminazioni insolite di macchine virtuali (VM) e bucket di archiviazione esposti pubblicamente.

Minacce principali

- Uso improprio delle risorse cloud

- Account compromessi e minacce Insider

- Perdita di dati

- Configurazione errata delle risorse e controllo di accesso insufficiente

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Limitare l'esposizione dei dati condivisi e applicare criteri di collaborazione

- Usare gli audit trail delle attività per indagini giudiziarie

Controllare AWS con criteri e modelli di criteri predefiniti

È possibile usare i modelli di criteri predefiniti seguenti per rilevare e inviare notifiche sulle potenziali minacce:

| Tipo | Nome |

|---|---|

| Modello di criteri attività | Amministrazione errori di accesso alla console Modifiche alla configurazione di CloudTrail Modifiche alla configurazione dell'istanza EC2 Modifiche ai criteri IAM Accesso da un indirizzo IP rischioso Modifiche all'elenco di controllo di accesso di rete Modifiche del gateway di rete Attività bucket S3 Modifiche alla configurazione del gruppo di sicurezza Modifiche alla rete privata virtuale |

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile Attività eseguita dall'utente terminato (richiede Microsoft Entra ID come IdP) Molteplici tentativi di accesso non riusciti Attività amministrative insolite Attività insolite di eliminazione di più risorse di archiviazione (anteprima) Molteplici attività di eliminazione di macchine virtuali Attività insolite di creazione di più macchine virtuali (anteprima) Area insolita per la risorsa cloud (anteprima) |

| Modello di criteri file | Il bucket S3 è accessibile pubblicamente |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Oltre al monitoraggio delle potenziali minacce, è possibile applicare e automatizzare le azioni di governance AWS seguenti per correggere le minacce rilevate:

| Tipo | Azione |

|---|---|

| Governance degli utenti | - Notifica all'utente in caso di avviso (tramite Microsoft Entra ID) - Richiedere all'utente di eseguire di nuovo l'accesso (tramite Microsoft Entra ID) - Sospendere l'utente (tramite Microsoft Entra ID) |

| Governance dei dati | - Rendere privato un bucket S3 - Rimuovere un collaboratore per un bucket S3 |

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere AWS in tempo reale

Esaminare le procedure consigliate per bloccare e proteggere il download di dati sensibili in dispositivi non gestiti o rischiosi.

Connettere Amazon Web Services a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione dell'account Amazon Web Services (AWS) esistente a Microsoft Defender for Cloud Apps usando le API del connettore. Per informazioni su come Defender for Cloud Apps protegge AWS, vedere Proteggere AWS.

È possibile connettere il controllo di AWS Security alle connessioni Defender for Cloud Apps per ottenere visibilità e controllare l'uso delle app AWS.

Passaggio 1: Configurare il controllo di Amazon Web Services

Accedere alla console di Amazon Web Services

Aggiungere un nuovo utente per Defender for Cloud Apps e concedere all'utente l'accesso programmatico.

Selezionare Crea criterio e immettere un nome per il nuovo criterio.

Selezionare la scheda JSON e incollare lo script seguente:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Selezionare Scarica .csv per salvare una copia delle credenziali del nuovo utente. Saranno necessari in un secondo momento.

Nota

Dopo aver connesso AWS, si riceveranno eventi per sette giorni prima della connessione. Se CloudTrail è appena stato abilitato, si riceveranno eventi dal momento in cui è stato abilitato CloudTrail.

Connettere il controllo di Amazon Web Services a Defender for Cloud Apps

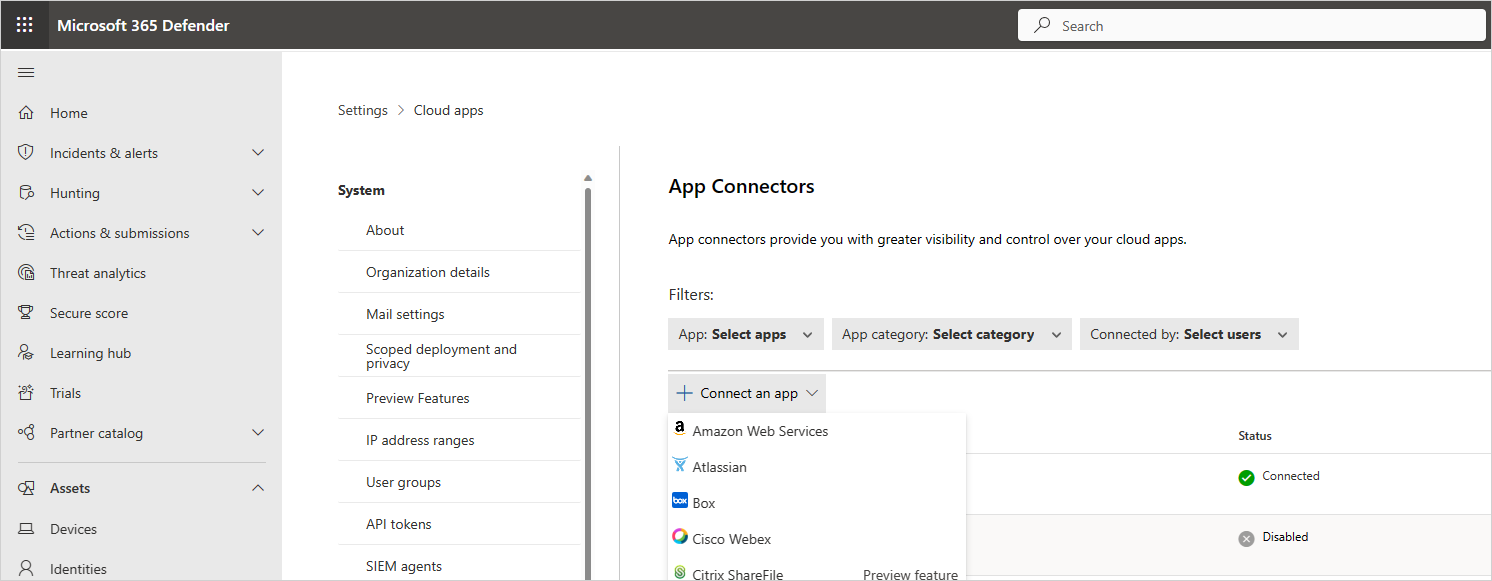

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

Nella pagina Connettori di app , per fornire le credenziali del connettore AWS, eseguire una delle operazioni seguenti:

Per un nuovo connettore

Selezionare l'app +Connetti, seguita da Amazon Web Services.

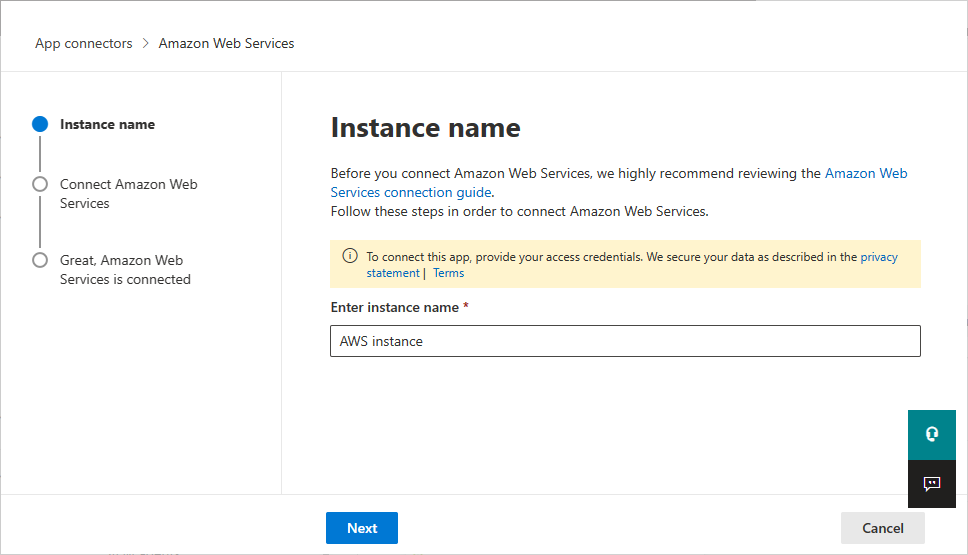

Nella finestra successiva specificare un nome per il connettore e quindi selezionare Avanti.

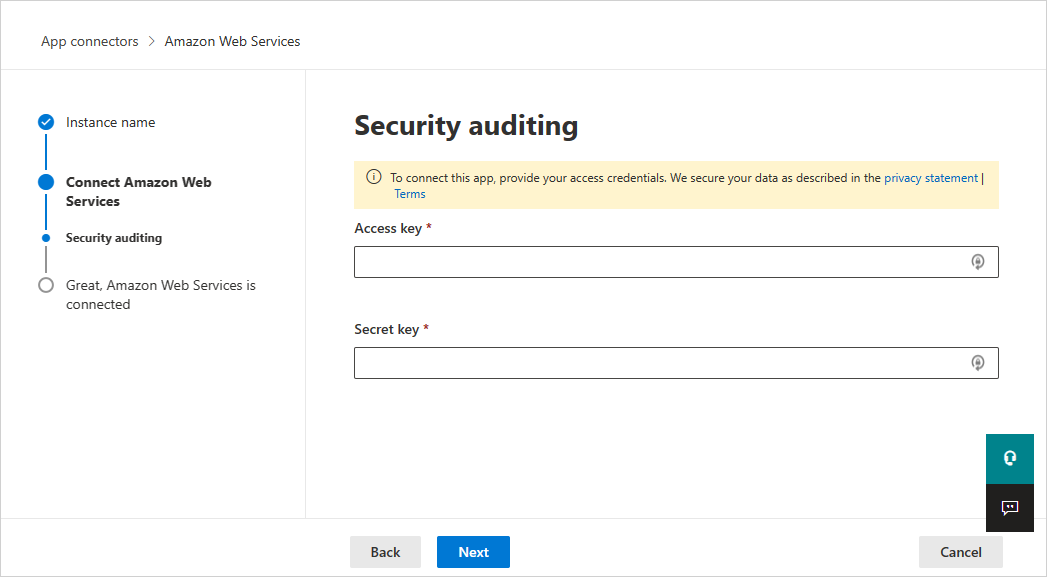

Nella pagina Connetti Amazon Web Services selezionare Controllo di sicurezza e quindi selezionare Avanti.

Nella pagina Controllo di sicurezza incollare la chiave di accesso e la chiave privata dal file .csv nei campi pertinenti e selezionare Avanti.

Per un connettore esistente

Nell'elenco dei connettori selezionare Modifica impostazioni nella riga in cui viene visualizzato il connettore AWS.

Nelle pagine Nome istanza e Connetti Amazon Web Services selezionare Avanti. Nella pagina Controllo di sicurezza incollare la chiave di accesso e la chiave privata dal file .csv nei campi pertinenti e selezionare Avanti.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.