Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In un mondo perfetto, tutti i tuoi dipendenti comprendono l'importanza della protezione delle informazioni e del lavoro all'interno delle tue politiche. Nel mondo reale, è probabile che un partner occupato che lavora spesso con informazioni di contabilità caricherà inavvertitamente un documento sensibile nel repository Box con autorizzazioni non corrette. Una settimana dopo ci si rende conto che le informazioni riservate dell'azienda sono state trapelate nella concorrenza.

Per evitare che ciò accada, Microsoft Defender for Cloud Apps offre una vasta gamma di funzionalità DLP che coprono i vari punti di perdita di dati esistenti nelle organizzazioni.

Questa esercitazione descrive come usare Defender for Cloud Apps per individuare dati sensibili potenzialmente esposti e applicare controlli per impedirne l'esposizione:

Come individuare e proteggere le informazioni sensibili nell'organizzazione

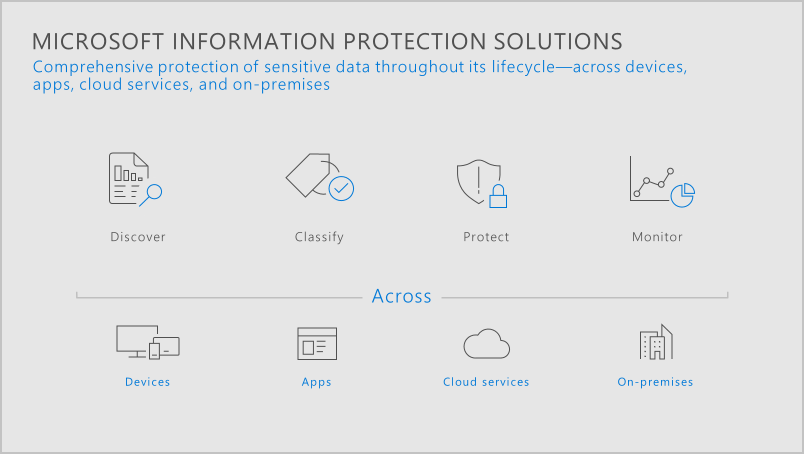

Il nostro approccio alla protezione delle informazioni può essere suddiviso nelle fasi seguenti che consentono di proteggere i dati attraverso l'intero ciclo di vita, in più posizioni e dispositivi.

Fase 1: Individuare i dati

Connettere le app: il primo passaggio per individuare i dati usati nell'organizzazione consiste nel connettere le app cloud usate nell'organizzazione a Defender for Cloud Apps. Dopo la connessione, Defender for Cloud Apps può analizzare i dati, aggiungere classificazioni e applicare criteri e controlli. A seconda del modo in cui le app sono connesse influisce su come e quando vengono applicate le analisi e i controlli. È possibile connettere le app in uno dei modi seguenti:

Usare un connettore di app: i connettori di app usano le API fornite dai provider di app. Offrono maggiore visibilità e controllo sulle app usate nell'organizzazione. Le analisi vengono eseguite periodicamente (ogni 12 ore) e in tempo reale (attivate ogni volta che viene rilevata una modifica). Per altre informazioni e istruzioni su come aggiungere app, vedere Connessione di app.

Usare il controllo app per l'accesso condizionale: la soluzione di controllo delle app per l'accesso condizionale usa un'architettura proxy inversa integrata in modo univoco con Microsoft Entra l'accesso condizionale e consente di applicare controlli a qualsiasi app.

Gli utenti di Microsoft Edge traggono vantaggio dalla protezione diretta nel browser. Il controllo app per l'accesso condizionale viene applicato in altri browser usando un'architettura proxy inversa. Per altre informazioni, vedere Proteggere le app con Microsoft Defender for Cloud Apps controllo delle app di accesso condizionale e Protezione nel browser con Microsoft Edge for Business (anteprima).For more information, see Protect apps with Microsoft Defender for Cloud Apps Conditional Access app control and In-browser protection with Microsoft Edge for Business (Preview).

Analisi: dopo aver connesso un'app a Defender for Cloud Apps usando il relativo connettore API, Defender for Cloud Apps analizza tutti i file usati. Nel portale di Microsoft Defender, in App cloud, passare a File per ottenere una panoramica dei file condivisi dalle app cloud, la relativa accessibilità e il relativo stato. Per altre informazioni, vedere Analizzare i file.

Fase 2 - Classificare le informazioni sensibili

Definire quali informazioni sono sensibili: prima di cercare informazioni sensibili nei file, è prima necessario definire i conteggi come sensibili per l'organizzazione. Come parte del nostro servizio di classificazione dei dati, offriamo oltre 100 tipi di informazioni sensibili predefiniti oppure è possibile crearne uno personalizzato in base ai criteri aziendali. Defender for Cloud Apps è integrato in modo nativo con Microsoft Purview Information Protection e sono disponibili gli stessi tipi ed etichette sensibili in entrambi i servizi. Quindi, quando si vogliono definire informazioni riservate, passare al portale di Microsoft Purview Information Protection per crearle e, una volta definite, saranno disponibili in Defender for Cloud Apps. È anche possibile usare tipi di classificazioni avanzate, ad esempio impronta digitale o corrispondenza esatta dei dati (EDM).

Per coloro che hanno già eseguito il duro lavoro di identificazione delle informazioni sensibili e di applicazione delle etichette di riservatezza appropriate, è possibile usare tali etichette nei criteri senza dover analizzare nuovamente il contenuto.

Abilitare l'integrazione di Microsoft Information Protection

- Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Information Protection passare a Microsoft Information Protection. Selezionare Analizza automaticamente i nuovi file per le etichette di riservatezza e gli avvisi di ispezione del contenuto di Microsoft Information Protection.

Per altre informazioni, vedere integrazione Microsoft Purview Information Protection.

Creare criteri per identificare le informazioni sensibili nei file: una volta che si conoscono i tipi di informazioni che si desidera proteggere, è il momento di creare criteri per rilevarle. Per iniziare, creare i criteri seguenti:

Criteri file

Usare questo tipo di criteri per analizzare il contenuto dei file archiviati nelle app cloud connesse all'API quasi in tempo reale e i dati inattivi. I file vengono analizzati usando uno dei metodi di ispezione supportati, tra cui Microsoft Purview Information Protection contenuto crittografato grazie all'integrazione nativa con Defender for Cloud Apps.Nel portale Microsoft Defender, in App cloud selezionare Criteri ->Gestione criteri.

Selezionare Crea criteri e quindi Criteri file.

In Metodo di ispezione scegliere e configurare uno dei servizi di classificazione seguenti:

- Servizi di classificazione dati: usa le decisioni di classificazione prese in Microsoft 365, Microsoft Purview Information Protection e Defender for Cloud Apps per offrire un'esperienza di etichettatura unificata. Questo è il metodo di ispezione dei contenuti preferito perché offre un'esperienza coerente e unificata tra i prodotti Microsoft.

Per i file altamente sensibili, selezionare Crea un avviso per ogni file corrispondente e scegliere gli avvisi necessari, in modo da essere informati quando sono presenti file con informazioni sensibili non protette nell'organizzazione.

Selezionare Crea.

Criteri della sessione

Usare questo tipo di criteri per analizzare e proteggere i file in tempo reale all'accesso a:- Prevenire l'esfiltrazione di dati: bloccare il download, tagliare, copiare e stampare documenti sensibili su, ad esempio, dispositivi non gestiti.

- Proteggere i file durante il download: richiedere l'etichettatura e la protezione dei documenti con Microsoft Purview Information Protection. Questa azione garantisce che il documento sia protetto e che l'accesso utente sia limitato in una sessione potenzialmente rischiosa.

- Impedisci il caricamento di file non etichettati: richiedere a un file di avere l'etichetta e la protezione corrette prima che un file sensibile venga caricato, distribuito e usato da altri utenti. Con questa azione, è possibile assicurarsi che i file senza etichetta con contenuto sensibile non vengano caricati fino a quando l'utente non classifica il contenuto.

Nel portale Microsoft Defender, in App cloud selezionare Criteri ->Gestione criteri.

Selezionare Crea criteri e quindi Criteri sessione.

In Tipo di controllo sessione scegliere una delle opzioni con DLP.

In Metodo di ispezione scegliere e configurare uno dei servizi di classificazione seguenti:

- Servizi di classificazione dati: usa le decisioni di classificazione prese in Microsoft 365, Microsoft Purview Information Protection e Defender for Cloud Apps per offrire un'esperienza di etichettatura unificata. Questo è il metodo di ispezione dei contenuti preferito perché offre un'esperienza coerente e unificata tra i prodotti Microsoft.

Per i file altamente sensibili, selezionare Crea un avviso e scegliere gli avvisi necessari, in modo da essere informati quando sono presenti file con informazioni sensibili non protette nell'organizzazione.

Selezionare Crea.

È consigliabile creare tutti i criteri necessari per rilevare i dati sensibili in conformità ai criteri aziendali.

Fase 3: Proteggere i dati

Ora è possibile rilevare i file con informazioni sensibili, ma ciò che si vuole veramente fare è proteggere tali informazioni da potenziali minacce. Una volta che si è a conoscenza di un evento imprevisto, è possibile correggere manualmente la situazione o usare una delle azioni di governance automatica fornite da Defender for Cloud Apps per proteggere i file. Le azioni includono, ma non si limitano a, Microsoft Purview Information Protection controlli nativi, azioni fornite dall'API e monitoraggio in tempo reale. Il tipo di governance che è possibile applicare dipende dal tipo di criteri da configurare, come indicato di seguito:

Azioni di governance dei criteri di file: usa l'API del provider di app cloud e le integrazioni native per proteggere i file, tra cui:

- Attivare avvisi e inviare notifiche tramite posta elettronica sull'evento imprevisto

- Gestire le etichette applicate a un file per applicare controlli di Microsoft Purview Information Protection nativi

- Modificare l'accesso di condivisione a un file

- Mettere in quarantena un file

- Rimuovere autorizzazioni specifiche per file o cartelle in Microsoft 365

- Spostare un file nella cartella del cestino

Controlli dei criteri di sessione: usa le funzionalità del proxy inverso per proteggere i file, ad esempio:

- Attivare avvisi e inviare notifiche tramite posta elettronica sull'evento imprevisto

- Consente in modo esplicito il download o il caricamento di file e monitora tutte le attività correlate.

- Bloccare in modo esplicito il download o il caricamento di file. Usare questa opzione per proteggere i file sensibili dell'organizzazione dall'esfiltrazione o dall'infiltrazione da qualsiasi dispositivo, inclusi i dispositivi non gestiti.

- Applicare automaticamente un'etichetta di riservatezza ai file che corrispondono ai filtri dei file dei criteri. Usare questa opzione per proteggere il download di file sensibili.

Per altre informazioni, vedere Creare criteri di sessione Microsoft Defender for Cloud Apps.

Fase 4: Monitorare e creare report sui dati

I criteri sono tutti pronti per controllare e proteggere i dati. A questo scopo, è consigliabile controllare quotidianamente il dashboard per vedere quali nuovi avvisi sono stati attivati. È un buon posto per tenere d'occhio l'integrità dell'ambiente cloud. Il dashboard consente di avere un'idea di ciò che accade e, se necessario, di avviare un'indagine.

Uno dei modi più efficaci per monitorare gli eventi imprevisti dei file sensibili consiste nel passare alla pagina Criteri ed esaminare le corrispondenze per i criteri configurati. Inoltre, se sono stati configurati gli avvisi, è consigliabile monitorare regolarmente gli avvisi dei file passando alla pagina Avvisi , specificando la categoria come prevenzione della perdita dei dati e esaminando i criteri correlati ai file attivati. La revisione di questi eventi imprevisti consente di ottimizzare i criteri per concentrarsi sulle minacce che interessano l'organizzazione.

In conclusione, la gestione delle informazioni sensibili in questo modo garantisce che i dati salvati nel cloud dispongano di una protezione massima da esfiltrazioni e infiltrazioni dannose. Inoltre, se un file viene condiviso o perso, è possibile accedervi solo dagli utenti autorizzati.

Vedere anche

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.