Informazioni sugli avvisi di sicurezza

Microsoft Defender per identità avvisi di sicurezza spiegano in linguaggio chiaro e grafica quali attività sospette sono state identificate nella rete e gli attori e i computer coinvolti nelle minacce. Gli avvisi vengono classificati per gravità, codificati a colori per renderli facili da filtrare visivamente e organizzati in base alla fase di minaccia. Ogni avviso è progettato per facilitare la comprensione rapida di ciò che accade nella rete. Gli elenchi di evidenze degli avvisi contengono collegamenti diretti agli utenti e ai computer coinvolti, per semplificare e indirizzare le indagini.

In questo articolo si apprenderà la struttura degli avvisi di sicurezza di Defender per identità e come usarli.

- Struttura degli avvisi di sicurezza

- Classificazioni degli avvisi di sicurezza

- Categorie di avvisi di sicurezza

- Analisi avanzata degli avvisi di sicurezza

- Entità correlate

- Defender per identità e NNR (risoluzione dei nomi di rete)

Struttura degli avvisi di sicurezza

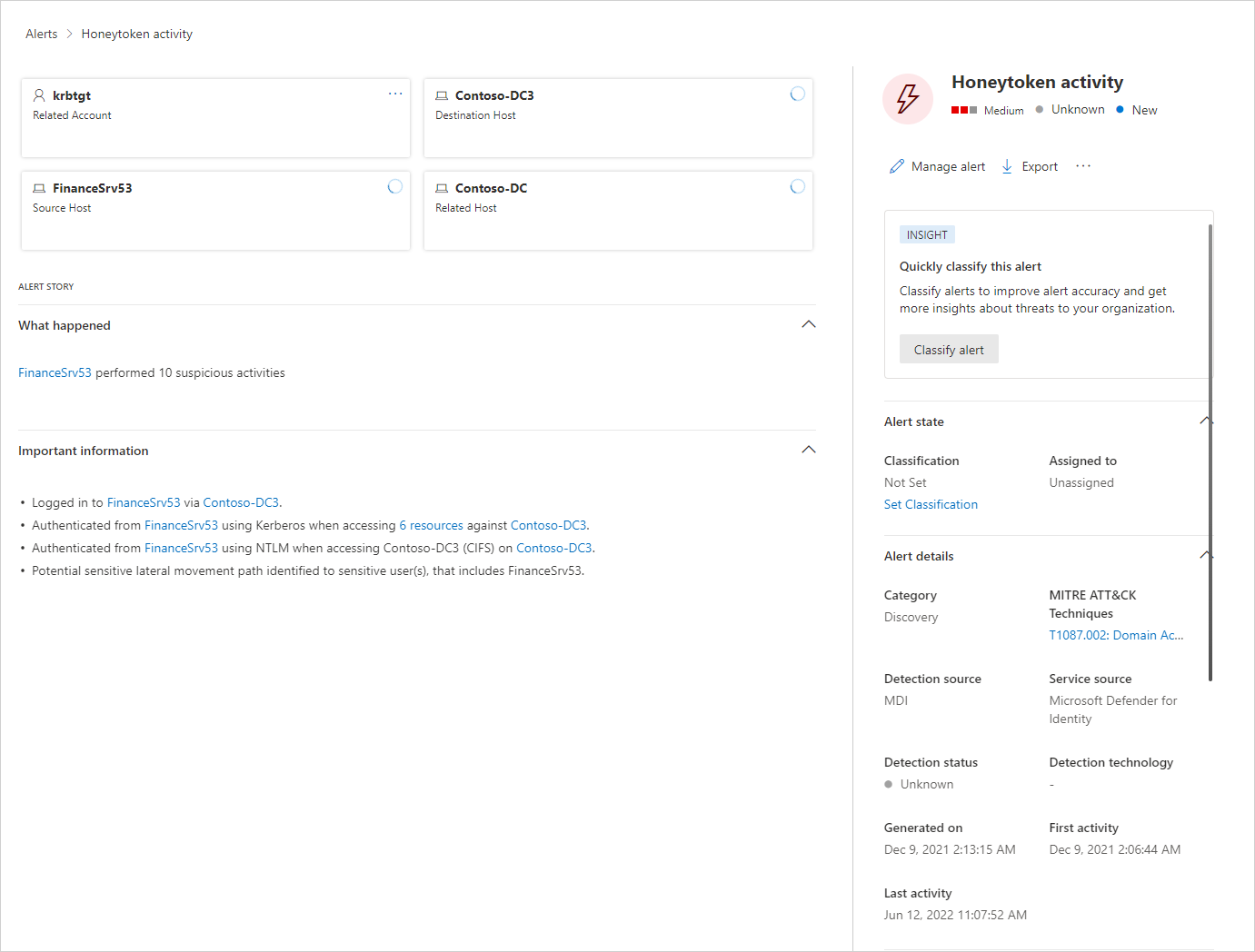

Ogni avviso di sicurezza di Defender per identità include una storia di avviso. Si tratta della catena di eventi correlati a questo avviso in ordine cronologico e altre informazioni importanti correlate all'avviso.

Nella pagina di avviso è possibile:

Gestire l'avviso : modificare lo stato, l'assegnazione e la classificazione dell'avviso. È anche possibile aggiungere un commento qui.

Esportazione : scaricare un report dettagliato di Excel per l'analisi

Collegare un avviso a un altro evento imprevisto : collegare un avviso a un nuovo evento imprevisto esistente

Per altre informazioni sugli avvisi, vedere Analizzare gli avvisi in Microsoft Defender XDR.

Classificazioni degli avvisi di sicurezza

Dopo l'analisi corretta, tutti gli avvisi di sicurezza di Defender per identità possono essere classificati come uno dei tipi di attività seguenti:

Vero positivo (TP): azione dannosa rilevata da Defender per identità.

Vero positivo non dannoso (B-TP): azione rilevata da Defender per identità reale, ma non dannosa, ad esempio un test di penetrazione o un'attività nota generata da un'applicazione approvata.

Falso positivo (FP): falso allarme, ovvero l'attività non è avvenuta.

Avviso di sicurezza tp, tp-tp o fp

Per ogni avviso, porre le domande seguenti per determinare la classificazione degli avvisi e decidere come procedere:

- Quanto è comune questo specifico avviso di sicurezza nell'ambiente?

- L'avviso è stato attivato dagli stessi tipi di computer o utenti? Ad esempio, i server con lo stesso ruolo o gli stessi utenti dello stesso gruppo/reparto? Se i computer o gli utenti erano simili, è possibile decidere di escluderlo per evitare altri avvisi FP futuri.

Nota

Un aumento degli avvisi dello stesso tipo riduce in genere il livello sospetto/importanza dell'avviso. Per gli avvisi ripetuti, verificare le configurazioni e usare i dettagli e le definizioni degli avvisi di sicurezza per comprendere esattamente cosa accade che attiva le ripetizioni.

Categorie di avvisi di sicurezza

Gli avvisi di sicurezza di Defender per identità sono suddivisi nelle categorie o nelle fasi seguenti, ad esempio le fasi viste in una tipica catena di attacco cyberattacco. Altre informazioni su ogni fase e sugli avvisi progettati per rilevare ogni attacco, usando i collegamenti seguenti:

- Avvisi di ricognizione

- Avvisi relativi alle credenziali compromesse

- Avvisi di spostamento laterale

- Avvisi di dominanza del dominio

- Avvisi di esfiltrazione

Analisi avanzata degli avvisi di sicurezza

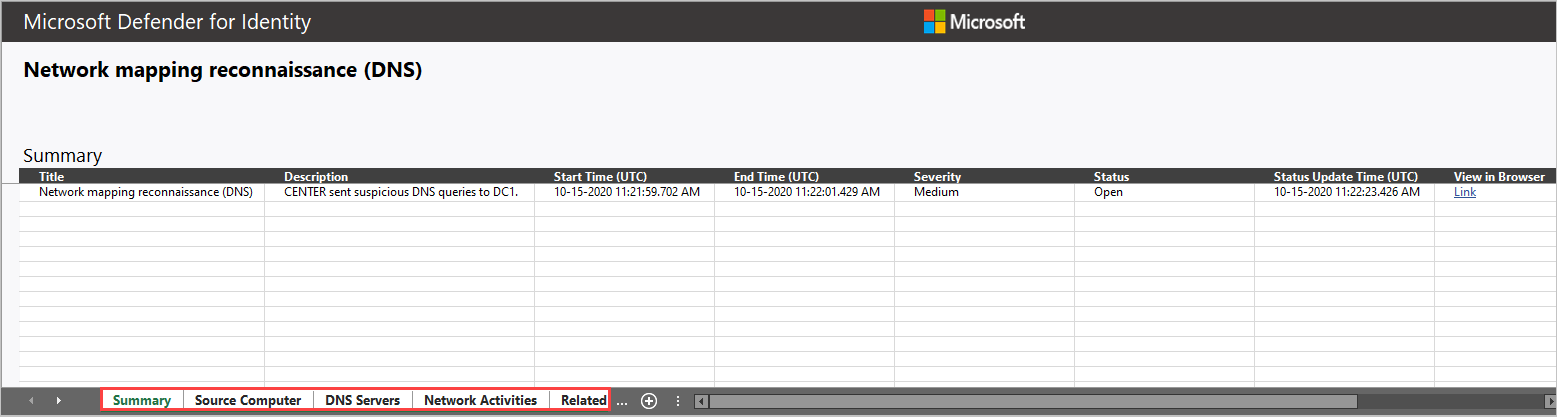

Per ottenere altri dettagli su un avviso di sicurezza, selezionare Esporta in una pagina dei dettagli dell'avviso per scaricare il report dettagliato degli avvisi di Excel.

Il file scaricato include dettagli di riepilogo sull'avviso nella prima scheda, tra cui:

- Posizione

- Descrizione

- Ora di inizio (UTC)

- Ora di fine (UTC)

- Gravità: bassa/media/alta

- Stato: aperto/chiuso

- Ora aggiornamento stato (UTC)

- Visualizza nel browser

Tutte le entità coinvolte, inclusi account, computer e risorse, sono elencate, separate dal ruolo. I dettagli vengono forniti per l'entità di origine, destinazione o attacco, a seconda dell'avviso.

La maggior parte delle schede include i dati seguenti per entità:

Nome

Dettagli

Tipo

SamName

Computer di origine

Utente di origine (se disponibile)

Controller di dominio

Risorsa a cui si accede: ora, computer, nome, dettagli, tipo, servizio.

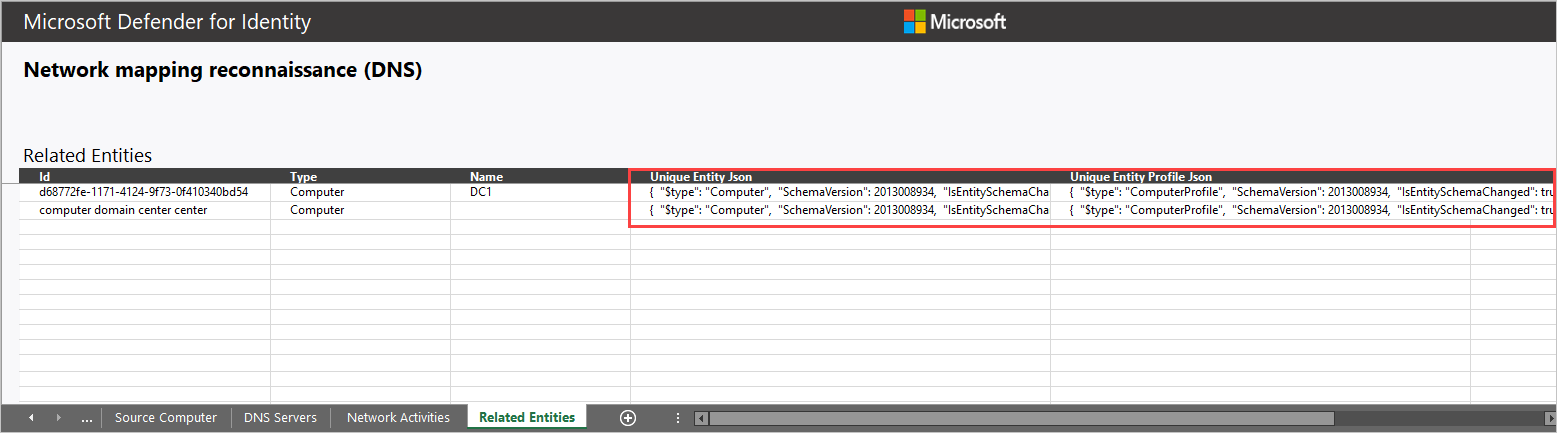

Entità correlate: ID, Tipo, Nome, Json entità univoca, Json profilo entità univoco

Tutte le attività non elaborate acquisite da Defender per i sensori di identità correlate all'avviso (attività di rete o eventi), tra cui:

- Attività di rete

- Attività degli eventi

Alcuni avvisi hanno schede aggiuntive, ad esempio dettagli su:

- Account attaccati quando l'attacco sospetto usava la forza bruta.

- Server DNS (Domain Name System) quando il sospetto attacco ha coinvolto la ricognizione tramite mapping di rete (DNS).

Ad esempio:

Entità correlate

In ogni avviso, l'ultima scheda fornisce le entità correlate. Le entità correlate sono tutte le entità coinvolte in un'attività sospetta, senza la separazione del "ruolo" svolto nell'avviso. Ogni entità dispone di due file JSON, json di entità univoca e json del profilo di entità univoco. Usare questi due file JSON per altre informazioni sull'entità e per analizzare l'avviso.

File JSON di entità univoco

Include i dati di Defender per identità appresi da Active Directory sull'account. Sono inclusi tutti gli attributi, ad esempio Nome distinto, SID, LockoutTime e PasswordExpiryTime. Per gli account utente, include dati come Department, Mail e Telefono Number. Per gli account computer, include dati come OperatingSystem, IsDomainController e DnsName.

File JSON del profilo di entità univoco

Include tutti i dati di Defender per identità profilati nell'entità. Defender per identità usa le attività di rete ed eventi acquisite per conoscere gli utenti e i computer dell'ambiente. Defender per identità profili informazioni rilevanti per entità. Queste informazioni contribuiscono alle funzionalità di identificazione delle minacce di Defender per identità.

Come è possibile usare le informazioni di Defender per identità in un'indagine?

Le indagini possono essere dettagliate in base alle esigenze. Ecco alcune idee su come analizzare l'uso dei dati forniti da Defender per identità.

- Controllare se tutti gli utenti correlati appartengono allo stesso gruppo o reparto.

- Gli utenti correlati condividono risorse, applicazioni o computer?

- Un account è attivo anche se passwordExpiryTime è già passato?

Defender per identità e NNR (risoluzione dei nomi di rete)

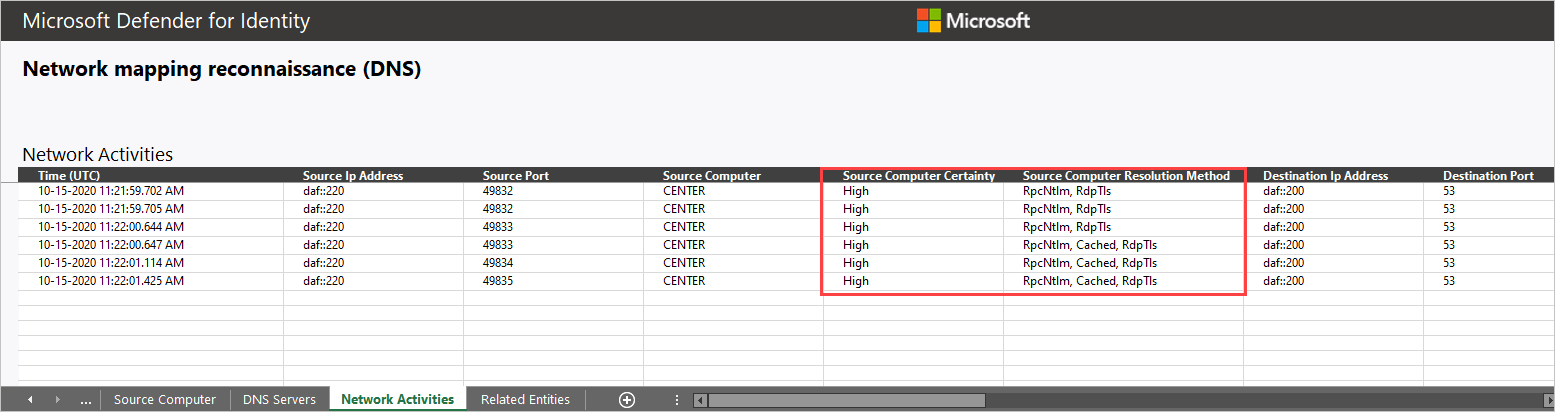

Le funzionalità di rilevamento di Defender per identità si basano sulla risoluzione dei nomi di rete attiva (NNR) per risolvere gli indirizzi IP nei computer dell'organizzazione. L'uso di NNR, Defender per identità è in grado di correlare tra le attività non elaborate (contenenti indirizzi IP) e i computer pertinenti coinvolti in ogni attività. In base alle attività non elaborate, Defender per identità profila le entità, inclusi i computer e genera avvisi.

I dati NNR sono fondamentali per rilevare gli avvisi seguenti:

- Sospetto furto di identità (pass-the-ticket)

- Sospetto attacco DCSync (replica di servizi directory)

- Ricognizione mapping di rete (DNS)

Usare le informazioni NNR fornite nella scheda Attività di rete del report di download degli avvisi per determinare se un avviso è un FP. In caso di avviso FP , è comune avere il risultato di certezza NNR dato con bassa attendibilità.

Il download dei dati del report viene visualizzato in due colonne:

Computer di origine/destinazione

- Certezza: la certezza a bassa risoluzione può indicare una risoluzione dei nomi errata.

Computer di origine/destinazione

- Metodo di risoluzione: fornisce i metodi NNR usati per risolvere l'indirizzo IP nel computer nell'organizzazione.

Per altre informazioni su come usare gli avvisi di sicurezza di Defender per identità, vedere Uso degli avvisi di sicurezza.