Configurare i criteri anti-phishing in Exchange Online Protection

Consiglio

Sapevi che puoi provare le funzionalità in Microsoft Defender XDR gratuitamente per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Nelle organizzazioni di Microsoft 365 con cassette postali in organizzazioni Exchange Online o Exchange Online Protection autonome (EOP) senza cassette postali Exchange Online, i criteri anti-phishing forniscono protezione anti-spoofing. Per altre informazioni, vedere Impostazioni di spoofing nei criteri anti-phishing.

I criteri anti-phishing predefiniti si applicano automaticamente a tutti i destinatari. Per una maggiore granularità, è anche possibile creare criteri anti-phishing personalizzati che si applicano a utenti, gruppi o domini specifici dell'organizzazione.

I criteri anti-phishing vengono configurati nel portale di Microsoft Defender o in PowerShell (Exchange Online PowerShell per le organizzazioni di Microsoft 365 con cassette postali in Exchange Online; PowerShell EOP autonomo per le organizzazioni senza cassette postali Exchange Online).

Per le procedure dei criteri anti-phishing nelle organizzazioni con Microsoft Defender per Office 365, vedere Configurare i criteri anti-phishing in Microsoft Defender per Office 365.

Che cosa è necessario sapere prima di iniziare?

Aprire il portale di Microsoft Defender all'indirizzo https://security.microsoft.com. Per passare direttamente alla pagina Anti-phishing , usare https://security.microsoft.com/antiphishing.

Per informazioni su come connettersi a PowerShell per Exchange Online, vedere Connettersi a PowerShell per Exchange Online. Per connettersi a PowerShell di EOP autonomo, vedere Connettersi a PowerShell per Exchange Online Protection.

Prima di poter eseguire le procedure descritte in questo articolo, è necessario disporre delle autorizzazioni necessarie. Sono disponibili le opzioni seguenti:

Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato (Se Email & collaborazione>Defender per Office 365 autorizzazioni è

Attivo. Influisce solo sul portale di Defender e non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (lettura).

Attivo. Influisce solo sul portale di Defender e non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (lettura).Exchange Online autorizzazioni:

- Aggiungere, modificare ed eliminare criteri: appartenenza ai gruppi di ruoli Gestione organizzazione o Amministratore della sicurezza .

- Accesso in sola lettura ai criteri: appartenenza ai gruppi di ruoli Lettore globale, Lettore di sicurezza o Gestione organizzazione di sola visualizzazione .

Microsoft Entra autorizzazioni: l'appartenenza ai ruoli Amministratore* globale, Amministratore della sicurezza, Lettore globale o Lettore di sicurezza offre agli utenti le autorizzazioni e le autorizzazioni necessarie per altre funzionalità in Microsoft 365.

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Per le impostazioni consigliate per i criteri anti-phishing in Defender per Office 365, vedere Criteri anti-phishing nelle impostazioni di Defender per Office 365.

Consiglio

Le impostazioni nei criteri di anti-phishing predefiniti o personalizzati vengono ignorate se un destinatario è incluso anche nei criteri di sicurezza predefiniti Standard o Strict. Per altre informazioni, vedere Ordine e precedenza della protezione della posta elettronica.

Attendere fino a 30 minuti per l'applicazione di criteri nuovi o aggiornati.

Usare il portale di Microsoft Defender per creare criteri anti-phishing

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& Regole>Criteri di minaccia >Anti-phishing nella sezione Criteri. Per passare direttamente alla pagina Anti-phishing , usare https://security.microsoft.com/antiphishing.

Nella pagina Anti-phishing selezionare

Crea per aprire la procedura guidata dei nuovi criteri anti-phishing.

Crea per aprire la procedura guidata dei nuovi criteri anti-phishing.Nella pagina Nome criterio configurare queste impostazioni:

- Nome: immettere un nome univoco descrittivo per il criterio.

- Descrizione: immettere una descrizione opzionale per il criterio.

Al termine della pagina Nome criterio , selezionare Avanti.

Nella pagina Utenti, gruppi e domini identificare i destinatari interni a cui si applicano i criteri (condizioni del destinatario):

- Utenti: la cassette postali, gli utenti di posta o contatti di posta specificati.

-

Gruppi:

- Membri dei gruppi di distribuzione o dei gruppi di sicurezza abilitati alla posta specificati (i gruppi di distribuzione dinamici non sono supportati).

- Gruppi di Microsoft 365 specificati.

- Domini: tutti i destinatari dell'organizzazione con un indirizzo di posta elettronica primario nel dominio accettato specificato.

Fare clic nella casella appropriata, iniziare a digitare un valore e selezionare il valore desiderato nei risultati. Ripetere questa procedura tutte le volte necessarie. Per rimuovere un valore esistente, selezionare

accanto al valore.

accanto al valore.Per utenti o gruppi è possibile usare la maggior parte degli identificatori, ad esempio nome, nome visualizzato, alias, indirizzo di posta elettronica, nome dell'account e così via, ma il nome visualizzato corrispondente viene visualizzato nei risultati. Per utenti o gruppi, immettere un asterisco (*) da solo per visualizzare tutti i valori disponibili.

È possibile usare una condizione una sola volta, ma la condizione può contenere più valori:

Più valori della stessa condizione usano la logica OR , <ad esempio recipient1> o <recipient2>. Se il destinatario corrisponde a uno dei valori specificati, i criteri vengono applicati a tali valori.

I diversi tipi di condizioni usano la logica AND. Il destinatario deve corrispondere a tutte le condizioni specificate per l'applicazione dei criteri. Ad esempio, si configura una condizione con i valori seguenti:

- Gli utenti:

romain@contoso.com - Gruppi: Dirigenti

Il criterio viene applicato solo

romain@contoso.comse è anche membro del gruppo Dirigenti. In caso contrario, il criterio non viene applicato a lui.- Gli utenti:

Escludere questi utenti, gruppi e domini: per aggiungere eccezioni ai destinatari interni a cui si applicano i criteri (eccezione destinatari), selezionare questa opzione e configurare le eccezioni.

È possibile usare un'eccezione una sola volta, ma l'eccezione può contenere più valori:

- Più valori della stessa eccezione usano la logica OR (ad esempio,< recipient1> o <recipient2>). Se il destinatario corrisponde a uno dei valori specificati, i criteri non vengono applicati.

- I diversi tipi di eccezioni usano la logica OR, <ad esempio recipient1> o <membro di group1> o <membro di domain1>. Se il destinatario corrisponde a uno dei valori di eccezione specificati, i criteri non vengono applicati.

Al termine, nella pagina Utenti, gruppi e domini selezionare Avanti.

Nella pagina Soglia di phishing & protezione usare la casella di controllo Abilita intelligence per lo spoofing per attivare o disattivare l'intelligence per lo spoofing. Questa impostazione è selezionata per impostazione predefinita e si consiglia di lasciarla selezionata. È possibile specificare l'azione da eseguire sui messaggi dei mittenti spoofing bloccati nella pagina successiva.

Per disattivare l'intelligence per lo spoofing, deselezionare la casella di controllo.

Nota

Non è necessario disattivare l'intelligence di spoofing se il record MX non punta a Microsoft 365; si abilita invece il filtro avanzato per i connettori. Per istruzioni, vedere Applicazione del filtro per i connettori in Exchange Online.

Al termine della pagina Di protezione & soglia di phishing , selezionare Avanti.

Nella pagina Azioni configurare le impostazioni seguenti:

Rispettare i criteri di record DMARC quando il messaggio viene rilevato come spoofing: questa impostazione è selezionata per impostazione predefinita e consente di controllare cosa accade ai messaggi in cui il mittente non riesce i controlli DMARC espliciti e il criterio DMARC è impostato su

p=quarantineop=reject:Se il messaggio viene rilevato come spoofing e il criterio DMARC è impostato su p=quarantine: selezionare una delle azioni seguenti:

- Mettere in quarantena il messaggio: questo è il valore predefinito.

- Spostare il messaggio nelle cartelle Email indesiderata dei destinatari

Se il messaggio viene rilevato come spoofing e il criterio DMARC è impostato su p=reject: selezionare una delle azioni seguenti:

- Mettere in quarantena il messaggio

- Rifiuta il messaggio: questo è il valore predefinito.

Per altre informazioni, vedere Protezione spoofing e criteri DMARC del mittente.

Se il messaggio viene rilevato come spoofing da spoof intelligence: questa impostazione è disponibile solo se è stata selezionata l'opzione Abilita intelligence spoofing nella pagina precedente. Selezionare una delle azioni seguenti nell'elenco a discesa per i messaggi provenienti da mittenti contraffatti bloccati:

Spostare il messaggio nelle cartelle Email indesiderata dei destinatari (impostazione predefinita)

Mettere in quarantena il messaggio: se si seleziona questa azione, viene visualizzata una casella Applica criteri di quarantena in cui si selezionano i criteri di quarantena che si applicano ai messaggi messi in quarantena dalla protezione intelligence dello spoofing.

Se non si seleziona un criterio di quarantena, vengono usati i criteri di quarantena predefiniti per i rilevamenti di intelligence per lo spoofing (DefaultFullAccessPolicy). Quando si visualizzano o modificano in un secondo momento le impostazioni dei criteri anti-phishing, viene visualizzato il nome del criterio di quarantena.

Suggerimenti per la sicurezza & sezione indicatori : Configurare le impostazioni seguenti:

- Mostra il suggerimento per la sicurezza del primo contatto: per altre informazioni, vedere Suggerimento per la sicurezza del primo contatto.

- Mostra (?) per i mittenti non autenticati per lo spoofing: questa impostazione è disponibile solo se è stata selezionata l'opzione Abilita intelligence per spoofing nella pagina precedente. Aggiunge un punto interrogativo (?) alla foto del mittente nella casella Da in Outlook se il messaggio non supera i controlli SPF o DKIM e il messaggio non passa DMARC o l'autenticazione composita. Questa opzione è selezionata per impostazione predefinita.

-

Mostra tag "via": questa impostazione è disponibile solo se è stata selezionata l'opzione Abilita intelligence spoofing nella pagina precedente. Aggiunge il tag denominato tramite (

chris@contoso.comtramite fabrikam.com) all'indirizzo From se è diverso dal dominio nella firma DKIM o nell'indirizzo MAIL FROM . Questa opzione è selezionata per impostazione predefinita.

Per attivare un'impostazione, selezionare la casella di controllo . Per disattivarla, deselezionare la casella di controllo.

Al termine della pagina Azioni , selezionare Avanti.

Nella pagina Revisione esaminare le impostazioni. È possibile selezionare Modifica in ogni sezione per modificare le impostazioni all'interno della sezione. In alternativa, è possibile selezionare Indietro o la pagina specifica nella procedura guidata.

Al termine della pagina Revisione , selezionare Invia.

Nella pagina Nuovi criteri anti-phishing creati è possibile selezionare i collegamenti per visualizzare i criteri, visualizzare i criteri anti-phishing e altre informazioni sui criteri anti-phishing.

Al termine della pagina Nuovi criteri anti-phishing creati , selezionare Fine.

Nella pagina Anti-phishing sono elencati i nuovi criteri.

Usare il portale di Microsoft Defender per visualizzare i dettagli dei criteri anti-phishing

Nel portale di Microsoft Defender passare a Email & Criteri di collaborazione>& Regole>Criteridi minaccia> Anti-phishing nella sezione Criteri. In alternativa, per passare direttamente alla pagina Anti-phishing , usare https://security.microsoft.com/antiphishing.

Nella pagina Anti-phishing vengono visualizzate le proprietà seguenti nell'elenco dei criteri anti-phishing:

- Nome

-

Stato: i valori sono:

- Sempre attivo per i criteri anti-phishing predefiniti.

- Attivato o disattivato per altri criteri di protezione dalla posta indesiderata.

- Priorità: per altre informazioni, vedere la sezione Impostare la priorità dei criteri anti-phishing personalizzati .

Per modificare l'elenco dei criteri da spaziatura normale a spaziatura compatta, selezionare ![]() Modifica spaziatura elenco in compatta o normale e quindi selezionare

Modifica spaziatura elenco in compatta o normale e quindi selezionare ![]() Elenco compatto.

Elenco compatto.

Usare ![]() Filtro per filtrare i criteri in base all'intervallo di tempo (data di creazione) o allo stato.

Filtro per filtrare i criteri in base all'intervallo di tempo (data di creazione) o allo stato.

Usare la ![]() casella di ricerca e un valore corrispondente per trovare criteri anti-phishing specifici.

casella di ricerca e un valore corrispondente per trovare criteri anti-phishing specifici.

Usare ![]() Esporta per esportare l'elenco dei criteri in un file CSV.

Esporta per esportare l'elenco dei criteri in un file CSV.

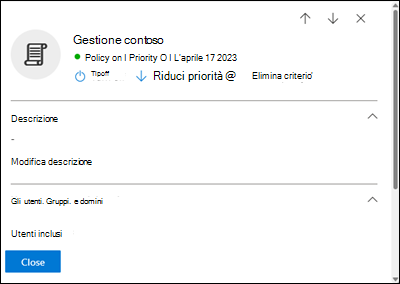

Selezionare un criterio facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome per aprire il riquadro a comparsa dei dettagli per il criterio.

Consiglio

Per visualizzare i dettagli su altri criteri anti-phishing senza uscire dal riquadro a comparsa dei dettagli, usare  Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Usare il portale di Microsoft Defender per intervenire sui criteri anti-phishing

Nel portale di Microsoft Defender passare a Email & Criteri di collaborazione>& Regole>Criteridi minaccia> Anti-phishing nella sezione Criteri. In alternativa, per passare direttamente alla pagina Anti-phishing , usare https://security.microsoft.com/antiphishing.

Nella pagina Anti-phishing selezionare i criteri anti-phishing usando uno dei metodi seguenti:

Selezionare i criteri dall'elenco selezionando la casella di controllo accanto al nome. Le azioni seguenti sono disponibili nell'elenco

a discesa Altre azioni visualizzato:

a discesa Altre azioni visualizzato:- Abilitare i criteri selezionati.

- Disabilitare i criteri selezionati.

- Eliminare i criteri selezionati.

Selezionare i criteri dall'elenco facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. Alcune o tutte le azioni seguenti sono disponibili nel riquadro a comparsa dei dettagli aperto:

- Modificare le impostazioni dei criteri facendo clic su Modifica in ogni sezione (criteri personalizzati o criteri predefiniti)

-

Attivare o

Attivare o  disattivare (solo criteri personalizzati)

disattivare (solo criteri personalizzati) -

Aumentare la priorità o

Aumentare la priorità o  ridurre la priorità (solo criteri personalizzati)

ridurre la priorità (solo criteri personalizzati) -

Eliminare i criteri (solo criteri personalizzati)

Eliminare i criteri (solo criteri personalizzati)

Le azioni sono descritte nelle sottosezioni seguenti.

Usare il portale di Microsoft Defender per modificare i criteri anti-phishing

Dopo aver selezionato il criterio anti-phishing predefinito o un criterio personalizzato facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome, le impostazioni dei criteri vengono visualizzate nel riquadro a comparsa dei dettagli visualizzato. Selezionare Modifica in ogni sezione per modificare le impostazioni all'interno della sezione. Per altre informazioni sulle impostazioni, vedere la sezione creare criteri anti-phishing più indietro in questo articolo.

Per i criteri predefiniti, non è possibile modificare il nome del criterio e non sono disponibili filtri dei destinatari da configurare (il criterio si applica a tutti i destinatari). È tuttavia possibile modificare tutte le altre impostazioni nei criteri.

Per i criteri anti-phishing denominati Criteri di sicurezza predefiniti standard e Criteri di sicurezza predefiniti rigorosi associati ai criteri di sicurezza predefiniti, non è possibile modificare le impostazioni dei criteri nel riquadro a comparsa dei dettagli.

![]() Selezionare invece Visualizza criteri di sicurezza predefiniti nel riquadro a comparsa dettagli per passare alla pagina Criteri di sicurezza predefiniti in https://security.microsoft.com/presetSecurityPolicies per modificare i criteri di sicurezza predefiniti.

Selezionare invece Visualizza criteri di sicurezza predefiniti nel riquadro a comparsa dettagli per passare alla pagina Criteri di sicurezza predefiniti in https://security.microsoft.com/presetSecurityPolicies per modificare i criteri di sicurezza predefiniti.

Usare il portale di Microsoft Defender per abilitare o disabilitare i criteri anti-phishing personalizzati

Non è possibile disabilitare i criteri anti-phishing predefiniti (è sempre abilitato).

Non è possibile abilitare o disabilitare i criteri anti-phishing associati ai criteri di sicurezza predefiniti Standard e Strict. È possibile abilitare o disabilitare i criteri di sicurezza predefiniti Standard o Strict nella pagina Criteri di sicurezza predefiniti all'indirizzo https://security.microsoft.com/presetSecurityPolicies.

Dopo aver selezionato un criterio anti-phishing personalizzato abilitato (il valore Stato è Attivato), usare uno dei metodi seguenti per disabilitarlo:

-

Nella pagina Anti-phishing selezionare

Altre azioni>Disabilita i criteri selezionati.

Altre azioni>Disabilita i criteri selezionati. -

Nel riquadro a comparsa dei dettagli del criterio selezionare

Disattiva nella parte superiore del riquadro a comparsa.

Disattiva nella parte superiore del riquadro a comparsa.

Dopo aver selezionato un criterio anti-phishing personalizzato disabilitato (il valore Stato è Disattivato), usare uno dei metodi seguenti per abilitarlo:

-

Nella pagina Anti-phishing selezionare

Altre azioni>Abilita criteri selezionati.

Altre azioni>Abilita criteri selezionati. -

Nel riquadro a comparsa dei dettagli del criterio selezionare

Attiva nella parte superiore del riquadro a comparsa.

Attiva nella parte superiore del riquadro a comparsa.

Nella pagina Anti-phishing il valore Stato dei criteri è ora Attivato o Disattivato.

Usare il portale di Microsoft Defender per impostare la priorità dei criteri anti-phishing personalizzati

I criteri anti-phishing vengono elaborati nell'ordine in cui vengono visualizzati nella pagina Anti-phishing :

- Il criterio anti-phishing denominato Strict Preset Security Policy associato ai criteri di sicurezza del set di impostazioni Strict viene sempre applicato per primo (se i criteri di sicurezza del set di impostazioni Strict sono abilitati).

- I criteri anti-phishing denominati Criteri di sicurezza predefiniti standard associati ai criteri di sicurezza predefiniti Standard vengono sempre applicati successivamente (se i criteri di sicurezza predefiniti Standard sono abilitati).

- I criteri anti-phishing personalizzati vengono applicati successivamente in ordine di priorità (se abilitati):

- Un valore di priorità inferiore indica una priorità più alta (0 è il valore più alto).

- Per impostazione predefinita, viene creato un nuovo criterio con una priorità inferiore al criterio personalizzato esistente più basso (il primo è 0, il successivo è 1 e così via).

- Nessuno dei due criteri può avere lo stesso valore di priorità.

- Il criterio anti-phishing predefinito ha sempre il valore di priorità Minimo e non è possibile modificarlo.

La protezione anti-phishing si arresta per un destinatario dopo l'applicazione del primo criterio (il criterio con priorità più alta per tale destinatario). Per altre informazioni, vedere Ordine e precedenza della protezione della posta elettronica.

Dopo aver selezionato i criteri anti-phishing personalizzati facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome, è possibile aumentare o diminuire la priorità dei criteri nel riquadro a comparsa dei dettagli visualizzato:

- I criteri personalizzati con il valore Priority0 nella pagina Anti-Phishing hanno l'azione

Riduci priorità nella parte superiore del riquadro a comparsa dei dettagli.

Riduci priorità nella parte superiore del riquadro a comparsa dei dettagli. - Il criterio personalizzato con la priorità più bassa (valore di priorità più alto, ad esempio 3) ha l'azione

Aumenta priorità nella parte superiore del riquadro a comparsa dei dettagli.

Aumenta priorità nella parte superiore del riquadro a comparsa dei dettagli. - Se si dispone di tre o più criteri, i criteri tra priorità 0 e priorità più bassa hanno entrambe le

azioni Aumenta priorità e

azioni Aumenta priorità e  Riduci priorità nella parte superiore del riquadro a comparsa dei dettagli.

Riduci priorità nella parte superiore del riquadro a comparsa dei dettagli.

Al termine del riquadro a comparsa dei dettagli dei criteri, selezionare Chiudi.

Tornando alla pagina Anti-phishing , l'ordine dei criteri nell'elenco corrisponde al valore priority aggiornato.

Usare il portale di Microsoft Defender per rimuovere i criteri anti-phishing personalizzati

Non è possibile rimuovere i criteri anti-phishing predefiniti o i criteri anti-phishing denominati Criteri di sicurezza predefiniti standard e Criteri di sicurezza predefiniti rigorosi associati ai criteri di sicurezza predefiniti.

Dopo aver selezionato i criteri anti-phishing personalizzati, usare uno dei metodi seguenti per rimuoverli:

-

Nella pagina Anti-phishing selezionare

Altre azioni>Elimina criteri selezionati.

Altre azioni>Elimina criteri selezionati. -

Nel riquadro a comparsa dei dettagli del criterio selezionare

Elimina criterio nella parte superiore del riquadro a comparsa.

Elimina criterio nella parte superiore del riquadro a comparsa.

Selezionare Sì nella finestra di dialogo di avviso visualizzata.

Nella pagina Anti-phishing i criteri eliminati non sono più elencati.

Usare Exchange Online PowerShell per configurare i criteri anti-phishing

In PowerShell gli elementi di base di un criterio anti-phishing sono:

- Il criterio anti-phishing: specifica le protezioni di phishing da abilitare o disabilitare, le azioni da applicare per tali protezioni e altre opzioni.

- Regola anti-phish: specifica la priorità e i filtri del destinatario (a cui si applicano i criteri) per i criteri anti-phish associati.

La differenza tra questi due elementi non è ovvia quando si gestiscono i criteri anti-phishing nel portale di Microsoft Defender:

- Quando si creano criteri nel portale di Defender, si sta effettivamente creando una regola anti-phishing e i criteri anti-phish associati contemporaneamente usando lo stesso nome per entrambi.

- Quando si modificano criteri nel portale di Defender, le impostazioni relative al nome, alla priorità, abilitate o disabilitate e ai filtri dei destinatari modificano la regola anti-phish. Tutte le altre impostazioni modificano i criteri anti-phish associati.

- Quando si rimuove un criterio nel portale di Defender, la regola anti-phish e i criteri anti-phish associati vengono rimossi contemporaneamente.

In Exchange Online PowerShell, la differenza tra i criteri anti-phishing e le regole anti-phish è evidente. È possibile gestire i criteri anti-phish usando i cmdlet *-AntiPhishPolicy e gestire le regole anti-phish usando i cmdlet *-AntiPhishRule .

- In PowerShell si creano prima i criteri anti-phishing, quindi si crea la regola anti-phish, che identifica i criteri associati a cui si applica la regola.

- In PowerShell le impostazioni nei criteri anti-phish e nella regola anti-phish vengono modificate separatamente.

- Quando si rimuove un criterio anti-phishing da PowerShell, la regola anti-phish corrispondente non viene rimossa automaticamente e viceversa.

Usare PowerShell per creare criteri anti-phishing

La creazione di criteri anti-phishing in PowerShell è un processo in due passaggi:

- Creare i criteri anti-phishing.

- Creare la regola anti-phish che specifica i criteri anti-phish a cui si applica la regola.

Note:

È possibile creare una nuova regola anti-phishing e assegnarvi un criterio anti-phish non collegato esistente. Una regola anti-phishing non può essere associata a più criteri anti-phishing.

È possibile configurare le impostazioni seguenti nei nuovi criteri anti-phishing in PowerShell che non sono disponibili nel portale di Microsoft Defender fino a quando non si creano i criteri:

- Creare il nuovo criterio come disabilitato (abilitato

$falsenel cmdlet New-AntiPhishRule ). - Impostare la priorità dei criteri durante la creazione (numerodi> priorità<) nel cmdlet New-AntiPhishRule.

- Creare il nuovo criterio come disabilitato (abilitato

Un nuovo criterio anti-phishing creato in PowerShell non è visibile nel portale di Microsoft Defender finché non si assegnano i criteri a una regola anti-phish.

Passaggio 1: Usare PowerShell per creare un criterio anti-phishing

Per creare un criterio anti-phish, usare questa sintassi:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

In questo esempio viene creato un criterio anti-phishing denominato Quarantena ricerche con le impostazioni seguenti:

- La descrizione è: Criteri del reparto di ricerca.

- Modifica l'azione predefinita per i rilevamenti di spoofing in Quarantena e usa i criteri di quarantena predefiniti per i messaggi in quarantena (non si usa il parametro SpoofQuarantineTag ).

-

p=quarantineIl rispetto dei criteri DMARC del mittente ep=rejectè attivato per impostazione predefinita (non si usa il parametro HonorDmarcPolicy e il valore predefinito è$true).- I messaggi che hanno esito negativo in DMARC in cui i criteri

p=quarantineDMARC del mittente sono messi in quarantena (non si usa il parametro DmarcQuarantineAction e il valore predefinito è Quarantine). - I messaggi che hanno esito negativo in DMARC in cui i criteri

p=rejectDMARC del mittente vengono rifiutati (non si usa il parametro DmarcRejectAction e il valore predefinito è Reject).

- I messaggi che hanno esito negativo in DMARC in cui i criteri

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-AntiPhishPolicy.

Consiglio

Per istruzioni dettagliate su come specificare i criteri di quarantena da usare in un criterio anti-phishing, vedere Usare PowerShell per specificare i criteri di quarantena nei criteri anti-phishing.

Passaggio 2: Usare PowerShell per creare una regola anti-phish

Per creare una regola anti-phish, usare questa sintassi:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

In questo esempio viene creata una regola anti-phish denominata Research Department con le condizioni seguenti:

- La regola è associata al criterio anti-phishing denominato Quarantena ricerca.

- La regola viene applicata ai membri del gruppo denominato Research Department.

- Poiché non si usa il parametro Priority , viene usata la priorità predefinita.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-AntiPhishRule.

Usare PowerShell per visualizzare i criteri anti-phishing

Per visualizzare i criteri anti-phish esistenti, usare la sintassi seguente:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

In questo esempio viene restituito un elenco riepilogativo di tutti i criteri anti-phishing insieme alle proprietà specificate.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

In questo esempio vengono restituiti tutti i valori delle proprietà per il criterio anti-phish denominato Executives.

Get-AntiPhishPolicy -Identity "Executives"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Get-AntiPhishPolicy.

Usare PowerShell per visualizzare le regole anti-phishing

Per visualizzare le regole anti-phish esistenti, usare la sintassi seguente:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

In questo esempio viene restituito un elenco riepilogativo di tutte le regole anti-phish insieme alle proprietà specificate.

Get-AntiPhishRule | Format-Table Name,Priority,State

Per filtrare l'elenco in base alle regole abilitate o disabilitate, eseguire i comandi seguenti:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

In questo esempio vengono restituiti tutti i valori della proprietà per la regola anti-phish denominata Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Get-AntiPhishRule.

Usare PowerShell per modificare i criteri anti-phishing

Oltre agli elementi seguenti, sono disponibili le stesse impostazioni quando si modificano criteri anti-phish in PowerShell come quando si crea un criterio come descritto in Passaggio 1: Usare PowerShell per creare un criterio anti-phish più indietro in questo articolo.

- L'opzione MakeDefault che trasforma il criterio specificato nel criterio predefinito (applicato a tutti, sempre con priorità più bassa e non è possibile eliminarlo) è disponibile solo quando si modifica un criterio anti-phish in PowerShell.

- Non è possibile rinominare un criterio anti-phish (il cmdlet Set-AntiPhishPolicy non ha alcun parametro Name ). Quando si rinomina un criterio anti-phishing nel portale di Microsoft Defender, si rinomina solo la regola anti-phishing.

Per modificare un criterio anti-phishing, usare questa sintassi:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-AntiPhishPolicy.

Consiglio

Per istruzioni dettagliate su come specificare i criteri di quarantena da usare in un criterio anti-phishing, vedere Usare PowerShell per specificare i criteri di quarantena nei criteri anti-phishing.

Usare PowerShell per modificare le regole anti-phishing

L'unica impostazione non disponibile quando si modifica una regola anti-phish in PowerShell è il parametro Enabled che consente di creare una regola disabilitata. Per abilitare o disabilitare le regole anti-phishing esistenti, vedere la sezione successiva.

In caso contrario, le stesse impostazioni sono disponibili quando si crea una regola come descritto nella sezione Passaggio 2: Usare PowerShell per creare una regola anti-phish più indietro in questo articolo.

Per modificare una regola anti-phish, usare questa sintassi:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-AntiPhishRule.

Usare PowerShell per abilitare o disabilitare le regole anti-phishing

L'abilitazione o la disabilitazione di una regola anti-phishing in PowerShell abilita o disabilita l'intero criterio anti-phishing (la regola anti-phish e i criteri anti-phish assegnati). Non è possibile abilitare o disabilitare i criteri anti-phishing predefiniti (vengono sempre applicati a tutti i destinatari).

Per abilitare o disabilitare una regola anti-phish in PowerShell, usare la sintassi seguente:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

In questo esempio viene disabilitata la regola anti-phish denominata Marketing Department.

Disable-AntiPhishRule -Identity "Marketing Department"

In questo esempio viene abilitata la stessa regola.

Enable-AntiPhishRule -Identity "Marketing Department"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Enable-AntiPhishRule e Disable-AntiPhishRule.

Usare PowerShell per impostare la priorità delle regole anti-phish

Il valore di priorità più alto che è possibile impostare in una regola è 0. Il valore più basso che è possibile impostare dipende dal numero di regole. Se si dispone di cinque regole, ad esempio, è possibile utilizzare i valori di priorità da 0 a 4. Modificare la priorità di una regola esistente può avere un effetto a catena su altre regole. Ad esempio, se si dispone di cinque regole personalizzate (priorità da 0 a 4) e si modifica la priorità di una regola su 2, la regola esistente con priorità 2 viene modificata a livello di priorità 3 e la regola con priorità 3 viene modificata a livello di priorità 4.

Per impostare la priorità di una regola anti-phish in PowerShell, usare la sintassi seguente:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

Nell'esempio seguente la priorità della regola denominata Marketing Department viene impostata su 2. Tutte le regole esistenti che hanno una priorità minore o uguale a 2 vengono abbassate di 1 valore (i numeri di priorità vengono aumentati di 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Note:

- Per impostare la priorità di una nuova regola al momento della creazione, usare invece il parametro Priority nel cmdlet New-AntiPhishRule .

- Il criterio anti-phish predefinito non ha una regola anti-phish corrispondente e ha sempre il valore di priorità immodificabile Più basso.

Usare PowerShell per rimuovere i criteri anti-phishing

Quando si usa PowerShell per rimuovere un criterio anti-phishing, la regola anti-phish corrispondente non viene rimossa.

Per rimuovere un criterio anti-phishing in PowerShell, usare questa sintassi:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

In questo esempio vengono rimossi i criteri anti-phishing denominati Marketing Department.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Remove-AntiPhishPolicy.

Usare PowerShell per rimuovere le regole anti-phishing

Quando si usa PowerShell per rimuovere una regola anti-phishing, i criteri anti-phish corrispondenti non vengono rimossi.

Per rimuovere una regola anti-phish in PowerShell, usare questa sintassi:

Remove-AntiPhishRule -Identity "<PolicyName>"

In questo esempio viene rimossa la regola anti-phish denominata Marketing Department.

Remove-AntiPhishRule -Identity "Marketing Department"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Remove-AntiPhishRule.

Come verificare se queste procedure hanno avuto esito positivo?

Per verificare di aver configurato correttamente i criteri anti-phishing in EOP, seguire questa procedura:

Nella pagina Anti-phishing nel portale di Microsoft Defender in https://security.microsoft.com/antiphishingverificare l'elenco dei criteri, i relativi valori status e priority. Per visualizzare altri dettagli, selezionare i criteri nell'elenco facendo clic sul nome e visualizzando i dettagli nel riquadro a comparsa visualizzato.

In Exchange Online PowerShell sostituire <Name> con il nome del criterio o della regola, eseguire il comando seguente e verificare le impostazioni:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"