Distribuzione del contenuto nella gestione multi-tenant

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

La distribuzione del contenuto consente di gestire il contenuto su larga scala tra i tenant nella gestione multi-tenant in Microsoft Defender XDR. Nella distribuzione del contenuto è possibile creare gruppi di tenant per copiare il contenuto esistente, ad esempio le regole di rilevamento personalizzate, dal tenant di origine ai tenant di destinazione assegnati durante la creazione del gruppo di tenant. Il contenuto viene quindi eseguito nei dispositivi o nei gruppi di dispositivi del tenant di destinazione impostati nell'ambito del gruppo di tenant.

La distribuzione di contenuto in questo modo, tra tenant, consente di organizzare tenant e contenuti in base a categorie come gruppi aziendali o località.

Nota

La gestione multi-tenant supporta attualmente l'aggiunta di regole di rilevamento personalizzate a un gruppo di tenant. Altri tipi di contenuto verranno aggiunti in futuro.

Nella tabella seguente sono elencati i requisiti per la distribuzione del contenuto nella gestione multi-tenant in Microsoft Defender XDR.

| Requisito | Descrizione |

|---|---|

| Licenza XDR di Microsoft Defender | Per usare la distribuzione del contenuto, l'organizzazione deve avere una sottoscrizione a Microsoft 365 E5 o Office E5. |

| Autorizzazioni | Agli utenti devono essere assegnati i ruoli corretti e l'autorizzazione a livello di singolo tenant per visualizzare e gestire i dati associati nella gestione multi-tenant. L'accesso alla distribuzione del contenuto viene concesso tramite l'autorizzazione Impostazioni di sicurezza (gestione) o Security Data Basic (lettura) in Microsoft 365 Defender Unified Role-Based Access Control (URBAC). Entrambi questi ruoli vengono assegnati per impostazione predefinita ai ruoli predefiniti Amministratore della sicurezza e Lettore di sicurezza di Microsoft Entra. |

| Accesso delegato | L'accesso delegato tramite Azure B2B o GDAP (solo parter CSP) deve essere ottenuto per almeno un altro tenant. |

Per creare un nuovo gruppo di tenant:

Passare alla pagina Gruppi di tenant nella gestione multi-tenant in Microsoft Defender XDR.

Selezionare Crea gruppo di tenant:

Immettere in Nome gruppo tenant e Descrizione, quindi selezionare Avanti.

Selezionare Aggiungi per aggiungere regole di rilevamento personalizzate.

Nota

La gestione multi-tenant attualmente supporta solo l'aggiunta di regole di rilevamento personalizzate a un gruppo di tenant. Altri tipi di contenuto verranno aggiunti in futuro.

Nella colonna Tenant di origine viene visualizzato il tenant da cui proviene la regola di rilevamento. Scegliere le regole di rilevamento da aggiungere all'assegnazione.

Selezionare Aggiungi al gruppo di tenant.

Selezionare Avanti nella pagina Contenuto .

Selezionare i tenant di destinazione per l'assegnazione nella pagina Assegna tenant e quindi selezionare Avanti.

Per ogni tenant di destinazione, è possibile scegliere di selezionare i dispositivi o i gruppi di dispositivi da includere nell'ambito dell'assegnazione nella pagina Imposta ambito .

Seleziona Avanti.

Esaminare i dettagli dell'assegnazione. Lasciare selezionata l'opzione Sincronizza tutti i tenant autorizzati se il contenuto deve essere sincronizzato ora o deselezionarlo se la sincronizzazione è pianificata per un secondo momento.

Selezionare Invia e quindi Fine.

Se si è scelto di sincronizzare tutti i tenant autorizzati, tutti i tenant e l'ambito all'interno dei tenant autorizzati verranno sincronizzati.

Per sincronizzare il contenuto tra i gruppi di tenant per i tenant, si dispone dell'autorizzazione per:

- Passare alla pagina Gruppi di tenant.

- Selezionare le caselle di controllo accanto al gruppo di tenant da sincronizzare e quindi selezionare Sincronizza gruppo tenant.

- Selezionare Sincronizza nel prompt visualizzato.

Nota

La sincronizzazione potrebbe richiedere alcuni minuti.

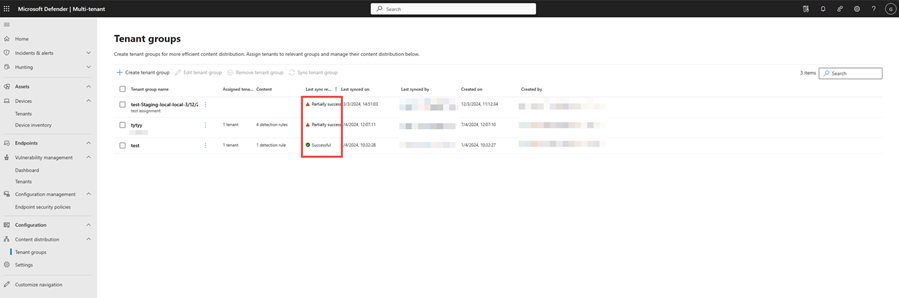

- Al termine della sincronizzazione, viene visualizzato uno degli stati seguenti:

Se si verifica uno stato di esito positivo o negativo parziale, selezionare il valore nella colonna Risultati ultima sincronizzazione per analizzare la causa.

I risultati della sincronizzazione visualizzano il numero di tenant sincronizzati e il contenuto sincronizzato. Il numero di tenant sincronizzati mostra il numero di tenant in cui tutte le regole di rilevamento personalizzate sono state applicate correttamente. Ad esempio, se sono presenti 3 tenant in un gruppo di tenant e tutti e 3 i tenant hanno le stesse regole di rilevamento personalizzate applicate correttamente, il numero di tenant sincronizzati è 3. Se solo 2 tenant su 3 hanno le regole di rilevamento personalizzate applicate correttamente, il numero di tenant sincronizzati è 2. Il numero di contenuti sincronizzati mostra il numero di regole di rilevamento personalizzate sincronizzate tra tutti i tenant di destinazione.

- Passare alla pagina Gruppi di tenant.

- Selezionare le caselle di controllo accanto al gruppo di tenant da modificare e quindi selezionare Modifica gruppo tenant.

- Modificare il nome e la descrizione del gruppo di tenant e quindi selezionare Salva.

- Passare alla pagina Gruppi di tenant.

- Selezionare le caselle di controllo accanto al gruppo di tenant da rimuovere e quindi selezionare Rimuovi gruppo tenant.

I motivi comuni per cui una sincronizzazione non riesce includono:

- L'utente non dispone dell'autorizzazione per creare regole di rilevamento personalizzate nel tenant di destinazione.

- L'utente non dispone dell'autorizzazione per leggere regole di rilevamento personalizzate dall'origine contenuto.

- L'utente non dispone dell'autorizzazione per l'ambito del dispositivo di destinazione.

Se il problema riguarda il tenant di destinazione, provare a creare una regola di rilevamento personalizzata identica per un'ulteriore diagnosi. Se il problema riguarda l'accesso ai dati di origine, provare ad accedere al rilevamento personalizzato.