Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

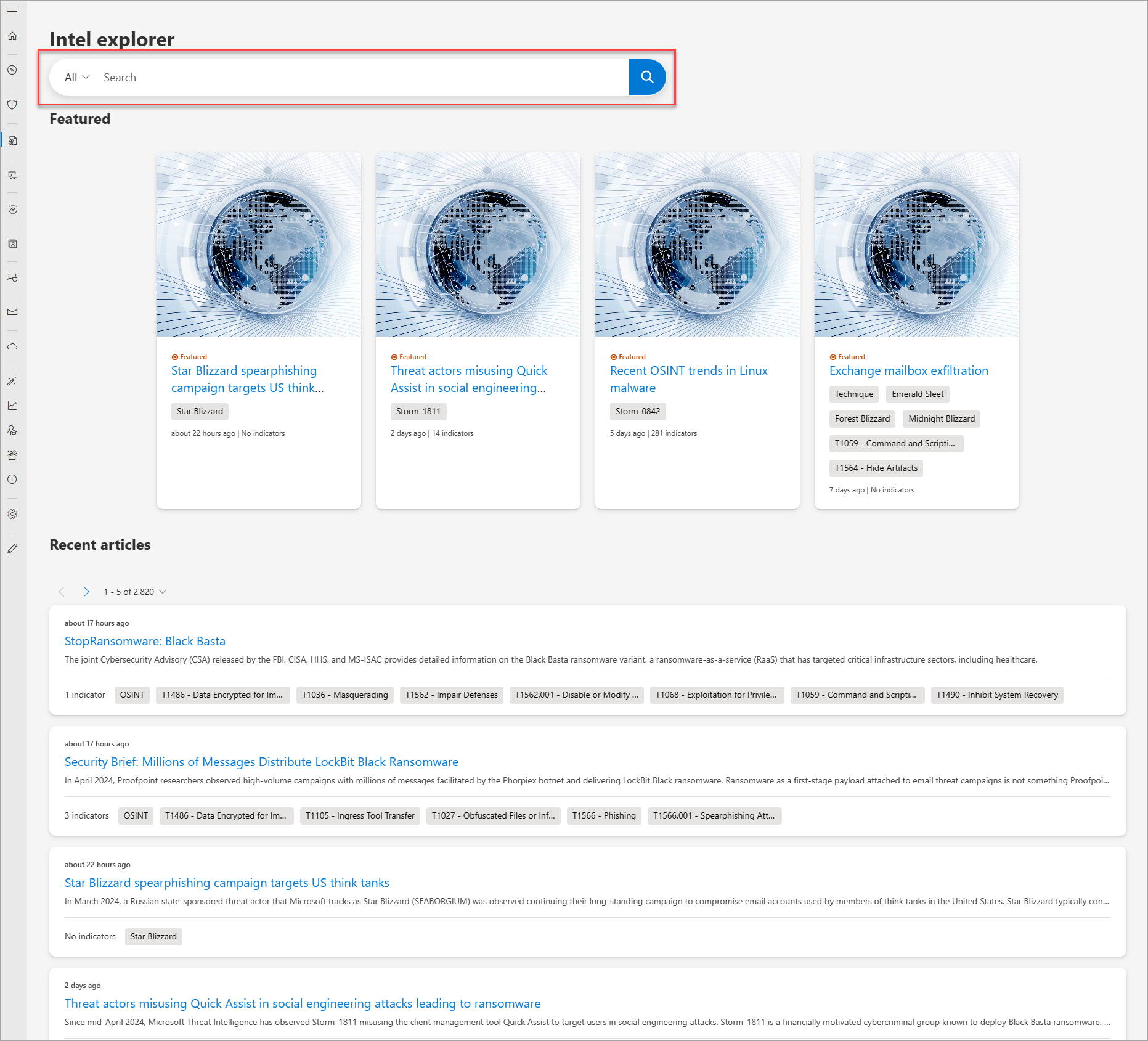

Microsoft Defender Threat Intelligence (Defender TI) offre un motore di ricerca affidabile e flessibile per semplificare il processo di indagine. Defender TI è progettato per consentire di passare da vari indicatori di origini dati diverse, rendendo più semplice che mai individuare le relazioni tra infrastrutture diverse.

Questo articolo illustra come eseguire una ricerca e passare da un set di dati all'altro per individuare le relazioni tra artefatti diversi.

Prerequisiti

Un Microsoft Entra ID o un account Microsoft personale. Accedere o creare un account

Una licenza Defender TI Premium.

Nota

Gli utenti senza una licenza Defender TI Premium possono comunque accedere all'offerta Gratuita di Defender TI.

Aprire Defender TI nel portale di Microsoft Defender

- Accedere al portale di Defender e completare il processo di autenticazione Microsoft. Scopri di più sul portale di Defender

- Passare a Intelligence per le minacce>Intel Explorer.

Esecuzione di ricerche e pivot di Intelligence per le minacce

La ricerca intel explorer di Defender TI è semplice e potente, progettata per fornire informazioni immediate sulle chiavi, consentendo al tempo stesso di interagire direttamente con i set di dati che costituiscono queste informazioni dettagliate. La barra di ricerca supporta input diversi; è possibile cercare elementi specifici e nomi di articolo o progetto.

Tipi di artefatto di ricerca

Indirizzo IP: Ricerca 195.161.141[.]65 nella barra di ricerca di Intel Explorer. Questa azione comporta una ricerca di indirizzi IP.

Dominio: Cercare

fabrikam.comnella barra di ricerca di Intel Explorer. Questa azione comporta una ricerca di dominio.Ospite: Cercare

canary.fabrikam.comnella barra di ricerca di Intel Explorer. Questa azione comporta una ricerca host.Parola chiave: Cercare apt29 nella barra di ricerca di Intel Explorer. Questa azione comporta una ricerca di parole chiave. Le ricerche di parole chiave coprono qualsiasi tipo di parola chiave, che può includere un termine o un indirizzo di posta elettronica, tra le altre, e generano associazioni con articoli, progetti e set di dati.

ID CVE (Common Vulnerabilities and Exposures): Cercare CVE-2021-40444 nella barra di ricerca di Intel Explorer. Questa azione genera una ricerca di parole chiave id CVE.

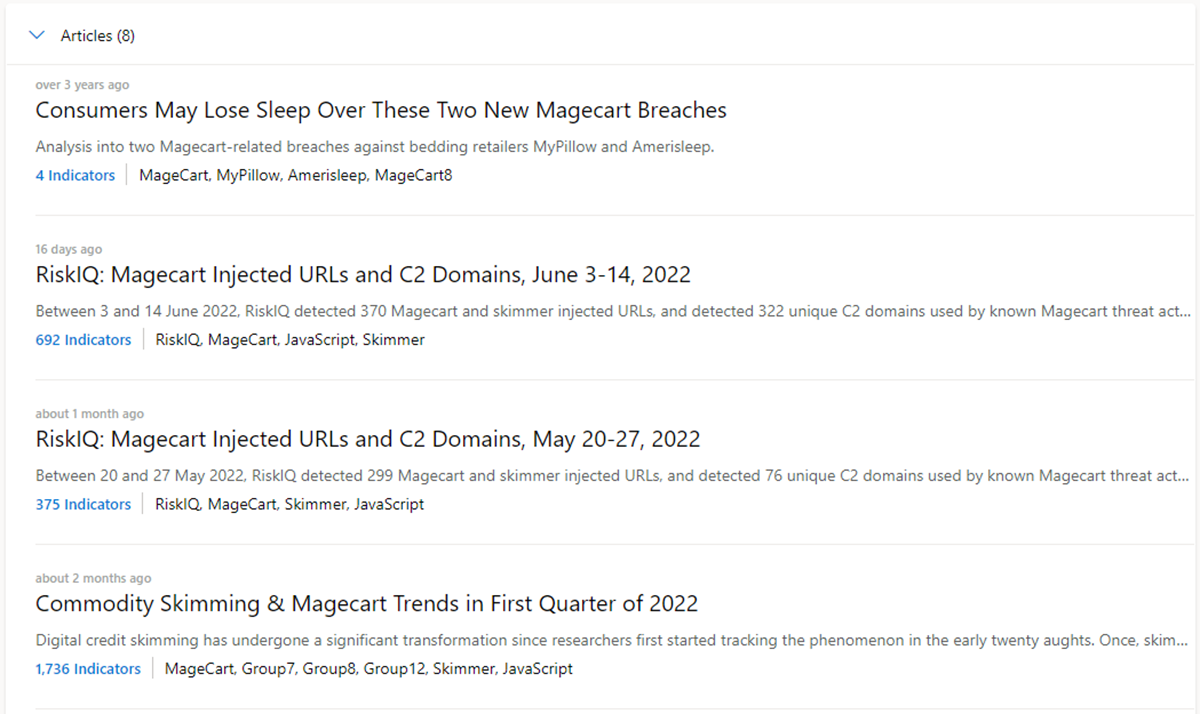

Articolo: Cerca Commodity Skimming & Magecart Trends nel primo trimestre del 2022 nella barra di ricerca di Intel Explorer. Questa azione comporta la ricerca di un articolo.

Cartellino: Scegliere Tag dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare magecart. Questa azione comporta una ricerca di tag.

Nota

Questa ricerca non restituisce articoli che condividono il valore del tag.

Componente: Scegliere Componente dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare cobalt strike Questa azione comporta una ricerca di componenti.

Localizzatore: Scegliere Tracker dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Questa azione comporta una ricerca di tracker.

Nota

Questo esempio è un tipo di tracker JarmHash .

Indirizzo di posta elettronica WHOIS: Scegliere WHOIS>Email dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare domains@microsoft.com. Questa azione comporta una ricerca di posta elettronica WHOIS.

Nome WHOIS: Scegliere Nome WHOIS> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare MSN Hostmaster. Questa azione comporta una ricerca del nome WHOIS.

Organizzazione WHOIS: Scegliere WHOISOrganization (OrganizzazioneWHOIS>) dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare Microsoft Corporation. Questa azione comporta una ricerca nell'organizzazione WHOIS.

Indirizzo WHOIS: Scegliere Indirizzo WHOIS> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare One Microsoft Way. Questa azione comporta una ricerca di indirizzi WHOIS.

CITTÀ WHOIS: Scegliere WHOIS>City dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare Redmond. Questa azione comporta una ricerca di città WHOIS.

Stato WHOIS: ScegliereWHOIS State (StatoWHOIS>) dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare WA. Questa azione comporta una ricerca dello stato WHOIS.

Codice postale WHOIS: Scegliere CODICEpostaleWHOIS> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare 98052. Questa azione comporta una ricerca di codice postale WHOIS.

Paese WHOIS: Scegliere WHOIS>Country dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare Stati Uniti. Questa azione comporta una ricerca paese/area geografica WHOIS.

Telefono WHOIS: Scegliere TELEFONO WHOIS>dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare +1.4258828080. Questa azione comporta una ricerca telefonica WHOIS.

WHOIS nameserver: Scegliere WHOIS>Nameserver dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare

ns1-03.azure-dns.com. Questa azione comporta una ricerca del server dei nomi WHOIS.Certificato SHA-1: Scegliere Certificato>SHA-1 dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare 35cd04a03ef86664623581cbd56e45ed07729678. Questa azione comporta una ricerca SHA-1 del certificato.

Numero di serie del certificato: Scegliere Numero>di serie certificato dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare 1137354899731266880939192213383415094395905558. Questa azione comporta una ricerca del numero di serie del certificato.

Nome comune dell'autorità di certificazione del certificato: Scegliere Nome>comune autorità di certificazione dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare Ca 05 emittente TLS di Microsoft Azure. Questa azione comporta una ricerca comune dei nomi dell'autorità di certificazione.

Nome alternativo dell'autorità di certificazione del certificato: Scegliere Nome>alternativo autorità di certificazione dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare un nome alternativo dell'autorità di certificazione del certificato. Questa azione comporta una ricerca di nomi alternativi dell'autorità di certificazione.

Nome comune del soggetto del certificato: Scegliere Nomecomune soggettocertificato> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare

*.oneroute.microsoft.com. Questa azione comporta una ricerca del nome comune del soggetto del certificato.Nome alternativo soggetto certificato: Scegliere Nomealternativo soggettocertificato> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare

oneroute.microsoft.com. Questa azione comporta una ricerca del nome alternativo del soggetto del certificato.Nome cookie: Scegliere Nome cookie> dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare ARRAffinity. Questa azione comporta una ricerca del nome del cookie.

Dominio cookie: ScegliereCookie Domain (Dominiocookie>) dal menu a discesa della barra di ricerca di Intel Explorer e quindi cercare

portal.fabrikam.com. Questa azione comporta una ricerca nel dominio dei cookie.

Documenti principali

Per qualsiasi ricerca eseguita nei passaggi precedenti, sono presenti artefatti con collegamenti ipertestuali che è possibile disattivare per individuare risultati ulteriormente arricchiti associati a tali indicatori. Non esitare a sperimentare i pivot da soli.

Risultati di ricerca

I risultati di una ricerca intelligence sulle minacce possono essere raggruppati nelle sezioni seguenti:

Informazioni dettagliate chiave

Defender TI fornisce alcune informazioni di base sull'artefatto nella parte superiore della pagina dei risultati della ricerca. Queste informazioni possono includere una delle seguenti, a seconda del tipo di artefatto.

- Paese/area geografica: Il flag accanto all'indirizzo IP indica il paese o l'area geografica di origine dell'artefatto, che consente di determinarne la reputazione o il comportamento di sicurezza. Nello screenshot di esempio precedente, l'indirizzo IP è ospitato nell'infrastruttura all'interno del Stati Uniti.

- Reputazione: Nell'esempio l'indirizzo IP è contrassegnato come dannoso, il che indica che Defender TI ha rilevato connessioni tra questo artefatto e l'infrastruttura antagonista nota. Gli artefatti possono anche essere contrassegnati come sospetti, neutrali o sconosciuti.

- Prima vista: Questo timestamp indica quando Defender TI ha osservato per la prima volta l'artefatto. Comprendere la durata di un artefatto può contribuire a determinarne la reputazione.

- Ultima visualizzazione: Questo timestamp indica l'ultima volta che Defender TI ha osservato l'artefatto. Queste informazioni consentono di determinare se l'artefatto viene ancora usato attivamente.

- Blocco IP: Blocco IP che include l'artefatto dell'indirizzo IP sottoposto a query.

- Segretario: Registrar associato al record WHOIS per l'artefatto del dominio sottoposto a query.

- Dichiarante: Nome del registrante all'interno dei dati WHOIS per un artefatto.

- ASN: Numero di sistema autonomo (ASN) associato all'artefatto.

- SISTEMA OPERATIVO: Sistema operativo associato all'artefatto.

- Ospite: Provider di hosting per l'artefatto. Alcuni provider di hosting sono più affidabili di altri, quindi questo valore può aiutare a indicare la validità di un artefatto.

Questa sezione mostra anche tutti i tag applicati all'artefatto o ai progetti che lo includono. È anche possibile aggiungere un tag all'artefatto o aggiungerlo a un progetto. Altre informazioni sull'uso dei tag

Riepilogo

La scheda Riepilogo illustra i principali risultati di un artefatto che Defender TI deriva dai set di dati espansivi per avviare un'indagine.

Reputazione: Defender TI fornisce punteggi di reputazione proprietari per qualsiasi host, dominio o indirizzo IP. Che si tratti di convalidare la reputazione di un'entità nota o sconosciuta, questo punteggio consente di comprendere rapidamente eventuali legami rilevati a un'infrastruttura dannosa o sospetta.

Defender TI visualizza i punteggi di reputazione come valore numerico compreso tra zero e 100. Un'entità con un punteggio di

0non ha associazioni con attività sospette o indicatori noti di compromissione (IOC), mentre un punteggio di100indica che l'entità è dannosa. Defender TI fornisce anche un elenco di regole con le descrizioni e le classificazioni di gravità corrispondenti. Nell'esempio seguente, quattro regole di "gravità elevata" sono applicabili al dominio.Altre informazioni sull'assegnazione dei punteggi della reputazione

Informazioni dettagliate sugli analisti: Questa sezione fornisce informazioni rapide sull'artefatto che potrebbero aiutare a determinare il passaggio successivo di un'indagine. Questa sezione elenca tutte le informazioni dettagliate applicabili all'artefatto. Elenca anche informazioni dettagliate che non si applicano per una maggiore visibilità.

Nello screenshot seguente è possibile determinare rapidamente che l'indirizzo IP è instradabile, ospita un server Web e ha una porta aperta negli ultimi cinque giorni. Inoltre, defender TI visualizza regole che non sono state attivate, che possono essere ugualmente utili quando si avvia un'indagine.

Altre informazioni sulle informazioni dettagliate degli analisti

Articoli: In questa sezione vengono visualizzati tutti gli articoli che potrebbero fornire informazioni dettagliate su come analizzare al meglio e, in definitiva, disarmare l'artefatto interessato. I ricercatori che studiano il comportamento di attori noti delle minacce e della loro infrastruttura scrivono questi articoli, illustrando i risultati chiave che potrebbero aiutare te e altri a mitigare i rischi per la loro organizzazione.

Nell'esempio seguente, l'indirizzo IP cercato viene identificato come un CIO correlato ai risultati all'interno dell'articolo.

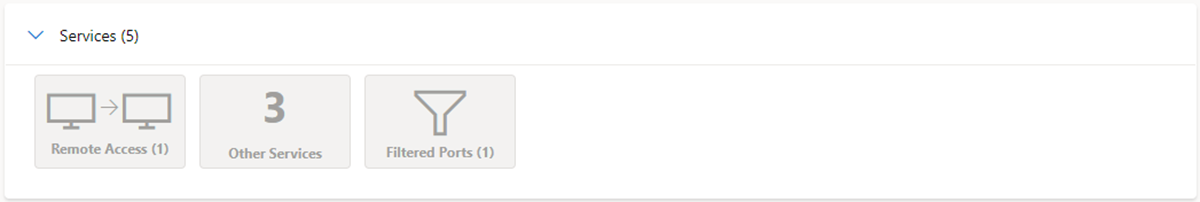

Servizi: Questa sezione elenca tutti i servizi rilevati in esecuzione sull'artefatto dell'indirizzo IP, utile quando si tenta di comprendere l'uso previsto dell'entità. Quando si analizza un'infrastruttura dannosa, queste informazioni possono aiutare a determinare le funzionalità di un artefatto, consentendo di difendere in modo proattivo l'organizzazione in base a queste informazioni.

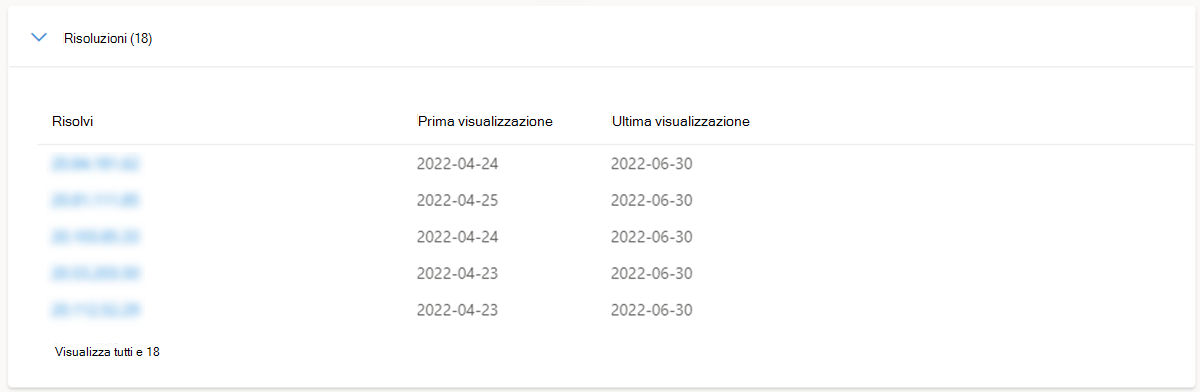

Propositi: Le risoluzioni sono singoli record DNS (Domain Name System) acquisiti usando sensori passivi distribuiti in tutto il mondo. Questi valori rivelano una cronologia del modo in cui un dominio o un indirizzo IP cambia l'infrastruttura nel tempo. Possono essere usati per individuare altre infrastrutture e misurare i rischi in base ai livelli di connessione. Per ogni risoluzione, vengono forniti timestamp first seen e last seen per mostrare il ciclo di vita delle risoluzioni.

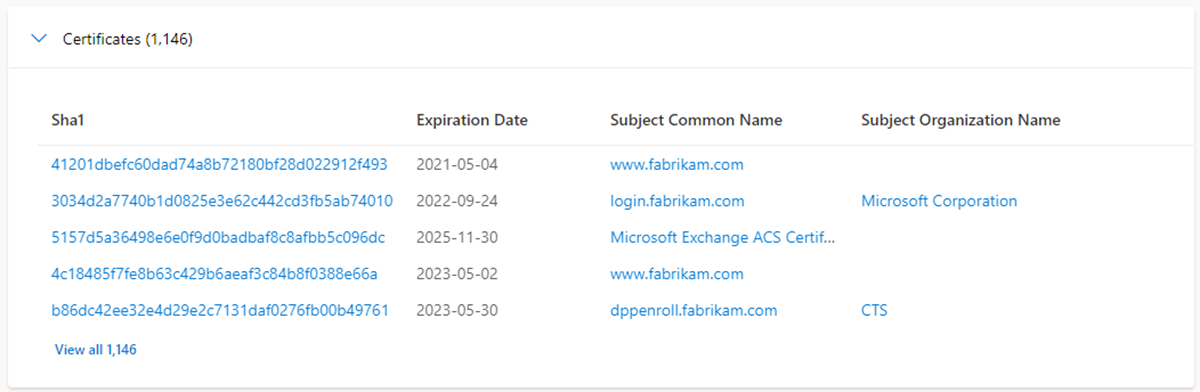

Certificati: Oltre a proteggere i dati, i certificati TLS sono un modo fantastico per gli utenti di connettere infrastrutture di rete diverse. I certificati TLS possono stabilire connessioni che potrebbero non essere presenti nei dati DNS o WHOIS passivi. Ciò significa più modi per correlare le potenziali infrastrutture dannose e identificare potenziali errori di sicurezza operativa degli attori. Per ogni certificato TLS vengono specificati il nome del certificato, la data di scadenza, il nome comune del soggetto e il nome dell'organizzazione soggetto.

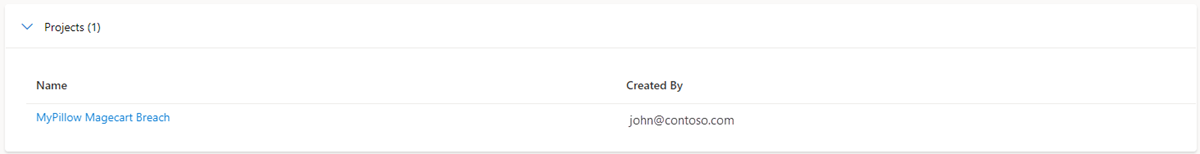

Progetti: Defender TI consente di creare progetti per l'organizzazione di indicatori di interesse o di compromissione da un'indagine. Vengono inoltre creati progetti per monitorare gli artefatti di connessione per una maggiore visibilità. I progetti contengono un elenco di tutti gli elementi associati e una cronologia dettagliata che conserva i nomi, le descrizioni, i collaboratori e i profili di monitoraggio.

Quando si cerca un indirizzo IP, un dominio o un host e se tale indicatore è elencato all'interno di un progetto a cui si ha accesso, è possibile selezionare la scheda Progetti e passare ai dettagli del progetto per ulteriori informazioni sull'indicatore prima di esaminare gli altri set di dati per altre informazioni.

Set di dati

I set di dati consentono di approfondire le connessioni tangibili osservate da Defender TI. Mentre la scheda Riepilogo illustra i risultati chiave per fornire un contesto immediato su un artefatto, i vari set di dati, visualizzati come schede separate nei risultati della ricerca, consentono di studiare queste connessioni in modo molto più granulare.

È possibile selezionare uno dei valori restituiti per passare rapidamente attraverso i metadati correlati e scoprire informazioni dettagliate che potrebbero mancare con i metodi investigativi tradizionali.

In Defender TI sono disponibili i set di dati seguenti:

- Risoluzioni

- Informazioni WHOIS

- Certificati TLS/SSL

- Tracker

- Sottodomini

- Componenti

- Coppie host

- Cookies

- Servizi

- DNS

- DNS inverso

Altre informazioni sui set di dati

Passaggi successivi

Per altre informazioni, vedere: